что такое двойное шифрование

Двойное шифрование

Наивным способом повысить безопасность алгоритма является шифрование блока дважды с двумя различными ключами. Сначала блок шифруется первым ключом, а затем получившийся шифротекст шифруется вторым ключом. Дешифрирование является обратным процессом.

Если блочный алгоритм образует группу (см. раздел 11.3), то всегда существует K3, для которого

В этом вскрытии криптоаналитику известны P1, C1, P2 и C2, такие что

Для такого вскрытия нужен большой объем памяти: 2 n блоков. Для 56-битового ключа нужно хранить 2 56 64-битовых блоков, или 10 17 байтов. Такой объем памяти пока еще трудно себе представить, но этого хватает, чтобы убедить самых параноидальных криптографов в том, что двойным шифрованием пользоваться не стоит.

При 128-битовом ключе для хранения промежуточных результатов потребуется 10 39 байтов. Если предположить, что есть способ хранить бит информации, используя единственный атом алюминия, устройство памяти, нужное для выполнения такого вскрытия, будет представлять собой алюминиевый куб с ребром, длиной 1 км. Кроме того, вам понадобится куда-то его поставить! Вскрытие «встреча посередине» кажется невозможным для ключей такого размера.

Другим способом двойного шифрования, который иногда называют Davies-Price, является вариантом CBC [435].

Утверждается, что «у этого режима нет никаких особых достоинств», к тому же он, по видимому, так же чувствителен ко вскрытию «встреча посередине» как и другие режимы двойного шифрования.

ProtonMail: Сквозное шифрование: описание и принцип работы метода

За счет использования криптографических ключей технология E2EE предусматривает, что контроль над перепиской осуществляются непосредственно пользователями, а расшифровать сообщения не могут ни перехватчики, ни даже сервера, передающие данные.

Что не является сквозным шифрованием?

Для того, чтобы иметь ясную картину, что из себя представляет метод E2EE, во-первых, мы должны выяснить, что не является сквозным шифрованием. Вы вероятно знаете о шифровании, которое используется веб-сайтами с целью защиты онлайн активности. Например, когда Вы посещаете сервис https://www.gmail.com, протокол HTTPS в начале адресной строки свидетельствует о том, что для шифрования передачи данных между компьютером и серверами Google используются криптографические протоколы SSL или TLS. Данный протокол является более безопасным, чем HTTP и широко применяется веб-ресурсами для защиты от перехвата данных. Главным недостатком технологии HTTPS является тот факт, что при общении двух пользователей передающие данные проходят через централизованные сервера (например, GMail), которые имеют ключи для расшифровки информации. Чтобы исключить сервера из цепочки, повысив таким образом приватность данных, можно использовать сквозное шифрование.

Как работает сквозное шифрование?

В сквозном шифровании конечными пунктами передачи являются непосредственно устройства отправителя и получателя. Сообщение шифруется локально на устройстве отправителя и может быть расшифровано исключительно на устройстве получателя. Сквозное шифрование часто называют “шифрование на стороне клиента” или “нулевой доступ” из-за факта, что шифрование происходит на устройствах конечных пользователей, а не на облачных серверах. Благодаря данной особенности, сквозное шифрование предотвращает потенциальное чтение пользовательских данных серверами. При реализации сквозного шифрования существует два вида криптографических алгоритмов: симметричный и ассиметричный.

Рис. 1 Сквозное шифрование гарантирует, что централизованные сервера не имеют доступ к данным

Симметричная криптография

Шифрование с использованием симметричного ключа применяется для “блокировки” сообщения. Принцип метода основан на идее, что отправитель генерирует ключ для превращения сообщения в криптограмму, т.е. закодированную версию сообщения, а затем отправляет эту криптограмму получателю. Передача ключа получателю осуществляется по другому защищенному каналу, поэтому в конечном итоге получатель сможет расшифровать сообщение.

Для того, чтобы проиллюстрировать, как в действительности работает симметричная криптография, рассмотрим передачу сообщения с почтового адреса сервиса ProtonMail на адрес другого провайдера услуг электронной почты. В этом случае Вам нужно задать пароль на сообщение и передать его вашим получателям. Получатели получают сообщение, содержащее ссылку на страницу ProtonMail, где находится зашифрованный текст. Затем получатели вводят заданный отправителем пароль к сообщению, и сообщение расшифровывается на локальном компьютере. Таким образом, пароль никогда не покидает компьютер отправителя и не отправляется на сервера ProtonMail, поэтому никто посторонний не может расшифровать сообщение.

Ассиметричная криптография

Главной проблемой использования симметричной криптографии является необходимость поиска канала для безопасного обмена ключа с получателем (если перехватчик получил криптограмму и ключ, сообщение будет рассекречено). Если бы только существовал способ публичного обмена ключа с получателями без риска несанкционированного доступа к зашифрованным сообщениям…

Рис. 2 Без закрытого ключа, сообщения, зашифрованные сквозным шифрованием, выглядят следующим образом

В качестве реального примера работы ассиметричной криптографии, рассмотрим, как передаются сообщения электронной почты между пользователями ProtonMail. Процесс шифрования невидим для пользователей: для зашифровывания сообщений используются открытые ключи получателей, а закрытые ключи, которые доступны только авторизовавшимся с корректным паролем пользователям, применяются для расшифровывания. ProtonMail не содержит пароли пользователей, поэтому сервис не может расшифровывать пользовательские данные. Кроме того, достоинство ассиметричного метода заключается в возможности автоматического кодирования входящих электронных сообщений с других сервисов, например с GMail с использованием открытых ключей пользователей, поэтому данные всегда хранятся в зашифрованном виде.

Преимущества использования сквозного шифрования

Сквозное шифрование обеспечивает максимальный уровень защиты для пользователей, которые серьезно заботятся о конфиденциальности данных. Для управления приватными данными Вам больше не придется полагаться на сторонние сервисы, которые могут:

Почему вы не использовали метод раньше?

Сервис ProtonMail пытается сделать сквозное шифрование простым и доступным любым категориям пользователей. Разработчики сделали процесс шифрования невидимым для пользователя, поэтому даже если Вы не понимаете внутренних процессов, можно без затруднений пользоваться ProtonMail. Зарегистрировать учетную запись и получить зашифрованный аккаунт можно по этой ссылке (действует закрытая система, после регистрации необходимо будет дождаться приглашения для использования).

Закон Шнайера

Любой, начиная с самого бестолкового любителя и заканчивая лучшим криптографом, может создать алгоритм, который он сам не в состоянии взломать.

Каждый человек может изобрести систему безопасности, которую он был бы не в силах взломать.

Двойное шифрование

DES был принят в качестве стандарта в 1977 году. Длина ключа нового стандарта составляла 56 бит, довольно большое число по тем временам. Однако закон Мура неумолим, и некоторые криптографы уже тогда начали бить тревогу.

Одними из первых, кто подверг критике длину ключа нового стандарта были небезызвестные отцы-основатели криптографии с открытым ключом: Уитфилд Диффи и Мартин Хеллман. В одной из своих статей они утверждали, что 56-битный ключ слишком мал и оставляет возможность для атаки полного перебора.

В свете вышеуказанного замечания вполне логичным выглядят попытки увеличить стойкость алгоритма DES, используя технику многократного шифрования. Этот способ позволяет искусственно увеличить длину ключа, применяя несколько раз операцию шифрования с разными ключами.

На первый взгляд может показаться, что для решения проблемы DES достаточно увеличить длину ключа вдвое, т.е. использовать следующую схему в качестве шифрования и расшифровки:

C=EK2 (EK1 (P)),

P=DK1 (DK2 (С)),

где C — шифртекст; P — открытый текст; а EK (P) и DK (С) — процедуры шифрования и расшифровки соответственно.

Приведенная схема увеличивает пространство ключа до 2 112 и делает атаку грубой силой бессмысленной затеей.

Тройное шифрование

В 1978 году Вальтер Тачман предложил использовать тройное шифрование для увеличения стойкости алгоритма DES. В схеме Тачмана также используется два ключа K1 и K2, но процесс шифрования и расшифровки выглядит следующим образом:

C=EK1 (DK2 (EK1(P)))

P=DK1 (EK2 (DK1(С))).

Этот способ защищен против атаки «встреча по середине». Даже если атакующий сформирует таблицу

Но и метод Тачмана не долго считался надежным.

Закон Шнайера

Когда я учился в колледже в 70-х я придумал, как мне тогда казалось, идеальную схему шифрования. Простой генератор псевдослучайных чисел генерировал гамму, которая суммировалась с открытым текстом. Схема была стойкой против частотного анализа шифртекста и была совершенно не взламываема для спецслужб, обладающим огромными вычислительными мощностями.

Годы спустя я нашел похожую схему в некоторых учебниках по криптографии. Классно. Другие криптографы думают в похожем направлении. К сожалению, схема была описана в качестве простого домашнего задания: взломайте схему, используя базовые методы криптоанализа.

Если вы считаете, что создали идеально стойкую систему, не спешите использовать ее в своем проекте. Вспомните о законе Шнайера и лучше воспользуйтесь широко известным методом.

Шифруйся грамотно! Почему мессенджеры не защитят тайну твоей переписки

Содержание статьи

Шифрование в мессенджерах

Написать эту статью меня подтолкнуло исследование Obstacles to the Adoption of Secure Communication Tools (PDF). Как выяснили его авторы, «подавляющее большинство участников опроса не понимают основную концепцию сквозного шифрования». Проще говоря, люди обычно выбирают мессенджер сердцем, а не мозгом.

Начнем с того, что E2EE имеет свои особенности в каждом мессенджере. В Signal оно почти образцовое. В WhatsApp формально такое же, как в Signal, за исключением одного очень важного момента: смена основного ключа абонента WhatsApp не блокирует отправку ему сообщений. Максимум можно включить бесполезное уведомление (которое отключено в дефолтных настройках). В Viber сквозное шифрование неактивно по умолчанию, да и появилось только в шестой версии. В Telegram E2EE также используется только в секретных чатах, причем реализованы они довольно странно.

Конфликт Роскомнадзора с Telegram вообще создал отличную рекламу последнему. Рядовые пользователи теперь считают творение Дурова настоящей занозой в спине спецслужб (или чуть пониже ее), которые ничего не могут сделать с пуленепробиваемым инновационным сервисом. Поклонники Telegram сравнивают его с Signal и утверждают о превосходстве первого.

Однако в криптографии не бывает чудес, и особенно — в прикладной. Многие математически красивые идеи оказываются безнадежно испорчены реализацией, когда удобство и подконтрольность ставят выше безопасности и приватности (а так происходит практически всегда).

Исходно в мессенджерах применялся протокол OTR (Off-the-Record). Он использует симметричное шифрование AES в режиме CTR, протокол обмена ключами DH и хеш-функцию SHA-1. Схема AES-CTR обеспечивает так называемое «спорное» (в хорошем смысле) шифрование и возможность отрицания авторства текста, если его перехватят. Всегда можно сослаться на то, что перехвативший трафик сам изменил шифротекст так, чтобы он соответствовал другому варианту расшифровки той же длины. Например, вместо «сходи за хлебом» получилось «отрави королеву» — технически это возможно, и такое свойство специально заложено в алгоритм.

Протокол OTR выполняет аутентификацию собеседников и шифрует переписку между ними. Он безопасен до тех пор, пока участники разговора регулярно проверяют отпечатки открытых ключей друг друга и противостоят атакам по другим векторам (включая социальный инжиниринг).

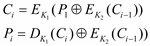

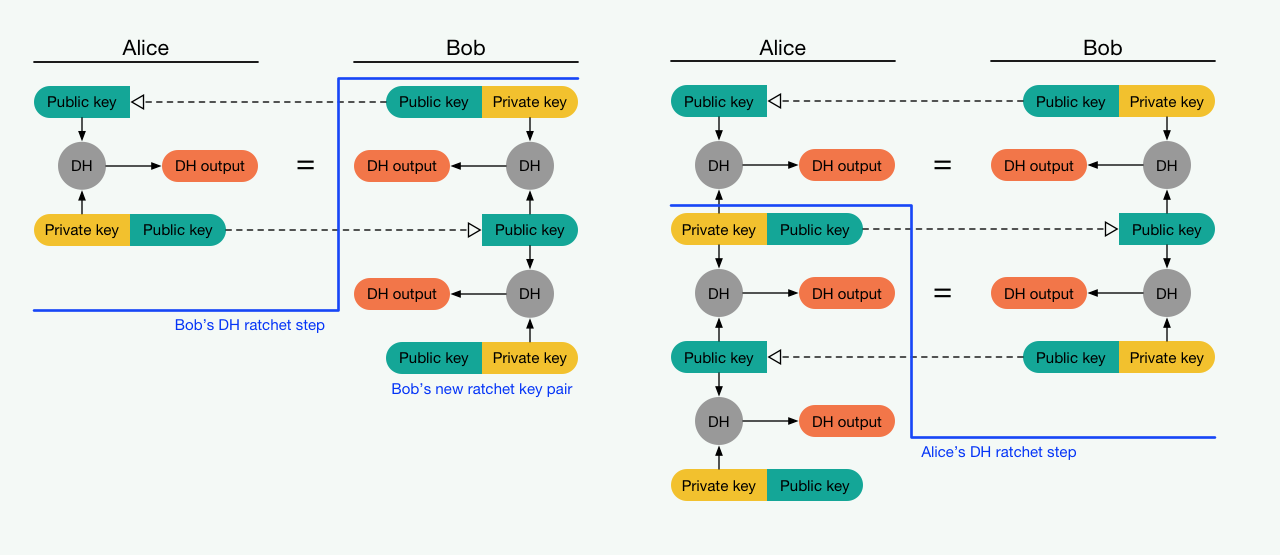

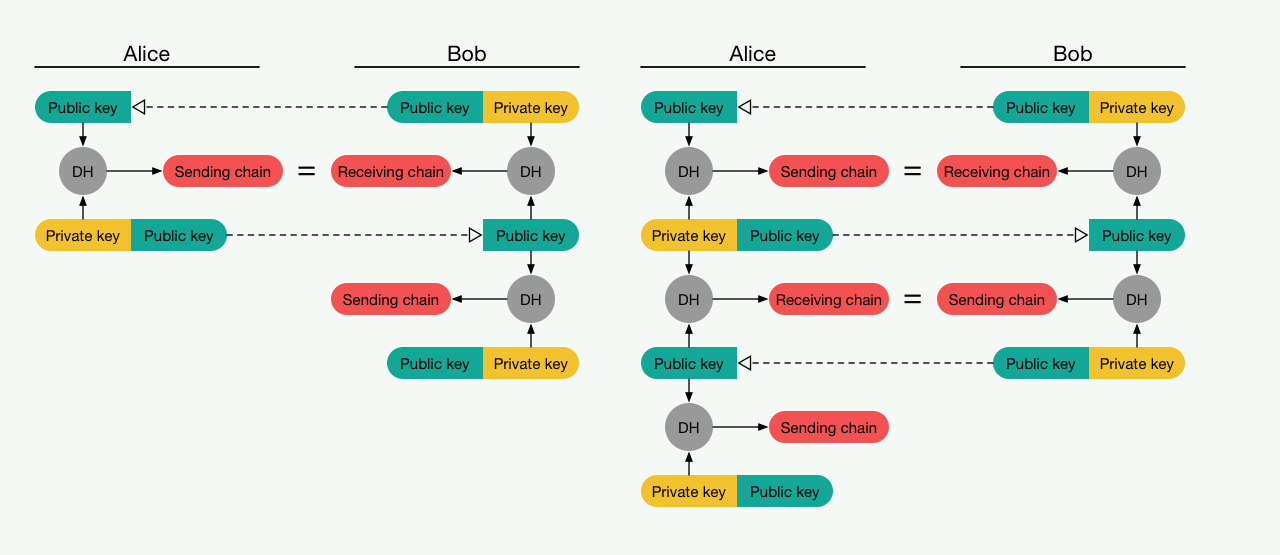

Главный недостаток OTR заключается в том, что после отправки нового ключа требуется дождаться подтверждения от собеседника. Если он офлайн, то связь будет временно невозможна. Одним из выходов стал алгоритм Double Ratchet (DR), разработанный пять лет назад Тревором Перрином и Мокси Марлинспайком в Open Whisper Systems. Сегодня DR используется в Signal, WhatsApp, Viber и многих других мессенджерах, поддерживающих сквозное шифрование по умолчанию или как отдельную опцию (секретные чаты).

Сквозное шифрование

Схема E2EE использует комбинацию из криптографических систем с открытым и закрытым ключом. Она очевидна в общих чертах и довольно сложна на уровне деталей. В ней используется масса взаимосвязанных ключей, часть из которых обязательно попадает на сервер и, более того, обязательно загружается на него до начала переписки, чтобы ее можно было начать в произвольный момент. Давай рассмотрим ее подробнее.

Начало схемы ты наверняка знаешь, поскольку оно стандартно для всех систем асимметричного шифрования, — генерируется пара ключей. Это необходимо потому, что криптосистемы с одним ключом (вроде AES) использовать в переписке в чистом виде слишком трудно. С ними пришлось бы как-то организовывать защищенный канал для передачи ключа (например, встречаться лично), а потом делать это снова при каждой его смене.

Тут же все как в привычном PGP: есть два собеседника (Алиса и Боб), каждый из которых генерирует свою пару ключей. Затем они обмениваются публичными ключами, сохраняя в тайне парные им секретные. Публичные ключи передаются по открытому каналу (на то они и публичные, пусть перехватывают на здоровье) и служат для двух целей: они позволяют зашифровать сообщение и проверить его подпись. Соответственно, секретные ключи используются для расшифровки и формирования подписи.

Термин «сообщение» используется здесь в широком смысле. Сообщением может быть текст, медиафайл или служебные метаданные, которыми мессенджер обменивается с сервером. Часть этих данных содержит временные метки, состояние клиентского приложения и новые ключи.

Такая криптосистема кое-как работает в электронной почте, поскольку это сервис для доставки отдельных зашифрованных сообщений произвольной длины. Пользуясь им, собеседники не обязаны одновременно быть онлайн. Все сообщения накапливаются на сервере и скачиваются с него по требованию после того, как пользователь успешно пройдет авторизацию. Расшифровка происходит локально при помощи секретных ключей, которые никуда не передаются. Почта с PGP популярна, но работает далеко не идеально. Почему? См. статью «Алиса и Боб в стране PGP».

К сожалению, в чистом виде схема асимметричного шифрования также не годится для мессенджеров, поскольку эти сервисы ориентированы на интенсивную онлайновую переписку в виде цепочки коротких сообщений. Они должны отображаться в строго определенном порядке, а собеседник может в любое время оказаться офлайн и нарушить структуру диалога.

К тому же шифровать множество коротких сообщений одним ключом — плохая идея. Всего за день переписки их создаются сотни (если не тысячи). Во многих сообщениях количество шифротекста минимальное и предсказуемое (смайлик, стикер). Также у них есть стандартные заголовки, которые упрощают криптоанализ.

Особенность переписки в мессенджерах в том, что из-за типовых метаданных за короткое время атакующий может перехватить большой объем предсказуемого шифротекста. Его львиная доля будет соответствовать известному открытому тексту. Если она будет шифроваться одним ключом, то при успешной атаке окажутся скомпрометированными все ранее написанные сообщения и даже те, которые собеседники напишут в будущем.

Чтобы этого не происходило, в мессенджерах предусмотрены такие свойства, как прямая и обратная секретность. Они подразумевают невозможность прочитать отправленные ранее и написанные в будущем сообщения, имея на руках только текущий ключ шифрования. Для этого используется многослойное шифрование с переходом от асимметричной к симметричной криптографии и дополнительные ключи с разным временем жизни.

Диффи, Хеллман! Дайте три!

Из открытой документации известно, что в Telegram аутентифицированное распределение ключей обеспечивает классический протокол Диффи — Хеллмана (DH). Он создает мост между асимметричным (RSA) и симметричным (AES) шифрованием, давая возможность энному количеству собеседников вести зашифрованную переписку, передав только публичные ключи по открытому каналу. Для этого в нем генерируются сессионные ключи, представляющие собой общий секрет или общий эфемерный ключ. Он вычисляется на основе секретного ключа одного собеседника и публичного ключа другого. Эфемерные ключи аутентифицируются долговременными открытыми ключами.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Асимметричное шифрование

Асимметричное шифрование — это метод шифрования данных, предполагающий использование двух ключей — открытого и закрытого. Открытый (публичный) ключ применяется для шифрования информации и может передаваться по незащищенным каналам. Закрытый (приватный) ключ применяется для расшифровки данных, зашифрованных открытым ключом. Открытый и закрытый ключи — это очень большие числа, связанные друг с другом определенной функцией, но так, что, зная одно, крайне сложно вычислить второе.

Асимметричное шифрование используется для защиты информации при ее передаче, также на его принципах построена работа электронных подписей.

Принцип действия асимметричного шифрования

Схема передачи данных между двумя субъектами (А и Б) с использованием открытого ключа выглядит следующим образом:

В такой схеме перехват любых данных, передаваемых по незащищенным каналам, не имеет смысла, поскольку восстановить исходную информацию возможно только при помощи закрытого ключа, известного лишь получателю и не требующего передачи.

Применение асимметричных алгоритмов

Асимметричное шифрование решает главную проблему симметричного метода, при котором для кодирования и восстановления данных используется один и тот же ключ. Если передавать этот ключ по незащищенным каналам, его могут перехватить и получить доступ к зашифрованным данным. С другой стороны, асимметричные алгоритмы гораздо медленнее симметричных, поэтому во многих криптосистемах применяются и те и другие.

Например, стандарты SSL и TLS используют асимметричный алгоритм на стадии установки соединения (рукопожатия): с его помощью кодируют и передают ключ от симметричного шифра, которым и пользуются в ходе дальнейшей передачи данных.

Также асимметричные алгоритмы применяются для создания электронных подписей для подтверждения авторства и (или) целостности данных. При этом подпись генерируется с помощью закрытого ключа, а проверяется с помощью открытого.

Асимметричные алгоритмы

Наиболее распространенные алгоритмы асимметричного шифрования:

Надежность асимметричного шифрования

Теоретически приватный ключ от асимметричного шифра можно вычислить, зная публичный ключ и механизм, лежащий в основе алгоритма шифрования (последнее — открытая информация). Надежными считаются шифры, для которых это нецелесообразно с практической точки зрения. Так, на взлом шифра, выполненного с помощью алгоритма RSA с ключом длиной 768 бит на компьютере с одноядерным процессором AMD Opteron с частотой 2,2 ГГц, бывшем в ходу в середине 2000-х, ушло бы 2000 лет.

При этом фактическая надежность шифрования зависит в основном от длины ключа и сложности решения задачи, лежащей в основе алгоритма шифрования, для существующих технологий. Поскольку производительность вычислительных машин постоянно растет, длину ключей необходимо время от времени увеличивать. Так, в 1977-м (год публикации алгоритма RSA) невозможной с практической точки зрения считалась расшифровка сообщения, закодированного с помощью ключа длиной 426 бит, а сейчас для шифрования этим методом используются ключи от 1024 до 4096 бит, причем первые уже переходят в категорию ненадежных.

Что касается эффективности поиска ключа, то она незначительно меняется с течением времени, но может скачкообразно увеличиться с появлением кардинально новых технологий (например, квантовых компьютеров). В этом случае может потребоваться поиск альтернативных подходов к шифрованию.

Публикации на схожие темы

Сквозное шифрование: что это и зачем оно нужно вам

Квантовые компьютеры и криптография для чайников

Квантовые компьютеры — для «чайников»

Эволюция шифровальщика JSWorm

Программы-вымогатели: пара хороших новостей

Дорога к «интернету вещей»: преимущества и риски смарт-езды