криптографическая защита информации что это такое

Что такое СКЗИ, и какие они бывают

СКЗИ (средство криптографической защиты информации) — это программа или устройство, которое шифрует документы и генерирует электронную подпись (ЭП). Все операции производятся с помощью ключа электронной подписи, который невозможно подобрать вручную, так как он представляет собой сложный набор символов. Тем самым обеспечивается надежная защита информации.

Как работает СКЗИ

Виды СКЗИ для электронной подписи

Есть два вида средств криптографической защиты информации: устанавливаемые отдельно и встроенные в носитель.

СКЗИ, устанавливаемое отдельно — это программа, которая устанавливается на любое компьютерное устройство. Такие СКЗИ используются повсеместно, но имеют один недостаток: жесткую привязку к одному рабочему месту. Вы сможете работать с любым количеством электронных подписей, но только на том компьютере или ноутбуке, на котором установлена СКЗИ. Чтобы работать на разных компьютерах, придется для каждого покупать дополнительную лицензию.

При работе с электронными подписями в качестве устанавливаемого СКЗИ чаще всего используется криптопровайдер КриптоПро CSP. Программа работает в Windows, Unix и других операционных системах, поддерживает отечественные стандарты безопасности ГОСТ Р 34.11-2012 и ГОСТ Р 34.10-2012.

Реже используются другие СКЗИ:

СКЗИ, встроенные в носитель, представляют собой «вшитые» в устройство средства шифрования, которые запрограммированы на самостоятельную работу. Они удобны своей самодостаточностью. Все необходимое для того, чтобы подписать договор или отчет, уже есть на самом носителе. Не надо покупать лицензии и устанавливать дополнительное ПО. Достаточно компьютера или ноутбука с выходом в интернет. Шифрование и расшифровка данных производятся внутри носителя. К носителям со встроенным СКЗИ относятся Рутокен ЭЦП, Рутокен ЭЦП 2.0 и JaCarta SE.

Защитить информацию и ничего не нарушить: какие вопросы мы задаем при работе с СКЗИ

Согласитесь, в теме криптографической защиты информации больше вопросов, чем ответов. Как учитывать СКЗИ, как их хранить и перевозить? А если защиту надо установить на мобильное приложение, а сколько человек должны подписывать акт, надо ли создавать у себя в компании ОКЗИ, а всегда ли можно это сделать? И главное, все ли множество лицензий вы получили или про что-то забыли.

В этом посте собраны самые больные частые вопросы, которыми задаемся мы в «Ростелеком-Солар» и которые задают наши коллеги по цеху. Мы постарались найти на них ответы. Надеемся, будет интересно и полезно.

Внимание, материал не является истиной в последней инстанции. Ответить точно на конкретный запрос может только регулятор.

Вопросы про лицензирование

Как найти грань между техническим обслуживанием СКЗИ и, например, выработкой ключевой информации?

— Все, что описано в эксплуатационной документации, в том числе и выработка ключевой информации, является техническим обслуживанием.

Можно ли отдать на аутсорсинг работы по обслуживанию СКЗИ в организации?

— Можно. Но у аутсорсинговой компании должны быть соответствующие пункты лицензии на «работы по обслуживанию шифровальных (криптографических) средств, предусмотренные технической и эксплуатационной документацией на эти средства (за исключением случая, если указанные работы проводятся для обеспечения собственных нужд юридического лица или индивидуального предпринимателя)». Этого требует постановление правительства N 313 от 16.04.2012.

Вопросы про журнал учета

Можно ли вести журнал учета СКЗИ/КД в электронном виде?

— Да. Некоторые организации уже так делают. При этом не стоит забывать про правила электронного документооборота, например, про использование квалифицированной электронной подписи.

Как организовать учет большого количества СКЗИ?

— Основной совет: каждое действие надо сопровождать актом и в журнале указывать его реквизиты. Не надо пытаться обеспечить всех участников доступом к журналу – территориально распределенные компании могут выдохнуть. Много и подробно о ведении учета журнала СКЗИ можете прочитать в этом посте.

Как вести поэкземплярный учет СКЗИ в мобильных и веб-приложениях?

— При скачивании учет СКЗИ обеспечивается тем, кто его распространяет, то есть разработчиком или вендором. Чтобы загрузить CSP, на сайте вендора нужно заполнить форму с ФИО и контактной информацией. Далее вы получаете ссылку на дистрибутив и серийник, а после регистрации – регистрационный номер СКЗИ. Все эти данные фиксируются у вендора, который распространяет СКЗИ, а у пользователя остается формуляр с серийным и регистрационным номерами. Подробнее этот процесс описан тут. Аналогичная схема действует и для корпоративного приложения или портала.

Могут ли всевозможные акты подписываться одним лицом – исполнителем, или обязательно комиссией, утвержденной приказом руководителя?

Если подходить более формально, то в ГОСТ Р 7.0.97-2016 есть пример:

Вопросы про ОКЗИ

Можно ли самостоятельно обучить пользователей СКЗИ и как это оформить?

Есть ли какие-либо требования к сотрудникам, которые входят в ОКЗИ?

— Есть. Они должны пройти внутреннее обучение с тестированием. Сделать это можно в лицензированном учебном центре. Также им нужно ознакомиться с инструкцией пользователя СКЗИ под подпись.

Ответственный за защиту информации и ответственный за СКЗИ – это одно и то же?

Другие вопросы

Если на компьютере установлено СКЗИ, является ли место, где он расположен спецпомещением? Как быть с сотрудниками, работающими удаленно с использованием СКЗИ (VPN)? Как опечатать помещение, где они работают?

— Строго говоря, по инструкции № 152 ФАПСИ, это спецпомещение. А, значит, к нему должны применяться меры, описанные в правилах пользования на конкретное СКЗИ. Причем требования должны выполняться как на территории организации, так и в отношении сотрудников, работающих удаленно.

В какой степени сейчас реализованы в СКЗИ квантовые технологии? Насколько они актуальны?

Может ли Спецсвязь перевозить СКЗИ?

— Приказ ФАПСИ № 152 гласит, что СКЗИ и ключевые документы могут доставляться «фельдъегерской (в том числе ведомственной) связью или со специально выделенными нарочными из числа сотрудников органа криптографической защиты или пользователей СКЗИ, для которых они предназначены, при соблюдении мер, исключающих бесконтрольный доступ к ним во время доставки».

Существует две ключевых организации, осуществляющие доставку СКЗИ:

Государственная фельдъегерская служба (ГФС)

Главный центр специальной связи (ФГУП ГЦСС)

ФГУП ГЦСС (Спецсвязь) – это организация подведомственная Минкомсвязи. Согласно постановлению правительства от 15 декабря 1994 года N 1379-68, ФГУП ГЦСС, в частности, осуществляет прием и доставку корреспонденции и грузов, содержащих сведения и материалы, относящиеся к государственной, служебной и иной охраняемой законом тайне. ФГУП ГЦСС уполномочено осуществлять перевозку СКЗИ, в том числе для юридических лиц. Подробнее о доставке СКЗИ рассуждаем вот здесь.

И напоследок – крик души. Нужен ли единый протокол и алгоритм шифрования?

— Алгоритмы шифрования зафиксированы в государственных стандартах (ГОСТ) и одинаковы у всех производителей (за исключением незначительных деталей).

А вот несовместимость сетевых протоколов различных производителей – это действительно боль. Но определенные шаги в сторону стандартизации уже сделаны. Например:

«С-Терра СиЭсПи», «Крипто Про», «Элвис-Плюс» используются IPsec в соответствии с RFC.

«Код Безопасности» планирует переход с проприетарного алгоритма на IPsec в своих следующих версиях.

«ИнфоТеКС» сделал описание собственного проприетарного протокола публичным в виде рекомендаций по стандартизации.

Для ГОСТ TLS и ЭП совместимость доступна уже сейчас. А работы по совместимости реализации различных производителей сейчас активно ведет технический комитет по стандартизации «Криптографическая защита информации» (ТК 26).

Средства криптографической защиты информации: виды и применение

Средства криптографической защиты информации, или сокращенно СКЗИ, используются для обеспечения всесторонней защиты данных, которые передаются по линиям связи. Для этого необходимо соблюсти авторизацию и защиту электронной подписи, аутентификацию сообщающихся сторон с использованием протоколов TLS и IPSec, а также защиту самого канала связи при необходимости.

В России использование криптографических средств защиты информации по большей части засекречено, поэтому общедоступной информации касательно этой темы мало.

Методы, применяемые в СКЗИ

Подробным образом методы описаны в следующих документах: RFC 4357, RFC 4490, RFC 4491.

Механизмы СКЗИ для информационной защиты

Как можно заметить, алгоритмы электронной подписи являются основополагающей частью средства криптографической защиты информации. Они будут рассмотрены ниже.

Требования при использовании СКЗИ

СКЗИ нацелено на защиту (проверкой электронной подписи) открытых данных в различных информационных системах общего использования и обеспечения их конфиденциальности (проверкой электронной подписи, имитозащитой, шифрованием, проверкой хеша) в корпоративных сетях.

Персональное средство криптографической защиты информации используется для охраны персональных данных пользователя. Однако следует особо выделить информацию, касающуюся государственной тайны. По закону СКЗИ не может быть использовано для работы с ней.

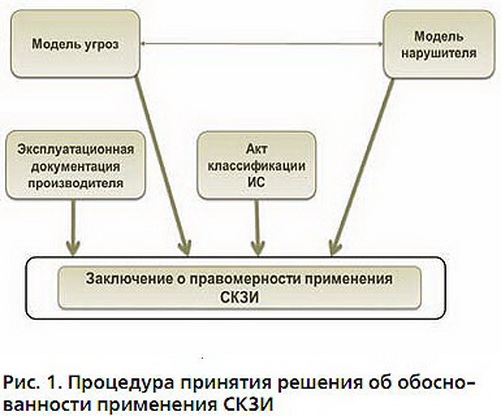

Важно: перед установкой СКЗИ первым делом следует проверить сам пакет обеспечения СКЗИ. Это первый шаг. Как правило, целостность пакета установки проверяется путем сравнения контрольных сумм, полученных от производителя.

После установки следует определиться с уровнем угрозы, исходя из чего можно определить необходимые для применения виды СКЗИ: программные, аппаратные и аппаратно-программные. Также следует учитывать, что при организации некоторых СКЗИ необходимо учитывать размещение системы.

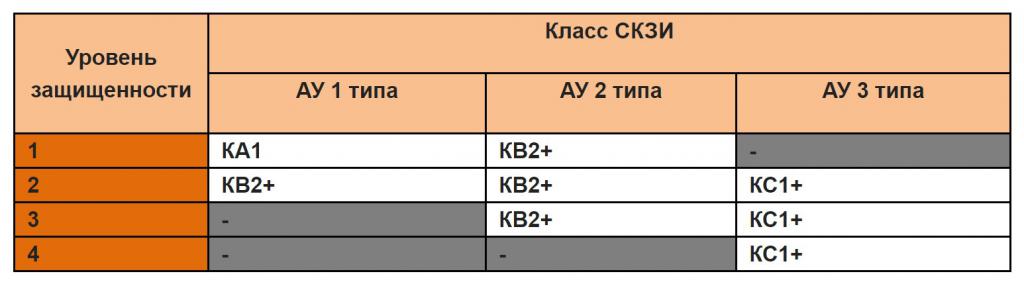

Классы защиты

АУ (актуальные угрозы), как видно из таблицы, бывают 3 типов:

Для ясности рассмотрим модели нарушителей, для перехвата которых нужен тот или иной класс средств криптографической защиты информации:

Используемые алгоритмы

Рассмотрим основные алгоритмы, используемые в средствах криптографической защиты информации:

Электронная подпись

Применение средства криптографической защиты информации невозможно представить без использования алгоритмов электронной подписи, которые набирают все большую популярность.

Виды электронной подписи

По Федеральному закону № 63 электронная подпись делится на 3 вида:

Простая ЭП создается за счет паролей, наложенных на открытие и просмотр данных, или подобных средств, косвенно подтверждающих владельца.

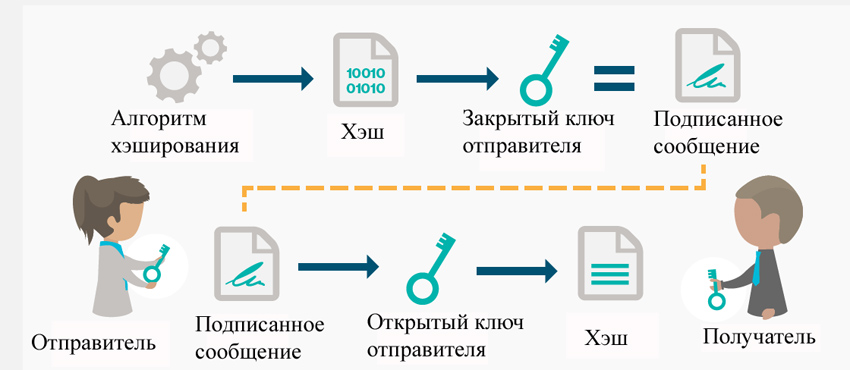

Неквалифицированная ЭП создается с помощью криптографических преобразований данных при помощи закрытого ключа. Благодаря этому можно подтвердить лицо, подписавшее документ, и установить факт внесения в данные несанкционированных изменений.

Область использования электронной подписи

В таблице ниже рассмотрены сферы применения ЭП.

Активнее всего технологии ЭП применяются в обмене документами. Во внутреннем документообороте ЭП выступает в роли утверждения документов, то есть как личная подпись или печать. В случае внешнего документооборота наличие ЭП критично, так как является юридическим подтверждением. Стоит также отметить, что документы, подписанные ЭП, способны храниться бесконечно долго и не утрачивать своей юридической значимости из-за таких факторов, как стирающиеся подписи, испорченная бумага и т. д.

По закону Российской Федерации каждый гражданин вправе пользоваться ЭП при использовании госуслуг (например, подписание электронного заявления для органов власти).

Алгоритмы электронной подписи

Стоит также отметить, что алгоритмы создания ЭП имеют различные назначения и цели:

Ликбез по основам безопасности и криптографии

Криптография

Три кита криптографии — хеш, шифрование симметричное, шифрование асимметричное (с открытым ключом). Основываются криптографические алгоритмы на сложности вычисления больших чисел, но подробнее об этом, если вас конкретно интересует «начинка», стоит читать не в общих обзорах, именуемых ликбезом. Здесь же содержится простое изложение, без лишних заморочек, то есть поверхностное.

Хеш — функция, функция «в одну сторону», так как восстановить данные, из которых путем хеширования получен хеш (результат хеш-функции), невозможно. На вход подается информация, на выходе имеем её отпечаток, строку фиксированной длины. Подобрать входные данные, которые дадут такой же результат должно быть сложной задачей. Отсюда следствие — если у вас есть проверенный хеш образа диска, документа и т.п., то вы можете вычислить хеш полученного файла и сравнить — если совпадут, значит это то самое. Подобным же образом обходятся зачастую с паролями — если хеш полученного пароля совпадет с имеющимся (в /etc/shadow к примеру), то проверка пройдена успешно.

Шифрование симметричное — шифрование в котором используется, соответственно, симметричный ключ. Это говорит о том, что если вы что то архиважное зашифровали один ключом, то обратную операцию надо проделать им же. Также может использоваться при проверке знания секрета — шифруем некую информацию этим самым секретом, или его хешем, передаем результат второй стороне. Вторая сторона, которая как предполагается знает секрет, расшифровывает данные, их дополняет, шифрует, пересылает обратно. Первая сторона, получив ответ опять же его расшифровывает и смотрит правильно ли вторая сторона изменила данные. Понятно, что если вторая или первая сторона подсовывает неверный секрет, процесс сорвется. Это было весьма общее описание процессов происходящих в протоколе Kerberos.

Шифрование асимметричное — шифрование в котором используются, два ключа, которые обычно называют приватный (секретный) и публичный (известен всем). Зашифровав что либо одним из пары ключей, обратно расшифровать можно только вторым. Таким образом проверить ваше знания приватного ключа достаточно просто — шифруем некую информацию вашим публичным ключом и, если вы знаете приватный, вы легко её прочитаете. На шифровании с асимметричными ключами построено много систем, к примеру это PGP и PKI. Также каждый из вас пользовался этим видом криптографии когда обращался на адреса вида https: //.

Аутентификация и авторизация

Аутентификация это процесс установления личности. Когда вы вводите пароль на Хабр, вы аутентифицируетесь. Никаких прав вы при этом не получаете.

Авторизация это процесс, в котором проверяются права пользователя на выполнение каких либо действий в системе. Например по умолчанию вы имеете право писать в личный блог, но система не даст вам опубликовать хабратопик в коллективный блог, если у вас будет мало кармы. Здесь авторизация на совершение какого либо действия производится по количеству кармы, в файловых системах вам выдают право на совершение действий через ACL, членство в группе и так далее.

Еще раз — через процесс аутентификации получить право на выполнение чего либо нельзя, этим занимается процесс авторизации, а аутентификация только устанавливает личность.

Аутентификация, немного о криптографической стороне дела

Зачастую аутентификация основывается на проверке знания секрета. Самый простой способ это получить от вас пароль в чистом виде (!) и сравнить с хранящимся в базе. Тут есть вариант — проверять хеш пароля, что позволит не знать пароль серверу, а хранить его хеш. Но заметьте — пароль проходит в открытом виде по сети! Второе — вы не знаете кому отправили свой пароль, сервер может быть подставным. Обходной маневр — использовать только в связке с SSL/TLS, но в таком случае у сервера должен быть корректный, не просроченный сертификат, выданный доверенным центром, а не как обычно.

Второй вариант — сервер знает секрет, вы его знаете — используется метод, описанный в абзаце по симметричному шифрованию. Это лучше чем сравнение с запомненным хешем — пароль по сети не бегает вообще, сервер так же не получает ваш секрет — вы проводите с сервером взаимную аутентификацию. На этом методе вырос весьма серьезный протокол — Kerberos, с одним нюансом — пароли знают только выделенные сервера в сети. Kerberos используется в Microsoft Active Directory, в качестве примера привожу как самый известный продукт — все таки у нас ликбез.

Третий вариант, сложный, PKI. За рамки ликбеза его описание выходит, интересно — почитайте сами. По сути схож с Kerberos — есть центр, но основан на асимметричном шифровании.

Kerberos

Алгоритм описан с некоторыми отступлениями, для улучшения восприятия. Если вам потребуется точное описание работы, не для общего сведения, советую почитать более серьезную литературу

Каждый день, работники корпоративного сектора активнейшим образом используют квинтэссенцию криптографической мысли — протокол Kerberos, бороздя просторы корпоративной же сети построенной на базе решений от Microsoft, ведь все процессы идентификации пользователей и компьютеров сервисами (IMAP,SMTP, доступ к файлам) он берет на свои плечи.

Протокол Kerberos это протокол аутентификации использующий хеш-функции и симметричные шифры. Как ни удивительно, но Kerberos это не очередное порождения Microsoft в стремлении «чтобы свое, и чтобы ни с чем не совместимо, и чтобы они нам душу отдали за спецификации», создан протокол в стенах массачусетского технологического института — MIT, где активно используется все эти годы в кампусной сети ВУЗа.

Перечитайте описание симметричных шифров, в конце там есть пример. Так вот в чем недостаток решения, предложенного в том абзаце? А получается, что пароли надо размещать на каждом сервере сети, да еще каждой службе надо будет иметь к ним доступ, к незашифрованым паролям, да еще на каждый сервер эти пароли надо внести. Выглядит это несколько дыряво.

В протоколе Kerberos для хранения паролей выделен отдельный сервер — Key Distribution Center (сервер распределения ключей), ключи есть у каждого участника процесса — и у пользователей и у сервисов. Ключ получается из пароля путем хеширования, так как пользователь не сможет запомнить требуемое для алгоритма шифрования количество символов. Хеширование возвращает всегда строку фиксированной длины, что как раз подходит для алгоритмов шифрования с симметричным ключом.

Когда пользователю надо получить доступ к HTTP серверу (портал там лежит корпоративный, к примеру), он обращается к KDC (ну понятно, что обращается библиотека) с просьбой предоставить ключ для доступа к HTTP серверу. У KDC есть ключи пользователя и сервера

KDC генерирует случайный, симметричный ключ и делает достаточно сложную конструкцию, называемую билетом, которую лучше посмотреть на картинке:

Итак, имеем матрешку, но разбирается она достаточно просто. Пользователь, получив ответ, расшифровывает его свои ключом, получает сгенерированный ключ и шифрованный ключом сервера пакет. Так вот этот пакет пользователь отсылает уже HTTP серверу, который расшифровывает его и тоже получает тот же самый сгенерированный ключ.

Теперь у обоих есть общий ключ. И вот теперь можно аутентифицировать друг друга, способ уже описан — шифруем полученным от KDC, сгенерированным ключом имя пользователя, IP адрес, время и отсылаем серверу. Сервер расшифровывает, и получив ожидаемое имя пользователя признает в нем Пупкина. Теперь очередь сервера представиться — он прибавляет к полученному времени 1 (единицу) и, зашифровав все обратно, отсылает пакет пользователю. Ясно, что если в полученном пакете, после дешифрации будет обнаружена та же временная метка, которую пользователь отсылал, но увеличенная на единицу, то сервер признается подлинным.

А вот про время я упомянул не зря. Доступ выдается на определенное время (часто на 10 часов), время проставляется в билете, и по истечении срока действия билет считается просроченным — сервер больше такой билет не примет, что впрочем не смертельно — получите новый. Гораздо печальнее будет, если время на вашем ПК разойдется более чем на 5 минут с KDC — войти в систему не сможете, так как протокол Kerberos требует от участников процесса синхронного времени — чтобы билеты истекали на всех машинах сети одновременно, и не было возможности использовать просроченный билет для доступа куда либо.

Итак, билет действует 10 часов, не требуя больше ввода пароля, для обращения к серверу. Но ведь так утомительно вводить пароль на каждый сервер в сети, тем более, что вы могли заметить — никто так не делает, после одного ввода пароля при логине в Windows вы больше не вводите пароли на доступ к расшареным сетевым папкам. А все от того, что получать билеты ведь тоже можно по билету! Подобная конструкция называется TGT — билет для получения билетов. Тут все так же как и было показано, получаем билет на доступ к сетевой службе, выдающей билеты (TGS — Ticket-Granting Service), которая признает Пупкина Пупкиным. А раз Пупкин это Пупкин, то можно ему выдавать билеты на Пупкина для доступа к различным серверам сети.

Таким образом, в течении действия TGT вы можете получать билеты на доступ к сетевым службам без повторного ввода пароля. Удобно работает, правда?

Заметьте, что Kerberos выдает билеты на доступ к любой службе сети, есть ли у вас право ей пользоваться или нет, протоколу аутентификации безразлично — его дело удостоверить вашу личность, а правами занимаются совсем другие механизмы.

Криптографическая защита информации

Вы будете перенаправлены на Автор24

Криптографическая защита информации – это механизм защиты посредством шифрования данных для обеспечения информационной безопасности общества.

Криптографические методы защиты информации активно используются в современной жизни для хранения, обработки и передачи информации по сетям связи и на различных носителях.

Сущность и цели криптографической защиты информации

Сегодня самым надежным способом шифрования при передаче информационных данных на большие расстояния является именно криптографическая защита информации.

Криптография – это наука, изучающая и описывающая модели информационной безопасности (далее – ИБ) данных. Она позволяет разрешить многие проблемы, что присущи информационной безопасности сети: конфиденциальность, аутентификация, контроль и целостность взаимодействующих участников.

Шифрование – это преобразование информационных данных в форму, которая будет не читабельной для программных комплексов и человека без ключа шифрования-расшифровки. Благодаря криптографическим методам защиты информации обеспечиваются средства информационной безопасности, поэтому они являются основной частью концепции ИБ.

Ключевой целью криптографической защиты информации является обеспечение конфиденциальности и защиты информационных данных компьютерных сетей в процессе передачи ее по сети между пользователями системы.

Защита конфиденциальной информации, которая основана на криптографической защите, зашифровывает информационные данные посредством обратимых преобразований, каждое из которых описывается ключом и порядком, что определяет очередность их применения.

Готовые работы на аналогичную тему

Важным компонентом криптографической защиты информации является ключ, отвечающий за выбор преобразования и порядок его реализации.

Ключ – это определенная последовательность символов, которая настраивает шифрующий и дешифрующий алгоритм системы криптозащиты информации. Каждое преобразование определяется ключом, задающим криптографический алгоритм, который обеспечивает безопасность информационной системы и информации в целом.

Каждый алгоритм криптозащиты информации работает в разных режимах, которые обладают, как рядом преимуществ, так и рядом недостатков, что влияют на надежность информационной безопасности государства и средства ИБ.

Средства и методы криптографической защиты информации

К основным средствам криптозащиты информации можно отнести программные, аппаратные и программно-аппаратные средства, которые реализуют криптографические алгоритмы информации с целью:

В настоящее время криптографические методы защиты информации для обеспечения надежной аутентификации сторон информационного обмена являются базовыми. Они предусматривают шифрование и кодирование информации.

Различают два основных метода криптографической защиты информации:

В ассиметричных методах криптографической защиты информации используются два ключа:

Из ассиметричных наиболее известным методом криптографической защиты информации является метод RSA, который основан на операциях с большими (100-значными) простыми числами, а также их произведениями.

Благодаря применению криптографических методов можно надежно контролировать целостность отдельных порций информационных данных и их наборов, гарантировать невозможность отказаться от совершенных действий, а также определять подлинность источников данных.

Основу криптографического контроля целостности составляют два понятия:

Хэш-функция – это одностороння функция или преобразование данных, которое сложно обратить, реализуемое средствами симметричного шифрования посредством связывания блоков. Результат шифрования последнего блока, который зависит от всех предыдущих, и служит результатом хэш-функции.

В коммерческой деятельности криптографическая защита информации приобретает все большее значение. Для того чтобы преобразовать информацию, используются разнообразные шифровальные средства: средства шифрования документации (в том числе для портативного исполнения), средства шифрования телефонных разговоров и радиопереговоров, а также средства шифрования передачи данных и телеграфных сообщений.

Для того чтобы защитить коммерческую тайну на отечественном и международном рынке, используются комплекты профессиональной аппаратуры шифрования и технические устройства криптозащиты телефонных и радиопереговоров, а также деловой переписки.

Кроме этого широкое распространение получили также маскираторы и скремблеры, которые заменяют речевой сигнал цифровой передачей данных. Производятся криптографические средства защиты факсов, телексов и телетайпов. Для этих же целей применяются и шифраторы, которые выполняются в виде приставок к аппаратам, в виде отдельных устройств, а также в виде устройств, которые встраиваются в конструкцию факс-модемов, телефонов и других аппаратов связи. Электронная цифровая подпись широкое применяется для того, чтобы обеспечить достоверность передаваемых электронных сообщений.

Криптографическая защита информации в РФ решает вопрос целостности посредством добавления определенной контрольной суммы или проверочной комбинации для того, чтобы вычислить целостность данных. Модель информационной безопасности является криптографической, то есть она зависит от ключа. По оценкам информационной безопасности, которая основана на криптографии, зависимость вероятности прочтения данных от секретного ключа является самым надежным инструментом и даже используется в системах государственной информационной безопасности.