Хотите чтобы резервные копии iphone шифровались что это

Зашифрованные резервные копии на iPhone, iPad или iPod touch

Чтобы защитить резервные копии данных iPhone, iPad или iPod touch, создаваемые с помощью компьютера, можно использовать пароль и шифрование.

Шифрование резервных копий

Проверка, зашифрованы ли резервные копии

Помощь, если вы забыли пароль

Отключение шифрования резервных копий

Шифрование резервных копий на iPhone, iPad или iPod touch

Функция «Зашифровать резервную копию» в Finder или iTunes блокирует и шифрует данные. Зашифрованные резервные копии могут включать в себя информацию, которая отсутствует в незашифрованных резервных копиях:

Зашифрованные резервные копии не содержат данных Face ID, Touch ID и код-пароль устройства.

По умолчанию резервные копии не шифруются. Чтобы зашифровать резервную копию в Finder или iTunes впервые, включите функцию «Зашифровать локальную копию» с защитой паролем. С этого момента все резервные копии на устройстве будут автоматически шифроваться. Можно также создавать резервные копии с помощью службы iCloud, которая каждый раз автоматически шифрует данные.

Шифрование резервных копий

После подтверждения пароля начнется резервное копирование, в процессе которого перезапишутся и зашифруются предыдущие резервные копии. По завершении процесса убедитесь, что зашифрованная резервная копия создана успешно.

Проверьте, зашифрованы ли резервные копии

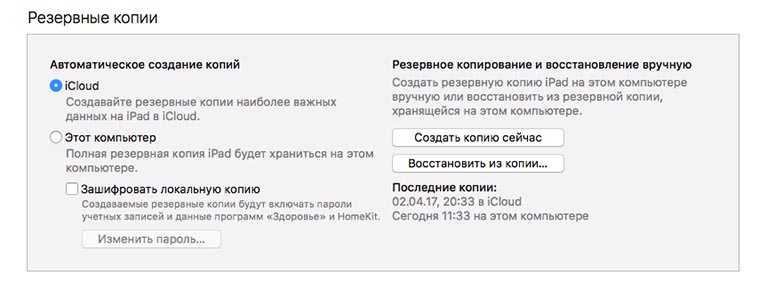

Если вы настроили Finder или iTunes для шифрования резервных копий, на вкладке «Основные» или «Обзор» установлен флажок «Зашифровать локальную копию».

Кроме того, можно посмотреть, зашифрована ли та или иная резервная копия.

Не удается вспомнить пароль для зашифрованной резервной копии

Данные из зашифрованной резервной копии нельзя восстановить без пароля. В iOS 11 или более поздней версии либо в iPadOS можно создать зашифрованную резервную копию данных устройства путем сброса пароля.

Вы не сможете использовать ранее созданные зашифрованные резервные копии, но сможете создать резервную копию текущих данных и установить новый пароль для шифрования резервных копий с помощью Finder или iTunes.

На устройстве с iOS 10 или более ранней версии сброс пароля невозможен. В этом случае попробуйте выполнить следующие действия.

Отключение шифрования резервных копий

Чтобы отключить шифрование резервных копий, снимите флажок «Зашифровать локальную копию» в Finder или iTunes и введите пароль. Если вы не помните пароль, есть два варианта действий.

Как зашифровать ваши резервные копии iTunes в кратчайшие сроки

Что такое заметки с паролем на iPhone?

Пользователи iPhone всегда делают резервную копию iPhone в iTunes или iCloud, после чего они могут восстановить свои данные из этих файлов резервных копий. На вашем устройстве есть разные данные, такие как личная информация, данные о здоровье, история веб-сайта и многое другое.

Вы можете использовать пароль для защиты резервных копий iTunes на iPhone, iPad или iPod touch.

Если вы собираетесь использовать FoneLab для iOS в восстановить данные устройства iOS который зашифровал резервные копии iTunes на вашем компьютере, вы можете получить всплывающую информацию, которая напоминает вам: «Данные на этом устройстве iOS зашифрованы через iTunes. Пожалуйста, введите пароль резервного копирования iTunes для этого устройства iOS, чтобы завершить резервное копирование ». И тогда процесс восстановления прекратится после этого.

Здесь,

Мы подробно расскажем о том, как зашифровать резервную копию iTunes.

1. Как зашифровать резервную копию iPhone в iTunes

Вам необходимо включить резервные копии iTunes, защищенные паролем, если вы хотите зашифровать резервную копию. Затем iTunes заставляет вас вводить пароль для резервного копирования iTunes, чтобы разблокировать резервную копию вашего iPhone.

Пожалуйста, внимательно запомните свой пароль, потому что нет способа восстановить вашу информацию или отключить шифрование резервной копии без пароля iTunes. Пожалуйста, следуйте инструкциям ниже, чтобы заблокировать и закодировать вашу информацию, если хотите.

Шаг 1 Запустите iTunes на вашем компьютере. Убедитесь, что на вашем компьютере установлена последняя версия iTunes.

Шаг 2 Подключите свой iPhone, iPad или iPod touch к компьютеру с помощью USB-кабеля.

Шаг 3 Нажмите на значок вашего устройства в верхнем левом углу окна.

Шаг 4 Найдите Заключение с левой панели и нажмите на нее.

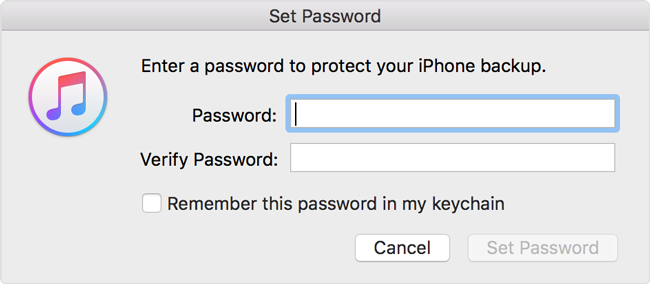

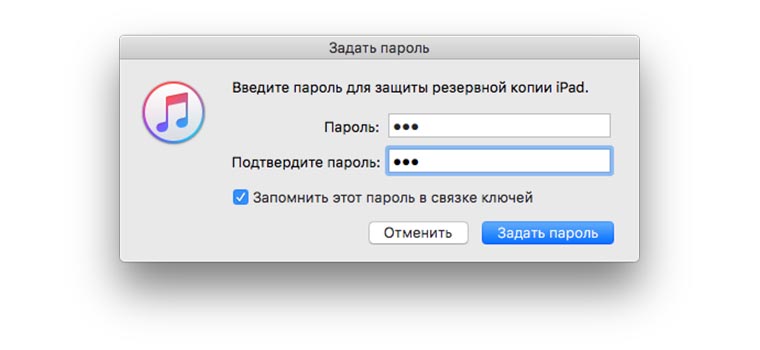

Шаг 6 Создайте свой резервный пароль iPhone и подтвердите его, введя его еще раз. Пожалуйста, обратите внимание, что вы не можете восстановить ваши резервные копии файлов если вы забудете или потеряете свой пароль от этой резервной копии.

Шаг 7 Нажмите Задать пароль.

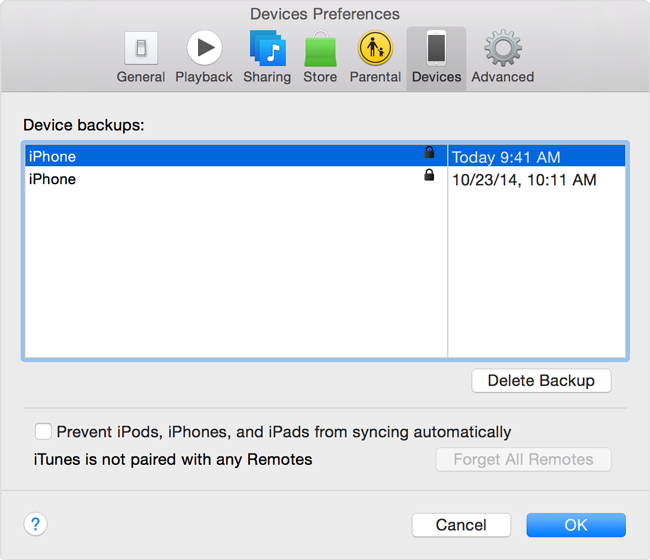

2. Как проверить, если iTunes уже настроен для шифрования ваших резервных копий

После настройки шифрования резервных копий iTunes вы можете беспокоиться о том, что ваши резервные копии уже зашифрованы. Мы расскажем, как это легко подтвердить. Вы можете проверить, была ли резервная копия вашего iPhone зашифрована iTunes следующим простым способом.

Шаг 1 Нажмите Редактировать в верхней части окна iTunes.

Шаг 2 Найдите Настройки и нажмите на него.

Шаг 3 Нажмите Устройства.

Шаг 4 Если вы видите значок замка справа от имени вашего устройства, даты и времени, резервная копия уже зашифрована.

3. Как отключить iTunes резервное копирование

Если вы больше не хотите шифровать резервную копию iPhone в iTunes, ознакомьтесь с подробными инструкциями ниже, чтобы отключить шифрование резервной копии iTunes.

Шаг 1 Откройте iTunes последней версии на вашем компьютере и подключите ваше устройство к компьютеру.

Шаг 2 Нажмите значок устройства в верхней части окна iTunes, а затем нажмите Заключение налево.

Шаг 3 Перейдите в Резервные копии раздел, а затем снимите флажок рядом с Зашифровать пароль iPhone.

4. Сброс или найти забытый пароль для резервного копирования iTunes

Безопаснее зашифровать резервную копию iTunes. Но вот в чем дело, что вы собираетесь делать, если забыли пароль для резервного копирования? Вот два способа провести вас.

Сбросить пароль iTunes Backup

Вы не можете получить доступ или восстановить зашифрованную резервную копию iTunes без ее пароля. Apple предлагает пользователям (iOS 11 или более поздней версии) сбросить настройки iPhone.

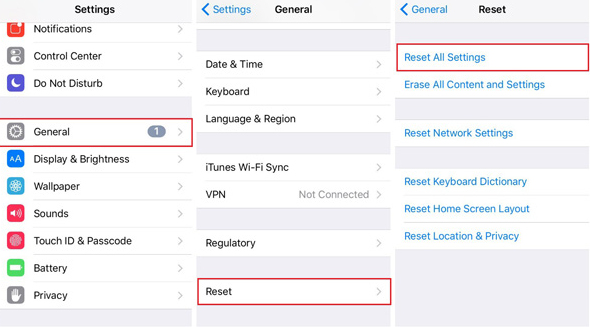

Шаг 1 Войдите в Настройки > Общие > Сбросить на вашем iPhone.

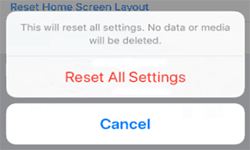

Шаг 2 Нажмите Сбросить все настройки и введите свой пароль.

Шаг 3 Подтвердите сброс. Это не приведет к потере данных, но сбросит настройки, включая резервный пароль iTunes.

Шаг 4 Подключите ваш iPhone к компьютеру и запустите ITunesЗатем вы делаете новую зашифрованную резервную копию.

Предложите записать пароль на этот раз.

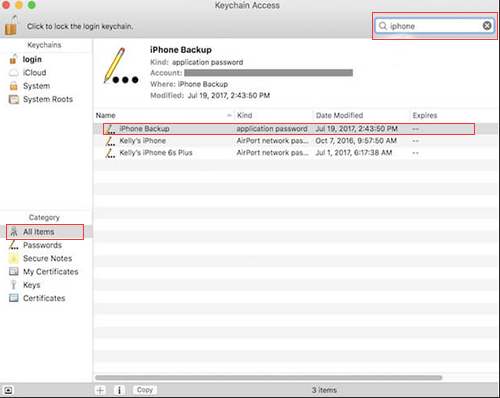

Найти пароль для резервного копирования iTunes на Mac

Пароль может быть сохранен в связке ключей.

Шаг 1 На вашем Mac откройте Приложение > Утилиты > Связка ключей, Или вы можете искать Брелок из центра внимания

Шаг 2 Enter Связка ключей и нажмите Все наименования под Категория.

Шаг 3 Поиск iPhone резервного копирования набрав iPhone в поиске в правой верхней части интерфейса.

Шаг 4 Двойной клик iPhone резервного копирования с пароль приложения Вид.

Шаг 5 Нажмите Показать парольвведите пароль брелка и нажмите «Разрешить» во всплывающем окне

Затем появится пароль для резервного копирования iTunes.

С помощью FoneLab для iOS вы сможете восстановить потерянные / удаленные данные iPhone, включая фотографии, контакты, видео, файлы, WhatsApp, Kik, Snapchat, WeChat и другие данные из резервной копии iCloud или iTunes или устройства.

Вы также можете использовать программное обеспечение для восстановить iPad из резервной копии iCloud or извлечь резервную копию iTunes для устройства iOS, Самое большое преимущество в том, что у вас есть возможность восстановить только то, что вы хотите, по сравнению с обычным способом восстановления через iTunes или iCloud. И вы не потеряете свои существующие данные. Конечно, это достижимо восстановить закладки в сафари или другие данные iOS.

Резервная копия iTunes. Как включить функцию шифрования?

Вас интересует, что такое резервная копия iTunes, как её зашифровать и что делать, если забыли пароль? Тогда данная статья для вас. Она поможет вам найти ответы на эти вопросы.

Для того, чтобы вернуть свои данные, если произошёл сбой, рекомендуется создавать копии в iTunes, iCloud. Если вы используете функцию шифрования и забыли код доступа, то до появления iOS 11, было проблематично восстановить данные. Сейчас же, используя iTunes, восстановить прошлые данные намного проще.

Что такое шифрование резервной копии iTunes и как этим пользоваться?

При зашифровке файлов смартфона происходит блокировка и шифрование данных. Благодаря такой функции вы сможете зашифровать коды входа, историю посещения веб-сайтов, настройки Wi-Fi-сетей и медицинские данные. Согласитесь, не хотелось бы терять такие сведения.

Как включить функцию шифрования резервной копии на компьютере?

Если же галочка напротив функции шифрования уже стояла, то проверьте, какой код сейчас актуален. Чаще всего пароль для копии совпадает с кодом для смартфона. Нажмите «Сменить пароль» и введите данные, если всё прошло успешно, то вы знаете свой код и доступ к файлам не утерян.

Проверка зашифровки резервных копий iTunes.

Восстановление пароля зашифрованной копии iTunes.

Если вы забыли пароль от ранее сохранённых данных, то выполните действия, описанные ниже:

После этого подключите смартфон снова к ПК и создайте новую копию. Таким образом вы сохраните все ваши данные и получите возможность перенести их на любое устройство. Такой сброс не нарушает безопасности ваших файлов, а просто позволяет выйти из ситуации, когда забыли код доступа. Для сброса пароля необходима версия ПО не ниже iOS 11 на смартфоне.

Ты забыл пароль резервной копии iPhone. Как отключить

Многие пользователи iPhone или iPad при подключении гаджета к iTunes на компьютере не задумываясь включают шифрование резервных копий. Безусловно, это полезная опция, которая ограничит доступ к локальному бекапу, однако, она содержит одну неприятную особенность.

При включении шифрования iTunes попросит придумать пароль.

Ничего плохого в этом нет, вот только вспомнить этот код через несколько месяцев будет сложновато.

Нам пишет читатель Денис:

Как не забывать пароль от резервной копии

Совет достаточно прост, не полагайтесь на свою память, бумажные или электронные носители, просто сохраните код в связке ключей iCloud и проблем в дальнейшем не будет.

Для этого при создании пароля просто отмечаем соответствующий флаг.

Зачем вообще нужен этот код

Такой уровень защиты помогает обезопасить пользователя от потери данных, если локальный бекап попадёт в чужие руки.

Кроме этого iTunes любезно попросит ввести код, если вдруг решишь отключить шифрование бекапов. Если перенести резервную копию на другой компьютер и попытаться восстановить её через iTunes снова потребуется ввод пароля.

Также код понадобится при использовании любого стороннего приложения для работы с локальными резервными копиями.

Получается, что забытый пароль резко ограничивает возможности резервного копирования.

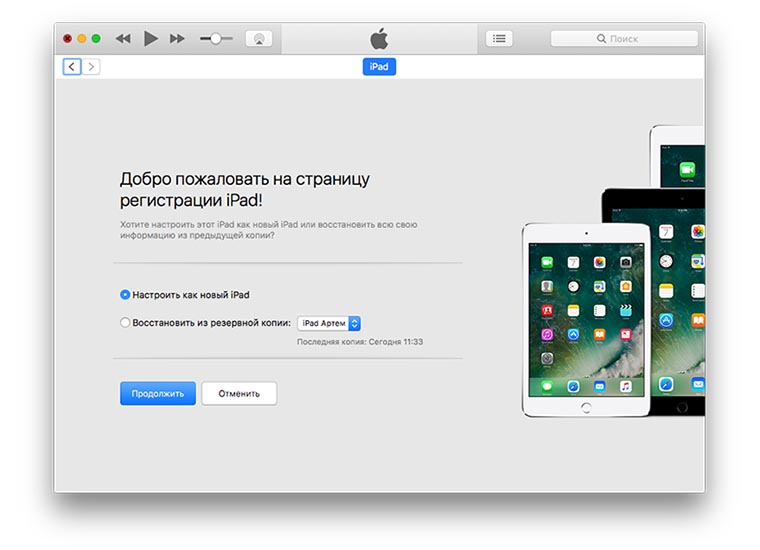

Как отключить шифрование резервной копии без кода

Достаточно полностью стереть данные на устройстве и восстановить iPhone или iPad как новый. После подключения к iTunes шифрование будет отключено, а при его включении программа попросит придумать новый код.

К сожалению, в таком случае мы лишаемся доступа к старому бекапу.

Как отключить шифрование без потери данных

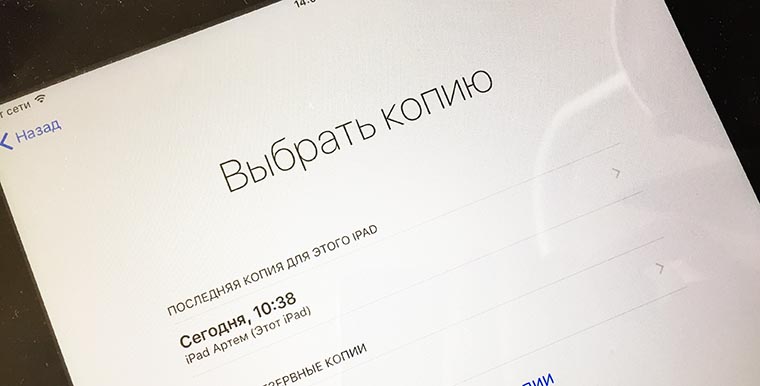

1. Создаем резервную копию iPhone в iCloud (Настройки – Apple ID – iCloud – Резервное копирование).

2. Сбрасываем iPhone через восстановление прошивки в iTunes на компьютере.

3. После сброса настраиваем устройство как новое в iTunes, шифрование бекапов будет отключено.

4. Теперь еще раз сбрасываем iPhone через настройки iOS (Настройки – Основные – Сброс – Стереть контент и настройки).

5. При первоначальной настройке на самом девайсе восстанавливаем данные из iCloud.

Получаем iPhone в исходном состоянии, а при подключении к компьютеру видим, что шифрование резервных копий отключено.

Если при этом нужны данные из старого бекапа, который хранится на компьютере, то перед всем этим процессом восстанавливаем устройство из нужной копии и проводим описанную процедуру (только при условии, что бекап создавался именно на этом компьютере, если копия переносилась, то без пароля ничего не выйдет).

Спасибо re:Store за полезную и интересную информацию.

Защищаем резервные копии iPhone

Сегодня я хочу рассказать об малоизвестных особенностях iOS, связанных с защитой резервных копий, обходом этой защиты (рекурсия) и защитой от обхода защиты (двойная рекурсия). Вишенкой на торте будет короткая инструкция, позволяющая обойти защиту от обхода защиты резервных копий (так, уже рекурсия третьего порядка), а также рекомендации, следование которым поможет защититься от обхода защиты от обхода защиты резервных копий (отлично, рекурсия четвёртого порядка – думаю, я заслужил медаль!).

Защита резервных копий: пока всё просто

Система резервного копирования iOS – воистину вне конкуренции. Нечто подобное в плане локальных бэкапов мы видели в BlackBerry 10, но эта система мертва, а до «облака» дело у BlackBerry так и не дошло. (Кстати, в ОС BlackBerry 10 резервные копии шифровались всегда, а ключ – всегда хранился в облаке – или в BlackBerry ID пользователя, или в корпоративной сети). Вполне прилично было сделано резервное копирование в «облако» и в Windows Phone 8.1, а также в Windows 10 Mobile – но и эти системы ныне мертвы, а локальных бэкапов в них никогда не было.

Единственный конкурент iOS – система Android, резервные копии которой создаются исключительно в облаке (команду adb backup мы проигнорируем: реально сохраняемых этой командой данных даже меньше, чем попадает в облако). Да, определённые ухищрения помогут вытащить больше данных, но именно резервные копии в Android далеки от идеала.

В рамках же этой статьи нас интересуют в первую очередь локальные резервные копии; об их содержимом я ранее писал в нашем блоге. Их можно создавать, например, в приложении iTunes, но не только в нём: существует множество сторонних приложений (в том числе и наш собственный iOS Forensic Toolkit), которые, подключившись к iPhone, создадут его резервную копию. Кстати, используя Toolkit, бэкап иногда можно вытащить из телефона даже тогда, когда экран заблокирован, а код блокировки неизвестен (для этого используются файлы lockdown).

Резервная копия – удобный, универсальный и очень простой способ вытащить из хорошо защищённого (и, кстати, зашифрованного) хранилища устройства свежую копию данных. В резервные копии попадает практически всё самое интересное: и данные большинства приложений, и логины с паролями, которые пользователь сохранил в браузере Safari и сторонних приложениях, и пароли к Wi-Fi, и резервные копии часов, и данные об активности пользователя (шаги, сердцебиение в заданный момент времени). Попадают в резервные копии и многие другие вещи, жизненно необходимые для расследования преступлений.

Зачем нужна резервная копия, если код блокировки известен?

Нам часто задают вопрос (если быть точным в формулировках, то «с претензией заявляют»): если код блокировки и так известен, то зачем вообще нужна резервная копия? Можно же и так всё посмотреть на самом iPhone?

Нет, не всё. Даже если известен код блокировки, на самом iPhone можно просмотреть далеко не все интересные данные. В резервных копиях iPhone сохраняет много данных, даже помимо желания пользователя. Пользователь может даже не знать, что эти данные существуют! Это касается, например, истории браузера Safari – на самом телефоне или в iCloud можно просмотреть историю за последние 30 дней, а в резервную копию попадает вообще вся история за всё время использования телефона (если пользователь не чистил историю вручную). Кстати, ровно то же самое касается и истории звонков: в приложении «Телефон» она видна только за последние 30 дней, а в резервной копии сохраняется информация обо всех звонках. Одного этого уже достаточно правоохранительным органам, чтобы охотиться именно за резервными копиями, но и это не всё. Пользователь может удалить часть сообщений в программе мгновенного обмена сообщениями – и вы не увидите их на экране устройства; в то же время база данных в формате SQLite может содержать удалённые записи в течение длительного времени – пока не будет запущена процедура периодической сборки мусора. Немаловажные вещи – анализ, поиск, экспорт данных, в том числе удалённых (первый запрос полиции – «где был пользователь в такое-то время такого-то числа»; попробуйте интереса ради ответить на этот вопрос, имея в руках свой собственный телефон и засеките, сколько это займёт времени. А анализ данных из резервной копии выдаст ответ за секунду.) Есть и мелочи – например, дата добавления контакта или дата создания события в календаре, которые не видны в пользовательском интерфейсе.

Если пароль установлен, вся резервная копия целиком будет зашифрована стойким ключом, который генерируется на основе пароля. Шифрование происходит внутри устройства; если пароль установлен, то незашифрованные данные просто не покидают телефон. Соответственно, какую бы программу для снятия резервной копии вы ни использовали, результат будет один: зашифрованный бэкап.

Шифрование локальных резервных копий в относительно свежих версиях iOS (10.2 и более новых) настолько стойкое, что даже с использованием аппаратного ускорения с GPU Nvidia GTX 1080 нам не удалось получить скорость перебора больше сотни паролей в секунду. Соответственно, лобовая атака бесполезна даже если используется несложный пароль всего из 7 знаков (среднее по больнице). Впрочем, даже при наличии стойкого пароля на шифрование из телефона можно извлечь фотографии и медиа-файлы, если известен пасскод или есть lockdown.

В iOS 10.2 и вплоть до выхода iOS 11 длинный и сложный пароль на резервную копию был абсолютной защитой; никакой возможности удалить или поменять пароль, не введя предварительно старый, в старых версиях системы не существовало. В iOS 11 ситуация изменилась.

Первая рекурсия: сброс пароля на резервную копию

Я уже писал о том, что можно сделать в iOS 11, 12 и 13 при помощи кода блокировки. Среди многих других вещей, в этих версиях iOS код блокировки экрана можно использовать для сброса пароля к резервной копии. Теперь, если злоумышленник узнал код блокировки экрана, он может сбросить пароль на локальную резервную копию, подключить телефон к компьютеру и извлечь все данные, а также расшифровать все пароли из связки ключей.

На сайте Apple даются подробные инструкции, как нужно действовать для сброса пароля на резервную копию:

В iOS 11 или более поздней версии можно создать зашифрованную резервную копию устройства, сбросив пароль. Чтобы сделать это, нужно выполнить следующие действия.

Вторая рекурсия: защищаемся от попыток сброса пароля на резервную копию

Лёгкость, с которой злоумышленник может обойти ваш самый сложный и длинный пароль, всего лишь введя код блокировки экрана, неприятно поражает. Однако и от этой напасти можно попробовать уберечься. Механизмом защиты здесь станут Ограничения родительского контроля (iOS 11) или пароль Экранного времени (iOS 12 и 13). Для простоты я буду описывать именно iOS 12.

Допустим, ваш iPhone попал в руки злоумышленника. Предположим, злоумышленнику удалось подсмотреть ваш код блокировки; теперь он пытается отвязать телефон от облака, а заодно слить копию данных, получив доступ к паролям из Связки ключей. Защититься от такого развития событий можно при помощи пароля Экранного времени. Подробно о возможностях контроля Экранного времени можно почитать в статье Apple Использование родительского контроля на устройствах iPhone, iPad и iPod touch ребенка. Нас же сейчас интересует другая возможность этой системы: защитить телефон от сброса пароля на резервную копию.

Как ни странно, ограничить возможность сброса пароля к локальной резервной копии iOS достаточно просто: всё, что нужно сделать, это установить пароль Экранного времени как таковой. Сложность такого пароля невелика: единственный доступный вариант – это PIN-код из 4 цифр. Тем не менее, такая защита в целом достаточно надёжна. Поскольку этот пароль используется очень редко и отличается от кода блокировки устройства, его невозможно случайно подсмотреть. Этот код понадобится в исключительно редких случаях, когда вы захотите изменить настройки или отключить ограничения. Вы можете установить случайный код, записав его на оставленной дома бумажке – и это будет вполне безопасно.

Что произойдёт, если теперь попытаться сбросить пароль на резервную копию? На первом шаге – никаких отличий: система запросит пароль блокировки устройства. А вот сразу после этого будет запрошен дополнительный 4-значный пароль Экранного времени. Эта мера безопасности вполне способна не только отвадить любопытных, но и защитить iPhone от вполне серьёзных попыток взлома.

Рекурсия третья: как узнать пароль Экранного времени

Пароль Экранного времени сохраняется на самом устройстве. Подобрать его за разумное время невозможно: невеликое пространство из 10,000 комбинаций защищается системой прогрессирующими задержками между попытками ввода. После нескольких неудачных попыток система ограничит скорость перебора паролей Экранного времени, вводя прогрессивные задержки в 1, 5, 15 и 60 минут. После 10 неудачных попыток каждая следующая попытка может быть предпринята не ранее, чем через час после предыдущей; перезагрузка устройства не поможет ускорить процесс. Таким образом, все 10,000 комбинаций можно перебрать за 416 дней.

Однако есть более интересные способы. Сразу оговорюсь: первый из них работает только тогда, когда пароль на резервную копию не установлен или известен, а второй – если на iPhone можно установить джейлбрейк (т.е. версия iOS на нём не новее iOS 12.2). Для iPhone с неизвестным паролем к резервной копии, работающего на самой последней версии iOS (сегодня это 12.4) работающего способа узнать пароль Экранного времени (пока) нет.

Способ 1: извлечь из резервной копии

Чтобы достать пароль Экранного времени, нужно:

Очевидно, что первый способ сработает лишь тогда, когда пароль на резервную копию не установлен или известен. Если же пароль на резервную копию установлен, но неизвестен, то единственный оставшийся способ узнать пароль Экранного времени – получить доступ к Связке ключей (keychain). Для старых версий iOS нужна копия файловой системы.

Что интересно, пароль Экранного времени хранится также и в облаке iCloud, но только в том случае, если вы включили двухфакторную аутентификацию и активировали опцию Screen Time “Share across devices”. Сам ключ при этом не попадает в Облачную связку ключей, а хранится отдельно (примерно в том же виде, что и ключ восстановления доступа к зашифрованным томам FileVault 2). На сегодня нет механизмов, чтобы извлечь его из iCloud и просмотреть. Мы над этим работаем; осенью планируется выход свежей версии Elcomsoft Phone Breaker, которая будет обладать этой возможностью (если с выходом iOS 13 ничего не изменится в механизме его хранения; такая вероятность есть: в самом телефоне iOS 13 уже изменила место хранения этого пароля).

В любом случае, чтобы вытащить пароль Screen Time из iCloud, вам понадобится всё перечисленное ниже:

Рекурсия четвёртая, последняя: как защитить доступ к паролю Экранного времени

Вот мы и подошли к последнему пункту. Если ваша цель – максимально обезопасить устройство, то в ваших интересах сделать так, чтобы пароль Экранного времени ни сбросить, ни узнать было нельзя. Так же, как и в предыдущей части, новостей у меня две: хорошая и плохая.

Хорошая новость в том, что защитить пароль Экранного времени от обывателя и даже профессионального взломщика довольно просто: достаточно установить длинный и стойкий пароль на резервную копию, после чего просто поддерживать устройство в актуальном состоянии, устанавливая свежие версии iOS сразу после их выхода. Джейлбрейки для новых версий iOS выходят далеко не сразу. Иногда между выходом обновления iOS и появлением для неё работоспособного джейлбрейка проходят месяцы.

Опасаться можно сценария, когда украденное устройство (с известным злоумышленнику кодом блокировки) будет положено на полку в ожидании появления джейлбрейка. Здесь, однако, может помочь стандартная «Стереть [устройство]», выполненное в портале Find my iPhone. Дело в том, что для установки джейлбрейка требуется сначала подписать IPA-файл, а потом и подтвердить цифровую подпись непосредственно на самом iPhone. Подтверждение цифровой подписи происходит на сервере Apple; то есть, злоумышленнику придётся разрешить украденному у вас iPhone выйти в интернет. В этот момент с большой вероятностью сработает команда на стирание устройства.

Злоумышленники могут решить эту проблему, используя специальные конфигурации роутера, в которых будет запрещён доступ к узлам, ответственным за функционал Find My iPhone. Кроме того, вместо обычного сертификата для подписи джейлбрейка могут использовать сертификат разработчика, который не требует выхода iPhone в сеть для подтверждения цифровой подписи.

Плохая же новость в том, что как ни старайся, но защитить iPhone от доступа через системы GrayKey или UFED Premium не получится: их разработчики смогли обойти большую часть защитных механизмов iPhone. Если известен код блокировки экрана, то получить доступ к файловой системе и расшифровать Связку ключей пользователи этих комплексов смогут без особых проблем. С другой стороны, доступны эти комплексы только и исключительно правоохранительным органам, причём далеко не в любой стране (в Россию, например, они не поставляются). Попадание их в руки злоумышленников практически исключено. Таким образом, этой опасности вы вряд ли подвергнетесь.