что такое зеркалирование портов

Зеркалирование трафика

Материал из Xgu.ru

|

| Данная страница находится в разработке. Эта страница ещё не закончена. Информация, представленная здесь, может оказаться неполной или неверной. |

Если вы считаете, что её стоило бы доработать как можно быстрее, пожалуйста, скажите об этом.

Зеркалирование трафика — функция коммутатора, предназначенная для перенаправления трафика с одного порта коммутатора на другой порт этого же коммутатора (локальное зеркалирование) или на удаленный коммутатор (удаленное зеркалирование).

Содержание

[править] Зеркалирование трафика на коммутаторах HP ProCurve

[править] Локальное зеркалирование трафика на коммутаторах HP ProCurve

Порт на котором находится DHCP-сервер и порт на который зеркалируется трафик должны быть в одном VLAN.

Указание порта на который будет зеркалироваться трафик:

Настройка интерфейса на котором находится DHCP-сервер:

[править] Удаленное зеркалирование трафика на коммутаторах HP ProCurve

Удаленное зеркалирование предполагает передачу трафика через несколько коммутаторов.

Может ли зеркалированный трафик передаваться через устройства, которые не поддерживают удаленное зеркалирование?

Для того чтобы настроить удаленное зеркалирование, необходимо выполнить следующие шаги:

[править] Настройка поддержки jumbo фреймов

При передаче зеркалированного трафика коммутатор добавляет 54 байта заголовка к исходному фрейму. Это может привести к тому, что коммутатор отброс ит фрейм, размер которого превышает стандартный Ethernet фрейм.

Для того чтобы зеркалированный трафик дошел до коммутатора получателя необходимо настроить поддержку jumbo фреймов на:

Настройка поддержки jumbo фреймов:

При включенной поддержке jumbo фреймов, коммутатор может передавать фреймы размером до 9220 байт. Только порты работающие на скорости 1Гб или более могут поддерживать jumbo фреймы.

[править] Настройка сессии зеркалирования на коммутаторе получателе

— номер порта на коммутаторе получателе, к которому присоединено устройство получающее зеркалированный трафик (например, компьютер с анализатором трафика).

[править] Настройка сессии зеркалирования на коммутаторе источнике

[править] Настройка источников зеркалированного трафика

Источниками трафика могут быть:

[править] Пример конфигурации коммутаторов

[править] Зеркалирование трафика на коммутаторах Cisco

Настройка источника трафика:

Настройка получателя трафика (порт, к которому подключен анализатор трафика):

[править] Удаленное зеркалирование (RSPAN)

Настройка удаленного зеркалирования на коммутаторе с которого отправляется трафик:

Настройка удаленного зеркалирования на коммутаторе который получет трафик:

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

Зеркалирование трафика

Зеркали́рование трафика (англ. port mirroring ) — технология дублирования пакетов одного порта сетевого коммутатора (или отдельной VLAN) на другом. Большое количество управляемых сетевых коммутаторов позволяют дублировать трафик от одного или нескольких портов и/или VLAN на отдельно взятый порт.

Функция зеркалирования впервые появилась в коммутаторах из-за существенных отличий в принципах их работы от концентраторов. Концентратор, работающий на физическом уровне сетевой модели OSI, при получении сетевого пакета на одном порту отправляет его копии на все остальные порты. Потребность в зеркалировании в этом случае отсутствует. Коммутатор, работающий на канальном уровне сетевой модели OSI, в начале своей работы формирует таблицу коммутации, в которой указывается соответствие MAC-адреса узла порту коммутатора. Трафик при этом локализуется, каждый сетевой пакет отправляется только на нужный порт назначения.

Содержание

Применение технологии

Зеркалирование трафика является одним из самых распространенных и эффективных методов диагностирования в коммутируемых сетях. Он позволяет устройству мониторинга получать весь проходящий через коммутатор трафик, которым обмениваются несколько станций. Чаще всего данный метод используется в сочетании с анализатором протоколов. Мониторинг трафика используется в целях оценки безопасности, анализа производительности/загрузки сетевого оборудования с применением аппаратных средств, для записи VoIP.

Зеркалирование трафика на оборудовании различных производителей

Cisco

Зеркалирование можно проводить при выполнении следующих условий:

Зеркалирование трафика на коммутаторе Cisco 2960 [1]

Пример ниже показывает, как настроить сессию зеркалирования трафика порта-источника на порт назначения (с идентификатором 1). Сначала удаляется любая существующая SPAN сессия и затем двунаправленный трафик зеркалируется из порта-источника Gigabit Ethernet 1 на порт назначения Gigabit Ethernet 2.

Просмотр текущих сессий зеркалирования может быть выполнен командой:

Отключение зеркалирования трафика, приходящего на порт 1, можно сделать следующим образом:

При этом продолжится зеркалирование трафика, отправляемого с порта 1. Отключение зеркалирования трафика, отправляемого с порта 1:

При указывании VLAN в качестве порта назначения можно дополнительно использовать параметр encap ingress vlan_id. В этом случае при наличии межсетевого экрана Cisco ASA подозрительные соединения будут закрываться.

Mikrotik

Также необходимо установить необходимые параметры:

Пример Port Based зеркалирования:

Пример VLAN Based зеркалирования:

Пример MAC Based зеркалирования::

Juniper Networks

Для зеркалирования трафика с интерфейса или с VLAN нужно:

2. При желании можно определить статистическую выборку зеркалируемых пакетов:

С параметром зеркалирования 200 на порт назначения будет отправляться один из 200 сетевых пакетов. Таким образом, объем зеркалируемого трафика можно уменьшить при большом его количестве.

Объяснение зеркалирования портов: основы, конфигурация & чаво

Howard

Купить FS коммутаторы для обеспечения защитной работы Ващей сети

Что такое зеркалирование портов?

Зеркалирования портов— технология дублирования пакетов одного порта сетевого коммутатора (или отдельной VLAN) на другом. Большое количество управляемых сетевых коммутаторов позволяют дублировать трафик от одного или нескольких портов и/или VLAN на отдельно взятый порт.

Зеркалирования портов используется на сетевом коммутаторе или маршрутизаторе для отправки копии сетевых пакетов, видимых на указанных портах (исходный порт), на другие указанные порты (порт назначения). При включенном зеркалировании портов пакеты можно отслеживать и анализировать. Зеркалирование портов применяется широко, например, сетевые инженеры могут использовать зеркалирование портов для анализа и отладки данных или диагностики ошибок в своих сетях, без влияя на возможности обработки пакетов сетевых устройств. А Министерство культуры и общественной безопасности могут собирать связанные данные из зеркалирования портов для анализа поведения сети, чтобы обеспечить здоровую сетевую среду.

Как работает зеркалирование портов?

Локальное зеркалирование портов является наиболее простой формой зеркалирования. Все исходные порты расположены на том же сетевом устройстве как порт назначения. Как показано на рисунке 1, зеркалирование локального порта позволяет сетевому коммутатору переслать копию пакета с исходного порта (Eth 1/1) на порт назначения (Eth 1/2). Затем устройство мониторинга, подключенное к порту назначения, может отслеживать и анализировать пакет.

Общие чаво и решения

1. Как настроить зеркалирование портов?

Обязательным условием настройки зеркалирования портов является обеспечение того, что сетевое устройство (независимо от коммутатора или маршрутизатора) поддерживает зеркалирование портов. Затем выберите один из режимов: зеркалирование локальных портов или настройка зеркалирования удаленных портов.

Схема конфигурации зеркалирования локального порта:

2. Добавьте порт источника и порт назначения в VLAN.

3. Настройте IP-адрес.

4. Настройте зеркалирование порта на порте назначения и скопируйте пакет с исходного порта на порт назначения.

План настройки зеркалирования удаленных портов:

1. Создайте исходный порт в глобальной схеме.

2. Настройте порт восходящей связи на одном коммутаторе.

3. Создайте порт назначения в глобальной схеме.

4. Настройте порт восходящей линии связи на другом коммутаторе.

Обратите внимание, что:

1. Конфигурация вступает в силу после установки одного порта в качестве порта источника и установки другого порта в качестве порта назначения в зеркалировании локального порта.

2. При создании группы зеркалирования можно установить только один порт назначения, но в группе может быть один или несколько исходных портов.

3. Если один порт был указан в качестве исходного порта в одной группе зеркалирования, он не может быть членом другой группы зеркалирования.

4. Если один порт был указан как порт назначения в одной группе зеркалирования, он не может быть членом другой группы зеркалирования.

5. Рекомендуется не применять STP, RSTP или MSTP к порту назначения, в противном случае устройство может работать со сбоями.

2. Зеркалирование портов и зеркалирование трафика, в чем разница?

Зеркалирование порта и Зеркалирование трафика относятся к функции зеркалирования.

Зеркалирование трафика — функция коммутатора, предназначенная для перенаправления трафика с одного порта коммутатора на другой порт этого же коммутатора (локальное зеркалирование) или на удаленный коммутатор (удаленное зеркалирование). Как показано на рисунке 3, исходный порт копирует поток данных, соответствующий правилу от клиента 2 к порту назначения, который затем отправляет скопированный поток данных на устройство мониторинга. Соответствующий поток данных может быть установлен ACL (Access Control List) или командами конфигурации. При зеркалировании трафика на устройство мониторинга отправляется только выбранный или согласованный трафик, а при зеркалировании портов копируется каждый пакет, который проходит через интерфейс, на устройство мониторинга.

3. Зеркальное отображение портов и сопоставление портов: в чем разница?

4. Как проверить зеркалирование портов?

В общем, пользователи могут проверить результаты зеркалирования портов с помощью программного обеспечения захвата пакета. Запустите программное обеспечение на устройстве мониторинга, конфигурация завершится успешно при получении пакета, отправленного или полученного исходным портом.

PacketTrain.NET

Анализ сетевого трафика

Руководство по захвату сетевого трафика. Часть 4 – подробно о SPAN-портах (Перевод)

Мы уже кратко упоминали о технологии SPAN (Switched Port Analyzer) в предыдущих частях серии. Но есть очень много моментов, о которых нужно помнить, и поэтому давайте рассмотрим преимущества и недостатки SPAN подробнее. Также достойна упоминания постоянная битва между сторонниками SPAN и TAP: часть аналитиков будет настаивать на использовании «только ТАР!», другая часть – наоборот.

Порты SPAN

Я уже говорил это раньше и, наверное, буду повторять ещё несколько раз в следующих статьях: когда вы захватываете трафик, всё сводится к вопросу – «насколько достоверный дамп вам необходим?»

Цель этой статьи – предоставить как можно более полную информацию о практике использования SPAN в реальных задачах анализа трафика, о недостатках и преимуществах этой технологии. Обладая такой информацией, вы и сами будете в состоянии понять, сможет ли SPAN дать вам тот результат, который нужен, в части достоверности.

Повторим основы

Сейчас я немного повторюсь и опишу понятия, которые мы уже рассмотрели в первой части серии. Зачем? Просто потому, что вы, возможно, сразу начали чтение с этой части, без предыдущих. Как вы, скорее всего, уже знаете, SPAN – это функция коммутатора, которая необходима, чтобы получить копию трафика на нужном порту. Не забывайте, что для этого коммутатор должен быть управляемым. То есть, обычный «тупой» коммутатор с 5-16 портами, скорее всего, не имеет такой способности (бывают редкие исключения, когда зеркалирование порта «зашито» в конструкцию изначально).

SPAN означает «Switched Port Analyzer». Если я правильно помню, эта функция изначально была разработана для того, чтобы иметь возможность отладки работы самого коммутатора, а не траблшутинга конечных узлов сети. Но в настоящее время SPAN в подавляющем большинстве случаев используется для анализа трафика – он дает возможность увидеть и прослушать трафик, который в обычном режиме работы коммутатора вы не увидите. Для этого мы назначаем порт-источник (это порт, трафик с которого мы хотим перенаправить, он же «mirror-порт»), и порт-назначение, приемник (это порт, в который мы хотим перенаправить трафик, он же «мониторный порт»). Стоит отметить, что мониторный порт – это самый обычный порт коммутатора, которому мы назначаем данную роль при настройке SPAN-сессии.

Бывают коммутаторы, у которых мониторный порт продолжает работать параллельно и в обычном режиме (один из таких как раз стоит у нас в офисе – прим. перев.) Это означает, что, наряду с мониторингом, порт участвует в обычном обмене данными. Об этом факте нужно помнить. Особенно это присуще более дешевым коммутаторам, или тем, у которых мониторный порт «железно» зашит изначально. То есть, не забывайте протестировать порт перед «боевым» использованием.

Когда SPAN – хороший

SPAN-порт может быть очень полезным:

1. Доступ к трафику

Еще раз напомним, без SPAN-порта устройство захвата не увидит трафика, который вам нужен, потому что коммутатор отправляет пакеты напрямую между теми узлами, которые общаются между собой:

|

| Рис.1 – Коммутация без SPAN |

Но с помощью SPAN коммутатор создает копии всех пакетов, проходящих через «mirror»-порт, и отправляет их в мониторный порт, куда мы и присоединяем анализатор трафика:

|

| Рис.2 – Отправка копий пакетов на анализатор |

3. Конфигурирование через CLI или Веб-интерфейс

В общем, как и указано – это можно сделать или через CLI, или… да-да. Скорее всего, вы все сейчас говорите «Только командная строка! Никто даже с минимальным скиллом сисадмина не пользуется Веб-интерфейсом!» – я вас слышу. Вы правы. Но все же он существует… Веб-интерфейс. Веб-интерфейс может быть единственным вариантом в дешевых коммутаторах из списка внизу моей первой статьи данной серии. Стоит отметить, что в некоторых коммутаторах не так-то просто найти нужные команды или пункты меню, чтобы запустить сессию, но, я уверен, гугл вам поможет с этим.

Несколько примеров, с которыми я сталкивался раньше.

Cisco CLI:

Вы можете выбрать, копировать входящий трафик, исходящий или оба типа одновременно (см. «ТХ» и «RX» на рис.3 или параметр «both» в примере с Cisco). Если вы хотите мониторить трафик с одного порта, чаще всего вам нужен вариант «both», иначе одно направление трафика потеряется. Основная причина не выбирать «both» – гибкость конфигурации в случае, если мониторинг обоих направлений одновременно приводит к дублированию в дампе (об этом чуть позднее).

Кстати. Есть некоторые самые старые коммутаторы, которые, несмотря на то, что управляемые, не имеют функции SPAN. Последний такой я видел в одном из немецких госпиталей несколько лет назад, там до сих пор в работе коммутаторы 3COM Superstack. Если вдруг вы увидите где-нибудь подобный коммутатор, сделайте себе мысленную пометку поменять его вчера (без шуток. Это серьезно).

4. SPAN позволяет получить агрегированный доступ к нескольким источникам

Большинство коммутаторов позволяют указать больше, чем один источник трафика в конфигурации. Это означает, что вы можете мониторить больше одного устройства одновременно на мониторном порту. Профессиональные коммутаторы (я намекаю на те, в которых есть команды “enable” и “config”, а также контракт на обслуживание) также позволяют указать как источник один или несколько VLAN’ов. Постепенно такая возможность появляется и в более дешевом оборудовании (естественно, управляемом).

Зеркалирование VLAN’а означает, что выможете перенаправлять все пакеты, входящие/выходящие в коммутатор, принадлежащие определенному (указанному при настройке) VLAN’у. Несмотря на то, что это звучит очень круто, при такой настройке нужно быть невероятно осторожным. Почему – увидим немножко позже. Ну и также надо помнить, что, указав VLAN как источник, мы, естественно, не увидим ну прямо ВСЕ пакеты, входящие в данный VLAN, но только те, которые проходят через наш настроенный коммутатор. Всё же это не магический инструмент, уж простите.

Если вы захотите, вы можете настроить коммутатор так, чтобы он зеркалировал все порты или VLAN’ы в один мониторный порт – многие неопытные пользователи (а временами и админы) считают, что это хороший способ «мониторить все, что происходит в сети». Но нет. В самом деле, эта идея не так уж хороша, скоро увидим почему (ключевое понятие – «бутылочное горлышко»).

Когда SPAN – плохой

К сожалению, SPAN – это далеко не всегда так хорошо, как хотелось бы. Есть ситуации, в которых использование SPAN не приведет ни к чему хорошему, каким бы удобным он ни казался. Это касается тех случаев, когда зеркалирование не в состоянии обеспечить нужную нам точность или же оно оказывает ненужное влияние на рабочую сеть.

Проблемы со SPAN таковы:

1. Недостаточная полоса пропускания мониторного порта

|

| Рис.4 – Потери пакетов на SPAN-порту |

Ответ: коммутатор начнет дропать пакеты. И это также значит, что анализатор увидит не весь трафик, и ведь он даже не будет знать, что пакеты где-то были отброшены (это случилось перед сетевой картой, она даже не будет подозревать, что пакетов изначально-то было больше). У коммутатора нет никакого способа сообщить: «мне пришлось тут выкинуть часть трафика!»

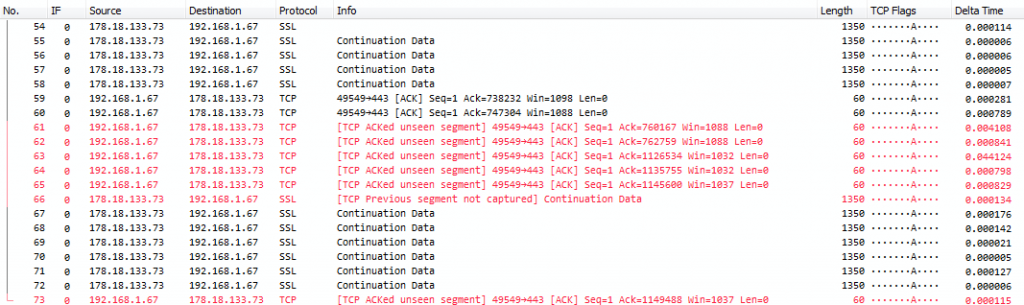

Итак, создание SPAN-сессии, если вы знаете, что у порта-источника высокая нагрузка – не такая уж хорошая идея. А может быть и ещё хуже – попытка зеркалировать источник в 10 Гбит/с на порт 1 Гбит/с. В итоге вы скорее всего получите дамп трафика, подобный такому:

|

| Рис.5 – Так выглядит дамп, если были дропы |

Скорее всего, вы будете видеть много пакетов с предупреждением “ТСР ACKed unseen segment”. Оно создается автоматически экспертной системой Wireshark в случае, когда большие пакеты с полезной нагрузкой теряются по пути, а мелкие АСК-пакеты оказываются достаточно юркими, чтобы проскочить-таки к анализатору через «бутылочное горлышко».

Ситуация стремительно усугубляется, если вы добавляете больше портов-источников или целые VLAN’ы к SPAN-сессии. Представим на секунду, что у вас есть хост с виртуальными машинами, который соединен с коммутатором четырьмя гигабитными портами. Виртуальные машины могут использовать любой из этих портов в соответствии с правилами балансировки трафика. Поэтому, лучше, конечно, зеркалировать все 4 – ведь вы не знаете, куда направится трафик в определенную секунду. И получается, что мы создаем SPAN-сессию, у которой на входе 4 потенциально загруженных гигабитных порта «падают» на 1 гигабитный мониторный порт. В наихудшем случае 8 Гбит/с попытается уместиться в 1 Гбит/с. К чему это приведет? 7 из 8 пакетов отброс ятся на коммутаторе. Конечно, это уж очень далеко от приемлемой достоверности дампа.

2. Излишняя нагрузка на ЦП коммутатора

Следующий момент при использовании SPAN – дополнительная нагрузка на ЦП коммутатора. Естественно, это будет зависеть от конкретной модели коммутатора. Как правило, коммутаторы пересылают пакеты между «боевыми» портами с использованием специализированных «железных» цепей даже без участия ЦП как такового. При использовании SPAN ситуация может в корне измениться. ЦП задействуется в процессе зеркалирования, и, как итог, добавление портов к сессии может вызвать следующие эффекты:

3. Недостаточная достоверность

Теперь к наибольшей проблеме. В некоторых ситуациях использование SPAN дает недостаточную достоверность дампа. Эти ситуации таковы:

Когда SPAN – злой

Там, где есть хороший и плохой, обычно присутствует и злой. Под этим заголовком я расскажу о случаях, когда все как бы и работает, но может вызвать весьма неожиданную проблему.

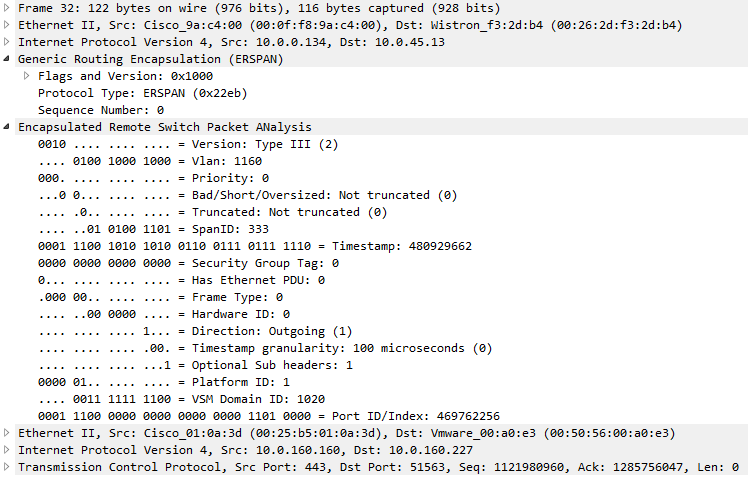

А вот как выглядит пакет, который переслался через туннель (на рисунке “пакеты-транспортники”, которые переносят собственно захваченные пакеты):

|

| Рис. 9 – Пакет ERSPAN в дампе |

Подведем итоги

SPAN – это очень полезная технология, и сейчас это наиболее распространенный способ получения трафика для анализа. Но не стоит забывать о некоторых моментах. Даже принимая во внимание то, что точность при захвате со SPAN-порта меньше, чем при использовании ТАР, часто предпочитается именно SPAN. Суммируя все преимущества: легко запустить, легко выключить обратно, не требуется прерывание линка. Можно просто сказать: «ведь это удобно!»

Краткие рекомендации

Ну и, наконец, список ситуаций, для которых SPAN не подойдет (но, конечно же, никто вам не запретит попробовать его и тут):

Выбирайте стратегию захвата с осторожностью, ведь качество анализа напрямую зависит от качества полученного дампа.

В одной из следующих статей мы рассмотрим ответвители трафика – ТАР.

Статья переведена и опубликована с разрешения автора (Jasper Bongertz) только для сайта packettrain.net

Использование материала статьи без согласования запрещено!

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

Зеркалирование трафика

Зеркали́рование трафика (англ. port mirroring ) — технология дублирования пакетов одного порта сетевого коммутатора (или отдельной VLAN) на другом. Большое количество управляемых сетевых коммутаторов позволяют дублировать трафик от одного или нескольких портов и/или VLAN на отдельно взятый порт.

Функция зеркалирования впервые появилась в коммутаторах из-за существенных отличий в принципах их работы от концентраторов. Концентратор, работающий на физическом уровне сетевой модели OSI, при получении сетевого пакета на одном порту отправляет его копии на все остальные порты. Потребность в зеркалировании в этом случае отсутствует. Коммутатор, работающий на канальном уровне сетевой модели OSI, в начале своей работы формирует таблицу коммутации, в которой указывается соответствие MAC-адреса узла порту коммутатора. Трафик при этом локализуется, каждый сетевой пакет отправляется только на нужный порт назначения.

Содержание

Применение технологии

Зеркалирование трафика является одним из самых распространенных и эффективных методов диагностирования в коммутируемых сетях. Он позволяет устройству мониторинга получать весь проходящий через коммутатор трафик, которым обмениваются несколько станций. Чаще всего данный метод используется в сочетании с анализатором протоколов. Мониторинг трафика используется в целях оценки безопасности, анализа производительности/загрузки сетевого оборудования с применением аппаратных средств, для записи VoIP.

Зеркалирование трафика на оборудовании различных производителей

Cisco

Зеркалирование можно проводить при выполнении следующих условий:

Зеркалирование трафика на коммутаторе Cisco 2960 [1]

Пример ниже показывает, как настроить сессию зеркалирования трафика порта-источника на порт назначения (с идентификатором 1). Сначала удаляется любая существующая SPAN сессия и затем двунаправленный трафик зеркалируется из порта-источника Gigabit Ethernet 1 на порт назначения Gigabit Ethernet 2.

Просмотр текущих сессий зеркалирования может быть выполнен командой:

Отключение зеркалирования трафика, приходящего на порт 1, можно сделать следующим образом:

При этом продолжится зеркалирование трафика, отправляемого с порта 1. Отключение зеркалирования трафика, отправляемого с порта 1:

При указывании VLAN в качестве порта назначения можно дополнительно использовать параметр encap ingress vlan_id. В этом случае при наличии межсетевого экрана Cisco ASA подозрительные соединения будут закрываться.

Mikrotik

Также необходимо установить необходимые параметры:

Пример Port Based зеркалирования:

Пример VLAN Based зеркалирования:

Пример MAC Based зеркалирования::

Juniper Networks

Для зеркалирования трафика с интерфейса или с VLAN нужно:

2. При желании можно определить статистическую выборку зеркалируемых пакетов:

С параметром зеркалирования 200 на порт назначения будет отправляться один из 200 сетевых пакетов. Таким образом, объем зеркалируемого трафика можно уменьшить при большом его количестве.