что такое вирус петя

Что известно об эпидемии вируса «Петя» и как не потерять все свои файлы

Что случилось

Началась эпидемия вируса-шифровальщика. Однозначного мнения о происхождении и природе зловреда у специалистов нет. Они отмечают, что он похож на вирус Petya, который известен еще с начала прошлого года, причём в том апреле уже был готов дешифровщик. Однако для распространения новая модификация — её называют NonPetya, ExPetya, Petya.A — использует «свежие» уязвимости. В том числе и ту, через которую в мае прорывался на компьютеры WannaCry.

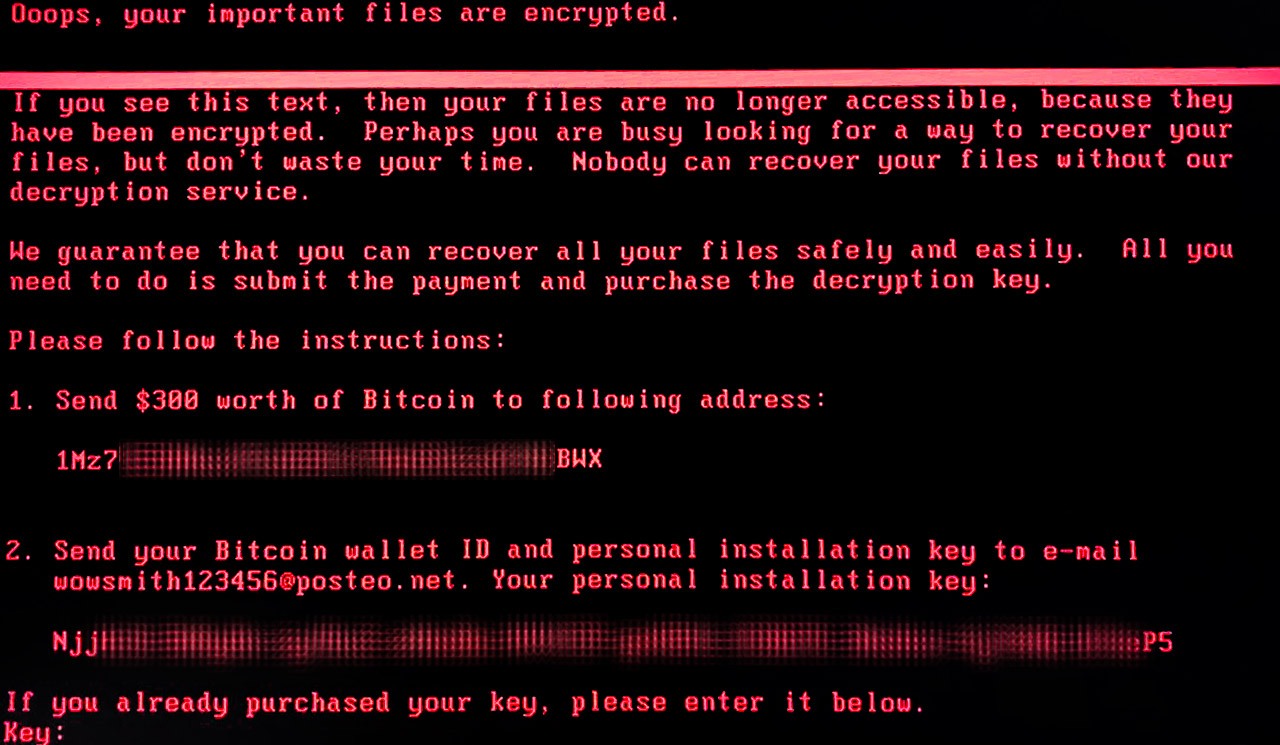

Новый «Петя» попадает на компьютер, шифрует файлы, пытается пробиться на соседние машины, после чего перезагружает систему. Во время загрузки он имитирует работу утилиты проверки жёсткого диска, а потом раскрывает карты: файлы зашифрованы, нужен выкуп. Денег просят 300 долларов, но обязательно в Биткоинах. Поскольку Bitcoin позволяет посмотреть все операции и баланс, зная только адрес кошелька, мы выяснили, что за первые сутки атаки вымогатель получил около 10 тысяч долларов.

Информация по Bitcoin-кошельку вымогателя (на момент публикации)

Кто пострадал

Типичная картина во многих российских офисах вчера

Как Петя заражает

Есть два совершенно разных этапа: попадание внутрь какой-то сети и распространение в ней.

Чтобы «Петя» попал на какой-нибудь компьютер в сети организации, его просто присылают по электронной почте. Происходит это так. Сотрудник получает письмо с офисным документом. При открытии Word (или Excel, или другое приложение из пакета) предупреждает пользователя, что в документе содержится указатель на внешний файл. Если это предупреждение проигнорировать, то скачается и запустится, собственно, вирус. А если на компьютере давно не обновляли MS Office, то предупреждение даже не появится.

После этого начинается вторая жизнь «Пети». Зашифровав файлы и перезаписав загрузочную область жёсткого диска, он пытается попасть на другие компьютеры в той же сети. Для этого у него есть два метода. Первый — уязвимость в сетевой службе SMBv1. Она отвечает за «Сетевое окружение», но эта самая версия номер 1 на практике давно не используется. При этом она включена по умолчанию даже в современных версиях Windows. Эта уязвимость стала достоянием общественности в марте, когда эксплуатирующий её код оказался среди утечек из АНБ, и её же использовал вирус WannaCry, поразивший тысячи компьютеров в мае. После той эпидемии только самые ленивые или смелые не установили заплатки для Windows.

Но есть и второй способ. «Петя», если он запущен пользователем с правами администратора, получает информацию обо всех учётных записях на компьютере, в том числе доменных — сетевых, используемых в этой организации. Вооружившись такой информацией, вирус может получить доступ к другим компьютерам в сети и заразить их.

Что делать, если заразился

Во-первых, ни в коем случае не переводите деньги на биткоин-кошелек. Хостер уже заблокировал почтовый ящик, на которой, по инструкции вируса, жертва должна отправить доказательства оплаты. Даже если авторы зловреда собирались сдержать слово и получив деньги выдать ключи для разблокировки, они уже не смогут сделать это.

Во-вторых, примите как данность, что, скорее всего, вы не сможете расшифровать данные на этом компьютере. Специалисты по информационной безопасности советуют просто сразу отформатировать винчестер и начать восстанавливать файлы из бекапов.

Что делать, если еще не заразился

Создайте в директории C:\Windows файл с именем perfc (без расширения, однако есть сведения, что подходит и имя perfc.dat ) и в свойствах файла поставьте галочку «Только чтение». Вирус проверяет наличие этого файла, и если видит его, то считает, что компьютер уже «в работе».

Установите все обновления Windows. Даже если система у вас пиратская, лучше получить чёрный фон рабочего стола и надпись о необходимости активировать ОС, чем заблокированный компьютер и зашифрованные файлы.

Установите все обновления MS Office. Старые версии не предупреждают пользователя, когда скачивают вставленный в документ внешний исполняемый объект. Новые предупреждают.

Не открывайте файлы от неизвестных вам отправителей, даже неисполняемые файлы: документ Word или таблица Excel — это намного больше, чем просто набор букв и цифр.

Рекомендуется также бросить дурную привычку работать под учётной записью с правами администратора. Создайте отдельного обычного пользователя, и входите в систему под ним.

Регулярно делайте резервные копии ваших данных на внешний носитель. Это может быть и просто внешний диск (но он не должен быть постоянно подключен), или сетевая служба, не дающая прямого доступа к файлам копии, или облако — опять-таки с возможностью вернуться к предыдущим версиям файлов.

Вирус Petya: как защититься

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Киберполиция Украины установила, что атака вируса началась через механизм обновления бухгалтерского программного обеспечения M.E.Doc, которое используют для подготовки и отправки налоговой отчетности. Так, стало известно, что заражения не избежали сети «Башнефти», «Роснефти», «Запорожьеоблэнерго», «Днепроэнерго» и Днепровской электроэнергетической системы. На Украине вирус проник в правительственные компьютеры, ПК Киевского метрополитена, операторов связи и даже Чернобыльской АЭС. В России пострадали Mondelez International, Mars и Nivea.

Вирус Petya эксплуатирует уязвимость EternalBlue в операционной системе Windows. Специалисты Symantec и F-Secure утверждают, что, хотя Petya и шифрует данные, подобно WannaCry, он все же несколько отличается от других видов вирусов-шифровальщиков. «Вирус Петя — это новый вид вымогательства со злым умыслом: он не просто шифрует файлы на диске, а блокирует весь диск, делая его практически негодным, — объясняют F-Secure. – В частности, он шифрует главную файловую таблицу MFT».

Как это происходит и можно ли этот процесс предупредить?

Вирус «Петя» — как работает?

Как избавиться от Petya?

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Несмотря на то, что эта хитрая схема предотвращает запуск процесса вымогательства, данный метод можно рассматривать скорее как «вакцинацию компьютера». Таким образом, пользователю придется самостоятельно создавать файл. Сделать это вы можете следующим образом:

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Не пропустите новые публикации

Подпишитесь на рассылку, и мы поможем вам разобраться в требованиях законодательства, подскажем, что делать в спорных ситуациях, и научим больше зарабатывать.

Новая эпидемия шифровальщика Petya / NotPetya / ExPetr

Прямо сейчас начинается новая эпидемия неизвестного шифровальщика. В этом посте все, что мы об этом знаем, и наши советы по защите

[Обновлено 28 июня, 21.00]

Вчера началась эпидемия очередного шифровальщика, которая, похоже, обещает быть не менее масштабной, чем недавняя всемирная заварушка с WannaCry.

Есть множество сообщений о том, что от новой заразы пострадало несколько крупных компаний по всему миру, и, похоже, масштабы бедствия будут только расти.

Существовали предположения о том, что это все тот же WannaCry (это не он), а также, что это какая-то вариация шифровальщика Petya (Petya.A или Petya.D или PetrWrap). На самом деле новый вирус существенно отличается от ранее существовавших модификаций Petya, именно поэтому мы не считаем его «Петей» — мы выделяем его в отдельное семейство ExPetr.

Эксперты «Лаборатории Касперского» продолжают изучать, что это за новая напасть, и по мере того, как они выясняют подробности, мы будем дополнять этот пост.

Пока мы можем сказать, что атака комплексная, в ней используется несколько векторов заражения. Один из них — все тот же эксплойт EternalBlue, который был использован для распространения WannaCry. Больше технических деталей в нашем посте на Securelist.

На данный момент продукты «Лаборатории Касперского» детектируют новую заразу со следующими вердиктами:

Нашим корпоративным клиентам мы советуем следующее

Советы домашним пользователям

Домашних пользователей данная угроза касается в меньшей степени, поскольку злоумышленники концентрируют свое внимание на крупных организациях. Однако защититься также не помешает. Вот, что стоит сделать:

Не платите выкуп

Если ваш компьютер уже заражен данным шифровальщиком и файлы заблокированы, мы не рекомендуем платить выкуп. Это не поможет вам вернуть файлы: дело в том, что служба e-mail, услугами которой пользовались злоумышленники, заблокировала почтовые адреса, на которые должны приходить данные об уплате выкупа. Так что даже если вы переведете деньги, вам не удастся связаться с ними, подтвердить перевод и получить ключ, необходимый для восстановления файлов.

Обновлено: Как оказалось, это еще не все. Проведенный нашими экспертами анализ показал, что у жертв изначально не было шансов вернуть свои файлы.

Исследователи Лаборатории Касперского проанализировали ту часть кода зловреда, которая связана с шифрованием файлов, и выяснили что после того, как диск зашифрован, у создателей вируса уже нет возможности расшифровать его обратно.

Для расшифровки необходим уникальный идентификатор конкретной установки трояна. В ранее известных версиях схожих шифровальщиков Petya/Mischa/GoldenEye идентификатор установки содержал информацию, необходимую для расшифровки. В случае Expetr (aka NotPetya) этого идентификатора нет (‘installation key’, который показывает ExPetr — это ничего не значащий набор случайных символов). Это означает, что создатели зловреда не могут получать информацию, которая требуется для расшифровки файлов. Иными словами, жертвы вымогателя не имеют возможности вернуть свои данные.

Не стоит платить выкуп. Это не поможет вернуть файлы.

Шифровальщик-вымогатель Petya ест жесткие диски

Казалось, что хуже Cryptolocker и CTB-Locker нет ничего, но теперь есть вымогатель Petya, который грозит стать настоящей катастрофой.

[Обновлено 28 июня 2017]

К тому же они развиваются, причем быстро. Новые вымогатели используют сильные алгоритмы шифрования с длинными ключами, не зная которые расшифровать данные не получится. Плохие парни перешли на Tor и платежи в биткоинах, чтобы их точно никогда не поймали. Ну а теперь появился троянец-вымогатель «Петя», который забирает у пользователя доступ к жесткому диску целиком, вместо того чтобы корпеть над отдельными файлами.

Как у «Пети» получается добраться до вашего ПК

Основной целью «Пети» являются корпоративные пользователи: шифровальщик попадает на ПК с помощью спама, притворяясь письмом от кандидата на ту или иную должность. Стандартный сценарий заражения выглядит следующим образом.

Знакомьтесь, это Petya. Petya — вымогатель, шифрующий главную таблицу файлов на диске. Не будьте как Petya! https://t.co/hks24hClKo

После того как пользователь решается открыть «резюме», перед ним оказывается не документ с информацией об опыте работы кандидата, а синий экран смерти. Это значит, что «Петя» попал на ПК пользователя и приступил к своим черным делам.

Весь ваш жесткий диск принадлежит нам

Обычно троянцы-вымогатели шифруют только файлы определенного типа: картинки, документы или сохранения игр — и оставляют операционную систему нетронутой, чтобы жертва могла воспользоваться своим ПК, чтобы внести выкуп. Но «Петя» из числа более свирепых: он предпочитает блокировать жесткий диск целиком.

Вне зависимости от того, много разделов на вашем жестком диске или всего один, на нем всегда остается некое невидимое для пользователя пространство. Оно называется Master Boot Record, или главная загрузочная запись. В ней содержатся данные о количестве разделов на диске и специальный код, необходимый для загрузки операционной системы. Он называется Boot Loader.

Этот код всегда запускается перед самой ОС, и именно его модифицирует Petya, чтобы при запуске компьютера загружалась не операционная система, а «Петин» вредоносный код.

Для пользователя этот процесс выглядит так, будто после падения системы заработал Check Disk (программа для проверки дисков и файловой системы). Но на самом деле в это время «Петя» шифрует Master File Table, или главную таблицу файлов. Эта таблица является еще одной скрытой частью вашего жесткого диска: она содержит данные о том, как расположены все ваши файлы и папки.

Представьте, что ваш жесткий диск — это огромная библиотека, в которой хранятся миллионы и даже миллиарды книг. А главная таблица файлов выступает в роли библиотечного каталога. На самом деле это довольно упрощенное объяснение. Если чуть ближе к истине, то надо говорить, что «книги» на жестком диске хранятся не целиком, а в виде отдельных страниц и даже кусочков бумаги. Без какой-либо сортировки или даже намека на порядок.

Так что можете себе представить, насколько сложно будет найти хотя бы одну «книгу», или файл, если кто-то украдет каталог из библиотеки. Но именно это и делает «Петя».

На данном этапе единственное, что отличает «Петю» от других вымогателей, — это то, что он работает без подключения к Сети. Но это, в общем-то, и неудивительно, поскольку «Петя» самостоятельно «съел» операционную систему вместе с возможностью подключиться к Интернету. Так что пользователю приходится искать другой компьютер, чтобы заплатить выкуп и вернуть данные.

Кстати, про шифровальщиков-вымогателей. Говорят, что их жертвы готовы платить за фотки, а за рабочие файлы — нет: https://t.co/aiY6Z2hdnV

Как победить «Петю»

Когда речь идет о современных троянцах-вымогателях, специалистам по безопасности крайне сложно найти способ расшифровки украденных данных. Не удалось это и в случае с «Петей». По крайней мере пока.

Тем не менее у нас есть и хорошие новости. Dropbox удалил вредоносные архивы, содержащие «Петю», и теперь злоумышленникам придется искать новые способы распространения троянца. Проблема в том, что, скорее всего, это не займет у них много времени.

Поэтому важно понять, как не дать вымогателю добраться до ваших данных.

10 правил, которые помогут вам защитить свои файлы от заражения трояном-шифровальщиком: https://t.co/fTQ13YDoKp pic.twitter.com/OE5ik48iRo

1. Когда пользователь видит синий экран смерти, его данные еще не зашифрованы, то есть «Петя» еще не добрался до главной таблицы файлов. Если вы видите, что компьютер показывает вам синий экран, перезагружается и запускает Check Disk, немедленно выключайте его. На этом этапе вы можете вытащить свой жесткий диск, подключить его к другому компьютеру (только не в качестве загрузочного тома!) и скопировать свои файлы.

2. «Петя» шифрует только таблицу, не трогая сами файлы. Специалисты по восстановлению данных могут их вернуть. Это длительная и дорогостоящая процедура, но вполне реальная. Однако не пытайтесь осуществить ее самостоятельно — из-за случайной ошибки ваши файлы могут исчезнуть навсегда.

3. Лучший способ защиты — это предупредить атаку, используя защитное решение. Kaspersky Internet Security не даст спаму проникнуть в ваш почтовый ящик, так что вы, скорее всего, никогда и не получите ссылку, за которой скрывается «Петя». Если же «Петя» каким-то образом проник в систему, Kaspersky Internet Security распознает его как Trojan-Ransom.Win32.Petr и заблокирует все его вредоносные действия. Более того, все остальные наши защитные решения умеют то же самое.

Обновление от 28 июня 2017

Если вы ищете информацию о новой волне заражений шифровальщиком Petya / NotPetya / ExPetr, то про него у нас есть отдельный пост с советами, как защититься.

Как победить вирус Petya

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним.

Жертвами вымогателя уже стали украинские, российские и международные компании, в частности, Новая Почта, Запорожьеоблэнерго, Днепроэнерго, Ощадбанк, медиахолдинг ТРК «Люкс», Mondelēz International, TESA, Nivea, Mars, операторы LifeCell, УкрТелеКом, Киевстар и многие другие организации. В Киеве оказались заражены в том числе некоторые банкоматы и кассовые терминалы в магазинах. Именно на Украине зафиксированы первые атаки.

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

На данный момент число транзакций увеличилось до 45.

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya.

Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:\Windows\ (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:\Windows\, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей wowsmith123456@posteo.net был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы: