что такое метод социальной инженерии

Социальная инженерия, или Как «взломать» человека

Слабое звено любой системы защиты – это люди, а социальные инженеры перекрасно умеют «взламывать» людей.

Социальная инженерия, иногда называемая наукой и искусством взлома человеческого сознания, становится все более популярной в связи с повышением роли социальных сетей, электронной почты или других видов онлайн-коммуникации в нашей жизни. В сфере информационной безопасности данный термин широко используется для обозначения ряда техник, используемых киберпреступниками. Последние имеют своей целью выманивание конфиденциальной информации у жертв либо побуждают жертв к совершению действий, направленных на проникновение в систему в обход системы безопасности.

Даже сегодня, когда на рынке доступно огромное количество продуктов для обеспечения информационной безопасности, человек все еще владеет ключами от всех дверей. Будь то комбинация учетных данных (логин и пароль), номер кредитной карты или данные для доступа к онлайн-банку, самое слабое звено в системе обеспечения безопасности — это не технологии, а живые люди. Таким образом, если злоумышленники применяют к пользователям манипулятивные психологические техники, очень важно знать, какие приемы наиболее характерны в данной ситуации, а также понимать принцип их работы, чтобы избежать неприятностей.

Социальная инженерия — понятие совсем не новое, оно появилось давным-давно. Известными специалистами-практиками в этой науке стали, например, Кевин Митник и Фрэнк Абаньяле, которые на сегодняшний день являются ведущими консультантами по безопасности. Они живая иллюстрация того, что преступники могут превращаться в уважаемых экспертов. К примеру, тот же Фрэнк Абаньяле был одним из самых знаменитых и виртуозных мошенников: он умел создавать множество личностей, подделывать чеки и обманывать людей, вытягивая из них конфиденциальную информацию, необходимую для работы мошеннических схем. Если вы смотрели фильм «Поймай меня, если сможешь», вы имеете представление о том, на что способен специалист по социнженерии, если он имеет перед собой ясную цель. Вам просто следует помнить, что для получения от вас нужной информации социнженер может использовать различные мошеннические схемы, не ограничивающиеся приемами, связанными с технологиями или компьютерами, так что лучше пользователям с осторожностью относиться к подозрительным действиям, даже если они кажутся обычными. Классическим приемом, например, является выманивание пароля в телефонном звонке. Кажется, что никто в здравом уме не сообщит свой пароль постороннему, но звонок «с работы» в 9 утра в воскресенье, требующий приехать для какой-то мелочевой технической операции над вашим компьютером, несколько меняет дело. Когда «ваш администратор» предложит просто сказать ему пароль, чтобы он все сделал за вас, вы не только сообщите пароль, но и поблагодарите его за заботу! Ну, может, не лично вы, но примерно половина ваших коллег поступит так гарантированно.

Большинство киберпреступников не станут тратить время на осуществление технологически сложных приемов взлома, если необходимые сведения можно получить, используя навыки в области социнженерии. Более того, существует множество сайтов, где описаны принципы работы подобных техник и причины их успеха. Один из этих сайтов называется SocialEngineer.org, и он предлагает весьма полезную основу для теоретического изучения принципов социнженерии, дополняя ее большим количеством реальных примеров.

Мы используем речь каждый день, влияя на действия друг друга, хотя часто не замечаем этого. Но язык с точки зрения социнженерии имеет несколько недостатков, так как он связан с нашим субъективным восприятием фактов, при котором мы можем опустить некоторые части истории, исказить смысл или сделать некоторые обобщения. НЛП, или нейролингвистическое программирование, которое изначально было создано для лечебных целей, сегодня считается «мутировавшей» формой гипноза, используемой социнженерами как инструмент манипуляции жертвами и оказания на них влияния с целью побудить их выполнить действия, ведущие к успеху атаки. В результате данной тактики жертва может сообщить свой пароль, разгласить конфиденциальную информацию, отказаться от какой-либо меры обеспечения безопасности, то есть, может сделать все что угодно, чтобы убрать препятствия на пути злоумышленников.

Хотя связь между психологией и хакингом кажется чересчур натянутой, на самом деле онлайн-атаки основаны на тех же принципах, которые лежат в основе «офлайнового» мошенничества. Принцип возвратности («если я окажу тебе услугу, ты окажешь услугу мне»), принцип социальной проверки (вы оцениваете свое поведение как правильное, если наблюдаете такое же поведение у большинства), преклонение перед авторитетами (проявление большей степени доверия к сотруднику полиции, врачу, сотруднику технической поддержки, кому-либо более «высокого ранга») — это универсальные для всех способы выстраивания общения в социуме и удовлетворения наших базовых социальных инстинктов. Социнженер знает, на какие кнопки нажимать, чтобы получить желаемый ответ, создавая контекст (канву) для формирования правдоподобной легенды, которая смогла бы создать ощущение срочности. Для опытных специалистов в сфере социнженерии не составит труда обойти рациональное мышление человека, и им понадобится только доля секунды, чтобы добиться преимущества и получить от жертвы необходимые данные.

Однако в данной статье мы в большей степени обратим внимание на различные техники, используемые онлайн-мошенниками для незаконного получения информации и прибыли от жертв, которые «хотели как лучше». Как мы уже упомянули, принципы, используемые для мошеннических схем в Интернете, похожи на те, которые используются в реальной жизни, но так как Интернет — это огромная машина распространения информации, одно фишинговое сообщение может быть отправлено миллионам получателей в течение самого короткого времени. То есть в таких условиях данный тип атак может превратиться в беспроигрышную лотерею: даже если только небольшая часть от общего числа потенциальных жертв попадется на удочку, это все равно означает огромную прибыль для организации или человека, стоящего за атакой.

Сегодня одним из самых распространенных методов получения конфиденциальной информации является фишинг (термин образован от игры слов password harvesting fishing — «ловля паролей»). Фишинг можно охарактеризовать как тип компьютерного мошенничества, который использует принципы социальной инженерии с целью получения от жертвы конфиденциальной информации. Киберпреступники обычно осуществляют свои действия при помощи электронной почты, сервисов мгновенных сообщений или SMS, посылая фишинговое сообщение, в котором напрямую просят пользователя предоставить информацию (путем ввода учетных данных в поля сайта-подделки, скачивания вредоносного ПО при нажатии ссылки и т.д.), благодаря чему злоумышленники получают желаемое при полном неведении со стороны жертвы.

Мы наблюдали процесс развития вредоносного ПО, который во многом использовал принципы социнженерии. Раньше факт заражения компьютера вирусом был весьма очевиден: пользователь видел странные сообщения, иконки, картинки — одним словом, все, что обнаруживало участие злоумышленника. Сегодня нас уже не удивляют примеры вредоносного ПО, которое получает доступ к системам жертв путем применения трюков, характерных для социнженерии, и остается невидимым для пользователя до того момента, как выполнит свою задачу. Бесконечная игра в кошки-мышки между хакерами и компаниями, создающими средства информационной безопасности, подтверждает: образование и информирование — это ключевой защитный механизм, необходимый для пользователей. Они должны следить за новостями и новыми веяниями в мире информационной безопасности, а также знать о ключевых тактиках мошенников.

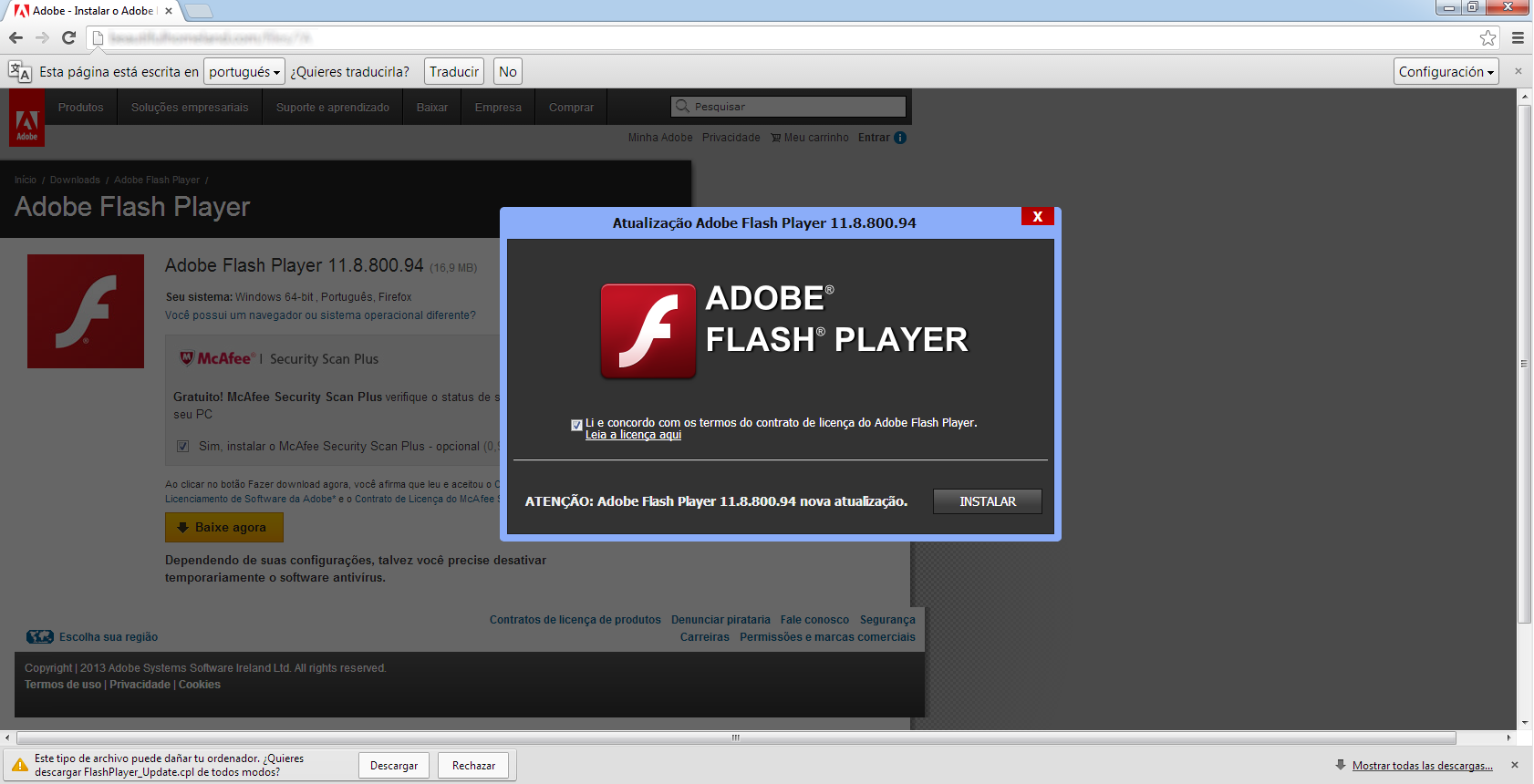

Множество интересных примеров взлома основаны на техниках социнженерии, которые, в свою очередь, помогают злоумышленникам доставить вредоносное ПО жертвам. Среди наиболее популярных — фальшивые обновления Flash Player и других популярных программ, вшитые в документ Word исполняемые файлы и многое другое.

Большинство описанных выше методов проведения атаки направлены на жителей Латинской Америки, так как технологические угрозы такого типа не до конца понятны или распространены в регионе, а если еще и принять во внимание, что большинство компьютеров работают с устаревшим ПО, это дает киберпреступникам отличную возможность заработать. Только недавно некоторые банки усилили меры обеспечения информационной безопасности для пользователей онлайн-банкинга, но до сих пор множество уязвимостей в системе безопасности способствуют успеху тактик социнженерии. Интересно, что многие особенности этого региона перекликаются с российскими, поэтому киберпреступники СНГ и Латинской Америки весьма активно обмениваются опытом и перенимают друг у друга удачные находки.

Популярны другие типы атак, которые даже не всегда попадают в категорию компьютерного мошенничества. Схема, известная как «виртуальное похищение«, использует практики социнженерии, а в качестве средства связи выступает телефон. Злоумышленники обычно звонят жертве и говорят, что член семьи был похищен и для его освобождения требуется незамедлительно заплатить выкуп. Преступник создает ощущение срочности и страха, жертва выполняет требования мошенника, даже не убедившись, на самом ли деле похищен кто-то из родственников. Похожая схема популярна при атаках на пожилых людей и может быть названа «виртуальной болезнью» — когда жертве звонят якобы из поликлиники, говорят, что в недавних анализах есть признаки опасного заболевания и нужно незамедлительно лечь на операцию для спасения жизни, разумеется, платную. После оплаты, конечно, никого не оперируют, потому что болезни никакой и не было.

В свете этого очень важно помнить, что любая публично доступная информация, появляющаяся в соцсетях («ВКонтакте», Instagram, Facebook, Twitter, Foursquare и так далее), может также помочь преступникам сложить два и два и понять, где вы находитесь, либо узнать некоторые персональные сведения. Направленная целевая фишинг-атака — это не столь частое явление, но, если вы готовы предоставлять ценную информацию, даже не задумываясь о предполагаемых последствиях, вы только облегчаете мошенникам задачу. Даже виш-листы на Amazon могут стать хорошим подспорьем для взлома при использовании тщательно отобранных трюков из арсенала социнженеров.

Как мы уже сказали, сегодня установка комплексного решения для обеспечения безопасности — это необходимость, особенно если вы пользуетесь Интернетом (весьма вероятно, что так оно и есть). Более того, ознакомление с новостями и тенденциями в мире онлайн-угроз и социальной инженерии поможет вам избежать атак такого типа (как онлайн, так и в реальной жизни). Помните, что все гаджеты и технологии защиты ничего не стоят, если вы не знаете, как их правильно использовать, и не осведомлены о том, на что способны злоумышленники. Технологии, которыми пользуются преступники, развиваются, и вам не следует отставать, поэтому немного параноидальности в наше время не повредит.

«Полиция не сможет защитить пользователей. Людям нужно быть более осведомленными и больше знать о таких вещах, как кража личности. Нужно быть немного умнее, немного сообразительнее… Нет ничего плохого в том, чтобы быть скептиком. Мы живем в такое время, что, если у вас легко украсть, кто-нибудь обязательно воспользуется возможностью», — говорит Фрэнк Уильям Абаньяле.

Социальная инженерия

Социальная инженерия — это совокупность психологических и социологических приемов, методов и технологий, которые позволяют получить конфиденциальную информацию. Кибермошенников, которые используют эти приемы на практике, называют социальными инженерами. Пытаясь найти доступ к системе или ценным данным, они используют самое уязвимое звено — человека, который считается наименее устойчивым к внешнему воздействию. Почему так происходит?

Предпосылки для появления социальной инженерии

«Миром правят данные», «данные — новая нефть». Эти выражения отражают сегодняшнюю картину отношения к информации. У бизнеса — как в IT-сфере, так и любой другой — информация часто имеет очень высокую ценность и от нее зависит успешность компании, ее развитие, безопасность клиентов и репутация. Но в любой системе, которая связана с получением, хранением, обработкой данных, всегда участвует человек. И пока другие методы защиты справляются с сохранением конфиденциальных данных в тайне, человеческий фактор становится тем ключом, который открывает двери мошенникам.

В social engineering все строится вокруг слабостей человека. С одной стороны, это личностные качества: сопереживание, наивность, доверчивость, лояльность к чужим слабостям, страх. С другой — качества профессиональные: недостаток знаний, неумение применять их на практике, игнорирование инструкций и должностных обязанностей. Поэтому социальную инженерию часто называют «взломом» человека. На практике каждый взлом может иметь серьезные последствия, в первую очередь, для компании, в которой работает человек.

Ежегодный ущерб от киберпреступников, которые используют приемы социальной инженерии, оценивается в десятки миллиардов долларов США. Одним из самых первых громких дел с применением social engineering’а стало дело Кевина Митника. Его начинания продолжили другие: Братья Бадир, хакер по имени Архангел, Питер Фостер. Некоторые истории легли в основу сценариев для художественных фильмов — например, кинолента «Поймай меня, если сможешь» с Леонардо ди Каприо в главной роли основана на реальных фактах.

Основные приемы социальной инженерии

Фишинг

Это сбор пользовательских данных для авторизации (логинов и паролей) в различных онлайн-сервисах. Фишинг популярен, о нем многие знают, но, тем не менее, попадаются на его «удочку». Обычно он представляет собой массовые рассылки спама по электронной почте. Потенциальным жертвам приходят письма якобы от сервисов, которыми они пользуются: платежных систем, онлайн-магазинов и т. п. Эти письма — поддельные, их задача в том, чтобы заставить пользователя перейти по ссылке или кнопке, а затем оставить мошенникам авторизационные данные. Чтобы вызвать больше доверия, мошенники придумывают серьезные причины для перехода по ссылке: например, просят жертву обновить пароль или подтвердить какое-то действие в системе.

Претекстинг

Методика психологической манипуляции по заранее подготовленному сценарию. Сценарий реализуется во время голосового общения, в ходе которого жертва сообщает киберпреступнику нужную ему информацию или выполняет действие, которое приведет его к желанной цели. Часто социальные инженеры представляют сотрудниками банков, кредитных сервисов, техподдержки или других служб, которым человек по умолчанию доверяет. Для большей достоверности они сообщают потенциальной жертве какую-либо информацию о ней: имя, номер банковского счета, реальную проблему, с которой она обращалась в эту службу ранее.

Плечевой серфинг

Проще говоря, это подглядывание из-за спины. Так легко получить пароли и логины для входа в местах общественного пользования: кафе и ресторанах, парках и залах ожидания в аэропорту или на вокзале.

Сбор данных из открытых источников

Это не только соцсети (хотя сегодня они особенно актуальны), но и информация в поисковых системах, блогах, на форумах, в профессиональных сообществах и сообществах по интересам, на сайтах с частными объявлениями, на офлайн-мероприятиях: конференциях, докладах, мастер-классах.

«Кви про кво»

Второе название — «услуга за услугу». Эта техника атаки предполагает общение по электронной почте или телефону. Мошенник представляется сотрудником, например, техподдержки, и предлагает жертве помочь ему устранить определенные неполадки в онлайн-системе или на рабочем месте. Жертва, выполняя его указания, лично передает ему средства доступа к важной информации.

Троянский конь/дорожное яблоко

Метод предполагает подбрасывание «приманки», которая с высокой вероятностью заинтересует потенциальную жертву. Такой приманкой обычно становится носитель информации — например, флеш-карта, CD-диск или карта памяти к телефону. Жертве станет любопытно, что находится на носителе, она вставит их в ноутбук или телефон, а мошенник с помощью специальной программы получит доступ к информации. Приманкой может быть и email-сообщение, которое сулит получение быстрой прибыли, выигрыша, наследства и других вещей, которые точно заинтересуют многих получателей письма и заставят выполнить содержащиеся в нем инструкции.

Обратная социальная инженерия

Методика направлена на то, чтобы жертва сама обратилась к социальному инженеру и выдала ему необходимые сведения. В этой ситуации мошенники часто прибегают к диверсиям: подстраивают поломку компьютера, проблемы с авторизацией и делают так, чтобы сотрудник попросил их помочь с устранением проблемы.

Что такое социальная инженерия, уже понятно по перечисленным методам. Но это далеко не все, чем пользуются кибермошенники. В мире популярен мобильный банкинг, и социальные инженеры применяют свои знания, чтобы получить доступ к карточным счетам жертвы. Так выделилось отдельное направление, которое называют кардингом. За этим определением скрываются махинации с банковскими картами. Если раньше использовались физические способы получения информации (специальные устройства считывали пароли прямо на терминалах), то теперь это проще сделать с помощью методов социальной инженерии, психологическими приемами заставляя жертву раскрыть номер карты, срок ее действия, CVV-код и получить полный контроль над банковским счетом.

Мошенники активно пользуются социальными сетями, в которых пользователи делятся событиями из личной жизни и увлечениями. Чтобы получить доступ к аккаунту (любому, не только в соцсети), хакеры изучают страницу потенциальной жертвы: когда и где она родилась и живет, кто ее родители, ее хобби, какие мероприятия посещает, с кем дружит. Взломав профиль друга жертвы, легко будет установить с ней контакт и получить нужные сведения, прикрываясь благими намерениями.

Еще один инструмент социальных инженеров — СМС-рассылки. В них обычно сообщают о выигранных автомобилях и крупных суммах, об угрозе немедленной блокировки банковской карты и попавших в беду родственниках. Человек, у которого таким способом вызвали интерес, сочувствие или страх, способен на многое, в том числе поделиться секретной информацией, не подозревая, что передает ее в руки мошенников.

Методы работы социальных инженеров

Опытный социальный инженер редко использует одну технику сбора данных. Обычно методы социальной инженерии — это комплекс инструментов, которые применяются в зависимости от обстоятельств. Он:

Атака методами социальной инженерии

Что такое тест на проникновение

Когда упоминается социальная инженерия, определение ее предполагает, что по ту сторону от жертвы всегда стоит кибермошенник. Это не так. Сегодня инструменты социального инжиниринга используются для повышения информационной безопасности предприятия через тесты на проникновение.

Специалисты, которые занимаются тестированием на проникновение, точно также используют психологические и социологические приемы для получения ценной корпоративной информации. Но их цель — закрыть слабые места, выявить пробелы в знаниях сотрудников и повысить сознательность там, где речь идет о конфиденциальных данных и способах обращения с ними.

Как защитить компанию от социальной инженерии

Так как самым уязвимым элементов в системе безопасности остается человек, мероприятия по защите будут затрагивать именно его. Исключением будет установка последних обновлений для антивирусных приложений и надежного брандмауэра на рабочие машины сотрудников.

Инструкции по работе с информацией

Информация, с которой работает сотрудник, является собственностью компании. То же касается авторизационных данных в корпоративных системах. Некоторые компании уже перешли на регулярную смену прав доступа, но некоторые сотрудники продолжают оставлять логины и пароли на виду, не скрывая их от потенциальных мошенников или легко передаю их третьим лицам без должных оснований.

Инструкции по общению с клиентами/посетителями/техподдержкой

Не важно, кем является человек, который хочет прямо или косвенно получить от сотрудника ценные данные или доступ к ним. Главное, чтобы сотрудник имел четкие инструкции, какую информацию он вправе передавать и на каких основаниях. Третьи лица, которые не связаны с компанией, но интересуются процессами в ней, должны вызывать подозрение и ответную реакцию: о них следует доложить службе безопасности компании.

Повышение осведомленности

Регулярно появляются новые способы информационных атак, методы взлома, в том числе, социальной инженерии. Значит, компании необходимо регулярно обучать персонал принципам работы с корпоративными данными и напоминать об ответственности, которая на них возложена. Сотрудники обязаны знать, к каким последствиям может привести раскрытие конфиденциальных данных с помощью социальной инженерии. Помимо этого, руководству компании следует разработать регламенты и инструкции, касающиеся вопросов хранения, использования, распространения и передачи авторизационных и других данных третьим лицам.

У вас похожая задача? Оставьте заявку, и наши специалисты свяжутся с вами в ближайшее время и подробно проконсультируют.

Как избежать атаки с использованием социальной инженерии

Что такое социальная инженерия?

При слове «кибербезопасность» большинство думает о том, как защититься от хакеров, использующих технические уязвимости сетей. Но есть и другой способ проникнуть в организации и сети – через человеческие слабости. Это и есть социальная инженерия: способ обманом заставить кого-то раскрыть информацию или предоставить доступ к сетям данных.

Например, некто, притворяясь сотрудником службы поддержки, может попросить пользователей сообщить их пароли. Удивительно, как часто люди добровольно выдают эти данные, особенно если им кажется, что запрос поступает от уполномоченного лица.

Проще говоря, в случае социальной инженерии мошенники манипулируют людьми, чтобы получить от них информацию или доступ к ней.

=»Как работает социальная инженерия»

Виды атак с использованием социальной инженерии

Атаки с использованием социальной инженерии бывают разными. Поэтому важно в целом понимать, что такое социальная инженерия и как она работает. Научившись распознавать основной механизм действия, вы сможете гораздо легче вычислять подобные атаки.

Ловля «на живца»

Ловец «на живца» оставляет приманку – например, флешку с вирусом. Нашедший из любопытства вставляет ее в свой компьютер, и вирус поражает систему. Существует даже флешка, повреждающая компьютеры, – она заряжается через USB-порт и затем высвобождает мощный заряд через устройство ввода. И стоит такая флешка всего 54 доллара США.

Претекстинг

Злоумышленник использует предлог, чтобы привлечь внимание жертвы и заставить ее сообщить информацию. Например, во время безобидного, казалось бы, интернет-опроса у вас могут попросить данные вашего банковского счета. Или к вам подойдет человек с папкой документов и скажет, что проверяет внутренние системы. Но он может оказаться мошенником, пытающимся похитить у вас ценные данные.

Фишинг

При фишинговой атаке вы получаете письмо или сообщение от кажущегося надежным источника с просьбой предоставить информацию. Хорошо известный пример – письмо якобы от банка, который просит клиентов «подтвердить» конфиденциальную информацию и направляет их на поддельный сайт, где их учетные данные будут зафиксированы. Целевой фишинг – это отправка письма определенному сотруднику якобы от высшего руководства компании, запрашивающего конфиденциальные сведения.

Вишинг и смишинг

Это две разновидности фишинга. Первая подразумевает «голосовой фишинг», то есть телефонное мошенничество. Злоумышленник может притвориться сослуживцем – например, сотрудником IT-отдела, которому нужны ваши учетные данные. Вторая – попытка получить данные посредством SMS-сообщений.

«Ты – мне, я – тебе»

Говорят, честный обмен – не грабеж, но не в этом случае. Многие социальные инженеры убеждают своих жертв в том, что те получат что-то в обмен на данные или доступ к ним. Так работает фальшивый антивирус, предлагающий пользователю устранить угрозу на его компьютере, хотя сам «антивирус» и есть угроза.

Взлом электронной почты и рассылка по контактам

Злоумышленник взламывает почту человека или его учетную запись в социальной сети, получая доступ к его контактам. Теперь от имени жертвы он может сообщить им, что его ограбили, и попросить перечислить ему денег или разослать ссылку на вредоносное ПО или клавиатурный шпион под видом интересного видео.

«Охота» и фарминг

И наконец, несколько более продвинутых методов социальной инженерии. Большинство простых методов, описанных выше, являются формой «охоты». Все просто: проникнуть, захватить информацию и убраться восвояси.

Однако некоторые социальные инженеры налаживают связь с жертвой, чтобы получить больше данных за более длительный период времени. Этот метод известен как фарминг и представляет для злоумышленника повышенный риск разоблачения. Но в случае успеха он также дает гораздо больший «урожай».

Как избежать атаки с использованием социальной инженерии

Социальным инженерам особенно сложно противодействовать, поскольку они используют особенности человеческой натуры – любопытство, уважение к властям, желание помочь другу. Но есть ряд советов о том, как обнаружить их атаки.

Проверяйте источник

Задумайтесь на минуту о том, откуда исходит сообщение, – не доверяйте ему слепо. На вашем столе неизвестно откуда появилась флешка? Вам внезапно позвонили и сообщили, что вы получили в наследство 5 миллионов долларов? Ваш руководитель просит в письме предоставить ему массу данных об отдельных сотрудниках? Все это выглядит очень подозрительно, поэтому и действовать следует с осторожностью.

Проверить источник нетрудно. Например, посмотреть на заголовок электронного письма и сравнить его с другими письмами того же отправителя. Проверьте, куда ведут ссылки, – поддельные гиперссылки легко выявить, просто наведя на них курсор (только не нажимайте!). Проверьте орфографию: в банках над перепиской с клиентами работают целые отделы квалифицированных специалистов. Письмо с явными ошибками, вероятно, подделка.

Если сомневаетесь, перейдите на официальный сайт, свяжитесь с представителем и попросите подтвердить или опровергнуть сообщение.

Что им известно?

Знает ли тот, кто вам звонит или пишет, всю соответствующую информацию – например, ваше полное имя? Сотрудник банка уж точно должен иметь перед глазами все ваши данные и обязательно спросит проверочное слово, прежде чем разрешит вам вносить изменения в свой счет. Если этого не произошло, с большой долей вероятности письмо, сообщение или звонок – фальшивка. Будьте осторожны!

Остановитесь и подумайте

Социальные инженеры часто используют иллюзию срочности в расчете на то, что жертва не будет особо задумываться о происходящем. Всего минута размышлений может помочь вам выявить и предотвратить атаку.

Не спешите сообщать данные по телефону или переходить по ссылке. Лучше перезвоните по официальному номеру или перейдите на официальный сайт. Используйте другой способ связи, чтобы проверить благонадежность источника. Например, если друг в электронном письме просит перечислить ему деньги, напишите или позвоните ему по телефону, чтобы убедиться, что письмо действительно от него.

Требуйте данные, удостоверяющие личность

Социальному инженеру проще всего проникнуть в охраняемое здание, неся в руках коробку или кипу папок. Кто-нибудь обязательно придержит для него дверь. Не попадайтесь на эту удочку: всегда требуйте удостоверение личности.

То же правило действует и в других ситуациях. Если у вас запрашивают информацию – уточните имя и номер звонящего или его непосредственного руководителя. Затем просто проверьте эту информацию в интернете или справочнике прежде, чем сообщать какие-либо персональные данные. Если вы не знаете человека, который запрашивает информацию, и все еще сомневаетесь – скажите, что уточните у кого-нибудь и потом перезвоните.

Используйте надежный спам-фильтр

Если ваш почтовый клиент недостаточно тщательно фильтрует спам или не помечает письма как подозрительные, попробуйте изменить настройки. Хорошие спам-фильтры используют разнообразную информацию для распознавания нежелательных писем. Они могут выявлять подозрительные файлы или ссылки, заносить в черный список ненадежные IP-адреса или сомнительных отправителей и анализировать содержимое писем, чтобы обнаруживать фальшивки.

Насколько это правдоподобно?

Некоторые социальные инженеры рассчитывают на то, что вы не станете вдумываться. Попробуйте оценить, насколько реалистична ситуация, – так вы можете избежать атаки. Например:

Не спешите

Будьте особенно осторожны, если вам внушают, что ситуация неотложная. Это стандартный способ злоумышленников помешать вам все обдумать. Если чувствуете, что на вас давят, – притормозите. Скажите, что вам нужно время, чтобы добыть информацию, вам нужно спросить своего начальника, у вас сейчас нет нужных данных, – что угодно, чтобы дать себе время на осмысление.

В большинстве случаев мошенник не станет рисковать, осознав, что эффект неожиданности пропал.

Защитите свои устройства

Важно защитить устройства, чтобы даже в случае успешной атаки социальный инженер не смог получить слишком много информации. Будь то смартфон, домашняя сеть или крупная корпоративная система, принцип действия одинаков.

Подумайте о своем цифровом следе

Задумайтесь о вашем присутствии в Сети. Публикуя много личной информации в интернете (например, в социальных сетях), вы помогаете злоумышленникам. Например, в качестве проверочного слова многие сервисы предлагают использовать кличку вашего первого питомца. Делились ли вы этими сведениями в Facebook? Если да, то вы подвергаетесь риску! Кроме того, некоторые социальные инженеры входят в доверие, упоминая недавние события, которыми человек поделился в социальных сетях.

Советуем сдержаннее рассказывать о себе и сделать ваши публикации доступными только для друзей. Не нужно паранойи, просто будьте аккуратны.

Задумайтесь, какими еще аспектами своей жизни вы делитесь онлайн. Если, например, вы разместили в Сети свое резюме, стоит удалить оттуда свой адрес, номер телефона, дату рождения – любую полезную информацию, которой может воспользоваться преступник. Некоторые социальные инженеры очень тщательно готовятся к атаке, собирая все возможные данные о жертве, чтобы поймать ее на крючок. Не давайте им такой возможности.

Атаки с использованием социальной инженерии крайне опасны, поскольку происходят в совершенно обыденных ситуациях. Однако, полностью понимая их механизм и принимая элементарные меры предосторожности, вы гораздо меньше рискуете стать их жертвой.