что такое крипт файлов

Как закриптовать ратник? СУПЕР FUD-КРИПТ (маскировка) вируса

Люди частенько пишут мне в личку, мол что толку от того, что ты тут показываешь, если в 2020 у всех уже поголовно стоят антивирусы. Эм. Стоят то стоят, только вот проку от них не так уж и много. Во-первых, я хз, как в других городах, но у нас в большей части контор стоят такие слабые тачки, что пользователи так и норовят вырубить антивирь, чтоб комп шустрее работал.

Ну а там, где данная функция всё же заблочена и админы стараются худо-бедно следить за безопасностью своих юзверят, базы обновляются в лучшем случае раз в полгода. Но, поверьте, даже это не самый худший расклад. Бывает, что сотрудники и базы обновляют своевременно и за работоспособностью антивируса следят с особой тщательностью, а система всё равно пропускает крысёнка.

Как же так получается? Наверняка вы слышали о таком понятии, как криптование. Если закриптовать вирусную программу, то антивирь не всегда сможет вовремя среагировать. Вернее, он среагирует, но уже после непосредственного запуска зловреда. Для того, чтобы сгладить и этот момент при атаке, злоумышленники, как правило, используют дополнительные методы обфускации вредоносного кода.

Т.е., по сути, сначала программный код изменяется до неузнаваемости, а затем уже все данные шифруется сторонними средствами. Таким образом, вирус попадая к конечной жертве становится практически беленьким и пушистым. Но от этого, не менее опасным при запуске. Нынче, я покажу вам, как злоумышленники при помощи совершенно бесплатного обфускатора и относительно бюджетного шифровальщика, могут обелить файл, практически до полного FUD’а.

Ну и естественно в конце ролика, традиционно поделюсь мыслями по поводу того, как можно избежать заражения подобным софтом в рабочих условиях. Если интересно, тогда сходите на кухню за свеженькой порцией тёплого молока, устройтесь по удобней в своём пропуканом кресле и будем начинать.

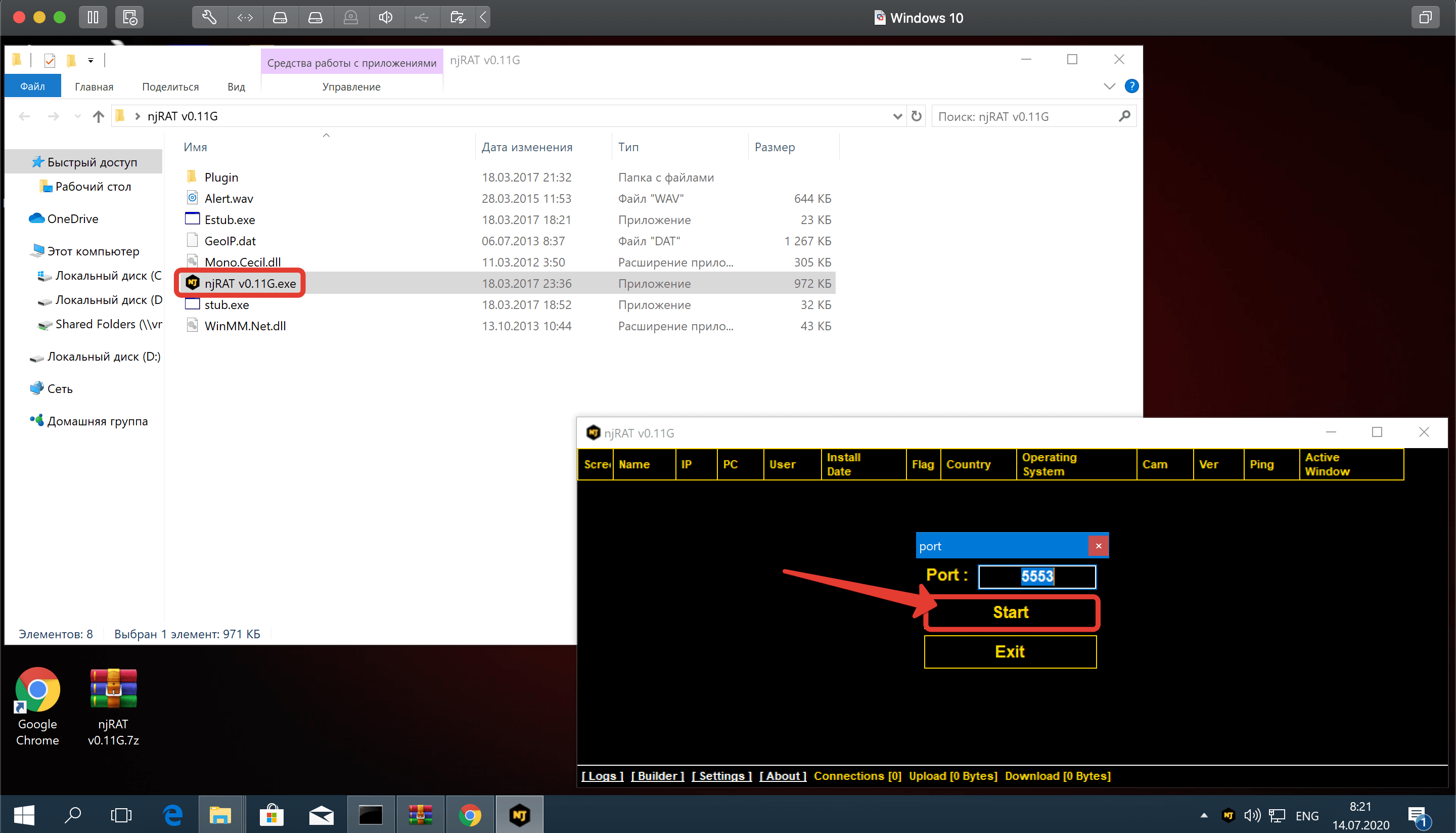

Шаг 1. В голосовании под предыдущим видео, большинство из вас пролайкали Golden версию NjRAT’а. И хоть, я признаться и хотел, чтобы победила комета, мнение подписчиков в этом вопросе гораздо важнее. Поэтому нынче мы будем криптовать именно голду. Запускаем EXE’шку и оставив дефолтный порт кликаем «Start».

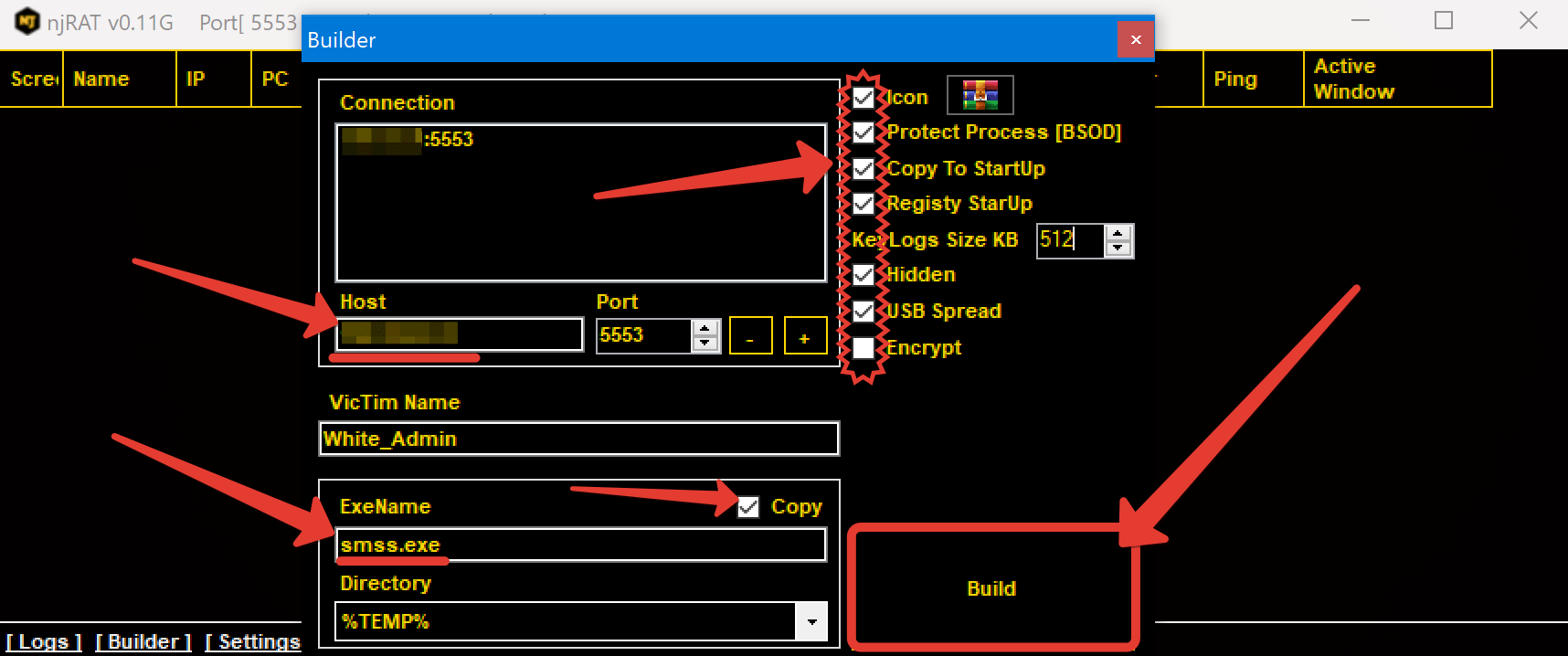

Шаг 2. Далее, как водится «Builder». Прописываем ваш белый IP, VPN или DynDNS’ку в разделе хоста и изменив имя процесса, копируемого в систему на какой-нибудь из системных, ставим галочки напротив нужных нам пунктов.

Тут в принципе от классической NJ’шки отличий особо нет, разве что иконку добавили. Давайте для разнообразия поставим лого WinRAR’а и соберём ратник, нажав «Build».

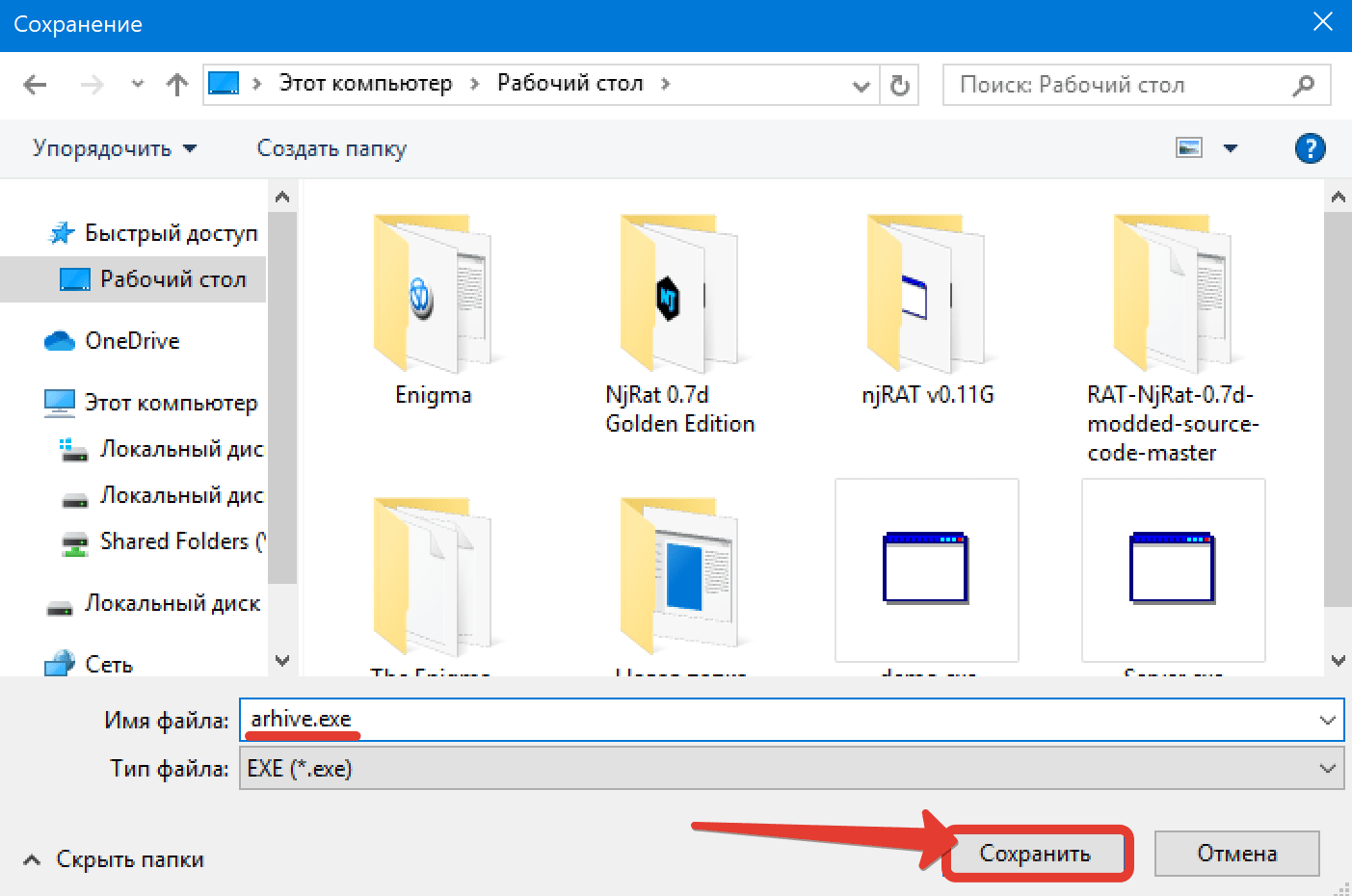

Шаг 3. Указываем путь и имя для исполняемого файла.

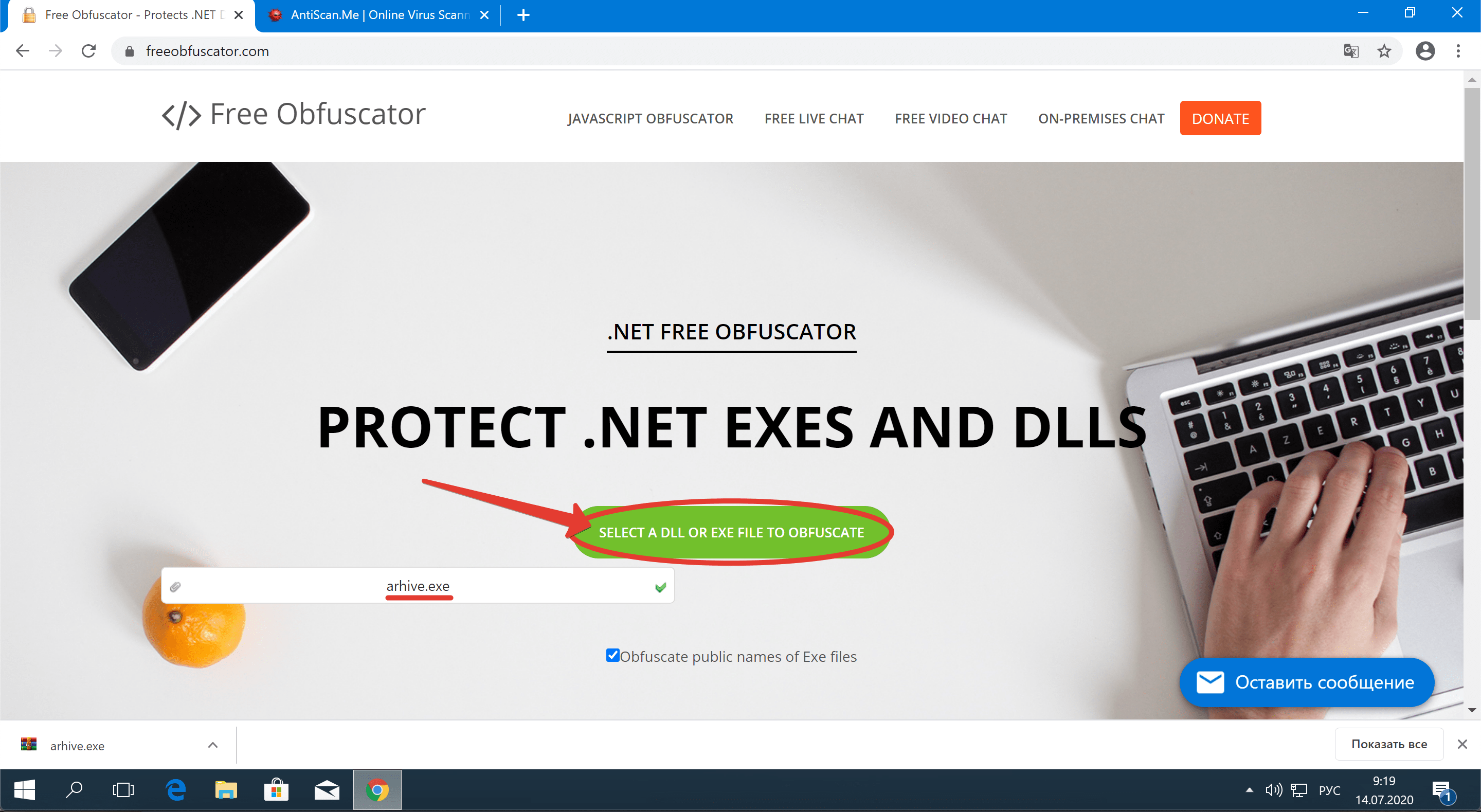

Шаг 4. После сохранения открываем браузер и переходим на сайт «freeobfuscator.com». Закидываем сюда нашу EXE’ху.

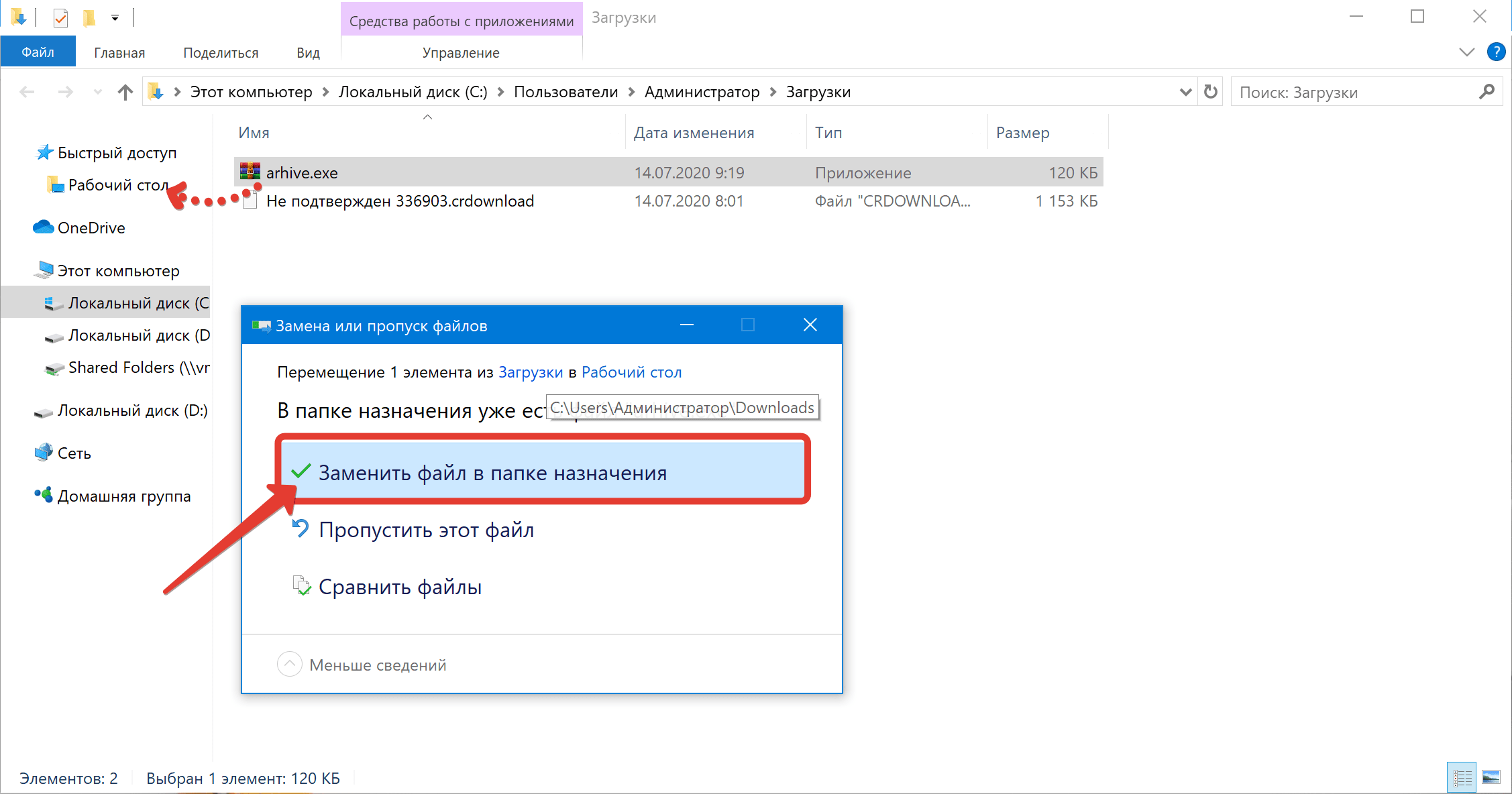

Шаг 5. И после загрузки заменяем файл на рабочем столе новой версией.

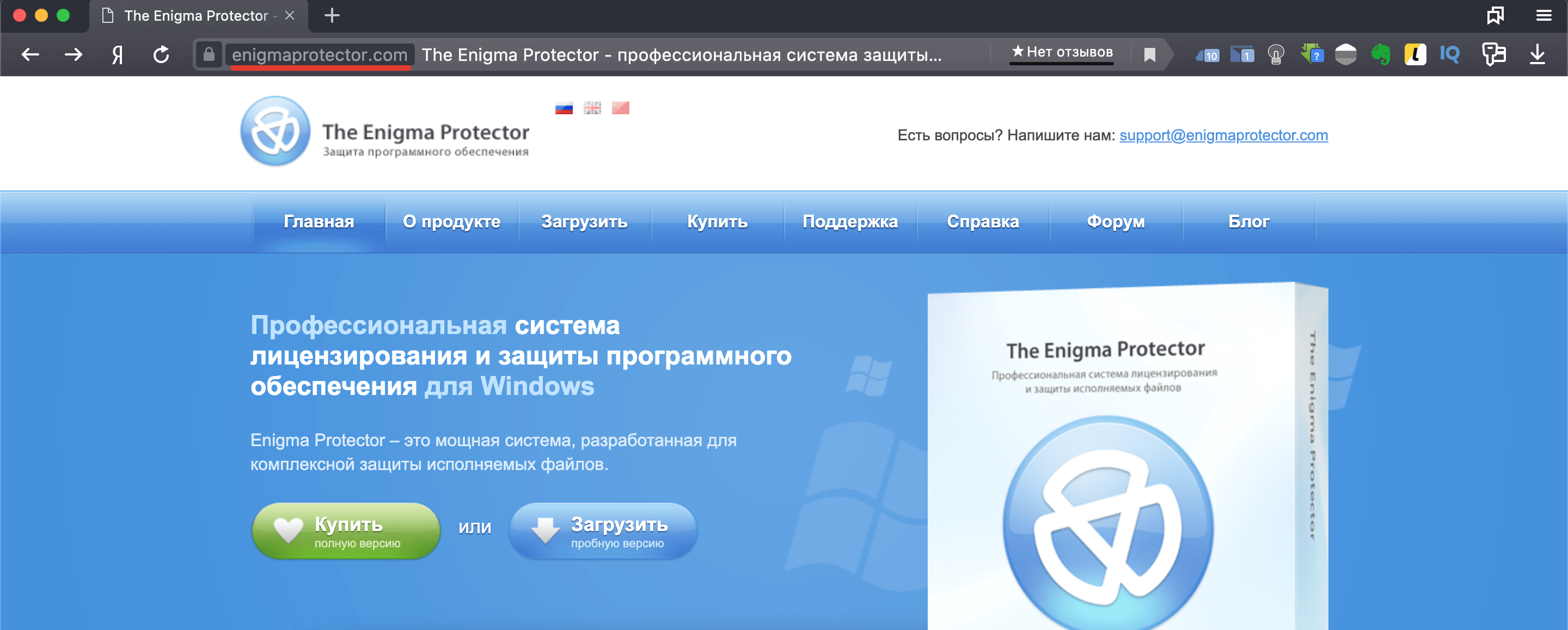

Шаг 6. Отлично. Теперь нужно зашифровать крысёныша. Из наиболее бюджетных и при этом реально рабочих вариантов, могу посоветовать старую, добрую Энигму. Полноценная версия, конечно, стоит аж 200$. Прямо-таки космические деньжища. Зато для обучающих целей, вполне хватит и демки.

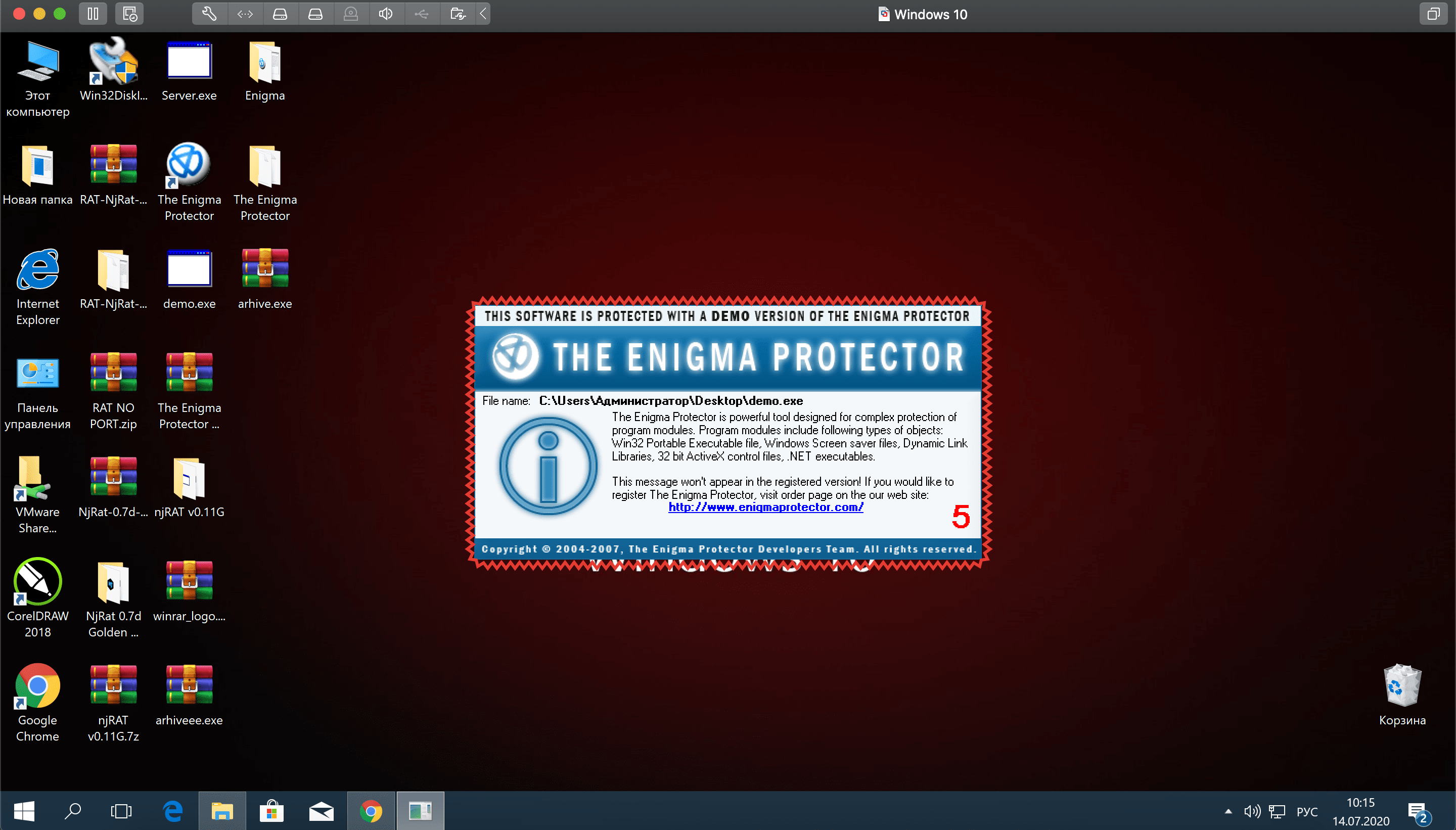

Шаг 7. Единственный её косяк в том, что при запуске вируса у теоретической жертвы будет появляться вот это окно.

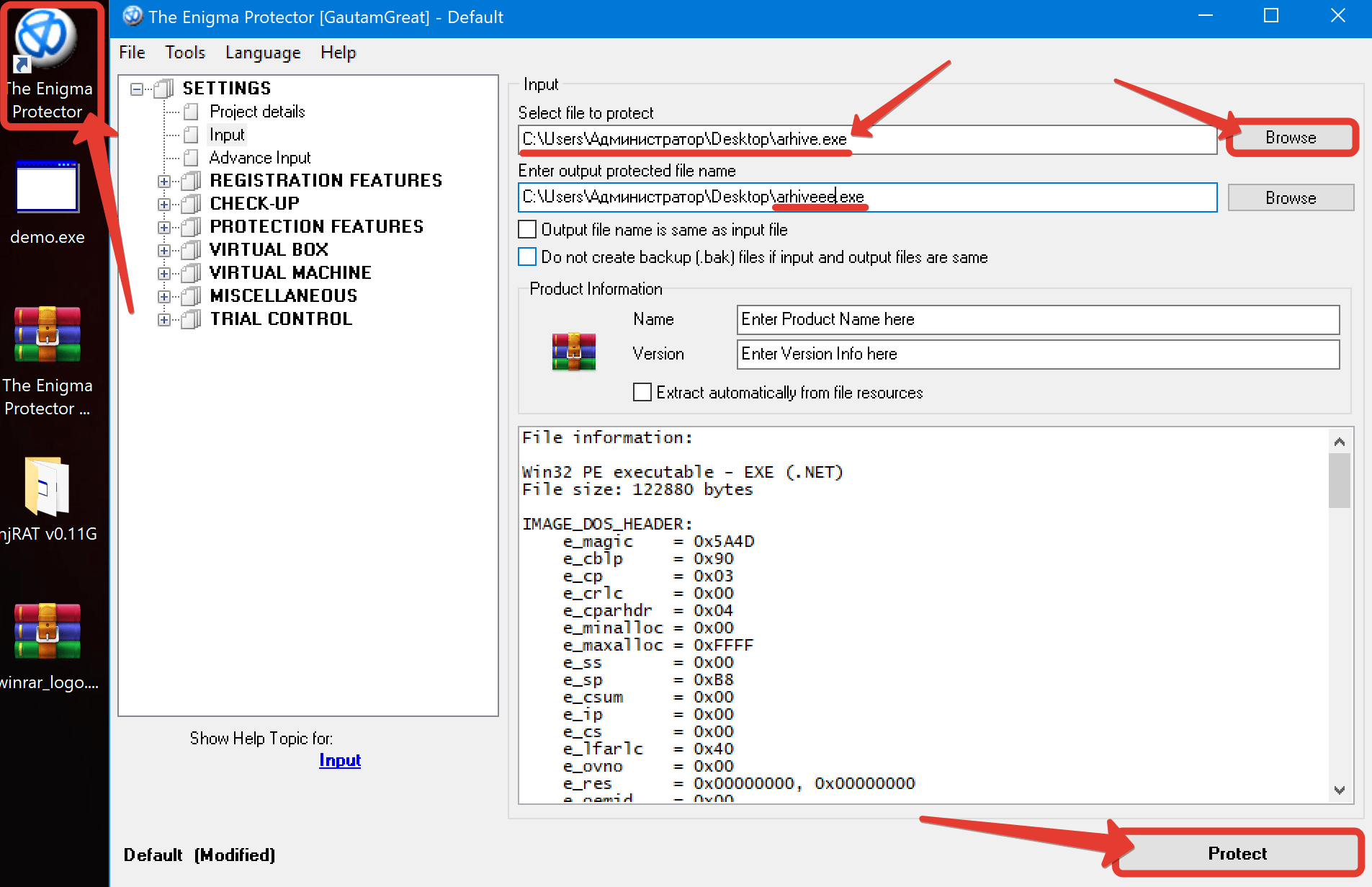

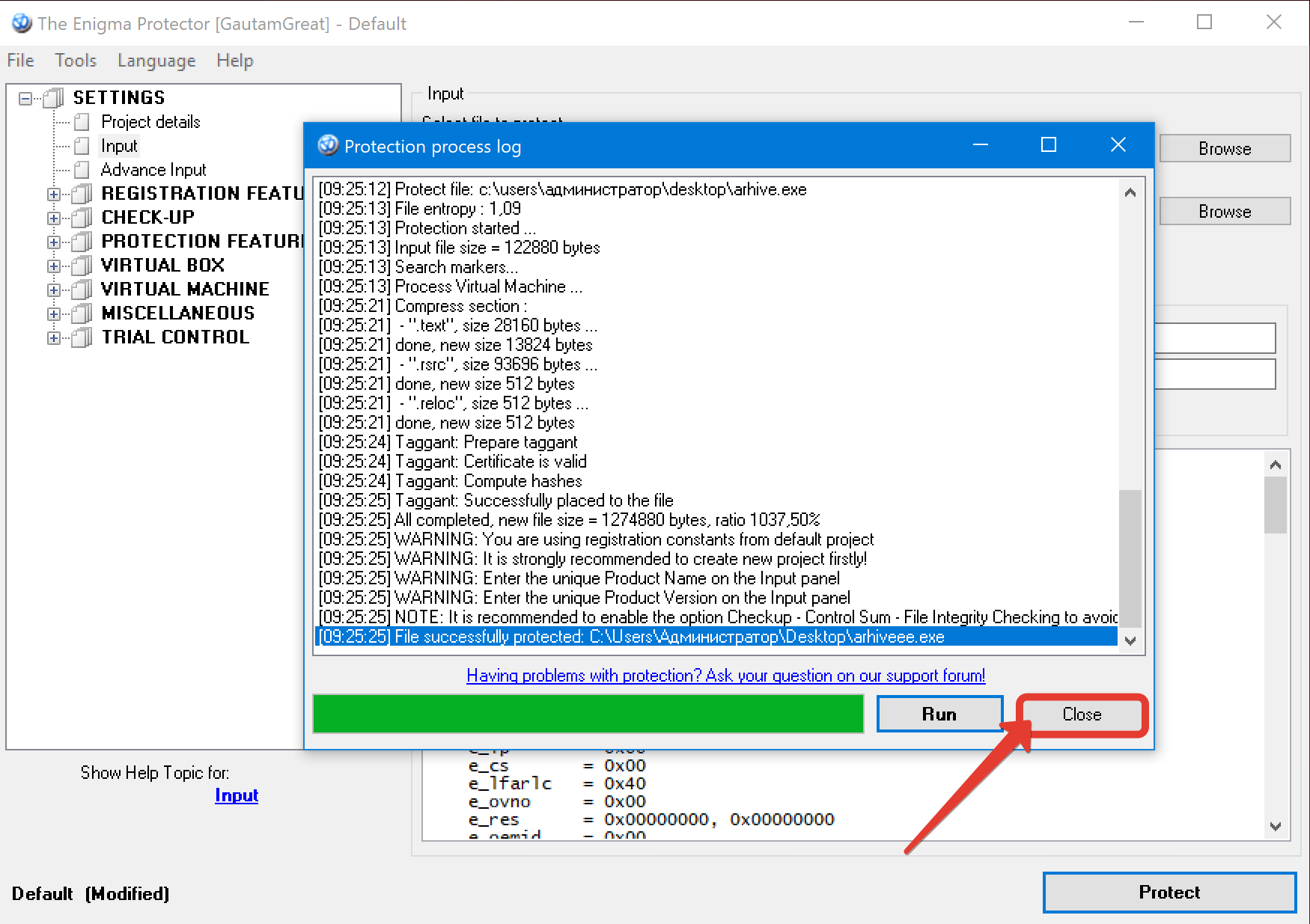

Шаг 8. В остальном же, функционал практически не урезан. Запускаем нашу девчушку и прогоняем через неё обфускаченый EXE’шник крысёнка.

Шаг 9. Дождавшись завершения операции, жмём «Close».

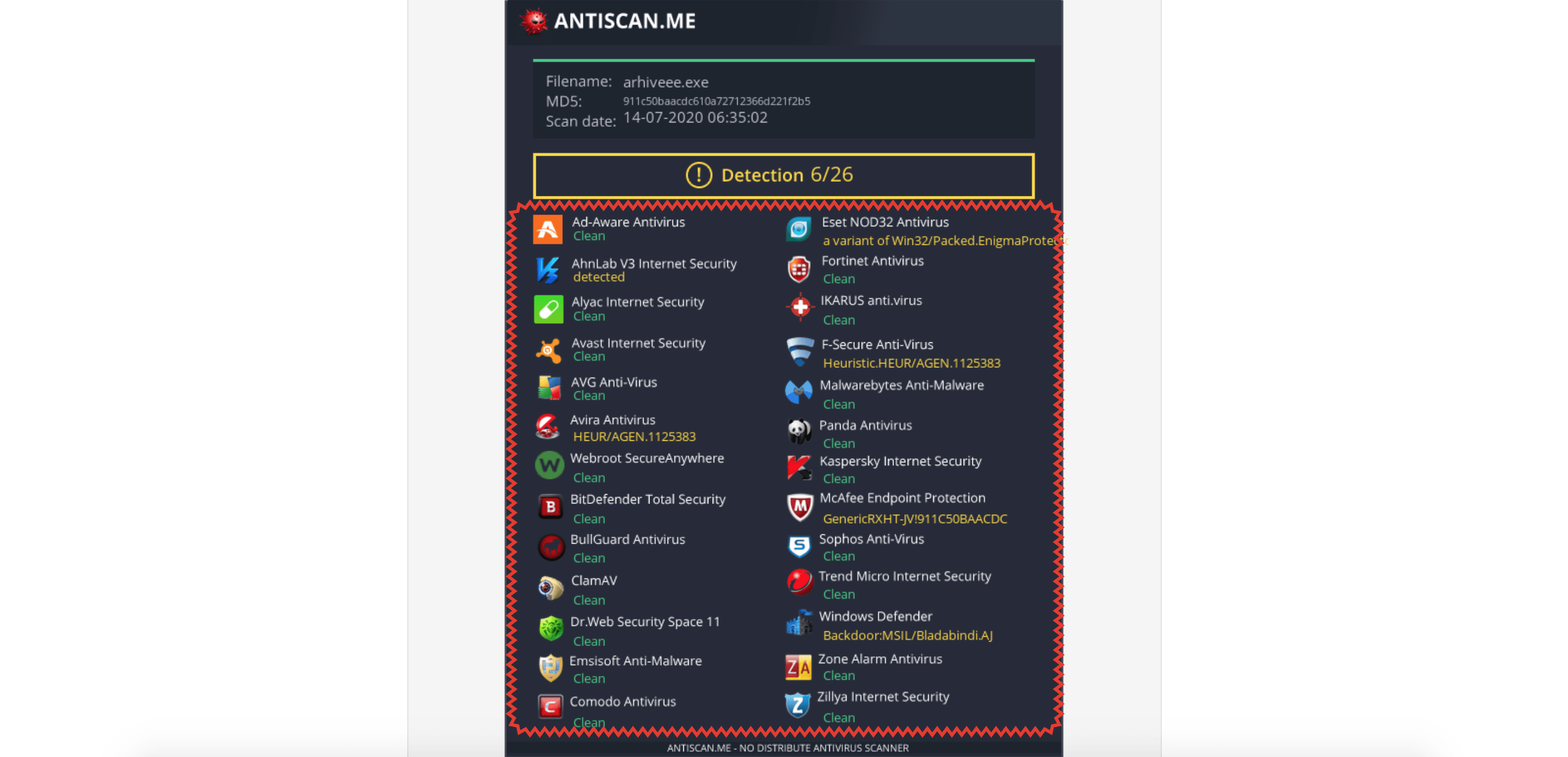

Шаг 10. И пробуем закинуть получившийся файл на antiscan. В сети бытуют различные мнения по поводу того, сливает ли данный ресурс билды на вирустотал или же не сливает.

Тут, как в знаменитой песенке AnacondaZ, сколько людей, столько е*аных мнений. Лично я придерживаюсь нейтральной позиции и могу утверждать лишь то, что антик по крайней мере довольно шустро прогоняет сборки через антивири.

Шаг 11. А большего от него в принципе и не требуется. Видим, что из 26 популярных борцов, около 20 не учуяли в нашем файле никакой опасности. Причём в этом списке присутствуют такие именитые мастодонты, как Kaspersky, Dr. Web и даже всеми любимый Avast, который так любят устанавливать себя домашние пользователи.

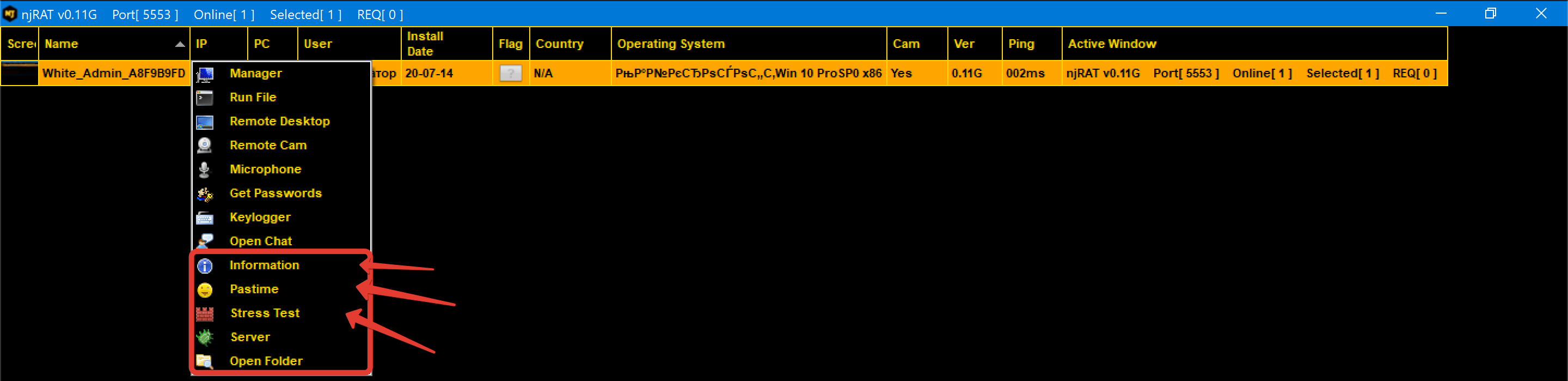

Шаг 12. Теперь давайте посмотрим, что сможет сделать злоумышленник, подкинув такой файл своей дофига защищённой жертве. Помимо классических функций NjRAT’а, golden версия включает у нас подробную информацию о клиенте, увеселительные средства и примитивнейший встроенный DoS’ник

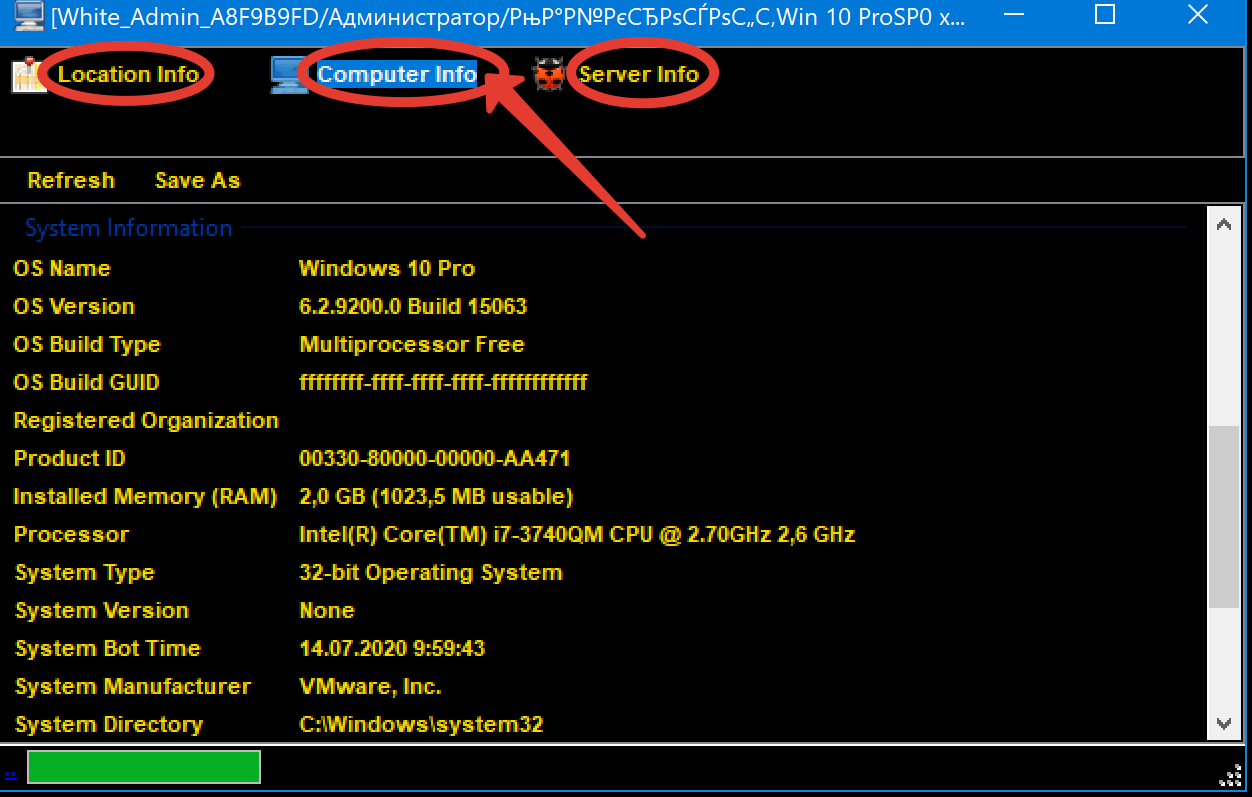

Шаг 13. Рассмотрим всё по порядку. В инфо у нас можно глянуть характеристике железяки, узнать информацию о сборке ОС, а также выяснить, геолокацию и состояние модулей.

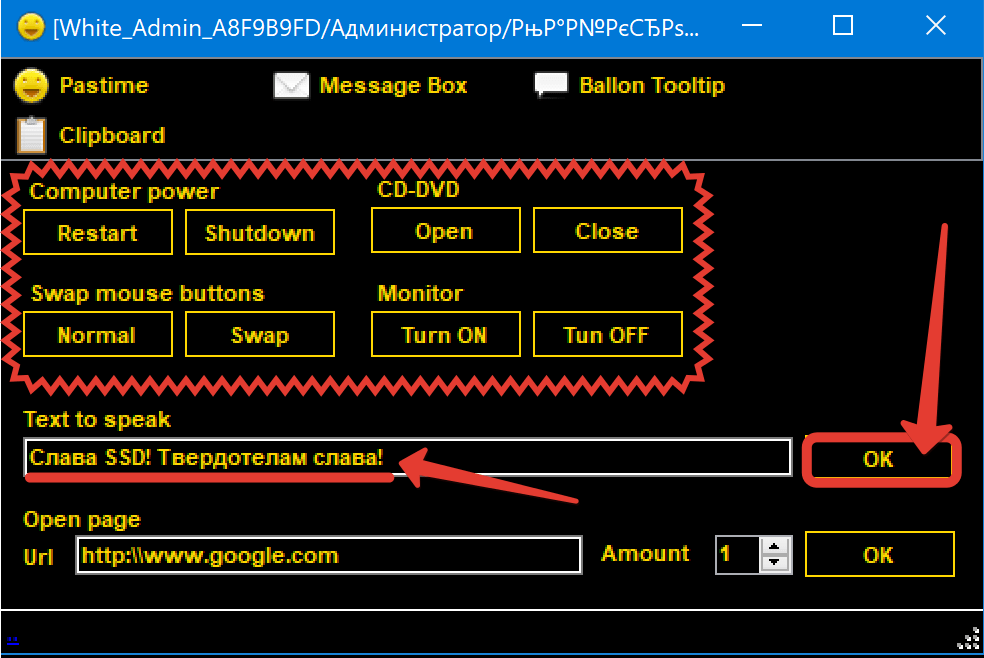

Шаг 14. В развлекухах присутствует ВКЛ/ВЫКЛ тачки, баловство с приводом, загас монитора, а также смена кнопочек мыши. Самое забавное здесь – это, пожалуй, озвучка вводимого текста. Пишем его, жмём ОК и наслаждаем криповым воспроизведением.

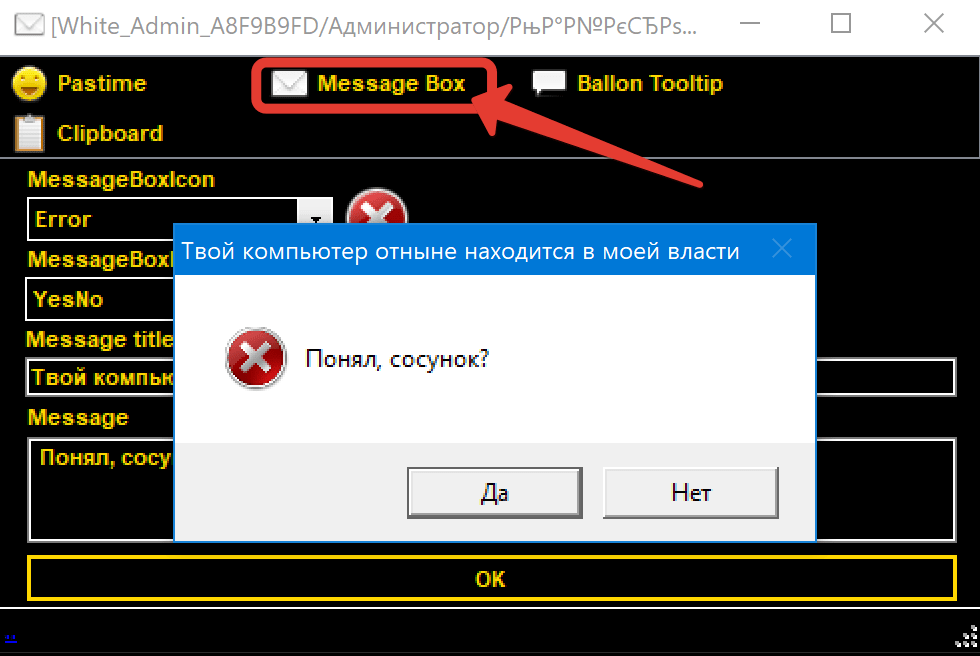

Шаг 15. Также, в следующем боксе, можно отправить жертве предупреждение, чтобы она склонилась на перед нашим величием и ни в коем разе не помышляла о дальнейшем сопротивлении.

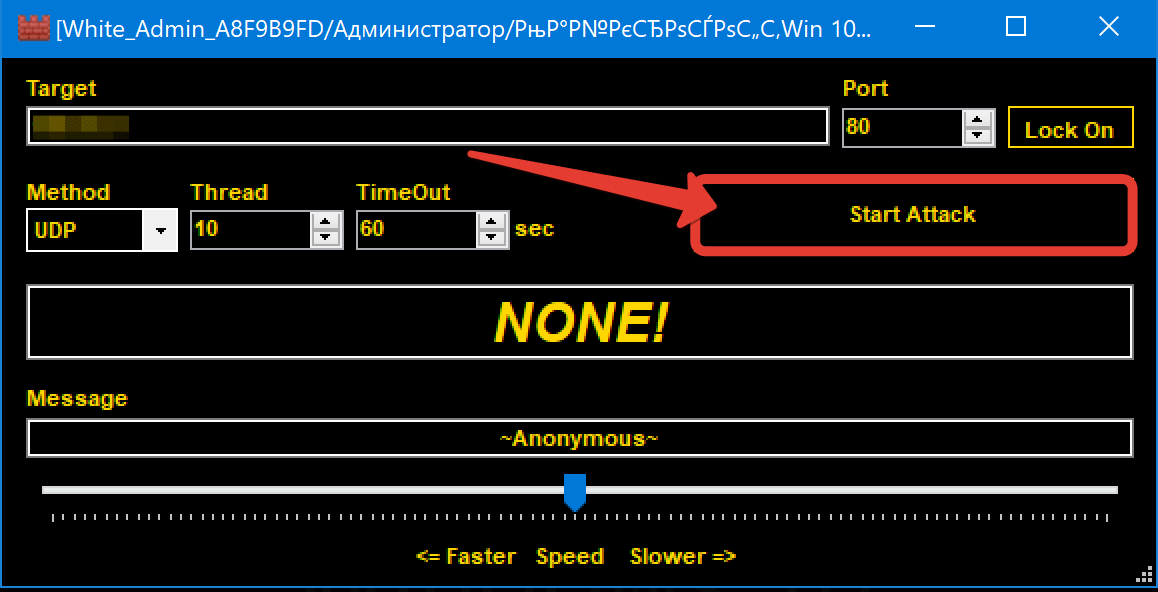

Шаг 16. А то ведь и DoS атаку негоднику можно устроить. Тут эта функция тоже присутствует прям из коробки.

В целом, вам важно помнить, что любое создание, использование и распространение вредоносного ПО подпадает под 273 статью УК РФ. Поэтому выходить за рамки тестирования в среде безопасного виртуального полигона, я бы настоятельно не советовал. Ведь ступить на кривую дорожку очень легко, а вот уйти с неё у вас самостоятельно вряд ли получится. Поэтому не воспринимайте мой контент, как инструкцию, а просто относитесь к этому, как к очередному шоу с энной примесью познавательной составляющей.

Касательно же полного FUD’а файлов могу сказать, что в интернете и без меня, вполне хватает специалистов способных сделать эту нехитрую операцию за хорошую плату. А отнимать хлеб у своих коллег по цеху, я не привык. Тем более, что такие спецы, как правило инвестируют в своё образование немалое количество времени, денег и других ценнейших ресурсов.

Следовательно, эти ребята, как минимум заслуживают того, чтобы их услуги оставались востребованы на рынке, а не разглашались на всю округу деревенским инфоцыганом.

Что ж, друзья на этом у меня всё. Если впервые забрёл на канал, то непременно клацни на колокол и в твоей ленте регулярно будут появляться годнейшие ролики на тему вирусологии, взломов, пентестингу и информационной безопасности. Олды, с вас по традиции жду по лососю. И не забудьте сразу после просмотра заглянуть в телеграмчик, я там оставлю маленький подарунок. Думаю, щарящим людям понравится.

В заключении, хочу пожелать всем удачи, успеха и самое главное отсутствия вирусов в недрах ОСи. Берегите себя и тачки, за которые отвечаете. Информируйте простых пользователей о том, что не надо запускать файл, если он даже на долю процента кажется подозрительным. Ведь вероятность того, что антивирус может попросту не сработать, и ваш компьютер окажется под серьёзной угрозой, действительно высока. Лучше тысячу раз перестрахуйтесь.

А вообще, переводите уже всех на Linux. Как там гласит народная админская поговорка: нет EXE’шек – нет проблем. А отсутствие проблем для нас, априори является признаком счастье. Подумайте над этими словами, как-нибудь на досуге. Ну а с вами, как обычно, был Денчик. Искренне благодарю за просмотр. До новых встреч, камрады. Всем пока.

Крипт файлов: как пентестеры шифруют документы?

Зачем нужен крипт файлов?

Вы храните сенситивную информацию на компьютере? Знаете, у кого есть доступ к вашим аккаунтам в онлайн-банкинге и других финансовых приложениях? Если вы успешны, полны идей и энтузиазма, третьи лица давно заметили вас и планируют атаку. А, возможно, уже давно используют ваши аккаунты, а вы об этом даже не слышали. Чтобы избежать кражи данных, применяется крипт файлов.

Как скомпилировать файл с исходника?

Для начала нужно создать шаблон файла, чтобы добавить в него «зловред». Скомпилируем файл с исходников, воспользовавшись программой DrJava.

Откройте несколько файлов и кликните на опцию Compile. Если же вы планируете немного адаптировать определенный файл, нажмите на его название в списке слева и выберите Compile Current Document.

Результаты компиляции отобразятся в строке Compiler Output внизу экрана. Если компиляция прошла успешно, вы увидите надпись: Last compilation completed successfully. Если есть ошибки, они отразятся, после выделения каждой из них выделятся в исходном коде.

Как вариант, в процессе компиляции можно сделать сборку, добавив следующую информацию в код:

Для этого воспользуемся Hex Editor. Это особый тип редактора, который открывает любой файл и отражает байт за байтом. Здесь вы можете поменять цифры, заданные по умолчанию, чтобы видоизменить программу.

Зачем нужен дебаггер и как с ним работать?

Как зашифровать файл для пентестов: простая инструкция

Специалист по in-bound-маркетингу в Techwarn

Для пентестеров крайне важно уметь делать крипт или шифрование файлов. Представьте, что вам нужно в рамках Red Teaming провести симуляцию атаки на компанию, чтобы посмотреть уязвимости в системе. Антивирус видит ваш файл как зловредный и не пропускает его. Но «обернув» тестовое приложение криптом, вы узнаете, насколько готова система отразить атаку. Итак, как делать крипт файлов?

Что такое крипт файлов?

Крипт (шифрование) информации в файлах защищает их от постороннего вмешательства. Неавторизированные пользователи не смогут воспользоваться шифрами. Процесс крипта кодирует данные из файла, так что разблокировать их можно, лишь открыв правильным паролем или ключом кодировки.

Еще одно понятие, которое нужно рассмотреть в рамках крипта файлов, — обфускация. Это практика шифрования шелл-кода — двоичного исполняемого кода, который передает команды процессору в MS-DOS и Windows. При помощи обфускаторов можно «обернуть» шелл-код шифрованием XOR или AES. Как правило, обфускаторы работают с шелл-кодами в форматах C, HEX, BASE64 и RAW.

Главная проблема с FUD заключается в том, что нынешние производители антивирусов узнали о существовании программ-шифровальщиков и обновили собственное ПО, чтобы распознавать FUD. Поэтому, прежде чем применять FUD, протестируйте его по ссылке.

Убедились в действенности программы? Можно начинать пентест.

Компиляция с источника

Следующий этап — собственно, создать файл, который вы планируете зашифровать и дальше тестировать.

Чтобы сделать сборку на основании исходников, можно воспользоваться программой Quasar. До этого потребуется добавить несколько элементов в исходный код. Проверьте свои действия по чек-листу:

После этого нужно «обернуть» код обфускатором, а затем убрать цифровые отпечатки, например, имя автора проекта. Не забудьте ввести правильно бит кода, при котором антивирус не заметит крипт файла. Для этого воспользуйтесь следующей загрузкой:

> 1.exe head 1000 1.exe > /host/machine/

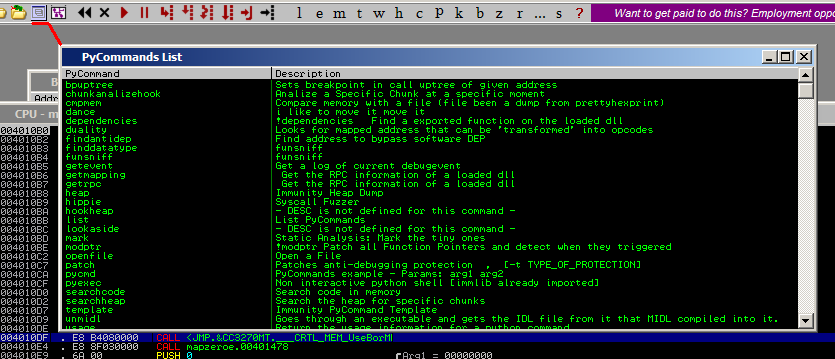

Для дальнейших занятий пентестом, вам понадобятся дебаггеры (отладчики) — программы, которые ищут ошибки в ПО, операционных системах, SQL и других кодах. Рассмотрим работу с отладчиками на примере Immunity Debugger.

Интерфейс Immunity Debugger

Проделав последовательность действий, нам необходимо подписать файл сертификатом Windows и упаковать его. Можно воспользоваться для этого специальными программами-пакерами. Среди проверенных вариантов — UPX, ASPack, FSG, VMProtect.

Что делать дальше?

Для дальнейшего крипта файлов, нужно воспользоваться лоадером — главным компонентом операционной системы, который обеспечивает загрузку всех необходимых программ и библиотек. Лоадер важен на стартовой фазе, когда идет запуск программы. Сам лоадер не оказывает негативное влияние на систему и используется только в тот период, когда выполняется скачивание полезной нагрузки.

Как пример, лоадеры могут выглядеть как файлы vbs, is, hta, bat, ps1. Пентестерам лоадер понадобится для того, чтобы скачать вредоносный код и поработать с ним. При помощи скриптов ps или certutil пентестер сможет скачать вредоносные файлы.

Работа над криптом файла практически завершена. Осталось проверить, что находится в вашем файле для пентеста. Чтобы обезопасить от распознавания антивирусом, необходимо нашпиговать файл программами Anti Ring3 Hooks, Anti Emulator, Anti Debugger, Anti Dumper, Anti VM/SandBox.

Готово — можно тестировать систему на проникновение!

Этот материал – не редакционный, это – личное мнение его автора. Редакция может не разделять это мнение.

Файл формата CRYPT открывается специальными программами. Чтобы открыть данный формат, скачайте одну из предложенных программ.

Чем открыть файл в формате CRYPT

Файл CRYPT (полн. WhatsApp Encrypted Database File) может быть сгенерирован только на платформе Android и представляет собой базу данных (БД) в закодированном виде. Создается такой файл универсальным мобильным приложением WhatsApp Messenger.

По сути, файл в формате CRYPT содержит текстовые сообщения, шифрованные с применением 256-bit AES. Хранятся файлы с расширением CRYPT во внутренней памяти или на внешней SD-карте мобильного устройства Android (зависит от пользовательских настроек).

В последних версиях Android вместо расширения CRYPT используется CRYPT12, которое является приставкой к привычному расширению БД (*.DB). В конечном итоге у файла получается наименование name.db.crypt12 (может быть представлено в совокупности с датой).

Для ретрансляции форматов БД (CRYPT12->CRYPT) на вашем мобильном устройстве можно воспользоваться программным модулем omni-crypt.

Чтобы просмотреть хронологию историй пользовательских сообщений, необходимо в каталоге com.whatsapp/files/key отыскать и активировать ключ шифрования для файла CRYPT12.

Программы для открытия файлов CRYPT

Для расшифровки и открытия CRYPT-файла, большинство пользователей успешно применяют следующие программные плагины:

Данные приложения раскодируют CRYPT файл и позволят открыть историю пользовательских сообщений для просмотра и редактирования.

Конвертация CRYPT в другие форматы

Самый распространенный способ конвертации зашифрованной БД файла CRYPT – это трансляция данных в формат CRYPT12. Для этого может быть использовано мобильное приложение Omni-crypt. Широко применяется и обратная ретрансляция данных (CRYPT12->CRYPT) с помощью этой же программы.

Почему именно CRYPT и в чем его достоинства?

Область применения файла с расширением CRYPT не столь широка. Однако без данного формата представить себе беспрепятственный и оперативный обмен пользовательскими сообщениями на базе мобильного приложения WhatsApp Messenger, практически невозможно.

Файл с резервной копией сообщений для мессенджера для смартфонов Windows, iOS и Android WhatsApp Messenger.

Чем открыть файл в формате CRYPT (WhatsApp Encrypted Dastabase File)

Что такое крипт файлов

Фреймворк криптора/протектора с антиэмуляцией

На самом деле много людей интересуется протекторами и вирусными технологиями. Кто-то хочет заработать, кто-то хочет повысить скилл в кодинге, кому-то просто это нравится и считается, что это своего вроде исскуство.)

Тем не менее, с момента основания ресурса ru-sfera.org, люди пишут мне с вопросами, хорошо-бы если был-бы какой-то проект, так-сказать каркас, что-то взять за основу. Да, есть готовые проекты, но они либо устарели, либо имеют слишком сложную структуру, либо имеют существенные недостатки, об этом ниже.

Так-как неизвестно-кто будет этим проектом пользоваться и кто прочитает эту статью, начнем с небольшего ликбеза.)

Очень нравится, что про это дело говорил Вазонез (До ухода в реал):

Криптор (aka cryptor) — это тулза, которая предназначена для скрытия троянов, ботов и прочей нечисти от детектирования антивирусами.

Крипторы можно разделить на 2 вида: хорошие и дерьмовые:

Хорошие крипторы работают очень просто, быстро и надёжно, хоть и не безглючно. Они дописывают свой код (в контексте таких крипторов этот код называется стабом) в криптуемую программу и шифруют код самой программы.

При запуске первым стартует стаб, он восстанавливает оригинальный код и программа начинает работать. Если криптор свежий (или просто хороший, об этом ниже), то закриптованная программа не будет детектироваться антивирусами.

Чаще всего такие крипторы полиморфны — т.е. код криптора в криптуемой программе каждый раз уникален, заполнен случайными инструкциями и бессмысленными вызовами функций API. Такие крипторы достаточно долго остаются недетектируемыми в силу уникальности каждого закриптованного файла.

Другим же типом крипторов являются стабовые крипторы. Вообще только дебил будет называть это криптором, но в силу еб*** и многочисленности авторов таких творений, мы не будем отрываться от стаи.

Итак, быдлокрипторы. Суть их работы вот в чем — есть стаб. Стаб в этом случае — это отдельная программа, к которой цепляется криптуемый файл. При запуске файл извлекается, расшифровывается и запускается.

Антивирусы эволюционируют, появились новые технологие защиты (А именно детекты по поведению, детекты по репутации и т.д.), в частноти против крипторов появилась технология сканирования процессов, если вкратце, то антивирус либо сразу перед созданием процесса, либо через какое-то время сканирует процесс.

Тем самым понятно, даже если обойти эмулятор антивируса и сигнатурный детект, мы попадем под детект процесса.

Менять технологию скрытия детекта, вот следующие решения:

Шифровать и скрывать критичные функции в коде (Например шеллы и т.д.), после расшифровки и запуска такой функции, если использовать антиэмуляцию, антивирус ничего сделать несможет.)

Морфить код, если вкратце, это самомодификация кода на лету (Данный метод реализован в этом крипторе).

Честно я так и думал, до недавнего времени, но это несовсем так:

Во первых если у вас есть даже зверек без детекта, его неплохо-бы скрыть от реверсера, к тому-же почти все детектится сейчас автоматикой, в таком случае в большинстве случаев робот задетектит сам криптор, по хешу, или не по хешу, но чем сложнее будет реверсеру, тем больше вероятность, что сам троянчик будет дольше жить.

Во вторых не все антивирусы детектят код в памяти, например виндовый дефендер как-то криво с этим работает.

Некоторые антивирусы дают запустить процесс на пару секунд, а этого и может хватит кстати.)))

С лекбезом закончили, на форуме есть темы для глубокого изучения вопроса:

Теперь про конкретный проект, что он делает:

Поэтому решил я сделать проект, где-бы сам криптованный зверек размещался-бы в дата-секции, т.е. есть программа (я назвал её shell_gen), которая из бинарного файла, делает пошифрованный массив байт и в общем-то больше ничего не делает.)

Далее уже второй проект (Сам криптор), работает с этим массивом данных, т.е. расшифровывает этот массив, делает антиэмуляцию, запускает.

Для достижения метаморфизма, shell_gen генерирует заголовочный файл, со следующими дефайнами:

#define START_MORPH_CODE 5

#define END_MORPH_CODE 14

На основе этих значений при сборки, генерируется «мусорный код» (Математичесие операции и т.д.), который будет случайным, после каждого вызова shell_gen и сборки.

Тем самым код будет разный, как по коду, так и по данным.

Сам криптор (x86_pe_cryptor) имеет модульную структуру:

1)modules/lazy_importer/

Модуль скрытия API из таблицы импорта. Пример использования:

auto base = reinterpret_caststd::uintptr_t(LI_FIND(LoadLibraryA)(kernel32));

LI_GET(base, VirtualFree)(pFile, 0, MEM_RELEASE);

2)modules/murmurhash/

Реализация вычисления хеша murmurhash на ассемблере (FASM, приложен к проекту).

3)modules/trash_gen_module/

Реализация модуля, для генерация случайных инструкций, генерации случаных API винды и получение случайного числа на ассемблере (FASM, приложен к проекту), более подробное описание здесь:https://github.com/XShar/simple_trashe_gen_module

4)modules/xtea/

Реализация алгоритма шифрование xtea на ассемблере (FASM, приложен к проекту).

5)modules/run_pe/

Реализация функции запуска, расшифрованного массива PE-файла в памяти, путем создания процесса.

6)modules/antiemul/

7)modules/metamorph_code/

Функции метаморфинга. Смысл, что при сборки, генерируются функции в случайном порядке, функции берутся в modules/metamorph_code/morph.cpp.

8)modules/simple_mutate_pe/

Функции мутации PE перед запуском.

Характеристики получившегося криптора:

1)Отстутствуют «опасные API» в таблице импорта (Такие-как CreateProcess и т.д.).

2)Имеет антиэмуляцию, направленную на привышение лимитов эмулятора антивирусов:

Выделение памяти 32 мегабайт, копирование туда нашего зверька, потом подсчет хеша этого куска памяти, шифровка/расшифровка этого куска памяти, в качестве ключа наш хеш.Эта-же память используется для размещения запуска зверька.

Получение ключа для расшифровки, следующим образом:

Генерируется массив случаных чисел от 0 до 9, далее генерируется хеш этих чисел, хеш генерируется на основе числа, сгенерированного при создании зашифрованного массива защищаемого файла. Далее сортируется массив от 0 до 9, т.е. в итоге у нас получается хеши от числел 0-9. Отсортированные по порядку, это и будет ключ. В момент генерации ключа, также в случайном порядке генерируется мусор из случайных инструкций и вызовов API.

3)При сборки, в main и в модулях:modules/run_pe/, modules/trash_gen_module/ генерируются функции в случайном порядке, функции берутся в modules/metamorph_code/morph.cpp (На данный момент там функции арифметических операций). Тем самым достигается полиморфность не только данных, но и кода каждого образца.)))

4)Перед запуском происходит мутация запускаемого PE, что позволяет обойти детект в памяти у некоторых антивирусов.

Как работать с криптором:

Есть два проекта в Visual Studio 2017 или более новой:

Для работы необходимо сделать следующее:

1.Переименовать защищаемый файл в «data_protect.exe» и поместить его в shell_gen/Release/

2.Запустить файл shell_gen/Release/shell_gen.exe

3.Собрать проект x86_pe_cryptor в Visual Studio 2017 или более новой.

Всё, в /x86_pe_cryptor/Release/x86_pe_cryptor.exe будет сам криптор.)))

Проект будет обновляться, что планируется:

3)Что-то ещё, в зависимости от активности на форуме.)))