что такое класс средств электронной подписи кс1 и кс2

Электронная подпись по Российским нормативам: практическое использование на предприятиях

Государственные и коммерческие предприятия

В первой части статьи речь шла об использовании электронной подписи в коммерческих предприятиях. В государственных предприятиях и банках все немного иначе. Здесь нужно использовать сертифицированный криптопровайдер, а сами ключи должны храниться на токенах. Поэтому во второй части этой статьи будет показано, как использовать сертифицированный криптопровайдер и токены для хранения ключей вне компьютера. Сперва мы поговорим о криптопровайдере, а потом уже рассмотрим практическое использование программы.

На просторах России сертифицированные криптопровайдеры предоставляют не так уж и много компаний: ООО «КРИПТО-ПРО», ООО «Лисси», ОАО «ИнфоТеКС», ЗАО «Сигнал-КОМ» и некоторые другие.

Программа CyberSafe поддерживает работу с сертифицированным криптопровайдером от ООО «КРИПТО-ПРО», что обеспечивает возможность формирования и проверки электронной подписи в соответствии с отечественными стандартами ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012 и ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012.

Можно ли использовать программу CyberSafe?

Допускается использование СКЗИ для криптографической защиты персональных данных

Далее открываем методические рекомендации и читаем пункт 1 из раздела 5:

Листинг 1. Функция шифрования и подписи (ГОСТ)

Практическое использование программы

Первым делом нужно установить сертифицированный криптопровайдер «КриптоПро CSP». Скачать программный продукт можно абсолютно бесплатно, но после предварительной регистрации по адресу

www.cryptopro.ru/downloads

Скачайте и запустите установочный файл. Нажмите кнопку Установить и дождитесь сообщения, свидетельствующего об успешной установке программного продукта (рис. 1).

Рис. 1. КриптоПро CSP успешно установлен

Далее запустите программу CyberSafe. При первом запуске после установки КриптоПро CSP нужно обязательно установить сертификат CyberSafe GOST CA (рис. 2).

Рис. 2. Установите сертификат

После установки сертификата CyberSafe GOST CA самое время поговорить о токенах. Токен — это USB-устройство, которое используется для авторизации пользователя, защиты электронной переписки, безопасного доступа к удаленным информационным ресурсам, а также для хранения криптографических ключей. Поскольку токены — довольно дорогие устройства, программа CyberSafe может вместо них использовать обычные флешки. На флешке будут храниться помещенные на нее ключи. Однако на токенах ваши ключи защищены от копирования, а на флешке — нет. Но учитывая стоимость токенов, такое решение вполне оправдано. Другими словами, программа CyberSafe экономит ваши деньги.

При использовании как токенов, так и обычных флешек для хранения ключей, ваши ключи будут храниться не на компьютере, а на внешнем носителе (токене или флешке).

Итак, создадим сертификат Крипто-Про. Выберите команду меню Сертификаты, Создать. В окне Создание сертификата введите адрес электронной почты, пароль, наименование и другую информацию. Убедитесь, что вы включили флажок Создать Крипто-Про сертификат (рис. 3). Если этого флажка нет, убедитесь, что вы установили КриптоПро CSP и после установки перезапустили CyberSafe.

Рис. 3. Создание сертификата Крипто-Про

Следующий шаг — очень важен. Вам нужно выбрать, где именно хранить контейнер закрытого ключа — на USB-диске (рис. 4а) или на токене (рис. 4б). Выберите токен или съемный диск, на котором вы хотите хранить сертификат (только убедитесь в правильности выбора), или же выберите Реестр, если вы хотите хранить сертификат в компьютере.

Рис. 4а. Сертификат будет храниться на флешке

Рис. 4б. Сертификат будет храниться на токене

Далее от вас понадобится немного физического труда — нужно нажимать клавиши на клавиатуре или перемещать указатель мыши, пока ключ не будет создан (рис. 5).

Рис. 5. Процесс создания ключа

Далее нужно создать пароль для самого контейнера (рис. 6а) или pin-код (рис. 6б) — для токена. Этот пароль должен отличаться от пароля сертификата по соображениям безопасности.

Рис. 6а. Пароль контейнера (флешка)

Рис. 6б. Pin-код для контейнера (токен)

Далее вы увидите сообщение о том, что сертификат успешно создан (рис. 7), а после нажатия кнопки Готово вам нужно открыть свой почтовый ящик и найти там код подтверждения публикации сертификата (если, конечно, вы выбрали публикацию сертификата) и ввести его в появившееся окно (рис. 8).

Рис. 7. Сертификат успешно создан

Рис. 8. Введите код подтверждения публикации сертификата

Рис. 9. Процесс публикации сертификата

Рис. 10. Закрытые ключи

Перейдите в раздел Ключи и сертификаты, Все ключи и убедитесь в том, что созданный вами сертификат есть в списке сертификатов (рис. 11).

Рис. 11. Созданный сертификат в общем списке

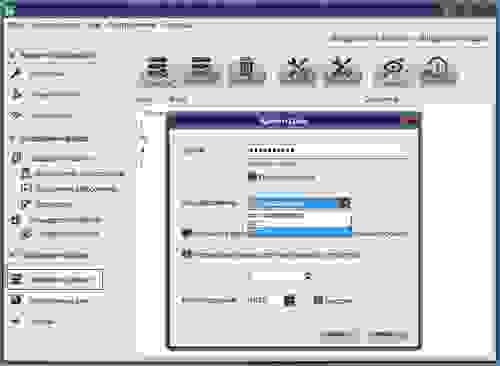

Далее созданный сертификат можно использовать, как обычно (что было показано в первой части статьи). Например, его можно использовать для шифрования файлов. Процесс шифрования такой же, поэтому подробно его рассматривать не будем. Скажу лишь, что при шифровании файлов нужно выбрать криптопровайдер Крипто Про ГОСТ из списка Выберите крипто провайдер (рис. 12). Далее вы увидите список соответствующих этому криптопровайдеру ключей.

Рис. 12. Шифрование файлов по ГОСТу

Аналогично, при прозрачном шифровании папки (когда нужно зашифровать все файлы из этой папки) вам нужно выбрать криптопровайдер Крипто Про ГОСТ из соответствующего списка (рис. 13).

Рис. 13. Выбор криптопровайдера при прозрачном шифровании

Также выбрать шифрование по ГОСТу можно выбрать при шифровании диска/раздела (см. рис. 14). В списке Тип шифрования нужно выбрать ГОСТ и установить параметры шифрования.

Рис. 14. Шифрование диска

Выводы

Программу CyberSafe не только можно, но и нужно использовать в государственных организациях и банках, поскольку программа поддерживает сертифицированный криптопровайдер (Крипто Про) и позволяет не хранить сертификаты (ключи) на компьютере, а вынести их на внешние носители.

Использование шифрования в компаниях России

Введение

Ситуация изменилась лишь в 1990 году, когда в действие был введен стандарт шифрования ГОСТ 28147-89. Изначально алгоритм имел гриф ДСП и официально «полностью открытым» стал лишь в 1994 году.

Сложно точно сказать, когда именно в отечественной криптографии был совершен информационный прорыв. Скорее всего, это произошло с появлением у широкой общественности доступа в интернет, после чего в сети начали публиковаться многочисленные материалы с описаниями криптографических алгоритмов и протоколов, статьи по киптоанализу и другая информация, имеющая отношение к шифрованию.

В сложившихся условиях криптография больше не могла оставаться прерогативой одного лишь государства. Кроме того, развитие информационных технологий и средств связи обусловило потребность в использовании средств криптографической защиты коммерческими компаниями и организациями.

Сегодня к средствам криптографической защиты информации (СКЗИ) относят: средства шифрования, средства имитозащиты, средства электронной цифровой подписи, средства кодирования, средства изготовления ключевых документов и сами ключевые документы. [4, с2-3.]

Далее в статье речь пойдет о том, какое практическое применение на настоящий момент шифрование и СКЗИ нашли в российских компаниях и организациях. Будут рассмотрены следующие направления:

Применение криптографии и СКЗИ в российских компаниях

1. Внедрение криптосредств в системы защиты персональных данных

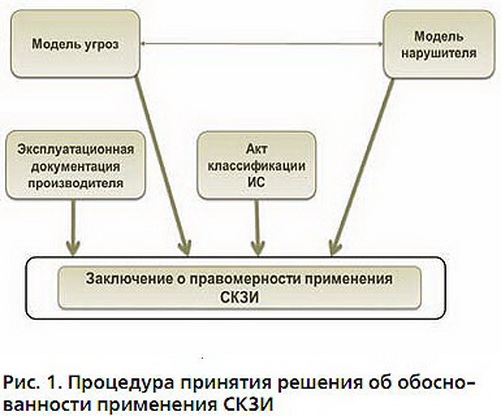

Деятельность практически любой российской компании сегодня связана с хранением и обработкой персональных данных (ПДн) различных категорий, к защите которых законодательством РФ выдвигается ряд требований [1]. Для их выполнения руководство компании, прежде всего, сталкивается с необходимостью формирования модели угроз персональным данным и разработки на ее основе системы защиты персональных данных, в состав которой должно входить средство криптографической защиты информации. [2, с 1.]

К СКЗИ, внедренному в систему защиты персональных данных, выдвигаются следующие требования:

Таким образом, средства криптографической защиты сегодня эффективно используются компаниями и организациями для защиты персональных данных российских граждан и являются одной из наиболее важных составляющих в системах защиты персональных данных.

2. Защита корпоративной информации

Если в п.1 использование крпитогарфических средств обусловлено, прежде всего, требованиями законодательства РФ, то в данном случае в применении СКЗИ заинтересовано руководство самой компании. С помощью средства шифрования компания получает возможность защитить свою корпоративную информацию – сведения, представляющие коммерческую тайну, интеллектуальную собственность, оперативную и техническую информацию и др.

На сегодняшний день для эффективного применения в корпоративной среде, программа для шифрования должна обеспечивать:

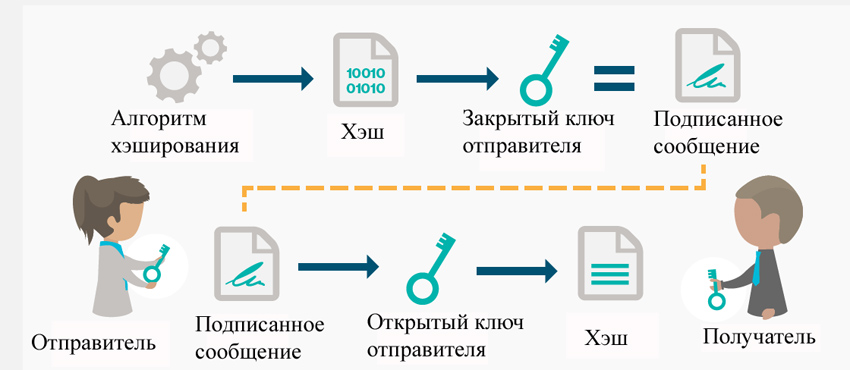

3. Электронная подпись

Электронная подпись (ЭП) сегодня является полноценным аналогом собственноручной подписи и может быть использована юридическими и физическими лицами для того, чтобы обеспечить документу в цифровом формате юридическую силу. Применение ЭП в электронных системах документооборота значительно увеличивает скорость заключения коммерческих сделок, уменьшает объем бумажных бухгалтерских документов, экономит время сотрудников. Кроме того, ЭП сокращает расходы предприятия на заключение договоров, оформление платежных документов, получение различных справок от государственных учреждений и многое другое.

Средства криптографической защиты, как правило, имеют в своем составе функции по созданию и проверке электронных подписей. Российским законодательством к таким СКЗИ выдвигаются следующие требования [5, с 3.]:

4. Шифрование электронной почты

Для большинства компаний электронная почта является основным средством коммуникации между сотрудниками. Ни для кого не секрет, что по корпоративной электронной почте сегодня пересылается огромное количество конфиденциальной информации: договора, счета, сведения о продуктах и ценовых политиках компании, финансовые показатели и др. Если подобная информация окажется доступной для конкурентов, это может нанести значительный ущерб компании вплоть до прекращения ее деятельности.

Поэтому защита корпоративной почты – крайне важная составляющая в обеспечении информационной безопасности компании, реализация которой становится возможной также благодаря использованию криптографии и средств шифрования.

Большинство почтовых клиентов, таких как Outlook, Thinderbird, The Bat! и др., позволяют настроить обмен зашифрованными сообщениями на основе сертификатов открытого и закрытого ключа (сертификаты в форматах X.509 и PKCS#12 соответственно), создаваемых при помощи средств криптографической защиты.

Здесь также следует упомянуть о возможности криптографических средств работать в качестве удостоверяющих центров (УЦ). Основное предназначение удостоверяющего центра — выдача сертификатов шифрования и подтверждение подлинности ключей шифрования. В соответствии с российским законодательством, УЦ подразделяются на классы (КС1, КС2, КС3, КВ1, КВ2, КА1), к каждому из которых выдвигается ряд требований [5]. При этом, класс СКЗИ, использующегося в средствах УЦ, должен быть не ниже соответствующего класса УЦ [5, с 14.].

Использование CyberSafe Enterprise

Разрабатывая программу CyberSafe Enterprise мы постарались учесть все вышеописанные возможности, включив их в функциональный набор программы. Так, она поддерживает функции, перечисленные в п.2 данной статьи, шифрование электронной почты, создание и проверку цифровых подписей, а также работу в качестве удостоверяющего центра.

Наличие в CyberSafe сервера публичных ключей позволяет компаниям организовать удобный обмен ключами между своими сотрудниками, где каждый из них может опубликовать свой открытый ключ, а также скачать открытые ключи других пользователей.

Таким образом, имея в своем составе встроенное СКЗИ КриптоПро CSP, программа CyberSafe Enterprise может быть использована в системе защиты персональных данных классов КС1 и КС2.

После установки КриптоПро CSP на компьютер пользователя при создании сертификата в CyberSafe Enterprise появится возможность создать сертификат КриптоПРО:

Далее необходимо выбрать место хранения контейнера закрытого ключа КриптоПро и задать пароль к контейнеру. Для хранения может быть использован реестр операционной системы либо съемный носитель (токен):

После завершения создания сертификата CyberSafe ключи КриптоПРО также созданы, отображаются на вашей связке и доступны для использования:

В том случае, если возникает необходимость экспортировать ключи КриптоПро в отдельный файл, это можно сделать через стандартную функцию экспорта ключей CyberSafe:

Если вы хотите зашифровать файлы для передачи другим пользователям (или подписать их своей цифровой подписью) и использовать для этого ключи КриптоПро, из списка доступных криптопровайдеров необходимо выбрать КриптоПро:

В том случае, если вы хотите использовать ключи КриптоПро для прозрачного шифрования файлов, в окне выбора сертификатов в качестве криптопровайдера также следует указать КриптоПро:

В CyberSafe существует возможность использовать КриптоПРО и алгоритм ГОСТ для шифрования логических дисков/разделов и создания виртуальных зашифрованных дисков:

Также, на основе сертификатов КриптоПро, может быть настроено шифрование электронной почты. В КприптоПро CSP алгоритмы формирования и проверки ЭП реализованы в соответствии с требованиями стандарта ГОСТ Р 34.10-2012, алгоритм шифрования/дешифрования данных реализован в соответствии с требованиями стандарта ГОСТ 28147-89.

На сегодняшний день CyberSafe является единственной программой, которая сочетает в себе функции по шифрованию файлов, сетевых папок, логических дисков, электронной почты и возможность работы в качестве удостоверяющего центра с поддержкой стандартов шифрования ГОСТ 28147-89 и ГОСТ Р 34.10-2012.

Выбор класса защиты компонентов криптошлюза и других СКЗИ

К нам периодически поступают вопросы относительно выбора компонентов криптошлюза КриптоПро NGate (хотя они применимы и к любым другим сертифицированным СКЗИ):

Найдем в документе такой пункт (в 3-м разделе):

«В случае если оператор определил, что применение СКЗИ необходимо для обеспечения безопасности ПДн в различных сегментах ИСПДн, то класс СКЗИ определяется для каждого объекта защиты в рамках одной ИСПДн. В случае применения СКЗИ для обеспечения безопасности различных объектов защиты, возможно в рамках одной ИСПДн использовать СКЗИ разных классов».

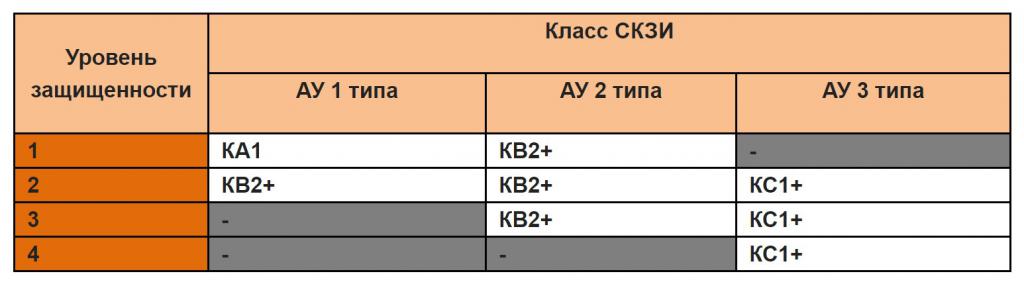

Начнем ответы на вопросы с того, что такого понятия, как «класс защиты соединения», нет, класс СКЗИ определяется для каждого объекта защиты в рамках одной ИСПДн. В нашем случае серверные и клиентские компоненты находятся в разных сегментах ИСПДн и их целесообразно отнести к разным объектам защиты.

При этом совершенно типичной является ситуация, когда в модели нарушителя для системы фиксируются требования КС3 для сервера и КС1 для клиента. Самый близкий и массовый пример тут, пожалуй, ЕБС (Единая биометрическая система), в моделях для которой явно прописаны именно такие классы. И это не только следствие практической необходимости (на телефон на iOS или Android ничего выше КС1 поставить не получится), но и явное отражение существенных аспектов: классы КС2 и КС3 нужны тогда, когда к СКЗИ может получать физический доступ нарушитель (источник атак). На шлюзе это необходимо – нельзя считать всех уборщиц ЦОДа и всех администраторов доверенными людьми. А вот у пользователя совершенно спокойно хватит КС1, ведь свой ноутбук/смартфон он по объективным причинам в руки нарушителей давать не будет (по крайней мере не должен).

Средства криптографической защиты информации: виды и применение

Средства криптографической защиты информации, или сокращенно СКЗИ, используются для обеспечения всесторонней защиты данных, которые передаются по линиям связи. Для этого необходимо соблюсти авторизацию и защиту электронной подписи, аутентификацию сообщающихся сторон с использованием протоколов TLS и IPSec, а также защиту самого канала связи при необходимости.

В России использование криптографических средств защиты информации по большей части засекречено, поэтому общедоступной информации касательно этой темы мало.

Методы, применяемые в СКЗИ

Подробным образом методы описаны в следующих документах: RFC 4357, RFC 4490, RFC 4491.

Механизмы СКЗИ для информационной защиты

Как можно заметить, алгоритмы электронной подписи являются основополагающей частью средства криптографической защиты информации. Они будут рассмотрены ниже.

Требования при использовании СКЗИ

СКЗИ нацелено на защиту (проверкой электронной подписи) открытых данных в различных информационных системах общего использования и обеспечения их конфиденциальности (проверкой электронной подписи, имитозащитой, шифрованием, проверкой хеша) в корпоративных сетях.

Персональное средство криптографической защиты информации используется для охраны персональных данных пользователя. Однако следует особо выделить информацию, касающуюся государственной тайны. По закону СКЗИ не может быть использовано для работы с ней.

Важно: перед установкой СКЗИ первым делом следует проверить сам пакет обеспечения СКЗИ. Это первый шаг. Как правило, целостность пакета установки проверяется путем сравнения контрольных сумм, полученных от производителя.

После установки следует определиться с уровнем угрозы, исходя из чего можно определить необходимые для применения виды СКЗИ: программные, аппаратные и аппаратно-программные. Также следует учитывать, что при организации некоторых СКЗИ необходимо учитывать размещение системы.

Классы защиты

АУ (актуальные угрозы), как видно из таблицы, бывают 3 типов:

Для ясности рассмотрим модели нарушителей, для перехвата которых нужен тот или иной класс средств криптографической защиты информации:

Используемые алгоритмы

Рассмотрим основные алгоритмы, используемые в средствах криптографической защиты информации:

Электронная подпись

Применение средства криптографической защиты информации невозможно представить без использования алгоритмов электронной подписи, которые набирают все большую популярность.

Виды электронной подписи

По Федеральному закону № 63 электронная подпись делится на 3 вида:

Простая ЭП создается за счет паролей, наложенных на открытие и просмотр данных, или подобных средств, косвенно подтверждающих владельца.

Неквалифицированная ЭП создается с помощью криптографических преобразований данных при помощи закрытого ключа. Благодаря этому можно подтвердить лицо, подписавшее документ, и установить факт внесения в данные несанкционированных изменений.

Область использования электронной подписи

В таблице ниже рассмотрены сферы применения ЭП.

Активнее всего технологии ЭП применяются в обмене документами. Во внутреннем документообороте ЭП выступает в роли утверждения документов, то есть как личная подпись или печать. В случае внешнего документооборота наличие ЭП критично, так как является юридическим подтверждением. Стоит также отметить, что документы, подписанные ЭП, способны храниться бесконечно долго и не утрачивать своей юридической значимости из-за таких факторов, как стирающиеся подписи, испорченная бумага и т. д.

По закону Российской Федерации каждый гражданин вправе пользоваться ЭП при использовании госуслуг (например, подписание электронного заявления для органов власти).

Алгоритмы электронной подписи

Стоит также отметить, что алгоритмы создания ЭП имеют различные назначения и цели:

Приложение N 1. Требования к средствам электронной подписи

Требования к средствам электронной подписи

С изменениями и дополнениями от:

2. В настоящих Требованиях используются следующие основные понятия, определенные в статье 2 Федерального закона:

Информация об изменениях:

3. Настоящие Требования устанавливают структуру и содержание требований к средствам ЭП.

5. Настоящие Требования распространяются на средства ЭП, предназначенные для использования на территории Российской Федерации, в учреждениях Российской Федерации за рубежом и в находящихся за рубежом обособленных подразделениях юридических лиц, образованных в соответствии с законодательством Российской Федерации.

1 Зарегистрирован Минюстом России 3 марта 2005 г., регистрационный N 6382.

2 Зарегистрирован Минюстом России 25 мая 2010 г., регистрационный N 17350.

II. Требования к средствам ЭП

8. При создании ЭП средства ЭП должны:

— показывать лицу, подписывающему электронный документ, содержание информации, которую он подписывает 1 ;

— создавать ЭП только после подтверждения лицом, подписывающим электронный документ, операции по созданию ЭП 1 ;

9. При проверке ЭП средства ЭП должны:

— показывать содержание электронного документа, подписанного ЭП 1 ;

— показывать информацию о внесении изменений в подписанный ЭП электронный документ 1 ;

10. Требования пунктов 8 и 9 настоящих Требований не применяются к средствам ЭП, используемым для автоматического создания и (или) автоматической проверки ЭП в информационной системе.

1 Необходимый класс разрабатываемого (модернизируемого) средства ЭП определяется заказчиком (разработчиком) средства ЭП путем определения возможностей осуществлять создание способов атак, подготовку и проведение атак на основе пунктов 13-18 настоящих Требований и указывается в ТЗ на разработку (модернизацию) средства ЭП.

13. Средства ЭП класса КС1 противостоят атакам, при создании способов, подготовке и проведении которых используются следующие возможности:

13.1. Самостоятельное осуществление создания способов атак, подготовки и проведения атак.

13.2. Действия на различных этапах жизненного цикла средства ЭП 2.

2 К этапам жизненного цикла средства ЭП относятся разработка (модернизация) указанных средств, их производство, хранение, транспортировка, ввод в эксплуатацию (пусконаладочные работы), эксплуатация.

3 Границей контролируемой зоны могут быть: периметр охраняемой территории предприятия (учреждения), ограждающие конструкции охраняемого здания, охраняемой части здания, выделенного помещения.

13.4. Проведение на этапах разработки, производства, хранения, транспортировки средств ЭП и этапе ввода в эксплуатацию средств ЭП (пусконаладочные работы) следующих атак:

— внесение несанкционированных изменений в средство ЭП и (или) в компоненты СФ, в том числе с использованием вредоносных программ;

— внесение несанкционированных изменений в документацию на средство ЭП и на компоненты СФ.

13.5. Проведение атак на следующие объекты:

— документацию на средство ЭП и на компоненты СФ;

— защищаемые электронные документы;

— ключевую, аутентифицирующую и парольную информацию средства ЭП;

— средство ЭП и его программные и аппаратные компоненты;

— программные компоненты СФ;

— данные, передаваемые по каналам связи;

13.6. Получение следующей информации:

— общих сведений об информационной системе, в которой используется средство ЭП (назначение, состав, оператор, объекты, в которых размещены ресурсы информационной системы);

— сведений об информационных технологиях, базах данных, АС, ПО, используемых в информационной системе совместно со средством ЭП;

— сведений о физических мерах защиты объектов, в которых размещены средства ЭП;

— сведений о мерах по обеспечению контролируемой зоны объектов информационной системы, в которой используется средство ЭП;

— сведений о мерах по разграничению доступа в помещения, в которых находятся СВТ, на которых реализованы средства ЭП и СФ;

— содержания находящейся в свободном доступе документации на аппаратные и программные компоненты средства ЭП и СФ;

— общих сведений о защищаемой информации, используемой в процессе эксплуатации средства ЭП;

— сведений о линиях связи, по которым передается защищаемая средством ЭП информация;

— сведений обо всех проявляющихся в каналах связи, не защищенных от НСД к информации организационно-техническими мерами, нарушениях правил эксплуатации средства ЭП и СФ;

— сведений обо всех проявляющихся в каналах связи, не защищенных от НСД к информации организационно-техническими мерами, неисправностях и сбоях аппаратных компонентов средства ЭП и СФ;

— сведений, получаемых в результате анализа любых сигналов от аппаратных компонентов средства ЭП и СФ, которые может перехватить нарушитель.

— находящихся в свободном доступе или используемых за пределами контролируемой зоны АС и ПО, включая аппаратные и программные компоненты средства ЭП и СФ;

— специально разработанных АС и ПО.

— не защищенных от НСД к информации организационно-техническими мерами каналов связи (как вне контролируемой зоны, так и в ее пределах), по которым передается защищаемая средством ЭП информация;

— каналов распространения сигналов, сопровождающих функционирование средства ЭП и СФ.

13.9. Проведение атаки из информационно-телекоммуникационных сетей, доступ к которым не ограничен определенным кругом лиц.

14.1. Проведение атаки при нахождении как вне пределов, так и в пределах контролируемой зоны.

14.2. Использование штатных средств, ограниченное мерами, реализованными в информационной системе, в которой используется средство ЭП, и направленными на предотвращение и пресечение несанкционированных действий.

15.1. Доступ к СВТ, на которых реализованы средство ЭП и СФ.

15.2. Возможность располагать аппаратными компонентами средства ЭП и СФ в объеме, зависящем от мер, направленных на предотвращение и пресечение несанкционированных действий, реализованных в информационной системе, в которой используется средство ЭП.

16.1. Создание способов атак, подготовка и проведение атак с привлечением специалистов, имеющих опыт разработки и анализа средств ЭП, включая специалистов в области анализа сигналов, сопровождающих функционирование средства ЭП и СФ.

16.2. Проведение лабораторных исследований средства ЭП, используемого вне контролируемой зоны, в объеме, зависящем от мер, направленных на предотвращение и пресечение несанкционированных действий, реализованных в информационной системе, в которой используется средство ЭП.

17.1. Создание способов атак, подготовка и проведение атак с привлечением специалистов, имеющих опыт разработки и анализа средств ЭП, включая специалистов в области использования для реализации атак возможностей прикладного ПО, не описанных в документации на прикладное ПО.

17.2. Постановка работ по созданию способов и средств атак в научно-исследовательских центрах, специализирующихся в области разработки и анализа средств ЭП и СФ.

17.3. Возможность располагать исходными текстами входящего в СФ прикладного ПО.

18.1. Создание способов атак, подготовка и проведение атак с привлечением специалистов, имеющих опыт разработки и анализа средств ЭП, включая специалистов в области использования для реализации атак возможностей системного ПО, не описанных в документации на системное ПО.

18.2. Возможность располагать всей документацией на аппаратные и программные компоненты СФ.

18.3. Возможность располагать всеми аппаратными компонентами средства ЭП и СФ.

19. В случае реализации в средстве ЭП функции проверки ЭП электронного документа с использованием сертификата ключа проверки ЭП эта реализация должна исключить возможность проверки ЭП электронного документа без проверки ЭП в сертификате ключа проверки ЭП или без наличия положительного результата проверки ЭП в сертификате ключа проверки ЭП.

Информация об изменениях:

21. Инженерно-криптографическая защита средства ЭП должна исключить события, приводящие к возможности проведения успешных атак в условиях возможных неисправностей или сбоев аппаратного компонента средства ЭП или аппаратного компонента СВТ, на котором реализовано программное средство ЭП.

22. В средстве ЭП должны быть реализованы только заданные в ТЗ на разработку (модернизацию) средства ЭП алгоритмы функционирования средства ЭП.

23. Программный компонент средства ЭП (в случае наличия программного компонента средства ЭП) должен удовлетворять следующим требованиям:

— объектный (загрузочный) код программного компонента средства ЭП должен соответствовать его исходному тексту;

— в программном компоненте средства ЭП должны использоваться при реализации только описанные в документации функции программной среды, в которой функционирует средство ЭП;

— в исходных текстах программного компонента средства ЭП должны отсутствовать возможности, позволяющие модифицировать или искажать алгоритм работы средства ЭП в процессе его использования, модифицировать или искажать информационные или управляющие потоки и процессы, связанные с функционированием средства ЭП, и получать нарушителям доступ к хранящейся в открытом виде ключевой, идентификационной и (или) аутентифицирующей информации средства ЭП;

— значения входных и внутренних параметров, а также значения параметров настроек программного компонента средства ЭП не должны негативно влиять на его функционирование.

24. В случае планирования размещения средств ЭП в помещениях, в которых присутствует речевая акустическая и визуальная информация, содержащая сведения, составляющие государственную тайну, и (или) установлены АС и системы приема, передачи, обработки, хранения и отображения информации, содержащей сведения, составляющие государственную тайну, АС иностранного производства, входящие в состав средств ЭП, должны быть подвергнуты проверкам по выявлению устройств, предназначенных для негласного получения информации.

В случае планирования размещения средств ЭП в помещениях, в которых отсутствует речевая акустическая и визуальная информация, содержащая сведения, составляющие государственную тайну, и не установлены АС и системы приема, передачи, обработки, хранения и отображения информации, содержащей сведения, составляющие государственную тайну:

— решение о проведении проверок АС иностранного производства, входящих в состав средств ЭП классов КС1, КС2, КС3, КВ1 и КВ2, принимается организацией, обеспечивающей эксплуатацию данных средств ЭП;

— проверки АС иностранного производства, входящих в состав средств ЭП класса КА1, проводятся в обязательном порядке.

25. Средство ЭП должно проводить аутентификацию субъектов доступа (лиц, процессов) к этому средству, при этом:

— при осуществлении доступа к средству ЭП аутентификация субъекта доступа должна проводиться до начала выполнения первого функционального модуля средства ЭП;

— механизмы аутентификации должны блокировать доступ этих субъектов к функциям средства ЭП при отрицательном результате аутентификации.

26. Средство ЭП должно проводить аутентификацию лиц, осуществляющих локальный доступ к средству ЭП.

27. Необходимость проведения средством ЭП аутентификации процессов, осуществляющих локальный или удаленный (сетевой) доступ к средству ЭП, указывается в ТЗ на разработку (модернизацию) средства ЭП.

28. Для любого входящего в средство ЭП механизма аутентификации должен быть реализован механизм ограничения количества следующих подряд попыток аутентификации одного субъекта доступа, число которых не должно быть больше 10. При превышении числа следующих подряд попыток аутентификации одного субъекта доступа установленного предельного значения доступ этого субъекта к средству ЭП должен блокироваться на заданный в ТЗ на разработку (модернизацию) средства ЭП промежуток времени.

29. В средстве ЭП должен быть реализован механизм (процедура) контроля целостности средства ЭП и СФ.

Контроль целостности может осуществляться:

— в начале работы со средством ЭП до перехода СВТ, в котором реализовано средство ЭП, в рабочее состояние (например, до загрузки операционной системы СВТ);

— в ходе регламентных проверок средства ЭП на местах эксплуатации (регламентный контроль);

— в автоматическом режиме в процессе функционирования средства ЭП (динамический контроль).

Контроль целостности должен проводиться в начале работы со средством ЭП.

Механизм регламентного контроля целостности должен входить в состав средств ЭП.

30. Для средств ЭП классов КС1 и КС2 необходимость предъявления требований к управлению доступом и очистке памяти, а также их содержание указываются в ТЗ на разработку (модернизацию) средства ЭП.

31. В состав средств ЭП классов КС3, КВ1, КВ2 и КА1 или СФ должны входить компоненты, обеспечивающие:

— управление доступом субъектов к различным компонентам и (или) целевым функциям средства ЭП и СФ на основе параметров, заданных администратором или производителем средства ЭП (требования к указанному компоненту определяются и обосновываются организацией, проводящей исследования средства ЭП с целью оценки соответствия средства ЭП настоящим Требованиям);

— очистку оперативной и внешней памяти, используемой средством ЭП для хранения защищаемой информации, при освобождении (перераспределении) памяти путем записи маскирующей информации (случайной или псевдослучайной последовательности символов) в память.

32. В состав средств ЭП классов КВ2 и КА1 или СФ должны входить компоненты, обеспечивающие экстренное стирание защищаемой информации ограниченного доступа. Требования к реализации и надежности стирания задаются в ТЗ на разработку (модернизацию) средства ЭП.

33. Для средств ЭП классов КС1 и КС2 необходимость предъявления требований к регистрации событий и их содержание указываются в ТЗ на разработку (модернизацию) средства ЭП.

34. В состав средств ЭП классов КС3, КВ1, КВ2 и КА1 должен входить модуль, производящий фиксацию в электронном журнале регистрации событий в средстве ЭП и СФ, связанных с выполнением средством ЭП своих целевых функций.

Требования к указанному модулю и перечень регистрируемых событий определяются и обосновываются организацией, проводящей исследования средства ЭП с целью оценки соответствия средства ЭП настоящим Требованиям.

35. Журнал регистрации событий должен быть доступен только лицам, определенным оператором информационной системы, в которой используется средство ЭП, или уполномоченными им лицами. При этом доступ к журналу регистрации событий должен осуществляться только для просмотра записей и для перемещения содержимого журнала регистрации событий на архивные носители.

36. Срок действия ключа проверки ЭП не должен превышать срок действия ключа ЭП более чем на 15 лет.

37. Требования к механизму контроля срока использования ключа ЭП, блокирующего работу средства ЭП в случае попытки использования ключа дольше заданного срока, определяются разработчиком средства ЭП и обосновываются организацией, проводящей исследования средства ЭП с целью оценки соответствия средства ЭП настоящим Требованиям.

38. Криптографические протоколы, обеспечивающие операции с ключевой информацией средства ЭП, должны быть реализованы непосредственно в средстве ЭП.