что такое кибератаки пятого поколения

Взлом из облака

Почему такие атаки стали возможными, в чем их особая опасность и есть ли способы защититься, «Российской газете» рассказал президент российской секции Международной полицейской ассоциации генерал-лейтенант, доктор юридических наук, профессор, заслуженный юрист России Юрий Жданов.

Насколько велик масштаб новых угроз, в том числе кибератак?

Атака стала возможной в результате взлома программного обеспечения, производимого компанией SolarWinds.

До нападения оно считалось сверхнадежным и суперзащищенным. Именно поэтому его используют большинство крупнейших мировых компаний, таких, к примеру, как Visa, Apple, Nike, а также госучреждения высочайшего ранга.

Теперь многие из клиентов SolarWinds оказались в числе пострадавших. Последствия этого взлома, который уже назвали кибератакой пятого поколения, равно как и ущерб, пока подсчитываются.

Но уже сейчас большинство экспертов приходят к солидарному выводу: это лишь начало. Речь идет о качественно новом витке киберпреступлений. И сегодня никто не застрахован от того, чтобы стать жертвой такого нападения.

Получается, речь теперь идет о хакерских инструментах, так сказать, оружейного уровня?

Юрий Жданов: Да, и эти инструменты позволяют быстро заражать большое количество предприятий и организаций в огромных географических регионах.

Крупномасштабные многовекторные мегаатаки с явными характеристиками киберпандемии, при которых вредоносная активность распространяется внутри организации за секунды, вызвали потребность в интегрированных и унифицированных структурах безопасности.

Большинство предприятий по-прежнему работают в сфере безопасности второго или третьего поколения, которая защищает только от вирусов, атак приложений и доставки полезной нагрузки.

Сети, виртуализированные центры обработки данных, облачные среды и мобильные устройства остаются незащищенными.

Кибератаки пятого поколения уже происходили?

Это предоставило удаленный доступ к нескольким известным организациям, что сделало его одной из самых успешных атак на цепочку цифровых поставок, когда-либо наблюдавшихся.

Известно, что в США в этой атаке обвинили Россию?

Напомню, в начале января агентство по кибербезопасности и инфраструктурной безопасности США (CISA) опубликовало совместное заявление ФБР и ряда других американских спецслужб, что за масштабной кибератакой на клиентов фирмы по компьютерной безопасности SolarWinds, вероятно, стоит Россия.

Целью атаки, которой подверглись в том числе правительственные учреждения США, являлось, как предположили в Вашингтоне, получение разведданных.

Однако впоследствии было заявлено, что доступ к информации чувствительного характера организаторы нападения не получили.

Американцы утверждают, что за атакой стоит хакерская группа APT29, также известна как Cozy Bear, которая якобы работает на Службу внешней разведки РФ.

И, как обычно, не было предъявлено ни одного доказательства. Все на уровне «видимо», «скорее всего», «возможно», «вероятно».

Как отреагировала Россия?

Кстати, это подчеркивают в своих выводах аналитики Всемирного экономического форума. Они прямо указывают, что киберриски продолжают оставаться в числе глобальных рисков.

Как и любую другую стратегическую социальную проблему, кибербезопасность нельзя решать изолированно. И эту проблему, видимо, мировые лидер ы должны рассмотреть и решить в 2021 году.

То есть цифровизация, как ни странно, не осчастливила человечество?

Юрий Жданов: С одной стороны, цифровизация оказывает все большее влияние на все аспекты нашей жизни и на все отрасли. Мы наблюдаем быстрое внедрение инструментов машинного обучения и искусственного интеллекта, а также растущую зависимость от программного обеспечения, оборудования и облачной инфраструктуры.

Жизненно важные процессы, такие как доставка вакцин, в ближайшие месяцы также могут оказаться под угрозой.

Что чаще всего атакуют хакеры?

Кто следующий в этом списке?

Юрий Жданов: Затем идут платформы удаленного доступа, в том числе и дистанционного электронного обучения. За год этот сектор испытал 30-процентный рост еженедельных кибератак.

С чем это связано?

Юрий Жданов: Преступники прекрасно понимают, что бум удаленной работы, начавшийся с пандемии, для многих продолжится. Концентрация нескольких поставщиков технологий по всему миру обеспечивает множество точек входа для киберпреступников по всей цепочке цифровых поставок.

Организации работают в экосистеме, которая, вероятно, более обширна и менее определенна, чем многие могут представить. Ожидается, что подключенные устройства достигнут 27 миллиардов к 2021 году во всем мире. Представляете, какое поле действий?

И все же почему киберпреступность столь успешна? Из-за безнаказанности?

Так, вероятность обнаружения и судебного преследования киберпреступников в США оценивается как всего 0,05 процента. Во многих других странах этот процент еще ниже.

Даже если не скрывать преступную деятельность с помощью таких методов, как тактика даркнета, порой очень сложно доказать, что конкретный субъект совершил определенные действия.

Десять самых громких кибератак XXI века

Что такое кибератака и какой она бывает?

Кибератака — или хакерская атака — это вредоносное вмешательство в информационную систему компании, взлом сайтов и приложений, личных аккаунтов и устройств [1].

Главные цели — получить выгоду от использования этих данных или шантажа владельцев. Есть целые хакерские группы, которые взламывают сайты, инфраструктуры и сервисы, чтобы заявить о себе. Такие атаки сравнимы с террористическими.

Кибератаки различают по способу воздействия:

1. WannaCry — самый массовый вирус десятилетия

Когда: май 2017 года.

Кого или что атаковали: компьютеры на ОС Microsoft Windows.

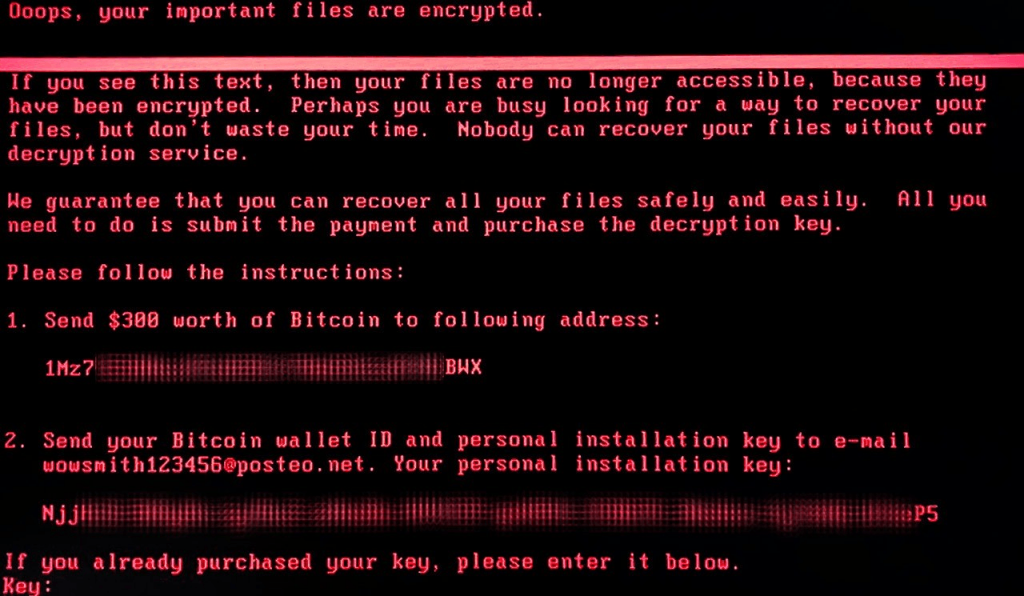

Что произошло:

WannaCry — вредоносная программа-вымогатель, которая использовала уязвимость нулевого дня в различных версиях Windows. Проникая в компьютеры, вирус зашифровывал все содержимое, а затем начинал требовать деньги за разблокировку. Однако расшифровать файлы было невозможно.

Впервые его обнаружили в Испании, а затем и в других странах. Больше всего пострадали Россия, Украина и Индия. Из-за WannaCry остановилась работа банков, правительственных организаций, аэропортов. В ряде британских больниц не смогли провести срочные операции. Код вируса выглядел слишком примитивным и как будто недописанным. Поэтому появились версии, что разработчик случайно выпустил его раньше времени [2]. В пользу этого говорит и то, что коды для расшифровки не работали. Предполагают, что изначально WannaCry должен был поразить все устройства на Windows.

Остановить вирус удалось исследователю Маркусу Хатчинсу под ником Malwaretechblog. Он обратил внимание, что перед тем, как зашифровать файлы, программа отправляет запрос на несуществующий домен. Хатчинс зарегистрировал этот домен, после чего WannaCry перестал причинять вред. В создании вируса подозревают Lazarus Group и другие группировки, связанные с Агентством национальной безопасности США: данные об уязвимости были известны только АНБ.

2. Petya/NotPetya/ExPetr — самый большой ущерб от кибератаки

Когда: июнь 2017 года.

Кого или что атаковали: крупные корпоративные сети компаний и госслужб по всему миру

Что произошло:

Первая версия вируса появилась еще в марте 2016 года, но серьезные кибератаки начались в 2017-м. Не все согласны с тем, что в обоих случаях это был один и тот же вирус, но значительная часть кода действительно совпадала. По поводу названия тоже возникли споры: исследователи из «Лаборатории Касперского» предпочитают называть вирус New Petya, NotPetya или ExPetr [4].

Так же, как и WannaCry, Petya и его поздние версии поражали компьютеры на ОС Microsoft Windows. Они зашифровывали файлы — точнее, базу данных с информацией обо всех файлах на диске — и данные для загрузки ОС. Затем вирус требовал выкуп в биткоинах.

Но коды для расшифровки не помогали, а, наоборот, уничтожали все данные на жестком диске. При этом вирус получал полный контроль над всей инфраструктурой компании, и защита от WannaCry против него уже не действовала.

Для создания NotPetya использовали коды хакерской группировки Equation, выложенные в открытый доступ. В октябре 2020 власти США обвинили хакерскую группировку Sandworm [5], состоящую из сотрудников российского ГУ ГШ, в причастности к вирусу NotPetya и другим кибератакам.

Больше всего от вируса пострадала Украина. Позднее пришли к выводу [6], что именно отсюда началось заражение. Причина — в автоматическом обновлении бухгалтерской программы M.T.doc, которой пользуется большинство компаний и госорганов в стране.

3. Выборы в США — главный политический скандал

Когда: июль 2016 года.

Кого или что атаковали: серверы Национального комитета Демократической партии США (DNC) и комитета Демократической партии по выборам в Конгресс (DCCC).

Что произошло:

Хакеры использовали вредоносное ПО для удаленного управления серверами и передачи файлов, а также слежки за всеми действиями пользователей в рамках сети. После кибератаки хакеры вычистили все следы своей активности.

Хакерам удалось получить доступ к электронной почте кандидата в президенты от демократов Хилари Клинтон и ее команды. В итоге 30 тыс. электронных писем были опубликованы на WikiLeaks [8], включая 7,5 тыс. документов, отправленных самой Клинтон. Многие документы были секретными и касались террористических атак на консульство США в Бенгази в 2012 году. Остальные содержали персональные данные членов и спонсоров демократической партии, включая номера их кредитных карт.

Американские эксперты по интернет-безопасности обвинили в этих атаках действующие из России хакерские группировки под названием Cozy Bear и Fancy Bear [9].

Ущерб: История с перепиской вызвала раскол внутри демократов и сильно пошатнула их позиции накануне выборов. Скандал негативно повлиял на рейтинги Клинтон и помешал ей победить Дональда Трампа на президентских выборах. Она же положила начало Пиццагейту — одной из самых масштабных теорий заговора в США [10].

Накануне новых американских выборов в 2020 году вышел доклад Microsoft [11]. В нем сообщается о 200 хакерских атаках, связанных с выборами. И вновь в числе главных виновных называют Россию [12].

4. Взлом Facebook — самая громкая утечка данных из соцсети

Когда: 2020 год.

Кого или что атаковали: персональные данные пользователей Facebook.

Что произошло:

В марте 2020 года британская компания Comparitech сообщила об утечке данных более 267 млн пользователей Facebook [13]. Большая часть из них принадлежит американцам [14]. Их могли использовать для рассылки фишинговых ссылок.

В августе 2020 года эксперты из компании DarkNet Data Leakage & Breach Intelligence (DLBI) обнаружили в Cети персональные данные 150 млн пользователей Facebook, Instagram и LinkedIn [15]. На этот раз данные похитили с сервера в США, который принадлежит китайской компании Shenzhen Benniao Social Technology (socialarks.com) [16]. Она продает рекламу и продвижение в соцсетях.

Психическая кибератака: взлом клиники в Финляндии

В сентябре 2020 года киберпреступники взломали базу Vastaamo — одного из крупнейших психотерапевтических центров в Финляндии [19]. Они похитили личные данные десятков тысяч пациентов, включая записи сессий с терапевтами. В обмен на данные хакеры потребовали выкуп в €200-540 с каждого пациента и €450 тыс. (около 40 млн руб.) — с самого центра [20]. Правительство Финляндии собрало экстренное заседание с участием министра обороны. Однако злоумышленников так и не поймали, а данные пациентов оказались в даркнете [21].

5. Нашумевший взлом аккаунтов знаменитостей в Twitter

Когда: июль 2020 года.

Кого или что атаковали: Twitter-аккаунты Билла Гейтса, Илона Маска, Барака Обамы, Джеффа Безоса, Канье Уэста и других известных личностей в США.

Что произошло:

Во взломанных профилях злоумышленники, от имени американских звезд, политиков и бизнесменов, призывали отправлять биткоины на указанный криптокошелек [22]. Каждый перевод они обещали вернуть в двойном размере. Пострадали также корпоративные аккаунты Apple и Uber.

Атаки пятого поколения на компьютерные сети

|

Компания CheckPoint провела исследования атак пятого поколения на компьютерные сети и обнаружила новый вирус, блокирующий компьютеры пользователей и удаляющий личные файлы.

Компания CheckPoint на основании проведенного ей специального исследования рынка вывела решение, что информационная безопасность в компьютерных сетях находится на нулевом уровне, огромное количество организаций, работающих в разных сферах рынка, не могут в силу своей технической и программной обеспеченности отразить последние атаки «пятого поколения» вредоносных программ и обеспечить защиту.

Стоит отметить, под такими атаками (их принято называть «атаки поколения Gen V»), принято понимать крупномасштабные угрозы, которые можно стремительно наблюдать в различных сферах бизнеса. В частности, это в подавляющем количестве именно атаки на мобильные устройства, а также популярные в последнее время облака и компьютерные сети на предприятиях.

Соответствующей опасностью, которая как раз и выделяет данный тип атак среди всех прочих, является способность вирусов обходить все стандартные механизмы защиты. В основном, такие средства защиты нацелены на обнаружение некоторых угроз, направленных против пользователя.

Организация, проводившая исследование, опубликовала в 2018 году отчет, который был предварительно подготовлен на основании данных, полученных от руководителей в сегменте IT. В расчет взяли государственные предприятия, промышленные компании и фирмы, которые занимаются охраной здоровья людей, обучением персонала.

Согласно полученной информации стало ясно, что количество атак на такие компьютеры стремительно возрастает с каждым годом, а устройства постоянно находятся в рамках небезопасного для себя положения.

Помимо этого, было определено порядка 300 различных компьютерных приложений, которые при распространении именно безопасных для себя продуктов в сети, имеют в собственном коде вредоносные программные компоненты, которые обязательно нужно учитывать во время работы приложения.

Александр Питер, будучи маркетинг-директором компании CheckPoint установил, что кибератаки именно этого, пятого поколения вирусов и компонентов сегодня наиболее распространены. С этим мнением согласилось и 77% всех опрошенных специалистов и директоров, работающих в этой отрасли.

В частности, была также выражена озабоченность тем фактом, что многие компании просто не имеют даже самых простых механизмов защиты против такого воздействия, а это приведет в будущем к взлому программных компонентов и хищению данных.

В большинстве случаев, эта ситуация связана исключительно с устаревшими методами защиты, которые к тому же, регулярно не проверяются и не обновляются, что еще больше способствует ситуации с хищением данных.

В рамках проводимого исследования было установлено, что защита подавляющего количества предприятий существенным образом отстает от принятых мировых стандартов как минимум на 10 лет, а также примерно на два поколения от используемых сегодня сетей и ряда технологических решений. Именно по этой причине, технологии, используемые в программных продуктах «Пятого поколения» зачастую и оказываются настолько губительными для систем безопасности.

Эксперты также отметили тот факт, что согласно информации, размещенной в отчете относительно исследования, проведенного в 2018 году, подвержены существенным рискам все организации, вне зависимости от сферы деятельности. Это 97% компаний, начиная от медицинской сферы деятельности и заканчивая отраслью государственных интересов. Именно такие организации не обладают всем необходимым инструментарием противодействия программам мошенников и нуждаются в модернизации своего оборудования и сетей.

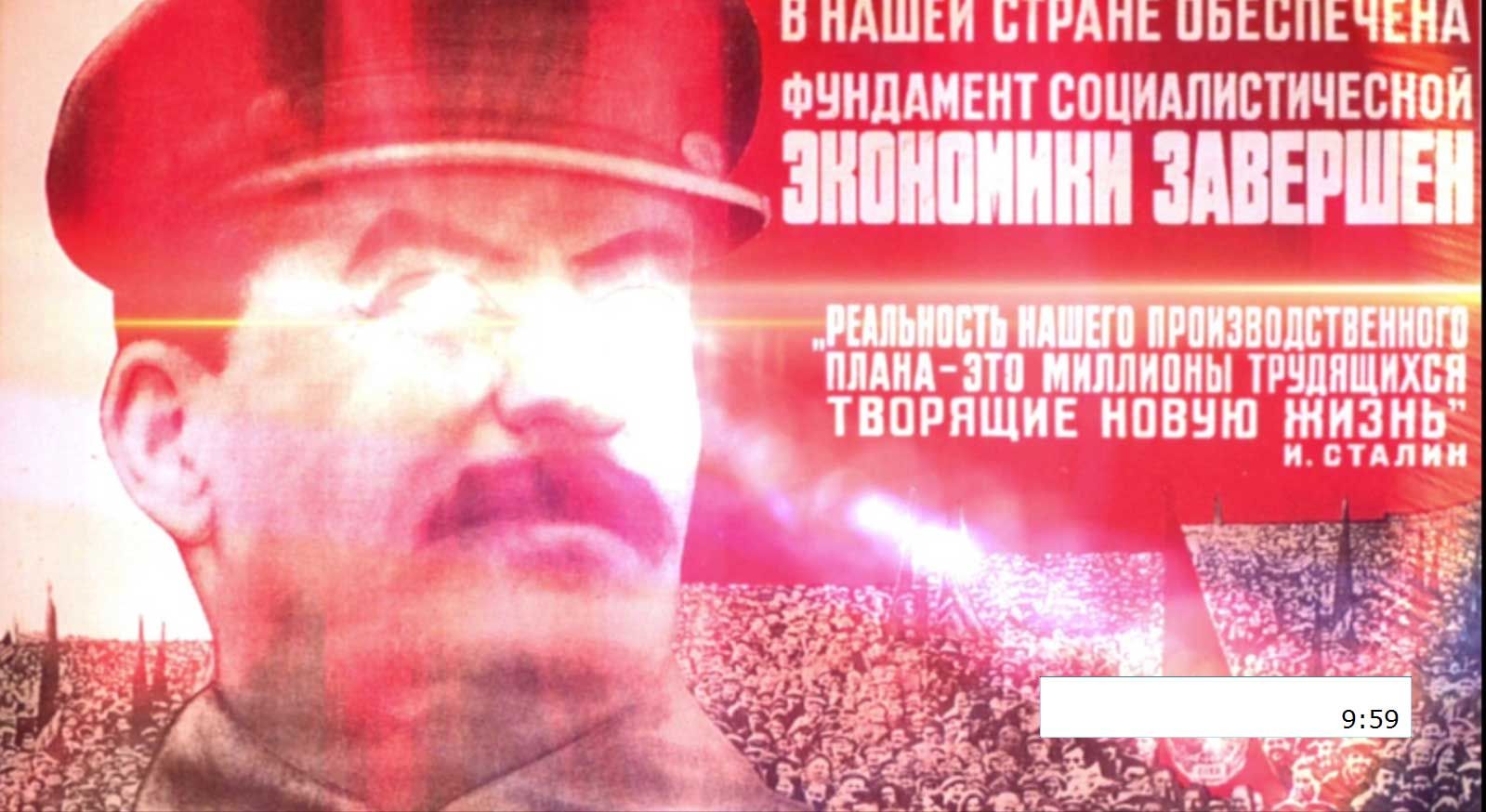

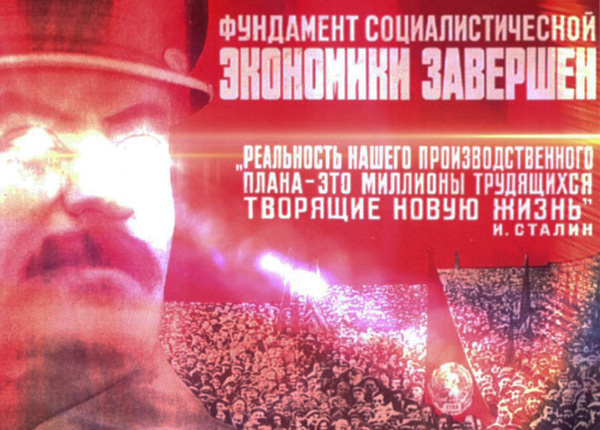

Также эксперты смогли обнаружить и новый вирус-блокировщик. Этот программный продукт попадает на компьютер, после чего блокирует все данные, выводит на экран изображение Иосифа Сталина и устанавливает время отсчета равное 10 минутам.

Все это время параллельно играется гимн СССР и нужно ввести код для разблокировки, который генерируется из даты образования государства. Если код будет введен некорректно, вирус самостоятельно начинает удалять всю информацию, хранящуюся на компьютере, вне зависимости от того, на каком она находится диске.

Что примечательно, данный вирус приостанавливает на компьютере фактически все процессы, оставляя нетронутыми только скайп, но его невозможно использовать, так, как на главном экране уже имеется другое изображение, его просто нельзя переключить. Все это создаст ряд опасностей для потенциального пользователя.

На сегодняшний день лучшие решения в области безопасности представлены на сайте компании Софтлист.

Transcend StoreJet 25A3 TS1TSJ25A3K

Transcend JetFlash 790 16GB

A-Data Ultimate SU650 120GB

Что такое кибератаки пятого поколения

Глобальные риски кибератак

Согласно выводам аналитиков Всемирного экономического форума (Отчет о глобальных рисках 2021 г.), киберриски продолжают оставаться в числе глобальных рисков. Пандемия COVID-19 ускорила внедрение технологий, но выявила уязвимость и неподготовленность киберпространства и в то же время усугубила технологическое неравенство внутри и между обществами.

Как и любую другую стратегическую социальную проблему, кибербезопасность нельзя решать изолированно.

ВЭФ предложил список из пяти основных проблем кибербезопасности, которые мировые лидер ы должны рассмотреть и решить в 2021 году.

1. Более сложные проблемы кибербезопасности

Цифровизация все больше влияет на все аспекты нашей жизни и отрасли. Мы наблюдаем быстрое внедрение инструментов машинного обучения и искусственного интеллекта, а также растущую зависимость от программного обеспечения, оборудования и облачной инфраструктуры.

Сложность цифровизации означает, что правительства ведут разные битвы — от «фейковых новостей» с целью повлиять на выборы до кибератак на критически важную инфраструктуру. К последним относится недавняя волна атак программ-вымогателей на системы здравоохранения. Жизненно важные процессы, такие как доставка вакцин в ближайшие месяцы, также могут оказаться под угрозой.

Новый ландшафт вызвал волну изощренных кибератак пятого поколения. По мере того как организации адаптировались к удаленной работе и всем ее цифровым последствиям, киберпреступники воспользовались глобальным кризисом, чтобы запустить серию крупномасштабных киберпреступлений.

Кибератаки достигли нового уровня изощренности, начиная от международного шпионажа и заканчивая массовым взломом личной информации и крупномасштабным нарушением работы Интернета.

Просочились передовые хакерские инструменты «оружейного уровня», позволяющие злоумышленникам действовать быстро и заражать большое количество предприятий и организаций в огромных географических регионах. Крупномасштабные многовекторные мега-атаки вызвали потребность в интегрированных и унифицированных структурах безопасности.

Большинство предприятий по-прежнему работают в сфере безопасности второго или третьего поколения, которая защищает только от вирусов, атак приложений и доставки полезной нагрузки. Сети, виртуализированные центры обработки данных, облачные среды и мобильные устройства остаются незащищенными. Чтобы обеспечить кибербезопасность организации, предприятиям необходимо перейти на безопасность пятого поколения: расширенное предотвращение угроз, которое единообразно предотвращает атаки на всю ИТ-инфраструктуру предприятия.

SolarWinds — инцидент, который быстро получил звание самой значительной атаки года. Изощренные, многовекторные атаки с явными характеристиками киберпандемии, при которых вредоносная активность распространяется внутри организации за секунды. Это было проявлением кибератаки пятого поколения.

Масштабы инцидента стали яснее, когда Microsoft, FireEye, SolarWinds и правительство США подверглись атаке, которая стала возможной в результате взлома SolarWinds, распространенного программного обеспечения для управления ИТ. Дальнейшее расследование показало, что злоумышленники добавили бэкдор под названием Sunburst в компонент системы SolarWinds, который затем был распространен среди его клиентов через автоматическое обновление программного обеспечения. Это предоставило удаленный доступ нескольким известным организациям, что сделало его одной из самых успешных атак на цепочку поставок, когда-либо наблюдавшихся.

Некоторые аспекты атаки цепочки поставок SolarWinds делают ее беспрецедентной в постоянно меняющемся киберпространстве. Его охват был уникально широк: затронуло около 18 000 клиентов SolarWinds, включая большинство компаний из списка Fortune 500.

COVID-19 вынудил организации отказаться от своих существующих бизнес-планов и стратегических планов и быстро перейти к предоставлению безопасного удаленного подключения в больших масштабах для своих сотрудников. Команды безопасности также должны были иметь дело с нарастающими угрозами для их новых облачных развертываний, поскольку хакеры пытались воспользоваться разрушением пандемии: 71% специалистов по безопасности сообщили об увеличении киберугроз с момента начала блокировок.

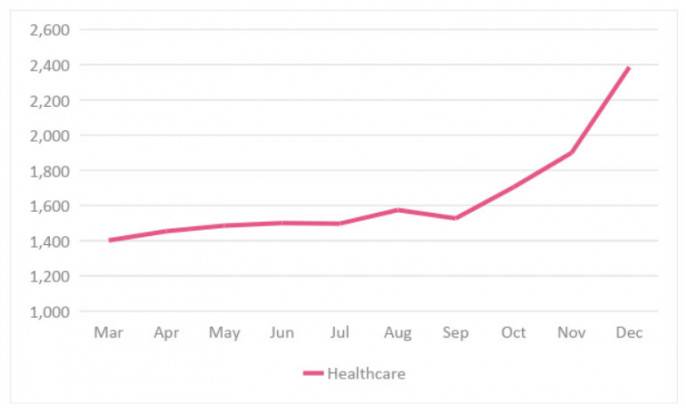

Недавнее исследование Check Point показывает, что здравоохранение в настоящее время является наиболее целевой отраслью для киберпреступников в США: число атак к началу 2021 года увеличилось на 71% по сравнению с сентябрем. На диаграмме ниже показано резкое увеличение количества атак на сектор здравоохранения по сравнению с глобальным ростом; с ноября количество атак в этом секторе увеличилось более чем на 45%, что вдвое превышает глобальный рост количества атак за тот же период времени (22%).

Кибератаки в сфере здравоохранения в 2020 году

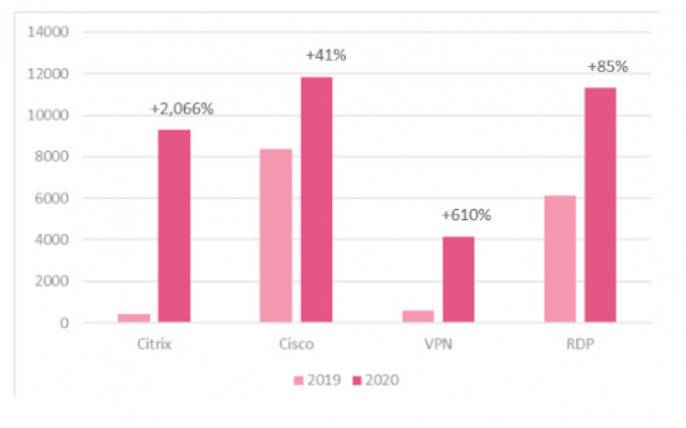

По мере распространения коронавируса по всему миру политика социального дистанцирования, введенная в связи с пандемией COVID-19, переместила значительную часть предприятий из корпоративных офисов в домашние офисы сотрудников. Сетевым администраторам пришлось быстро приспособиться к требованиям удаленной работы и внедрить платформы удаленного доступа в своих организациях. К сожалению, это часто приводило к неправильной конфигурации и уязвимым соединениям, что позволяло злоумышленникам использовать эти недостатки для доступа к корпоративной информации.

В результате в 2020 г. увеличились атаки на технологии удаленного доступа, такие как RDP (протокол удаленного рабочего стола, разработанный Microsoft для обеспечения интерфейса для удаленного подключения) и VPN. На следующей диаграмме показано увеличение числа атак, использующих уязвимости в продуктах удаленного подключения.

Атаки на уязвимости удаленного подключения

Школы и университеты перешли на широкомасштабное использование платформ электронного обучения, поэтому, возможно, неудивительно, что этот сектор испытал 30% рост еженедельных кибератак.

ВЭФ делает вывод, что столкнувшись с этими повышенными рисками, лица, принимающие решения, и руководители должны признать, что кибербезопасность – это приоритет национальной безопасности.

Размытая грань между цифровыми и физическими доменами указывает на то, что страны и организации будут в безопасности только в том случае, если они будут включать в себя функции, принципы и основы кибербезопасности, необходимые для всех организаций, особенно тех, которые имеют ценные активы.

В сегодняшних битвах правительствам приходится приспосабливаться к борьбе с тихими, распределенными, разнообразными и технически подкованными злоумышленниками. И государственный, и частный секторы участвуют в этой битве, и частному сектору понадобится то, что только государственная сфера может внести в борьбу, включая разработку политики, модели стимулирования, формирующие рынок, и широкомасштабное обучение.

2. Разрозненные и сложные правила

Киберпреступники не останавливаются на границах стран и не подчиняются различным юрисдикциям. Между тем организациям необходимо ориентироваться как в растущем числе, так и в постоянно усложняющейся системе нормативных положений и правил, действующих в разных странах.

Нормы конфиденциальности и защиты данных необходимы, но также могут создавать фрагментированные, а иногда и противоречивые приоритеты и затраты для компаний, что может ослабить механизмы защиты.

ВЭФ считает, что директивным органам необходимо взвешивать свои решения с учетом этого воздействия. Отдельные нормативные акты могут иметь схожие цели, но несколько стратегий усложняют работу предприятий, которым необходимо соблюдать все нормативные акты, и эта сложность создает проблемы для кибербезопасности и защиты данных, не всегда улучшая их.

Стратегии должны быть креативными в повышении защиты при снижении сложности регулирования.

Для борьбы с киберпреступностью нужна виртуальная деревня. Даже самые лучшие компании, ориентированные на кибербезопасность, могут быть скомпрометированы искушенным игроком. Нарушения безопасности могут затронуть весь сектор, и работа с коллегами и даже с конкурентами может иметь решающее значение для системной устойчивости в масштабах всей отрасли.

3. Зависимость от других сторон

Организации работают в экосистеме, которая, вероятно, более обширна и менее определена, чем многие могут представить.

Ожидается, что подключенные устройства достигнут 27 миллиардов к 2021 году во всем мире — благодаря таким тенденциям, как распространение 5G, Интернета вещей и интеллектуальных систем.

Кроме того, ожидается, что бум удаленной работы, начавшийся с пандемии, для многих продолжится. Концентрация нескольких поставщиков технологий по всему миру обеспечивает множество точек входа для киберпреступников по всей цепочке цифровых поставок.

Экосистема настолько сильна, насколько сильна ее самое слабое звено.

Недавние кибернападения на FireEye и SolarWinds подчеркивают чувствительность вопросов цепочки поставок и зависимость от поставщиков ИТ-функций и услуг.

Организации должны учитывать, что на самом деле означает широта этой уязвимости, и должны предпринимать шаги для оценки реальной степени всего фронта атаки и устойчивости к угрозам. Инклюзивный и кросс-совместный процесс с участием команд из разных бизнес-единиц жизненно важен для обеспечения приемлемого уровня видимости и понимания цифровых активов.

4. Отсутствие опыта в области кибербезопасности.

Программы-вымогатели — самый быстрорастущий вид киберпреступности в период пандемии COVID-19, усугубил эту угрозу.

Профилактические меры для программ-вымогателей или любой другой кибератаки должны включать подготовку: предполагать, что вы подвергнетесь атаке, резервное копирование ИТ-ресурсов и данных, обеспечение непрерывности операций при сбоях в работе компьютерных систем, а также обучение и обучение организации реалистичным кибер-ответам.

Компании, которые активно внедряют кибербезопасность и, что более важно, улучшают свою инфраструктуру кибербезопасности, с большей вероятностью добьются успеха. Эти компании стали рассматривать кибербезопасность как средство выполнения повседневных операций. Значение кибербезопасности, вероятно, будет только возрастать в будущем, чтобы воспользоваться преимуществами скорости, масштаба, гибкости и устойчивости, которые обещает цифровизация.

Безопасность по умолчанию становятся неотъемлемой частью успеха. ВЭФ полагает, что организационные приоритеты должны включать в себя проактивный план для каждого бизнеса по созданию и поддержанию собственного штата сотрудников по кибербезопасности.

Организации должны также признать, что мобильность подразумевается в современной технологической рабочей силе. Будет важно спланировать ожидаемый срок пребывания в должности опытных профессионалов и признать долгосрочные выгоды, которые принесет репутация в области развития этого опыта, передаваемая от ветеранов новичкам, выходящим «на поле».

5. Сложность отслеживания киберпреступников.

Киберпреступность приносит большие выгоды и мало рисков для злоумышленников, поскольку до недавнего времени вероятность обнаружения и судебного преследования киберпреступников оценивалась как всего 0,05% в США. Во многих других странах этот процент еще ниже.

Даже если не скрывать преступную деятельность с помощью таких методов, как тактика даркнета, может быть очень сложно доказать, что конкретный субъект совершил определенные действия.

Киберпреступность — это растущая бизнес-модель, поскольку всё более сложное оборудование в даркнете делает вредоносные услуги более доступными и доступными для всех, кто хочет нанять киберпреступников.

Политики могут помочь, работая с экспертами по киберпреступности, чтобы установить международно признанные критерии атрибуции, доказательств и сотрудничества в преследовании киберпреступников и привлечении их к ответственности.

Государства и бизнес — компании многому научились за последние 18 месяцев, и 2021 год не будет исключением. Необходимо продолжать адаптироваться и серьезно относиться к киберрискам путем планирования, подготовки и обучения. Поскольку это универсальный вопрос, открытое общение между корпорациями, политиками и регулирующими органами является решающим ключом к успеху.