что такое двухфакторную аутентификацию по sms

Чем плоха СМС-аутентификация и как защититься от угона SIM-карты

Привет, Хабр! В прошлой статье мы затронули тему, что аутентификация по СМС – не самый лучший способ многофакторной аутентификации. Такой способ используют многие веб-сервисы: соцсети, почтовые клиенты, платежные системы. Вдобавок номер телефона используется в качестве логина: для регистрации ВКонтакте, в Telegram и так далее.

Если SIM-карту угонят, а СМС перехватят, последствия будут плачевны. Многие пользователи переписываются в мессенджерах с коллегами и партнерами, поэтому под угрозой окажутся не только личные данные, но и корпоративные. Если в вашей компании не используется корпоративная инфраструктура для общения, то незащищенные аккаунты сотрудников ставят под угрозу бизнес. Так что стоит позаботиться о безопасности заранее.

В этой статье возьмем несколько популярных сервисов и заменим СМС-аутентификацию на более безопасные способы. Заодно разберемся, как дополнительно защитить аккаунты от угона и спать спокойно.

На статью нас вдохновил лонгрид MyCrypto, посвященный защите от SIM-джекинга (SimJacking). Мы изучили их рекомендации и составили актуальный список для России.

Зачем избавляться от аутентификации по СМС

Злоумышленники могут получить СМС и зайти в чужой аккаунт сразу несколькими способами:

По каким признакам ясно, что симку угнали:

Как предупредить угон SIM-карты

Что делать, если все-таки угнали

Если SIM-карту уже угнали, у вас будет не более суток на блокировку. Поэтому нужно держать под рукой сценарий быстрой блокировки:

Как избавиться от СМС-аутентификации и защитить аккаунты

Наша общая рекомендация – откажитесь от СМС-аутентификации везде, где можно. Посмотрим, как это сделать для популярных веб-сервисов.

Сначала рассмотрим те, где используется СМС-аутентификация. А потом защитим те, где сам сервис привязан к номеру телефона.

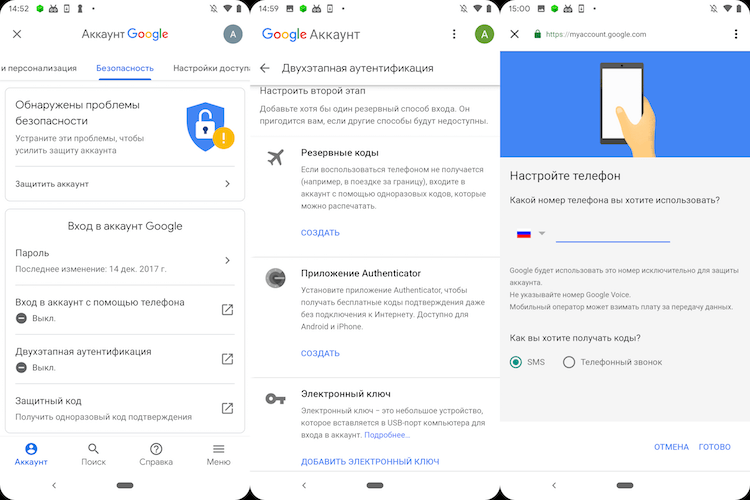

Google-аккаунт

Яндекс

В Яндекс-аккаунте нет возможности включить двухфакторную аутентификацию без привязки номера. Поэтому мы будем использовать «секретный номер» и включать дополнительные факторы в других местах.

Теперь теми же способами защитите ВСЕ сервисы, которые могут использовать СМС-аутентификацию.

По возможности замените ее или привяжите к «секретному номеру» и добавьте вход по отпечатку пальца.

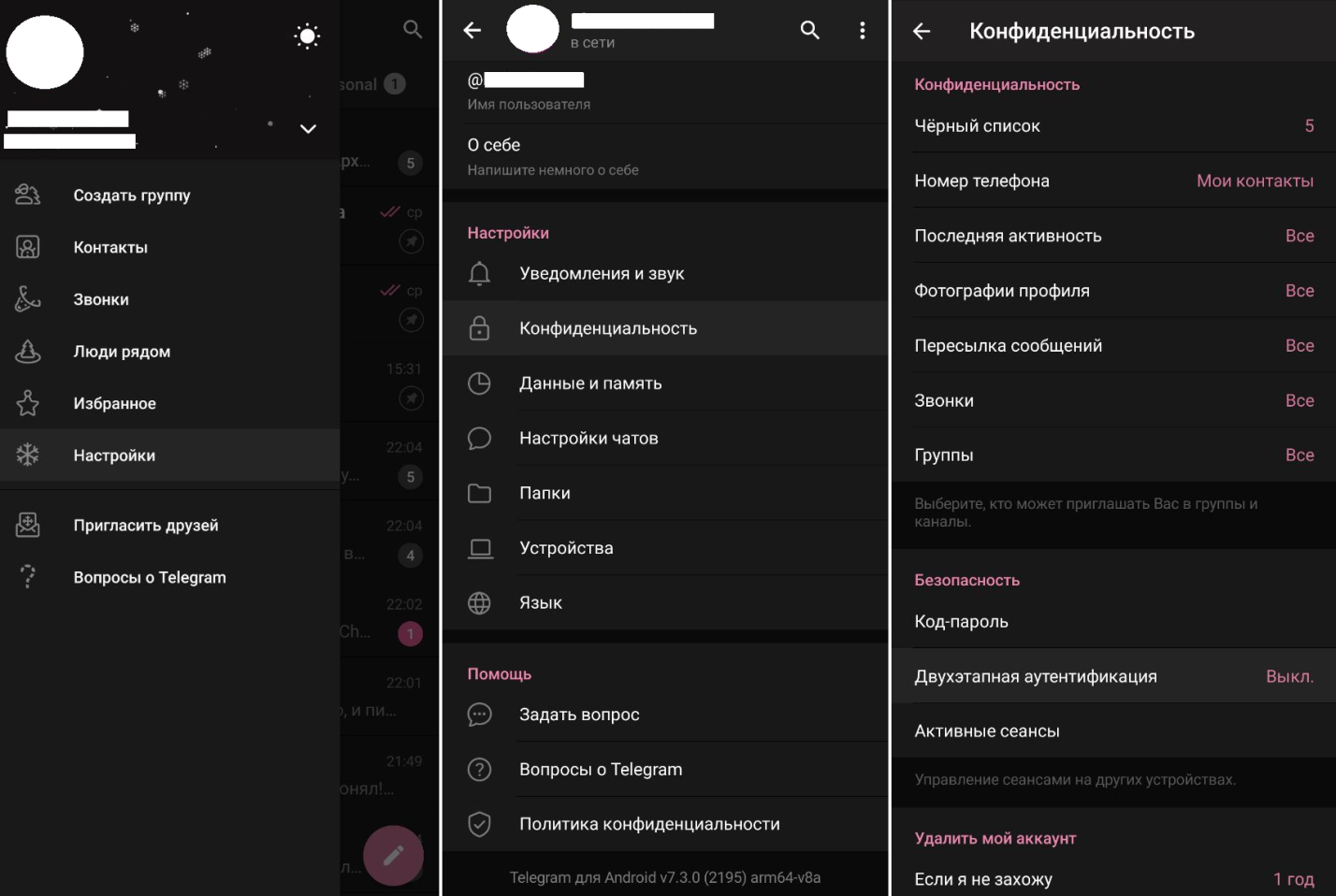

Telegram

Аккаунт мессенджера привязан к номеру телефона, поэтому, помимо двухфакторной аутентификации, настроим дополнительную защиту.

Все эти меры полностью не защитят от угона SIM-карт, но не позволят отдать мошенникам в руки джекпот. Если пользователи ведут удаленную работу с использованием личных девайсов и общедоступных веб-сервисов, это обезопасит и личные данные, и данные коллег.

Что такое двухфакторная аутентификация и почему ее важно использовать

Что такое двухфакторная аутентификация?

2FA, или двухфакторная аутентификация — это такой метод идентификации пользователя для входа в сервис, при котором нужно двумя разными способами подтвердить, что именно он — хозяин аккаунта. В некоторых сервисах, например, «ВКонтакте», она называется «подтверждение входа».

Эта функция серьезно повышает уровень безопасности. Злоумышленникам, которым по разным причинам могут пригодиться ваши данные, гораздо сложнее получить доступ одновременно к вашему паролю, а также телефону, электронной почте или другому методу аутентификации. Если использовать только пароль, то аккаунт остается уязвимым. Пароли легко утекают в Сеть, и далеко не всегда по вине пользователя.

Как можно подтвердить свою личность?

Большинство приложений и сервисов предлагают пользователю на выбор такие варианты двойной аутентификации:

Кроме того, есть еще несколько видов подтверждения входа, которые используют реже:

Гарантирует ли двухфакторная аутентификация абсолютную безопасность?

«В идеале второй фактор для входа должен приходить пользователю на другое устройство, не на то, с которого осуществляется вход в учетную запись, — говорит старший эксперт по кибербезопасности «Лаборатории Касперского» Денис Легезо. — Риск появляется при использовании одного и того же устройства и для входа в учетную запись, и для получения одноразового пароля. Если атакующие смогли заразить это устройство определенными видами троянцев, то считать одноразовый пароль защищенным больше не получится. Но по сравнению со сценарием, когда пользователь вовсе не включает двухфакторную аутентификацию, даже вариант с одним устройством выглядит несравненно лучше».

Что, если второе устройство потеряли?

Обычно сервисы всегда предусматривают некий альтернативный способ аутентификации. Но иногда пользователю в таких случаях приходится обратиться в службу поддержки.

Как и где стоит включить двухфакторную аутентификацию:

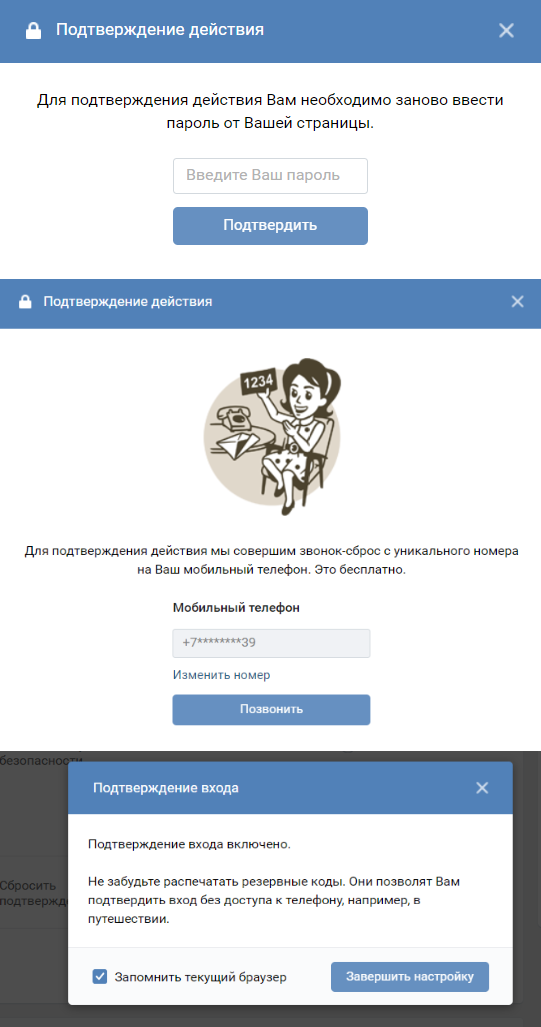

Как подключить двухфакторную аутентификацию во «ВКонтакте»

Зайдите в «Настройки» → Во вкладке «Безопасность» выберите «Подтверждение входа» → «Подключить». Дальше нужно будет ввести свой пароль, ввести последние цифры номера, с которого на ваш телефон поступит звонок, и функция подтверждения входа будет подключена. При желании можно выбрать аутентификацию через приложения для генерации кодов, а также распечатать или записать резервные коды.

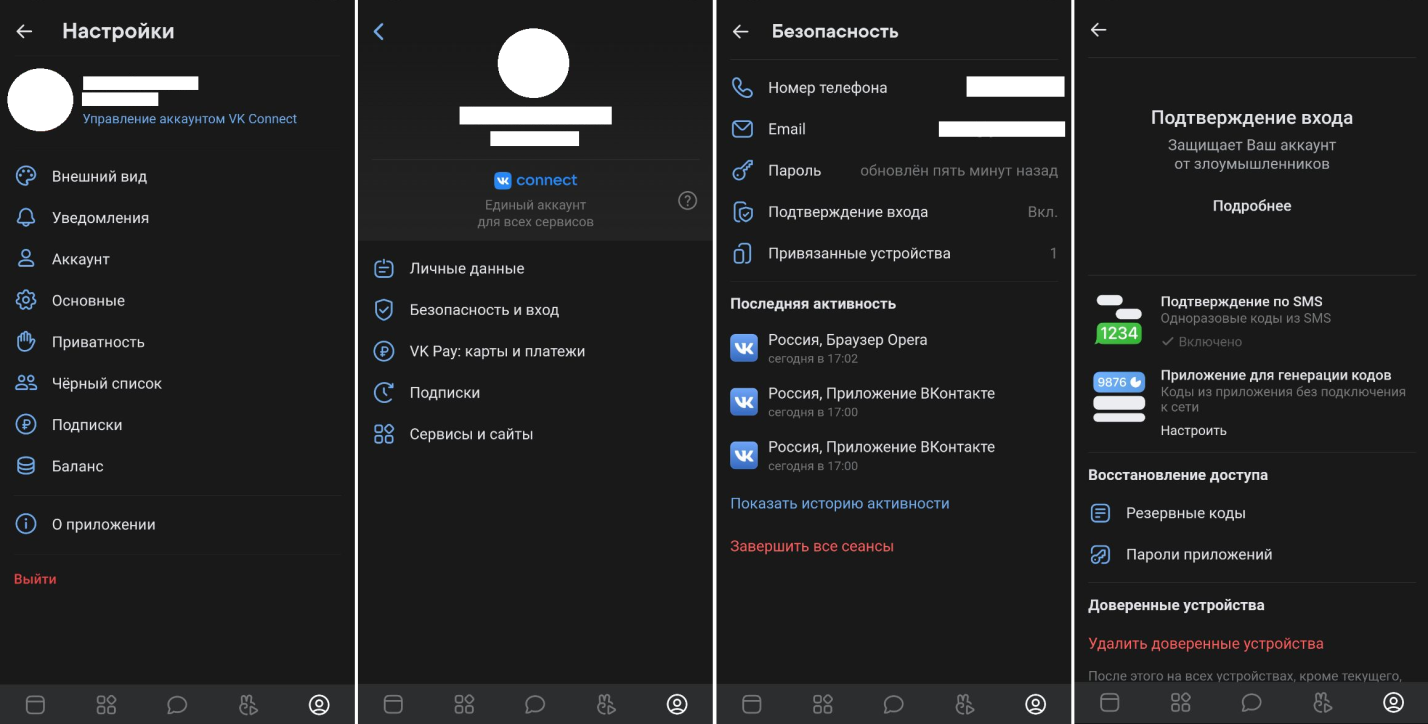

Зайдите в «Настройки» (в приложении они находятся в меню в нижней части экрана) → выберите «Управление аккаунтом VK Connect» → «Безопасность и вход» → «Подтверждение входа».

Далее, как и в полной версии, выбираете способ подтверждения входа и восстановления доступа.

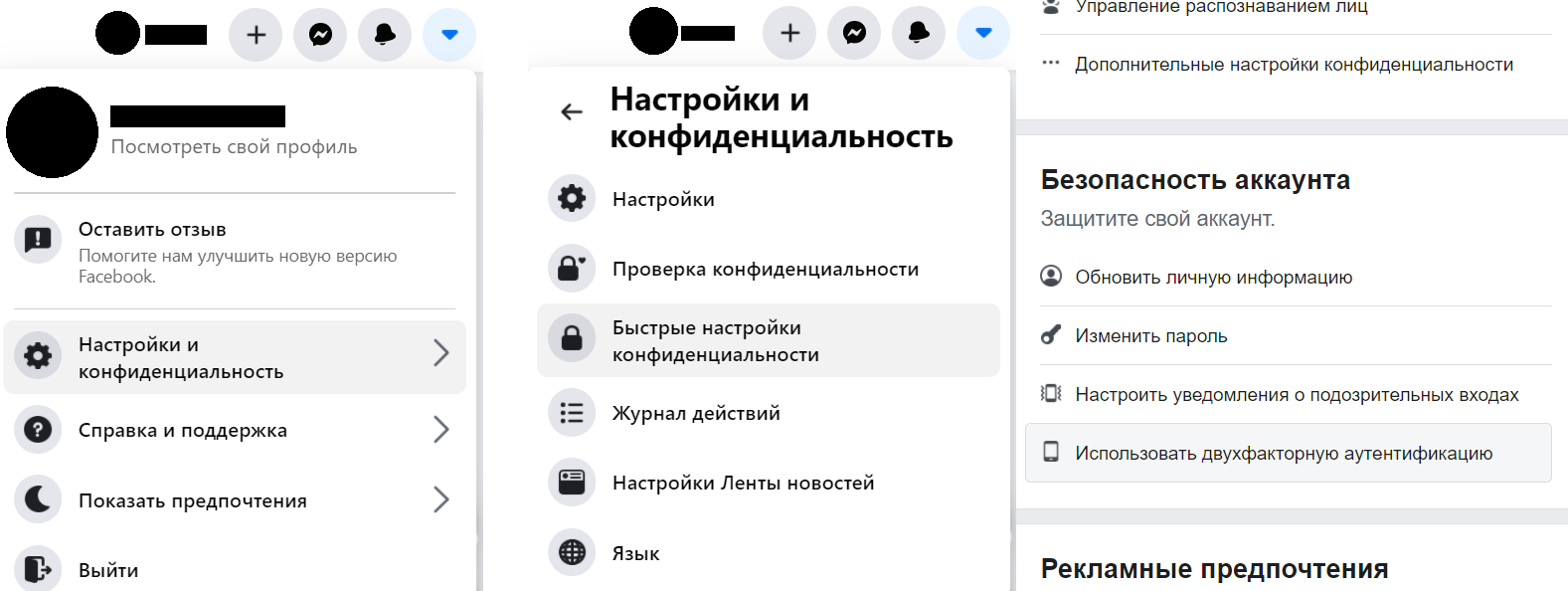

Как подключить двухфакторную аутентификацию в Facebook

В меню (рядом со значком уведомлений) нужно выбрать «Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности». В разделе «Безопасность аккаунта» выбрать «Использовать двухфакторную аутентификацию». Далее нужно выбрать оптимальный способ идентификации, ввести код, полученный на мобильный телефон и — при желании — сохранить резервные коды.

В приложении двухфакторная аутентификация подключается таким же образом.

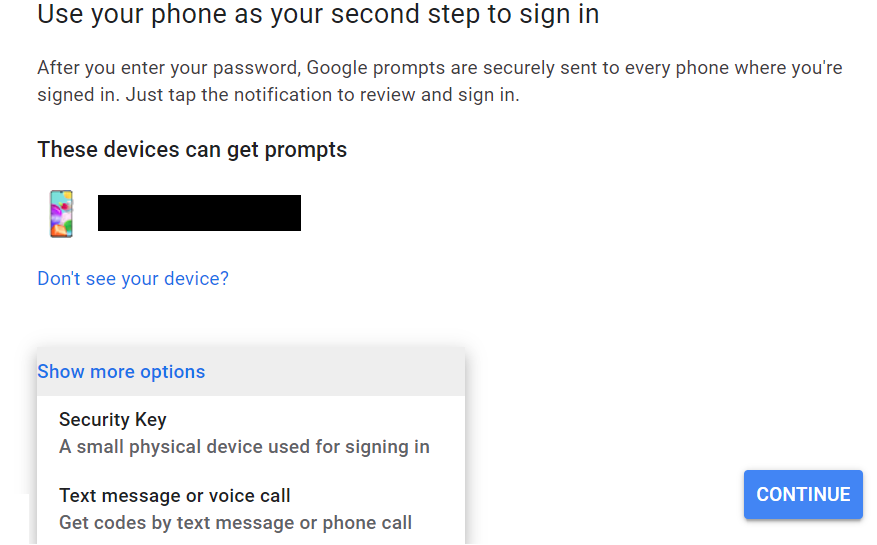

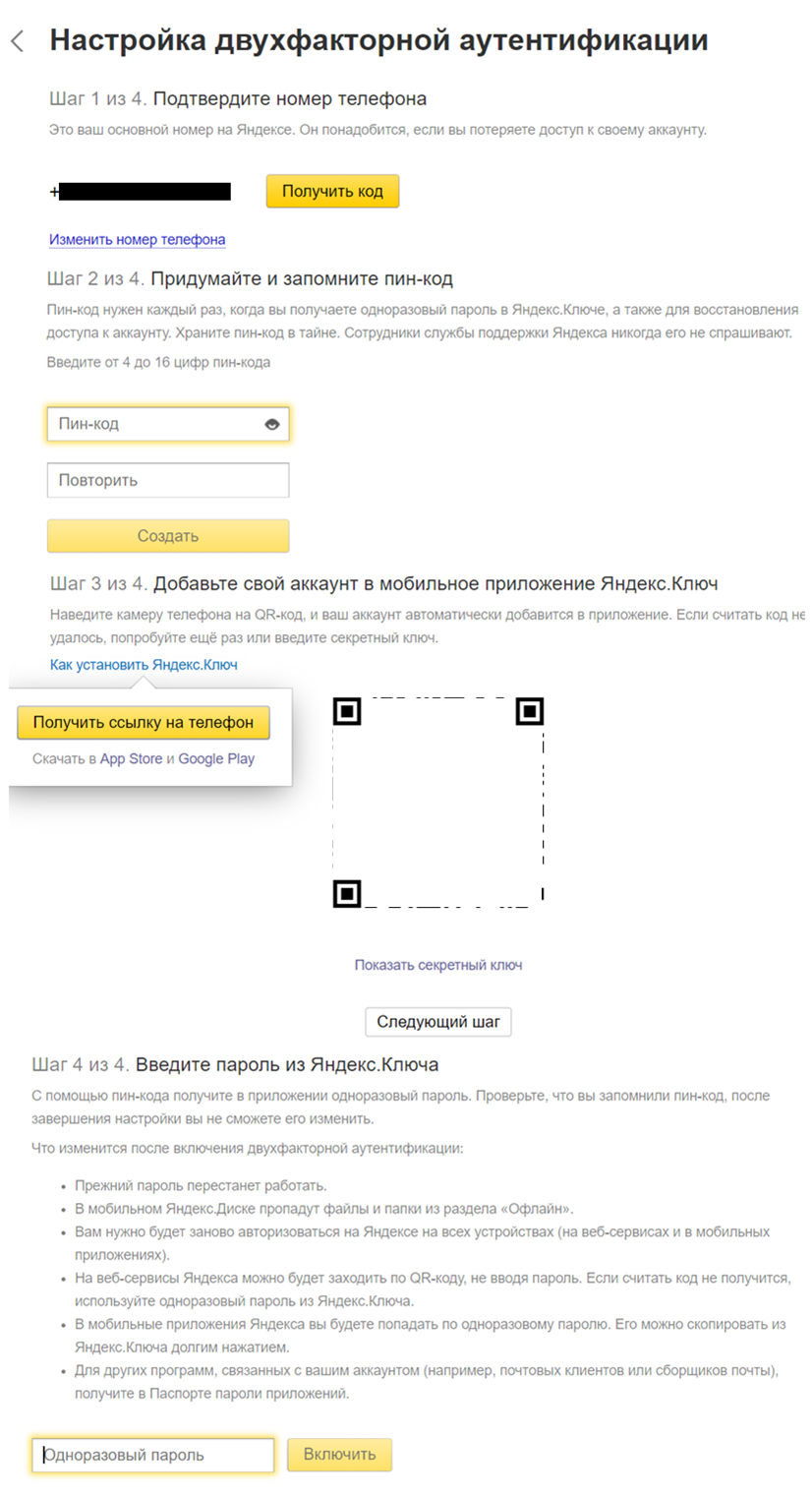

Как подключить двухфакторную аутентификацию в Google

Настроить подтверждение входа в почте и других сервисах Google можно на странице аккаунта. Процесс настройки здесь чуть сложнее, чем в других сервисах. В первую очередь нужно подтвердить, что это действительно ваш аккаунт, введя свой пароль и подтвердив вход (можно сделать это, просто нажав «да» на выбранном устройстве, либо выбрав другой способ).

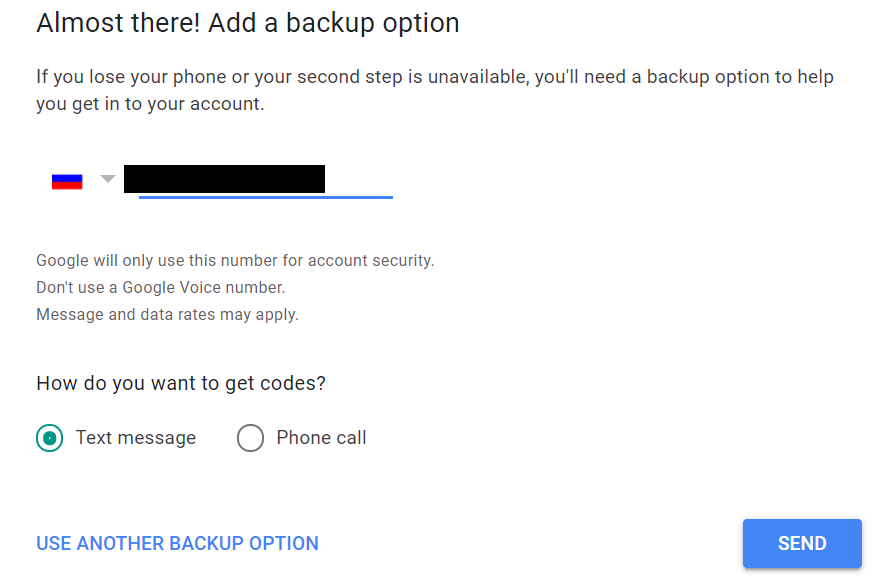

Дальше необходимо выбрать способ, которым вы будете получать коды в дальнейшем: SMS, звонок, резервные коды.

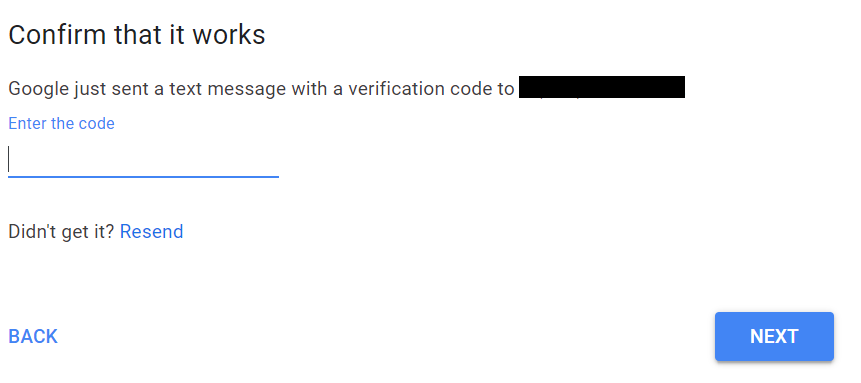

Дальше нужно убедиться, что выбранный способ аутентификации работает.

Подтвердите, что вы действительно хотите подключить эту функцию.

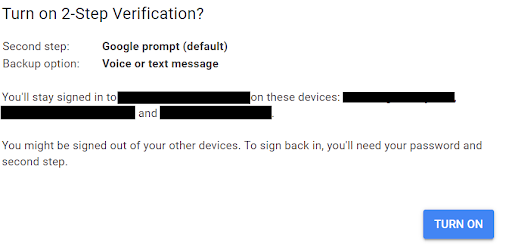

Как подключить двухфакторную аутентификацию в «Яндексе»

Чтобы подключить двухфакторную аутентификацию в сервисах «Яндекса», обязательно нужно приложение «Яндекс.Ключ». Это же приложение можно использовать для входа в любые другие сервисы, поддерживающие подтверждение входа через приложения-аутентификаторы.

В первую очередь нужно зайти на эту страницу. Подтвердив номер телефона, нужно придумать PIN-код и скачать приложение «Яндекс.Ключ». Через приложение нужно будет сканировать QR-код. После этого в приложении появится первый из автоматически генерируемых кодов. Его нужно будет ввести на сайте, и новый способ аутентификации будет подключен.

Как подключить двухфакторную аутентификацию в Telegram

В Telegram двухэтапная аутентификация настраивается нестандартно: при входе с каждого нового устройства пользователю и так нужно вводить код, полученный в SMS. Поэтому второй этап аутентификации, который можно подключить — это как раз обычный пароль.

Нужно выбрать «Настройки» → «Конфиденциальность» → «Безопасность» → «Двухэтапная аутентификация».

Дальше вы придумываете новый пароль, подсказку к нему (при желании) и вводите свой адрес электронной почты, чтобы получить на нее код для подтверждения этой операции.

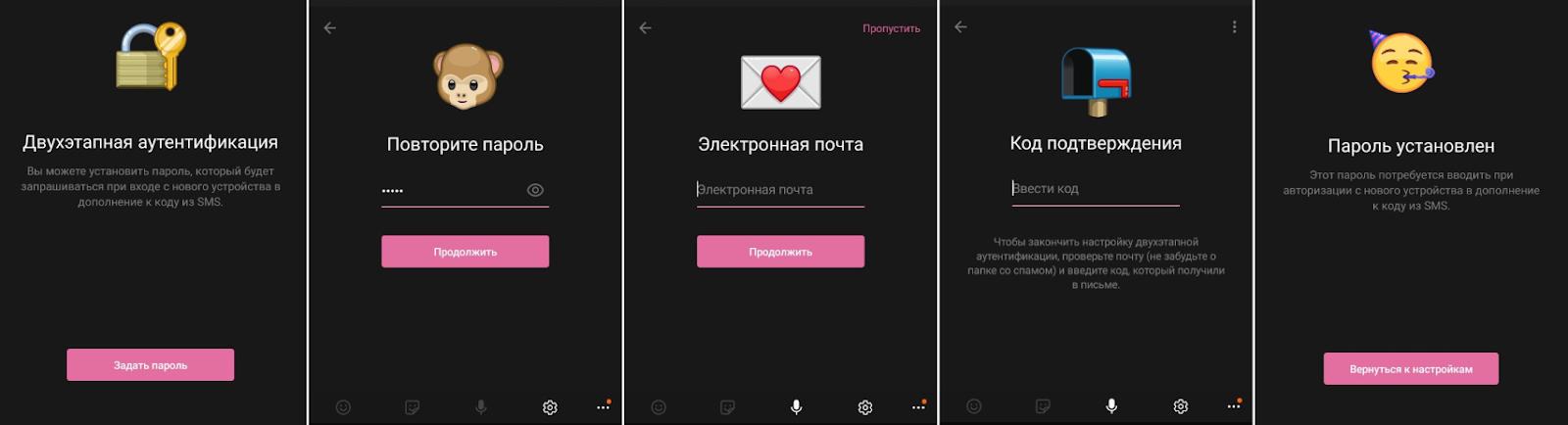

Как подключить двухфакторную аутентификацию в Instagram

Зайдите в меню, выберите «Настройки» → «Безопасность» → «Двухфакторная аутентификация». Затем нужно выбрать удобный способ и ввести полученный код.

Кроме того, двухэтапную аутентификацию можно подключить для Apple ID (здесь) и для сервисов Microsoft (здесь).

Двухфакторная аутентификация: что это и зачем оно нужно?

Мы решили посвятить двухфакторной аутентификации отдельную статью и рассказать о том, что это такое, как она работает и почему ее стоит использовать.

Двухфакторная аутентификация — тема, которой мы так или иначе касаемся во многих наших постах. В прошлом году мы даже записали на эту тему целый подкаст. Однако ввиду возрастающего количества разных сервисов и все чаще случающихся атак на пользовательские аккаунты (как, например, перехваты контроля над учетными записями iCloud) мы решили посвятить этому виду аутентификации отдельную статью и рассказать о том, что это такое, как она работает и почему ее стоит использовать везде, где это возможно.

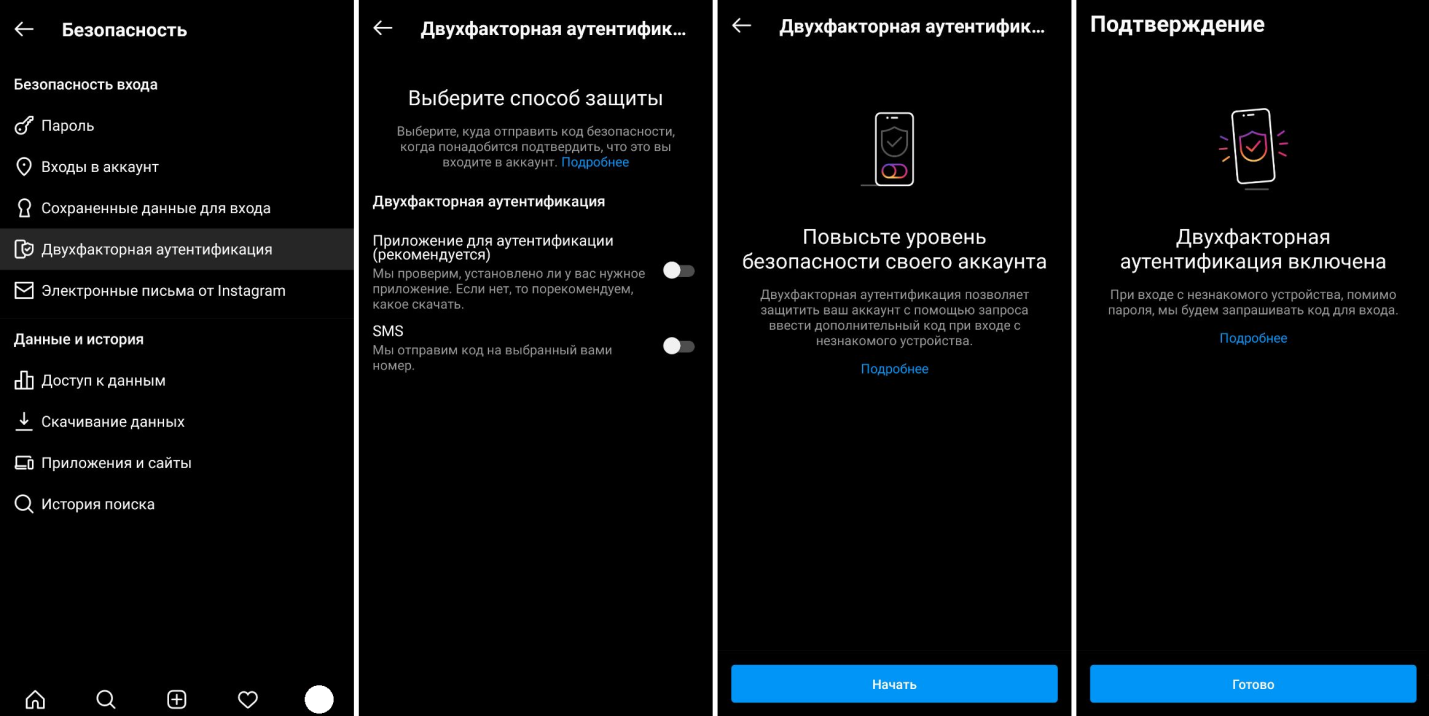

Что такое двухфакторная аутентификация?

Двухфакторная аутентификация — это метод идентификации пользователя в каком-либо сервисе (как правило, в Интернете) при помощи запроса аутентификационных данных двух разных типов, что обеспечивает двухслойную, а значит, более эффективную защиту аккаунта от несанкционированного проникновения. На практике это обычно выглядит так: первый рубеж — это логин и пароль, второй — специальный код, приходящий по SMS или электронной почте. Реже второй «слой» защиты запрашивает специальный USB-ключ или биометрические данные пользователя. В общем, суть подхода очень проста: чтобы куда-то попасть, нужно дважды подтвердить тот факт, что вы — это вы, причем при помощи двух «ключей», одним из которых вы владеете, а другой держите в памяти.

Впрочем, двухфакторная защита не панацея от угона аккаунта, но достаточно надежный барьер, серьезно усложняющий злоумышленникам доступ к чужим данным и в какой-то степени нивелирующий недостатки классической парольной защиты. Ведь у паролей, на которых основано подавляющее большинство авторизационных механизмов в Интернете, есть неизбежные недостатки, которые фактически являются продолжением достоинств: короткие и простые пароли легко запомнить, но так же легко подобрать, а длинные и сложные трудно взломать, но и запомнить непросто. По этой причине многие люди используют довольно тривиальные пароли, причем сразу во многих местах. Второй фактор в подобных случаях оказывается крайне полезен, поскольку, даже если пароль был скомпрометирован, злоумышленнику придется или раздобыть мобильник жертвы, или угнать ее почтовый ящик.

Несмотря на многочисленные попытки современного человечества заменить пароли чем-то поинтереснее, полностью избавиться от этой привычной всем парадигмы оказалось не так просто, так что двухфакторную аутентификацию можно считать одним из самых надежных механизмов защиты на сегодняшний день. Кстати, этот метод удобен еще и тем, что способен предупреждать хозяина аккаунта о попытке взлома: если на ваш телефон или почту вдруг приходит сообщение с одноразовым кодом при том, что вы никаких попыток логина не предпринимали, значит, вас пытаются взломать — самое время менять оказавшийся ненадежным пароль!

Где можно включить двухфакторную аутентификацию?

Ответом на этот вопрос может служить простое правило: если используемый вами сервис содержит важные для вас данные и позволяет включить двухфакторную аутентификацию, активируйте ее не раздумывая! Вот, скажем, какой-нибудь Pinterest. Ну, не знаю… Если бы у меня был аккаунт в этом сервисе, я бы вряд ли захотел каждый раз проходить долгую процедуру двухслойной авторизации. А вот интернет-банкинг, аккаунты в соцсетях, учетка в iCloud, почтовые ящики и особенно ваши служебные учетные записи — все это однозначно стоит защитить двухфакторной аутентификацией. Сервисы Google, Apple и все основные социальные сети позволяют это сделать в настройках без особого труда.

Двухфакторная аутентификация — один из лучших методов защиты ваших аккаунтов #security

К слову, если у вас есть свой сайт, скажем, на базе WordPress или другой подобной платформе, включить в настройках двухфакторную защиту тоже не будет лишним. В общем, повторюсь: если аккаунт и его содержимое вам дороги, не игнорируйте возможность усилить защиту.

Какие еще существуют виды двухфакторной аутентификации?

Выше я уже упомянул рассылку специального кода в виде SMS и email-сообщений и USB-ключи и смарт-карты, используемые преимущественно для доступа к некоторым видам интернет-ресурсов и VPN-сетям. Кроме того, существуют еще генераторы кодов (в виде брелока с кнопкой и небольшим экранчиком), технология SecureID и некоторые другие специфические методы, характерные в основном для корпоративного сектора. Есть и менее современные интерпретации: например, так называемые TAN-пароли (TAN, Transaction Authentication Number — аутентификационный номер транзакции). Возможно, вы даже сталкивались с ними, если были клиентом какого-нибудь не самого прогрессивного банка: при подключении интернет-банкинга клиенту выдавалась бумажка с заранее сформированным списком одноразовых паролей, которые вводятся один за другим при каждом входе в систему и/или совершении транзакции. Кстати, ваша банковская карта и PIN тоже формируют систему двухфакторной аутентификации: карточка — «ключ», которым вы владеете, а PIN-код к ней — «ключ», который вы запоминаете.

Как я уже упомянул выше, существует и биометрический способ идентификации пользователя, который часто выступает в роли вторичного фактора защиты: одни системы подразумевают сканирование отпечатка пальца, другие определяют человека по глазам, есть даже те, которые ориентируются по «рисунку» сердцебиения. Но пока это все довольно экзотические методы, хотя и куда более популярные, чем, скажем, электромагнитные татуировки, которые по примеру радиочипов могут служить вторичным фактором аутентификации пользователя. Я бы от такой не отказался 🙂

Что такое двухфакторная аутентификация и как ее использовать

В наши дни, скорее всего, уже у каждого есть по крайней мере одна или две учетные записи для хранения огромного количества конфиденциальной информации и личных данных, от электронной почты до биометрических и банковских данных. В связи с этим, защита этих учетных записей должна быть в приоритете у каждого пользователя мобильного устройства. В дополнение к надежному паролю одним из самых безопасных и все более распространенных способов защиты ваших учетных записей и устройств является двухфакторная аутентификация.

В этом материале мы разберемся в том, что такое двухфакторная аутентификация, что нужно для ее использования и как настроить для ее работы ваш Android-смартфон. Прежде чем начать, хочу сразу предупредить, что вам потребуется доступ к устройству, которое вы хотите защитить, а также рабочий номер телефона, чтобы на него могли приходить текстовые сообщения.

Что такое двухфакторная аутентификация?

В двух словах, для повышения безопасности двухфакторная аутентификация просто добавляет второй шаг к процессу авторизации. Таким образом, простого угадывания или кражи пароля недостаточно, чтобы получить доступ к вашей учетной записи.

После ввода вашего обычного пароля вашему устройству или приложению потребуется второй пароль. Этот второй пароль, который является, скорее, кодом доступа, приходит на указанное вами устройство с помощью текстового сообщения. Только успешно введя оба кода, вы сможете получить доступ к аккаунту, к которому не смогут получить доступ те, у кого нет вашего мобильного телефона с вашим основным паролем в придачу.

Очевидно, такой способ авторизации делает вашу учетную запись более защищенной. Во-первых, пароль двухфакторной аутентификации будет меняться при каждом его использовании, что делает практически невозможным его угадывание или взлом, в отличие от обычного пароля, который вы, скорее всего, редко меняете.

Во-вторых, только человек с устройством, которые было указано в качестве получателя сообщения с кодом подтверждения, может получить доступ к учетной записи. Тот факт, что пароль доставляется посредством текстового сообщения, делает его более безопасным, чем использование электронной почты, поскольку использовать SIM-карту может только одно устройство за раз. Такой пароль из SMS очень сложно достать, как минимум, намного сложнее, чем из электронной почты.

Использование двухфакторной аутентификации для защиты вашей учетной записи Google

Первым местом, где можно начать использовать двухфакторную аутентификацию, может быть ваша учетная запись Google. В таком случае, какие-либо новые устройства не смогут войти в вашу электронную почту, получить доступ к учетной записи Google Play или навести шороху в ваших фотографиях и файлах в Google Drive, даже если ваш пароль будет украден.

В аккаунте Google есть несколько вариантов двухфакторной аутентификации. Можно выбрать получение уведомления в виде SMS или звонка на указанный вами номер, использование специальных подсказок, которые работают быстрее, чем если бы вы вводили код, или использовать электронный ключ. Последний является наиболее безопасным и гарантирует, что вы не потеряете доступ к аккаунту при смене телефонного номера. Однако этот способ не бесплатен, а также может быть немного сложнее в использовании, чем простые SMS с кодами.

Далее я опишу последовательность действий, которые нужно выполнить, чтобы настроить двухфакторную аутентификацию на Android-смартфоне с использованием SMS:

Теперь, оказавшись на странице двухфакторной аутентификации, внизу вы увидите список всех устройств, которые в данный момент подключены к вашей учетной записи. Здесь при желании можно включить Google Prompt, чтобы вторым шагом для входа в вашу учетную запись стало простое уведомление с последующим автозаполнением нужных полей. Это так же безопасно, как SMS, но, как я уже говорил, вы не потеряете возможность войти в свой аккаунт, если смените номер телефона.

Для выбора другого варианта аутентификации нужно пролистать вниз страницы, а там уже выбрать между электронным ключом, SMS или голосовым сообщением. При выборе последнего вас попросят ввести номер вашего телефона. Код подтверждения будет отправлен на этот же номер, и чтобы продолжить, вам нужно будет ввести его в соответствующее поле. Теперь смело нажимайте кнопку «Включить» и тогда двухфакторная аутентификация отныне встанет на защиту ваших конфиденциальных данных.

С этого момента вы станете получать код подтверждения каждый раз, когда будете настраивать учетную запись Google на новом устройстве. Если вы хотите сменить метод аутентификации, например, на «Электронный ключ» или отключить ее совсем, просто вернитесь в настройки безопасности Google и повторите шаги.

Для получения дополнительной информации о настройке двухэтапной аутентификации Google на других устройствах, таких как ПК, вы можете ознакомиться с официальной информацией от Google на ее сайте.

Сторонние приложения

Разумеется, Google – не единственная компания, предлагающая двухфакторную аутентификацию для своих сервисов. Большинство банковских приложений, например, предлагают такие же средства защиты вашей информации, а некоторые даже требуют его. У платежного сервиса PayPal, например, тоже есть такое. Существует также множество приложений, которые работают аналогично Google Authenticator, настройка которого как раз доступна в разделе “Двухэтапная аутентификация”, про который мы говорили выше.

У Google Authenticator есть аналог под названием Authy, который также предоставляет услуги по усилению систем безопасности. Authy работает на нескольких устройствах, а поэтому может синхронизировать данные вашей устной записи между ПК, смартфоном, планшетом и даже умными часами. Еще Authy умеет делать зашифрованное резервное копирование, при котором вся ваша информация будет храниться в облаке, и при потере смартфона, утерянные данные можно будет легко восстановить.

Даже, казалось бы, более безобидные приложения, такие как мессенджеры, предлагают защиту учетной записи с помощью этой технологии. В прошлом году WhatsApp представил такую возможность в настройках учетной записи своего приложения, чтобы обеспечить дополнительный уровень безопасности при регистрации на новом телефоне. Facebook тоже предлагает двухфакторную аутентификацию, которая может отправлять вам оповещения, если кто-то пытается войти в вашу учетную запись. Аналогичная ситуация с Вконтакте и Instagram.

Двухфакторная аутентификация не является заменой сложного пароля, но это еще один уровень безопасности, который поможет защитить ваши данные от чужих глаз и рук.

Делитесь своим мнением в комментариях под этим материалом и в нашем Telegram-чате.

Двухфакторная аутентификация: еще раз о рисках при использовании SMS и голосовых вызовов

Около недели назад журналист Кристофер Мимс (Christopher Mims), опубликовал в статье, посвященной двухфакторной аутентификации, пароль от своей учетной записи в Twitter-е. Это было достаточно смело, если не сказать глупо.

Всего через пару дней Кристофер был вынужден не только сменить пароль, но и поменять номер мобильного телефона. Причина проста — после ввода пароля, Twitter показывает на какой номер телефона высылается одноразовый код (к слову сказать, многие другие сервисы так не делают, скрывая некоторые цифры). То есть, номер телефона известен, и его можно использовать: например послать кому-нибудь сообщение с этого номера. Когда Кристофер получил SMS где в поле отправителя значился его же собственный номер, он понял, что поступил глупо. Он поменял номер телефона, опасаясь что злоумышленники могут воспользоваться и «подставить» его – например отправить сообщение от его имени.

Далее в своей статье, он рекомендует пользоваться приложениями для генерации одноразовых паролей, на своем примере иллюстрируя, что метод аутентификации по телефону не так уж и безопасен. В этом он совершенно прав, но, на самом деле, риски здесь совершенно другого масштаба – он рисковал не только возможностью имперсонации с помощью номера его мобильного телефона, но и непосредственно взломом учетной записи.

Рассмотрим все риски более подробно.

Имперсонация

Кристофер больше всего испугался этого, но последствия здесь минимальны, этим можно воспользоваться разве только для розыгрыша (хотя и розыгрыш может иметь серьёзные последствия). Дело в том, что, SMS шлюзы, коих сейчас в интернете великое множество, позволяют указывать произвольный набор символов в качестве имени отправителя- это используется в основном для буквенного имени отправителя, но можно подставить и номер, причем любой. Из нескольких SMS шлюзов которые я протестировал, только у одного была процедура «модерации» имени отправителя, но и она, я так понял, не подразумевает проверки владения номером – я без проблем добавил номер знакомого в поле отправителя и отправил ему же тестовый SMS.

Дубликат сим-карты

Во всех банках процедура проверки личности достаточно строгая (иногда доходит до абсурда). Но у мобильных операторов это не так, несмотря на то, что множество систем онлайн банкинга используют номер мобильного телефона для подтверждения транзакций. Приведу пример из своего опыта: я в этом году дважды заказывал дубликаты сим-карт (нужны были нано-симы) и в обоих случаях спросили только номер телефона и никакой идентификации личности, и это, заметьте, для post-paid контракта. Не далее, как вчера, ради интереса, проделал ту же операцию в соседней стране уже с pre-paid, и ситуация повторилась в точности – никаких документов не спрашивали. Во всех приведенных выше примерах действие происходило в странах центральной Европы.

Голосовая почта

Многие системы двухфакторной аутентификации, включая систему Google, предлагают, помимо SMS, обычный телефонный звонок, с помощью которого робот сообщает цифры одноразового пароля. Это удобно, если нет сотового телефона, или есть проблемы с уровнем сигнала в помещении. Однако, если на номере включена голосовая почта, это приводит к риску перехвата голосового сообщения. Так, например, произошло в 2012 году с CEO Cloudflare Мэтью Принцем. В этом инциденте частично использовалась социальная инженерия, однако можно обойтись и без этого метода: с помощью сервисов подмены номера звонящего (например, SpoofCard). Атака основана на том, что при доступе к голосовой почте, многие операторы не требуют дополнительной верификации если Caller-ID звонящего совпадает с номером абонента. Автралийский эскперт по безопасности Шубхам Шах провел достаточно обширное исследование, и выяснил что проблема существовала (у некоторых все еще существует) у таких ресурсов как Linkedin, Facebook, Google и др. По состоянию на сегодняшний день, проблема устранена у многих, но, например, Google и Yahoo не считают это уязвимостью и предпринимать ничего не собираются. Так что, совет – если у кого на этих сервисах основным методом выбран голосовой вызов, лучше поменять на SMS, а еще лучше: выбрать метод с мобильным приложением.