что такое блокировка учетной записи

Google может заблокировать ваш аккаунт: чем это грозит и как обезопасить себя

Сложно представить себе, что в один далеко не прекрасный день Google может заблокировать навсегда ваш аккаунт и вы лишитесь всего, что связано с ним, в том числе важных документов и фотографий. Согласитесь, даже звучит страшно. Но на самом деле это действительно возможно и от такого исхода никто не застрахован. А ведь для кого-то блокировка учётной записи Google может стать серьёзной проблемой, которая повлияет на все сферы жизни. Всё будет зависеть от того, как сильно вы вовлечены в фирменную экосистему Google, какими сервисами интернет-гиганта пользуетесь и как часто.

Так что же означает забаненный аккаунт Google? Всё просто. Заблокированная учётная запись равно ограничению доступа ко всем сервисам компании, которыми вы привыкли пользоваться каждый день — от Gmail и Chrome и до «Фото» и «Документов». Мало того, вы больше не увидите все видео, сохранённые на YouTube, не услышите музыку из плей-листов, сохранённых в облаке, да и все приложения, игры и фильмы, купленные ранее в Google Play, придётся приобрести вновь.

Да, большинство из нас никогда не познает на себе, что из себя представляет блокировка учётной записи Google, но всё же не нужно забывать, что такое возможно. И в этой статье подробно рассказано, почему интернет-гигант может забанить ваш аккаунт, как избежать этого и как быть, если блокировка всё-таки произошла.

Google правда способен забанить любой аккаунт, если захочет

Возможно, для кого-то это будет неожиданностью, но поисковый гигант на самом деле вправе отключить аккаунт пользователя. В политике конфиденциальности Google говорится, что корпорация в праве приостановить или полностью прекратить предоставление своих услуг (читай, заблокировать), если пользователь не соблюдает условия, нарушает политику Google или если вдруг будут зафиксированы сомнительные и противоправные действия с его стороны. Проще говоря, если вдруг Google не понравится активность вашего аккаунта, то компания может легко и просто заблокировать его.

Мало кто задумывался, что Google на самом деле имеет большую власть над пользователями своих сервисов, и с этим нужно смириться. За примерами далеко ходить не надо. В 2019 году Google счёл спамом сообщения пользователей, состоящие из эмодзи, под прямой трансляцией на YouTube-канале Markiplier, и без лишних разговоров забанил учётные записи. Да, вскоре интернет-гигант, разобравшись в ситуации, разблокировал аккаунты, но многие пользователи за эти дни успели испытать шок и уже попрощались со всеми своими данными.

Отключение аккаунта способно превратиться в катастрофу

У Google масса служб, без которых многие из нас уже не мыслят своей жизни. В их числе — Gmail, который насчитывает свыше 1,2 млрд активных пользователей, а это примерно каждый шестой житель на планете. А число активных пользователей всех сервисов Google весной 2020 года перевалило за 2 млрд.

Что и говорить про владельцев мобильных устройств на платформе Android, которые в результате блокировки своей учётной записи лишатся возможности синхронизировать данные, скачивать программы, и пользоваться многими из установленных приложений. Выход в таком случае один — завести новую учётную запись, то есть «обнулиться», чтобы начать всё с самого начала.

Помимо Gmail после блокировки аккаунта пользователь лишается доступа ко всем без исключения сервисам и услугам Google. В их числе не только Chrome и Google Play, но и «Диск», «Документы», «Таблицы», «Презентации», «Контакты», «Календарь», «Карты», Google Pay, Chromecast, YouTube, Google Реклама, Google Analytics и многое другое. Но и это не самое страшное. В большинстве случаев вы также можете потерять все данные, связанные со своим аккаунтом. К ним относятся фотографии, видео, файлы, контакты и переписка.

Аккаунт Google заблокирован? Что в таком случае делать?

Даже если Google отключил учётную запись, ещё можно попытаться вернуть всё назад или хотя бы получить доступ к большинству данных. Для начала нужно установить причину блокировки. Просто зайдите в свою учётную запись и прочтите появившееся при входе в систему уведомление. На той же странице можно попытаться восстановить аккаунт, нажав на кнопку «Восстановить доступ» и выполняя дальнейшие указания.

В случае, если ваша заявка на восстановление отключённой учётной записи через страницу входа будет отклонена, то можно обратиться напрямую в Google. Достаточно заполнить специальную форму на этой странице. Как правило, рассмотрение запроса специалистами Google и ответ на него занимает пару рабочих дней.

Находясь в ожидании ответа от Google, который придёт на указанный для связи адрес электронной почты, можно попробовать скачать хотя бы какие-то данные из служб Google. Нужно зайти во все сервисы Google, которые вы использовали, и внимательно изучить страницу, которая откроется после попытки входа при помощи забаненного аккаунта. Некоторые службы предложат перейти по ссылке на инструкцию по скачиванию данных из приложения на тот случай, если Google откажется восстановить доступ к аккаунту.

Если от специалистов Google придёт отрицательный ответ на запрос о разблокировке аккаунта, то придётся окончательно попрощаться с ним. Да, можно попробовать достучаться до Google с помощью соцсетей и привлечь внимание СМИ, но вряд ли это приведёт к успеху, если вы не медийная личность.

Совет для всех пользователей Google

«Законопослушные» и добропорядочные пользователи на 99% защищены от отключения аккаунта Google. Но это не означает, что нужно перестать беспокоиться о возможной блокировке. Стоит всегда помнить, что «Корпорация добра» может в любой момент забанить вас и лишить доступа ко всему контенту. Лучший выход в таком случае — завести несколько аккаунтов для разных сервисов и вспомнить про локальное резервное копирование. Надёжнее будет хранить фото параллельно в Google Фото и, к примеру, на внешнем накопителе. Конечно, это напрямую противоречит всей концепции единой учётной записи для всех сервисов и услуг, но когда речь заходит о защите и сохранности важных данных, то все средства хороши.

Политика блокировки учетной записи

Относится к:

Описывает параметры политики блокировки учетных записей и ссылки на сведения о каждом параметре политики.

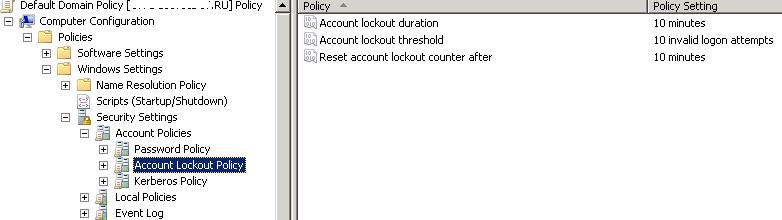

Злоумышленник, пытающийся использовать несколько неудачных паролей при попытке войти в систему, может быть злоумышленником, который пытается определить пароль учетной записи с помощью проб и ошибок. Windows контроллеры домена отслеживают попытки логона, а контроллеры домена можно настроить для ответа на этот тип потенциальной атаки, отключив учетную запись в течение заданной период времени. Параметры политики блокировки учетных записей контролируют пороговое значение для этого ответа и действия, которые необходимо принять после того, как пороговое значение будет достигнуто. Параметры политики блокировки учетных записей можно настроить в следующем расположении консоли управления групповой политикой: Конфигурация компьютера\Политики\Windows Параметры\Security Параметры\Account Policies\Account Lockout Policys\Account Lockout Policy.

В следующих темах рассматриваются соображения реализации и наилучшей практики каждого параметра политики, расположение политики, значения по умолчанию для типа сервера или объекта групповой политики (GPO), соответствующие различия в версиях операционной системы и соображения безопасности (включая возможные уязвимости каждого параметра политики), меры противодействия, которые можно реализовать, а также возможные последствия реализации контрмер.

Параметры блокировки учетных записей для клиентов удаленного доступа можно настроить отдельно, редактировать реестр на сервере, который управляет удаленным доступом. Дополнительные сведения см. в дополнительных сведениях о настройке блокировкиклиентской учетной записи удаленного доступа.

Порог блокировки учетной записи

Относится к:

Описывает лучшие практики, расположение, значения и соображения безопасности **** для параметра политики безопасности порогового уровня блокировки учетной записи.

Справочники

Параметр порогового значения блокировки учетной записи определяет количество неудачных попыток входа, из-за чего учетная запись пользователя будет заблокирована. Заблокированная учетная запись не может использоваться до сброса или до истечения срока действия указанного параметром политики блокировки учетной записи. Можно задать значение от 1 до 999 неудачных попыток регистрации или указать, что учетная запись никогда не будет заблокирована, установив значение 0. Если порог блокировки учетной записи установлен на число больше нуля, продолжительность блокировки учетной записи должна быть больше или равна значению счетчика блокировки учетной записи сброса после.

Атаки паролей brute force можно автоматизировать, чтобы попробовать тысячи или даже миллионы комбинаций паролей для любых или всех учетных записей пользователей. Ограничение количества неудачных входов, которые можно выполнить, практически исключает эффективность таких атак. Однако важно отметить, что атака с отказом в обслуживании (DoS) может быть выполнена на домене с настроенным порогом блокировки учетной записи. Вредоносный пользователь может программным образом предпринять серию атак паролей на всех пользователей в организации. Если количество попыток превышает значение порогового значения блокировки учетной записи, злоумышленник потенциально может заблокировать каждую учетную запись.

Неудачные попытки разблокировать рабочие станции могут привести к блокировке учетной записи, даже если отключена проверка подлинности контроллера домена для разблокирования параметра безопасности рабочей станции. Windows вам не нужно обращаться к контроллеру домена для разблокировки, если вы вводите тот же пароль, который вошел в систему, но если вы вводите другой пароль, Windows обратитесь к контроллеру домена в случае, если вы изменили пароль с другого компьютера.

Возможные значения

Можно настроить следующие значения для параметра порогового значения блокировки учетной записи:

Поскольку уязвимости могут существовать, когда это значение настроено, а когда оно отсутствует, организации должны взвешивать выявленные угрозы и риски, которые они пытаются смягчить. Сведения об этих параметрах см. в статье Countermeasure.

Рекомендации

Выбранный порог — это баланс между оперативной эффективностью и безопасностью и зависит от уровня риска организации. Чтобы разрешить ошибки пользователей и предотвратить грубые силовые атаки, Windows базовые показатели безопасности рекомендуют значение 10 может быть приемлемой отправной точкой для вашей организации.

Как и в случае с другими настройками блокировки учетных записей, это значение является скорее ориентиром, чем правилом или рекомендациями, так как «один размер не подходит всем». Дополнительные сведения см. в перенастройке блокировки учетной записи.

Реализация этого параметра политики зависит от операционной среды; векторы угроз, развернутые операционные системы и развернутые приложения. Дополнительные сведения см. в статье Implementation considerations in this article.

Местонахождение

Конфигурация компьютера\Windows Параметры\Security Параметры\Account Policies\Account Lockout Policy

Значения по умолчанию

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. Значения по умолчанию также перечислены на странице свойств для параметра политики.

| Тип сервера или объект групповой политики (GPO) | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | 0 недействительных попыток регистрации |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию отдельного сервера | 0 недействительных попыток регистрации |

| Эффективные параметры контроллера домена по умолчанию | 0 недействительных попыток регистрации |

| Параметры сервера-участника по умолчанию | 0 недействительных попыток регистрации |

| Эффективные параметры по умолчанию GPO на клиентских компьютерах | 0 недействительных попыток регистрации |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этим параметром политики.

Требования к перезапуску

Нет. Изменения в этом параметре политики становятся эффективными без перезапуска компьютера при локальном сбережении или распространении через групповую политику.

Соображения реализации

Реализация этого параметра политики зависит от операционной среды. Рассмотрим векторы угроз, развернутые операционные системы и развернутые приложения. Пример:

Вероятность кражи учетной записи или атаки doS основана на разработке безопасности для систем и среды. Установите порог блокировки учетной записи с учетом известного и предполагаемого риска этих угроз.

При согласовании типов шифрования между клиентами, серверами и контроллерами домена протокол Kerberos может автоматически повторить попытки входа учетной записи, которые учитываются в пределах пороговых значений, установленных в этом параметре политики. В средах, где развернуты различные версии операционной системы, увеличивается число переговоров по типу шифрования.

Не все приложения, используемые в вашей среде, эффективно управляют количеством попыток пользователя войти. Например, если подключение многократно падает при запуске приложения пользователем, все последующие неудачные попытки входа засчитываются в порог блокировки учетной записи.

Дополнительные сведения о базовых рекомендациях Windows безопасности для блокировки учетных записей см. в дополнительных сведениях о настройке блокировки учетной записи.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Политика порогового уровня блокировки будет применяться как к локальным пользователям компьютеров-членов, так и к пользователям домена, чтобы разрешить смягчение проблем, описанных в статье «Уязвимость». Встроенная учетная запись администратора, в то время как учетная запись с высокой привилегией, имеет другой профиль риска и исключена из этой политики. Это гарантирует отсутствие сценария, в котором администратор не может войти для устранения проблемы. В качестве администратора доступны дополнительные стратегии смягчения, например надежный пароль. См. также приложение D. Защита Built-In учетных записей администратора в Active Directory.

Уязвимость

Атаки паролей грубой силы могут использовать автоматизированные методы, чтобы попробовать миллионы комбинаций паролей для любой учетной записи пользователя. Эффективность таких атак может быть практически устранена, если ограничить количество неудачных попыток войти, которые могут быть выполнены. Однако doS-атака может выполняться на домене с порогом блокировки учетной записи. Злоумышленник может программным образом предпринять серию атак паролей на всех пользователей организации. Если количество попыток превышает порог блокировки учетной записи, злоумышленник может заблокировать каждую учетную запись без особых привилегий или проверки подлинности в сети.

Автономные атаки паролей не противодействовать этому параметру политики.

Противодействие

Так как уязвимости могут существовать, когда это значение настроено, а не настроено, определяются два различных контрмеры. Организации должны взвешивать выбор между ними, исходя из выявленных угроз и рисков, которые они хотят смягчить. Два варианта противодействия:

Настройка порогового значения блокировки учетной записи до 0. Эта конфигурация гарантирует, что учетные записи не будут заблокированы, и предотвратит doS-атаку, которая намеренно пытается заблокировать учетные записи. Эта конфигурация также помогает уменьшить количество вызовов службы поддержки, так как пользователи не могут случайно заблокировать свои учетные записи. Поскольку это не предотвращает грубую силовую атаку, эту конфигурацию следует выбирать только в том случае, если оба следующих критерия явно выполнены:

Настройте **** параметр пороговой политики блокировки учетной записи на достаточно высокое значение, чтобы предоставить пользователям возможность случайно неправильно вводить пароль несколько раз до блокировки учетной записи, но убедитесь, что грубая атака пароля по-прежнему блокирует учетную запись.

Windows безопасности рекомендуется настроить пороговое значение в 10 недействительных попыток входа, что предотвращает случайные блокировки учетных записей и уменьшает число вызовов службы поддержки, но не предотвращает doS-атаку.

Использование такого типа политики должно сопровождаться процессом разблокирования заблокированных учетных записей. Эта политика должна быть реализована при необходимости, чтобы уменьшить массовые блокировки, вызванные атакой на системы.

Возможное влияние

Если этот параметр политики включен, заблокированная учетная запись не может быть сброшена администратором или до истечения срока блокировки учетной записи. Включение этого параметра, скорее всего, создает ряд дополнительных вызовов службы поддержки.

Если настроить параметр **** пороговой политики блокировки учетной записи до 0, существует вероятность того, что попытка злоумышленника обнаружить пароли с помощью грубой атаки принудительного пароля может не быть обнаружена, если не установлен надежный механизм аудита.

Если настроить этот параметр политики на число больше 0, злоумышленник может легко заблокировать любые учетные записи, для которых известно имя учетной записи. Эта ситуация особенно опасна, учитывая, что для блокировки учетных записей не требуется никаких учетных данных, кроме доступа к сети.

Выявляем источник блокировки учетной записи пользователя в Active Directory

В этой статье мы покажем, как отслеживать события блокировки учеток пользователей на котроллерах домена Active Directory, определять с какого компьютера и из какой конкретно программы постоянно блокируется учетная запись пользователя. Для поиска источника блокировки аккаунтов пользователей можно использовать журнал безопасности Windows, скрипты PowerShell или утилиту Account Lockout and Management Tools (Lockoutstatus.exe).

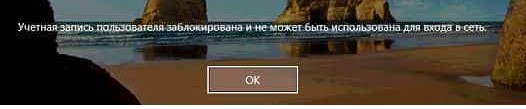

Учетная запись пользователя заблокирована и не может быть использована для входа в сеть

Политика безопасности учетных записей в большинстве организаций требует обязательного блокирования учетной записи пользователя в домене Active Directory, если он несколько раз подряд ввел неправильный пароль. Обычно учетная запись блокируется контроллером домена на несколько минут (5-30), в течении которых вход пользователя в домен невозможен. Через определение время (задается в политике безопасности домена), учетная запись пользователя автоматически разблокируется. Временная блокировка учетной записи позволяет снизить риск подбора пароля (простым брутфорсом) к учетным записям пользователей AD.

Если учётная запись пользователя в домене заблокирована, то при попытке входа в Windows появляется предупреждение:

Как проверить, что аккаунт пользователя AD заблокирован?

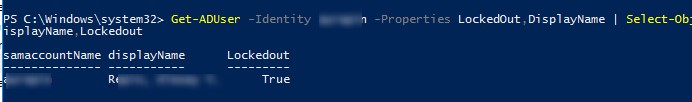

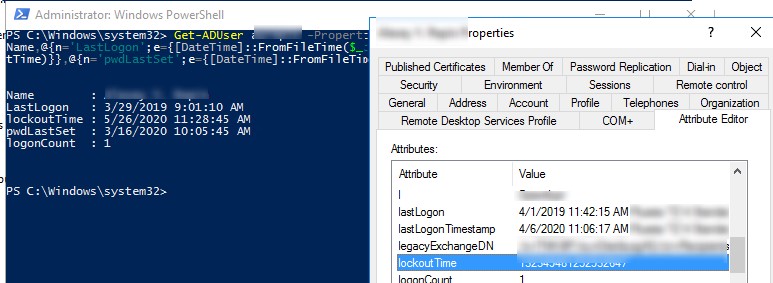

Вы можете проверить, что аккаунт заблокирован в графический консоли ADUC или с помощью комнадлета Get-ADUser из модуля Active Directory для PowerShell:

Учетная запись сейчас заблокирована и не может быть использована для авторизации в домене (Lockedout = True).

Можно вывести сразу все заблокированные аккаунты в домене с помощью Search-ADAccount:

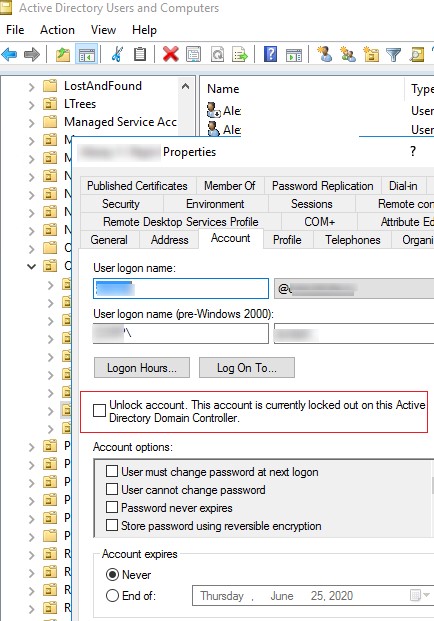

Вы можете вручную снять блокировку учетной записи с помощью консоли ADUC, не дожидаясь автоматической разблокировки. Для этого в свойствах учетной записи пользователя на вкладке Account, включите опцию Unlock account. This account is currently locked out on this Active Directory Domain Controller (Разблокируйте учетную запись. Учетная запись на этом контроллере домена Active Directory на данный момент заблокирована) и сохраните изменения.

Также можно немедленно разблокировать учетную запись с помощью следующей команды PowerShell:

Политики блокировки учетных записей в домене

Ситуации, когда пользователь забыл свой пароль и сам вызвал блокировку своей учетки случаются довольно часто. Но в некоторых случаях блокировка учеток происходит неожиданно, без каких-либо видимых причин. Т.е. пользоваться “клянется”, что ничего особого не делал, ни разу не ошибался при вводе пароля, но его учетная запись почему-то заблокировалась. Администратор по просьбе пользователя может вручную снять блокировку, но через некоторое время ситуация повторяется.

Чтобы решить проблему самопроизвольной блокировки учетной записи пользователя, администратору нужно разобраться с какого компьютера и какой программой была заблокирован аккаунт пользователя Active Directory.

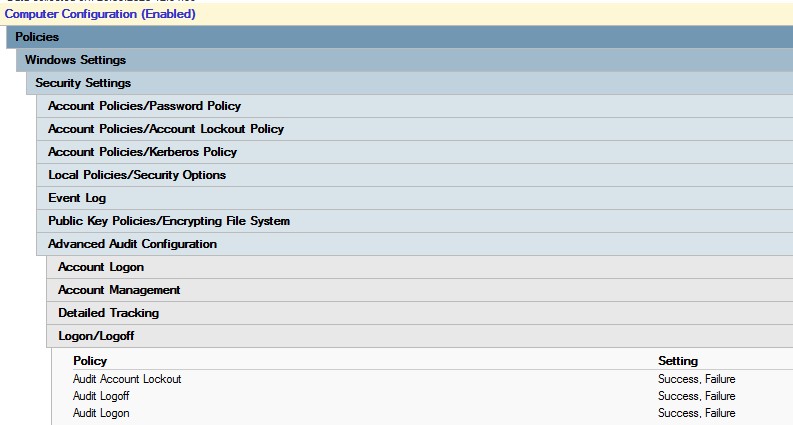

Политики аудита входа на DC

Проще всего включить эту политику через консоль gpmc.msc, отредактировав политику Default Domain Controller Policy, либо на уровне всего домена с помощью Default Domain Policy.

EventID 4740: событие блокировки учетной записи

В первую очередь администратору нужно разобраться с какого компьютера/сервера домена происходят попытки ввода неверных паролей и идет дальнейшая блокировка учетной записи.

Если пользователь ввел неверный пароль, то ближайший к пользователю контроллер домена перенаправляет запрос аутентификации на DC с FSMO ролью эмулятора PDC (именно он отвечает за обработку блокировок учетных записей). Если проверка подлинности не выполнилась и на PDC, он отвечает первому DC о невозможности аутентификации. Если количество неуспешных аутентификаций превысило значение, заданное для домена в политике Account lockout threshold, учетная запись пользователя временно блокируется.

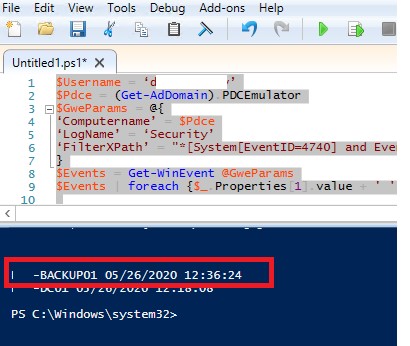

При этом в журнале обоих контроллеров домена фиксируются событие с EventID 4740 с указанием DNS имени (IP адреса) компьютера, с которого пришел первоначальный запрос на авторизацию пользователя. Чтобы не анализировать журналы на всех DC, проще всего искать это события в журнале безопасности на PDC контроллере. Найти PDC в домене можно так:

Событие блокировки учетной записи домена можно найти в журнале Security (Event Viewer > Windows Logs) на контролере домена. Отфильтруйте журнал безопасности (Filter Current Log) по событию с Event ID 4740. Должен появиться список последних событий блокировок учетных записей контроллером домена. Переберите все события, начиная с самого верхнего и найдите событие, в котором указано, что учетная запись нужного пользователя (имя учетной записи указано в строке Account Name) заблокирована (A user account was locked out).

Откройте данное событие. Имя компьютера (или сервера), с которого была произведена блокировка указано в поле Caller Computer Name. В данном случае имя компьютера – TS01.

Поиск компьютера/сервера, с которого блокируется пользователь с помощью PowerShell

Можно воспользоваться следующим PowerShell скриптом для поиска источника блокировки конкретного пользователя на PDC. Данный скрипт вернет дату блокировки и компьютер, с которого она произошла:

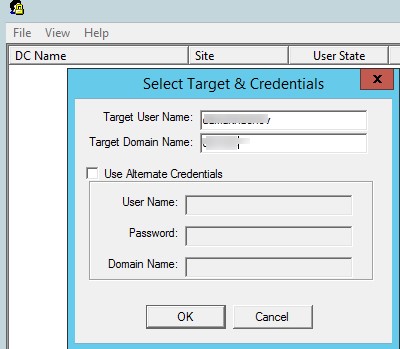

Утилита Microsoft Account Lockout and Management Tools

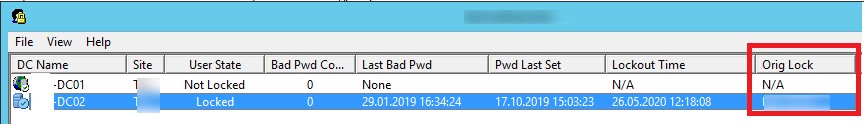

Для поиска источника блокировки пользователя можно использовать графическую утилиту Microsoft Account Lockout and Management Tools — Lockoutstatus.exe (скачать ее можно тут). Данная утилита проверяет статус блокировки учетной записи на всех контроллерах домена.

Запустите утилиту Lockoutstatus.exe, укажите имя заблокированной учетной записи (Target User Name) и имя домена (Target Domain Name).

В появившемся списке будет содержаться список DC и состояние учетной записи (Locked или Non Locked). Дополнительно отображается время блокировки и компьютер, с которого заблокирована данная учетная запись (Orig Lock).

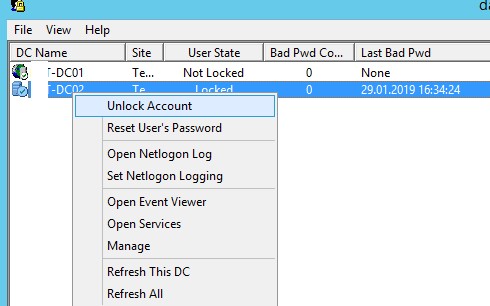

Прямо из утилиты Lockoutstatus можно разблокировать пользователя, или сменить его пароль.

Основной недостаток утилиты LockoutStatus – она довольно долго опрашивает все контроллеры домена (некоторые из них могут быть недоступны).

Как определить программу, из которой блокируется учетной запись пользователя?

Итак, мы определили с какого компьютера или устройства была заблокирована учетная запись. Теперь нужно понять, какая программа или процесс выполняет неудачные попытки входа и является источником блокировки.

Часто пользователи начинают жаловаться на блокировку своей учетной записи в домене после плановой смены пароля. Чаще всего это значит, что старый (неверный) пароль сохранен в некой программе, скрипте или службе, которая периодически пытается авторизоваться в домене с устаревшим паролем. Рассмотрим самые распространенные места, в которых пользователь мог сохранить свой старый пароль:

Для более детального аудита блокировок на найденном компьютере необходимо включить ряд локальных политик аудита Windows. Для этого на локальном компьютере, на котором нужно отследить источник блокировки, откройте редактор групповых политик gpedit.msc и в разделе Compute Configurations -> Windows Settings -> Security Settings -> Local Policies -> Audit Policy включите политики:

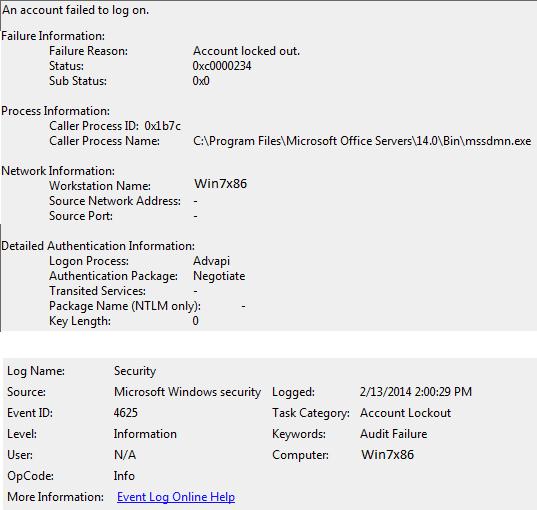

Дождитесь очередной блокировки учетной записи и найдите в журнале безопасности (Security) события с Event ID 4625. В нашем случае это событие выглядит так:

Из описания события видно, что источник блокировки учетной записи – процесс mssdmn.exe (является компонентом Sharepoint). Осталось сообщить пользователю о том, что ему необходимо обновить свой пароль на веб-портале Sharepoint.

После окончания анализа, выявления и наказания виновника не забудьте отключить действие включенных групповых политик аудита.

Если вы так и не смогли найти причину блокировки учетной записи на конкретном компьютере, попробуйте просто переименовать имя учетной записи пользователя в Active Directory. Это как правило самый действенный метод защиты от внезапных блокировок определенного пользователя, если вы не смогли установить источник блокировки.