кулцхакер ты рад что это

Кулхацкер

Компьютерный сленг — разновидность сленга, используемого как профессиональной группой IT-специалистов, так и другими пользователями компьютеров.

История

Появление терминов

Внедрение сленга

Как и в профессиональном языке компьютерщиков, в жаргоне много английских заимствований. Часто это заимствования из английского компьютерного жаргона. Примером служат слова «геймер» — от английского жаргонизма gamer, где геймером называют профессионального игрока в компьютерные игры или «думер» — от doomer — это поклонник игры [2]

Методы внедрения

Один из распространённых способов, присущий всем жаргонизмам, стоящим рядом с определенной терминологией, — это трансформация какого-нибудь термина, как правило, большого по объёму или трудно произносимого. [3]

Сюда можно отнести:

«Отцами» этих слов могут выступать и профессиональные термины английского происхождения, которые уже имеют эквивалент в русском языке: хард драйв, хард диск, хард, тяжелый драйв — hard drive (жёсткий диск, винчестер), коннектиться или джоиниться — to connect и to join (присоединяться), апгрейдить — to upgrade (усовершенствовать), программер — programmer (программист), юзер — user (пользователь), кликать или щёлкать — to click). Грамматическое освоение русским языком некоторых заимствований сопровождается их словообразовательной русификацией. [4] Zip (программа архивации) — зиповать, зазипованный, зиповский; user (в переводе «пользователь») — юзер, юзерский (и вторично преобразованное из слов «юзер» и «зверь» уничижительное понятие «юзверь»).

Интересно, что здесь есть и обратное явление. Появляется синонимичный термину жаргонизм, образованный от слова, уже давно закрепившегося в русском языке: «форточки» — фамильярное название операционной системы Microsoft Windows (дословно — «Окна»). [5]

Некоторые слова приходят из жаргонов других профессиональных групп, к примеру, автомобилистов: чайник — начинающий пользователь, движок — ядро, «двигатель» программы. Второе значение термина движок это ещё и семантически эквивалентно английскому аналогу engine — двигатель). Иногда и сам компьютер называют машиной. Слово «глюк» и словообразовательный ряд от него, широко употребляющиеся в компьютерном жаргоне, получают здесь значение «непредвиденных ошибок в программе или некорректной работы оборудования». Например: «У меня принтер глючит». [2]

Ещё один способ — метафоризация — широко используется почти во всех жаргонных системах. С его помощью были организованы такие слова, как: блин, болванка, матрица — компакт-диск, селёдка — пластиковая упаковка от записываемых дисков (обычно на 10-100 дисков), по аналогии с советской консервной банкой для сельди, крыса, животное, пацюк (укр.) — манипулятор мышь, реаниматор — специалист или набор специальных программ по «вызову из комы» компьютера, программное обеспечение которого серьёзно повреждено и который не в состоянии нормально функционировать. Также существуют глагольные метафоры: тормозить — крайне медленная работа программы или компьютера, сносить, убивать — удалять информацию с диска, резать — записывать информацию на оптический диск (в этом случае резак — записывающее устройство). Есть ряд синонимов, связанных с процессом нарушения нормальной работой компьютера, когда он не реагирует ни на какие команды, кроме кнопки афоризм на семь бед один reset). В таком случае о компьютере говорят, что он повис, завис, встал, упал. Слово «упал» также относят к ОС (Операционной системе) или другому важному ПО (Программному обеспечению), в случае сбоя нормальной работы программы, вследствие чего необходимо её переустанавливать, либо в случае нарушения работы канала связи. Хотя слово «зависание» (произошло зависание, в случае зависания) сейчас уже можно исключить из жаргонизмов — оно официально употребляется как термин. Это не единственный пример наличия синонимов в лексике жаргона.

Способ метонимии (оборот речи, замена одного слова другим, смежным по значению) встречается в образовании жаргонизмов у слова «железо» — в значении «компьютер, физические составляющие компьютера», «кнопки» — в значении «клавиатура». Но есть примеры фразеологизмов, мотивация смысла в которых понятна чаще посвященному: «синий экран смерти» (Blue Screen of Death, текст сообщения о критической ошибке Windows на синем фоне), «комбинация из трех пальцев» (Ctrl-alt-delete — вызов диспетчера задач, в старых системах, до Windows 98, — перезагрузка системы), «топтать батоны» (работать на клавиатуре, button — кнопки).

В компьютерном сленге присутствуют слова, не имеющие семантической мотивировки. Они находятся в отношении частичной омонимии с некоторыми общенародными словами: лазарь — лазерный принтер; вакса — операционная система пентюх, пень — микропроцессор квак, квака — игра

Словообразование

Впоследствии слова могут вытесняться терминами. Напр., для игрового жаргона: симулятор, квест, 3D action (экшен).

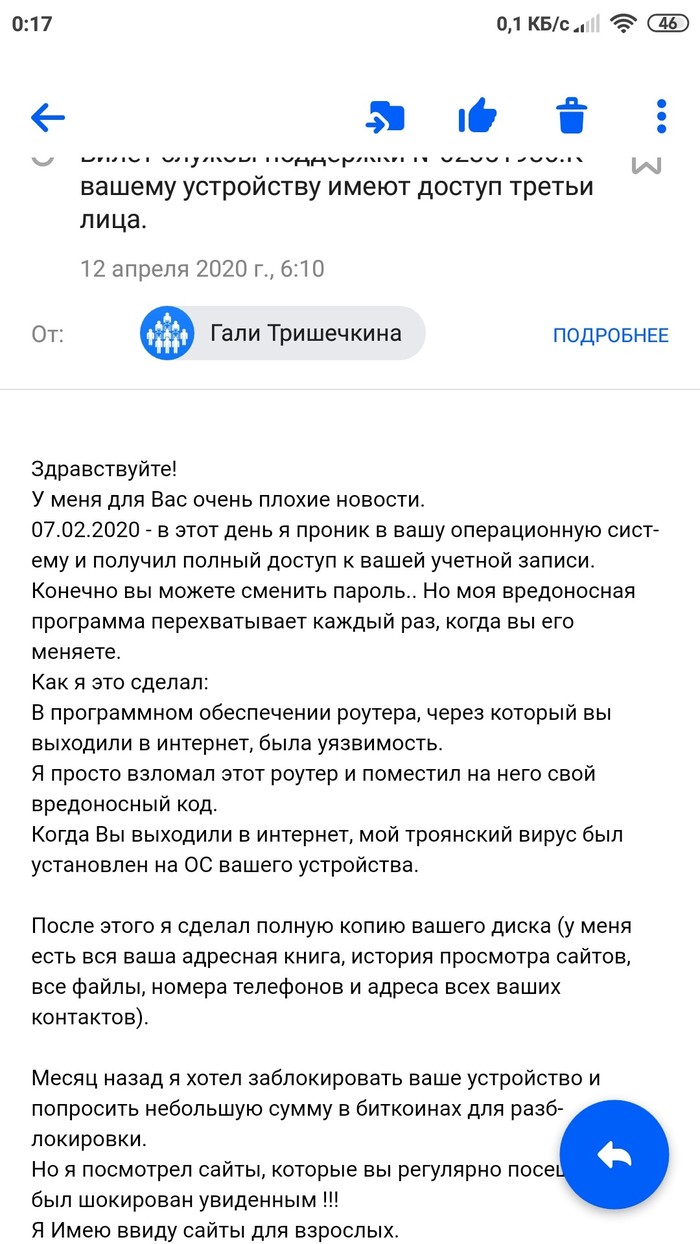

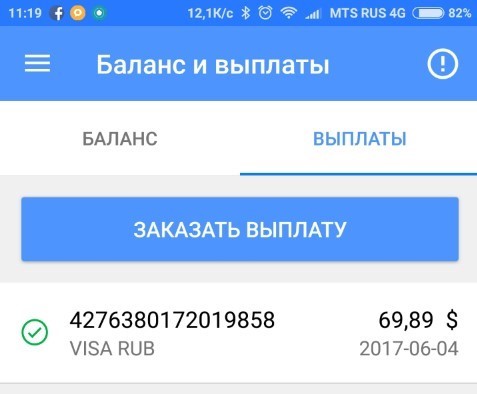

Старый добрый развод от кулхацкеров

Если он мою историю посмотрит, скорее он мне денег пришлет.

vorobev91, сколько той жизни! Расскажи камрадам пикабушникам, как ты себя весьма необычно удовлетворяешь. Хотя вряд ли ты кого здесь удивишь.

особенно смешно читать эти письма с рабочего компа где десятки терабайт малопонятных обывателю данных и нет вебкамеры (на лаптопе она кстати тоже сдохла еще год назад)

Старый дебильный развод.

пока не густо, но оба поступления март-апрель этого года, рыбка ловится.

нет,ну уже просто интересно,что ж там такое смотришь

кароч у тебя конь троянский в роутэре но это не точно

Верните мне мой 2012-й

Посмотрев служебный заголовок выяснил писали с Алтая

Это в какой раз я читаю на Пикабу?

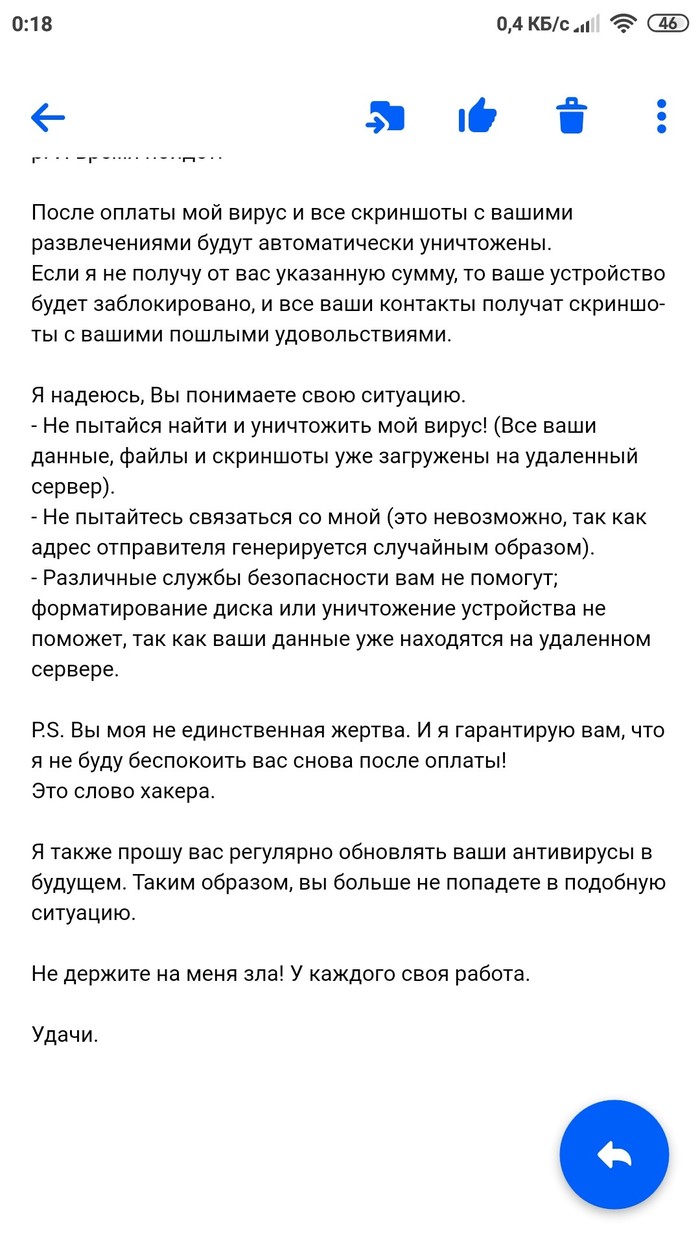

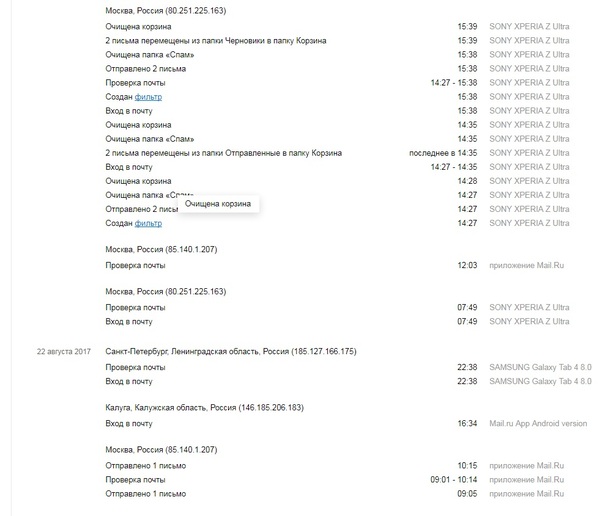

Майл.ру проблемы с защитой персональных данных

Вчера вечером обнаружил у себя на Облаке от Майла странную папку, которую не создавал. Зайдя в нее увидел кучу сканов паспортов людей, которых я не знаю.

Мягко говоря, на лицо, проблемы с безопасностью. Обращение в Майл я оставил, но хотел бы предупредить всех остальных: не стоит хранить сканы ваших паспортов в облаке, может случится, что они попадут к мошенникам и неизвестно чем это аукнется.

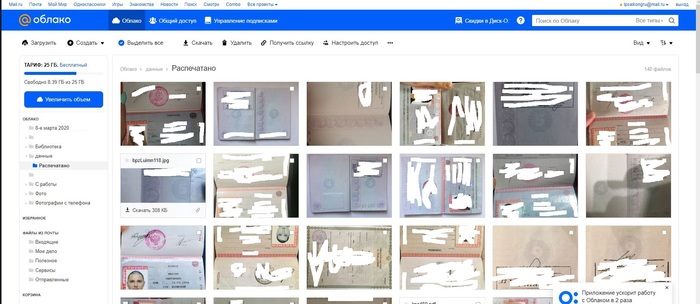

Кто пользуется платной подпиской на музыку VK/BOOM проверьте списания, снимают 149р по два раза, ещё и ночью.

Посты уже давно встречались на Пикабу и других ресурсах:

Не уверен на 100% кто в ответе за списания, но думаю раз принадлежит Mail.ru то она и в ответе, пруф:

Поднимите пожалуйста в топ, пусть увидят и проверят многие, комментарии для минусов внутри.

P.S. Бонус лишним не будет:

Негодяи взломали почту

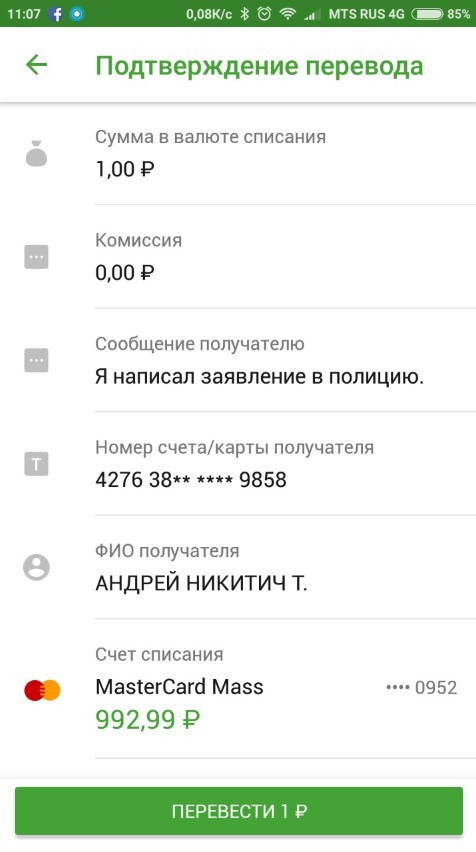

Разослали всем контактом жалобную историю о больном крестнике или племяннике нуждающемся в срочной операции и с просьбой перевести средства на карту. Оставили след

Я не спец и не знаю, можно ли отследить негодяев. Перед уходом всех забили в спамфильтры, из-за этого я чуть было не проморгал важное письмо. Пароль был сложный, содержал и буквы и цифры и сменный регистр. Как ещё уберечься от подобных неприятных ситуациях?

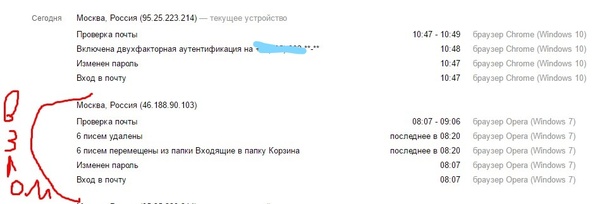

Нужна помощь Пикабу!

Как видим, доступ к почте они получили в 8:07 и за 13 минут отправили, получили и удалили совокупно 6 писем. Их ip, судя по всему, Московский: 46.188.90.103

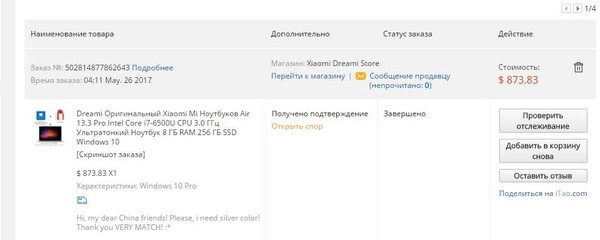

Этого хватило, чтобы закрыть мой заказ на Алиэкспресс:

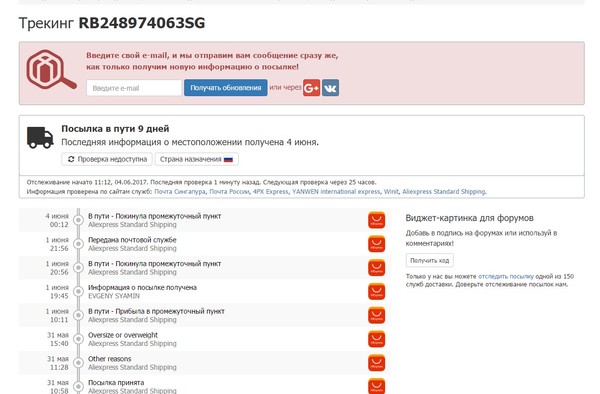

Хотя моя посылка еще в пути:

Зайти на сервис кэшбеков EPN.BIZ (не реклама) и вывести оттуда кэшбек за этот заказ:

О том, как я был кул хацкером

-далекие времена я увлекся темной стороной силы взломом сайтов. Мой интерес был праздным, я лишь начинал свой путь веб-программиста и несколько моих сайтов взломали с помощью sql-injection. Мне требовалось дополнить свои знания чтобы впредь подобное не повторялось, чем, собственно, я и занялся.

Ну и как многие другие, в то время я увлекался браузерными играми и решил применить свои небольшие на тот момент и на этот знания в коварных целях.

История про «футбольный менеджер»

Как сейчас помню, сижу я развалившись в кресле, вяло наблюдая как по полю бегают маленькие виртуальные игроки моей команды. В чате творится обыденный бурный хаос, в голове лишь одна мысль — как же скучно. К этому моменту у меня был небольшой опыт брутфорса разных форумов, мы с друзьями играли в «линейку» и чтобы быть в курсе событий действий чужих кланов — я брутил их форумы, чтобы читать важную стратегическую информацию :).

В голову пришла мысль — а почему бы не попробовать и тут? Попробуем использовать брутфорс! Оказалось, что на входе в игру не используется капча и логин игрока совпадает с ником в игре. Элементарно, Ватсон!

Был написан небольшой скрипт который перебирал указанным логинам стандартные пароли, логины игроков я быстро получил из рейтинга. Пароли же взял самые простые, рекордсменом был, конечно же, «123456» после него с гордо поднятой головой шли «1234», «111111», «qwerty», «qazwsx» и подобные, у меня было всего около 10 основных паролей по которым я «работал». Получилось несколько сотен доступов, это было для меня простым развлечением и я занимался тем что логинился под каким-либо игроком и писал в чат от его имени. Достаточно быстро в игровом чате началась легкая паника, некоторые люди писали что-то вроде «Да это фигня, а ну, взломай меня!», я подставлял для брута только один логин и скачанную где-то базу основных паролей 🙂 Обычно все получалось и я заходил под его ником и стращал остальных. После нескольких подобных случаев уже никто не смеялся и половина чата бегала с криком «А-а-а-а-а» по кругу.

На форуме несколько десятков игроков начали живо обсуждать «взлом сайта», «слив базы» , «он продал моего Рональдо» и «мы все умрем». Администрация отбивалась как могла и не понимала что происходит, а так как я не скрывался, быстро вышла на мой основной ник и спросила «че за?». В тот момент я понял что это успех и начал глупо гордо играть в злобного хацкера, который способен уничтожить их игру. В ходе общения, за остановку своих деструктивных действий и помощи в устранении уязвимости я запросил аж… 100$. Да, это было забавно в тот момент и одновременно очень ново для меня :). После того как я назвал «цену» администрация ответила что-то вроде «утром стулья — вечером деньги» и намекнула что если уязвимость действительно будет — сразу заплатят. Но тут во мне проснулся ковбой Мальборо и я ответил: «Теперь мои услуги стоят 200$». Сейчас это выглядит дико, но в тот момент я действительно так сделал :).

В общем то, немного поразмыслив, я понял что надо идти сдаваться написать им про брутфорс и sql-инъекцию (которую я нашел в тот же вечер, но чуть позже). Сделав свое грязное дело я получил заветные 200$ на вебмани! Честно сказать, не ожидал, что они заплатят, но они отправили деньги с комментариями «ну ты, блин, шантажист :)». После этого я совсем обнаглел и через пару дней попросил у них игровой валюты (несколько друзей играли в эту игру и я хотел им помочь), администрация не отказала и засыпала меня как золотая антилопа Раджу 🙂

К слову сказать, сейчас данная игра чувствует себя очень неплохо, судя по статистике с их сайта, зарегистрировано в игре более 6 000 000 игроков.

История про сочинский сайт

Лет 5 назад у моего города был «основной» сайт, самый известный и посещаемый, он и сейчас есть, собственно, но конкурентов значительно больше. Зачем я начал проверять его на sql-инъекции — не знаю, но факт в том, что я нашел уязвимость в добавлении объявлений — чем и воспользовался. Удалось получить доступ к базе данных mysql 5 версии — список всех таблиц и полей, логин и хеш пароля от администратора форума и сайта, ну и подобные скучные вещи. Но в этот раз я решил что настало время спалиться проявить себя.

Узнав где находится офис данного сайта (а у них целый офис, штат сотрудников — все серьезно) я приехал на встречу к директору чтобы на месте показать им насколько я глуп что сам приехал уязвимыми они являются на самом деле. Гордо и уверенно я поведал директору телеканала сайта об их проблемах, даже показал в режиме «онлайн» процесс получения любых данных из их базы. После чего, он мне сказал следующее: «Ты в курсе что за текущий год мы уже двух таких посадили?». Он явно намекал мне на неправомерность моих действий. Хорошо что я не стал глупить, а пришел и рассказал — подумал я. В общем, начальник директор сайта спросил чего бы я хотел за помощь, а так как я очень-очень-очень скромный, то попросил лишь 3 000 рублей :). В белом конвертике мне была передана сумма и сказано «спрячь, чтобы сотрудники не видели», после чего я как заправский шпион вышел на улицу и был таков.

Конечно, суммы фигурирующие в статье достаточно смешные, но, прошу учесть что у меня не было цели «заработать» и все происходило достаточно спонтанно, кстати, подобных историй у меня много, но именно «получил вознаграждение» я в этих двух 🙂

Кулхацкер. Начало

Эпизод 1. Введение, капча, выпиливание ботов

Есть у меня один интернет-проект личного характера, так сказать, с началом еще в 2006 году. Проект сильно личный, поэтому ссылку не публикую, но желающим ссылку могу дать в личку. На данный момент проект потихонечку умирает, стадию роста и расцвета он уже пережил, вроде нужно закопать, но вот все никак не решимся мы на этот шаг.

Двиг в 2006 году был куплен, не секрет — DLE, и примерно за год сильно допилен собственными силами, настолько сильно допилен, что мы перестали обновляться с 2007 года. Сайтец, где народ тусит, пишет, комментирует, общается в личках на разные животрепещущие темы.

Отличительными особенностями проекта были собственные доработки, но настолько простые, что иногда я сильно удивлялся тому, почему до этого не додумались остальные. Одна из таких доработок связана с капчей.

Когда все подобные проекты вводили капчу для защиты от ботов, мы с товарищем тоже решили ввести капчу, но быстро поняли, что мы тупо теряем аудиторию, а ботов все больше, и они продолжают спамить. В итоге капча осталась, но исключительно как рулетка, отображающая выпавшее число, которое никак не влияет на возможность оставить комментарий — проще говоря, мы выпилили полностью механизм проверки капчи, но оставили генерацию и отображение. И через достаточно небольшой промежуток времени это стало фишкой — народ в комментариях мерился числами капчи, у кого красивее и т.д. «Чем бы дитя ни тешилось, лишь бы не руками,» — подумали мы.

Но ведь если вспомнить историю капчи, то она призвана защитить от ботов, от тех самых, которые массово спамят на просторах интернета, а мы этот механизм защиты выпилили, потому что он не работал. Тем не менее, мы смогли проанализировать поведение ботов и выпилить всех без остатка. Есть сайт, есть возможность простого, считай легкого, комментирования, без смс и регистрации, нет капчи, нет ботов.

Это было достойное применение аналитики POST и GET запросов к скриптам сайта с моей стороны.

Эпизод 2. Обновления движка, знакомство с кулхацкером

Т.к. двиг сайта не обновлялся, то периодически всплывали какие-то уязвимости, а еще какие-то эпизоды применения конкретных уязвимостей к нашему сайту.

Хорошо, если мы узнавали об этой уязвимости на 0day ресурсах до того, как эта уязвимость была применена к нашему сайту, или на форме техподдержки нашего движка, снова до того момента, как эта уязвимость была применена к нашему сайту. Но случалось и так, что мы узнавали об уязвимости из анализа POST и GET запросов к скриптам сайта, либо уже по факту, например, дефейса, либо иных манипуляций с сайтом.

И вот наступил тот день, когда версия движка сайта стала настолько старой, что сообщения об этом движке и этой версии просто перестали появляться на 0day ресурсах, не говоря о том, что на форуме ТП за последние 5 лет новых сообщений о нашей версии движка просто не появлялось.

И тут появляется он — кулхацкер.

Не буду рассказывать про то, кто это, расскажу про веселье, которое мы получили. Началось все с того, что на почту владельца сайта пришло сообщение, что сайт взломан, гоните бапки, иначе всем хана. В первом письме была озвучена сумма в 100К рублей в биткоинах.

Вот те раз, подумали мы, и взялись за аналитику. Сначала требовалось найти результат взлома. Достаточно оперативно был найден скрипт, не относящийся к движку сайта, но замаскированный под типичный для нашего движка скрипт, также были найдены измененные скрипты сайта — сайт был зашелен. Уровень работы — кулхацкер, до сервера добраться не удалось.

Путем нехитрых манипуляций были проанализированы POST и GET запросы к сайту целиком, на предмет имени нового скрипта, ну и конечно же были обнаружены переданные параметры в POST запросе к сайту, в результате чего была найдена уязвимость, был определен вектор атаки, была найдена слабая на передок переменная, ну и конечно же уязвимость была закрыта, а для движка сайта был сделан «откат до безопасного» состояния. За кулхацкером было установлено дополнительное наблюдение — вдруг он еще чего знает, чего не знаем мы, а в паблике неизвестной информации уже практически нет, да и наш случай явно нигде не описывался.

Спустя какое-то время снова письмо, на этот раз о том, что мы плохие люди, что он нам этого не простит, что если мы не заплатим бапки, то нам снова не поздоровится.

Вот те два, подумали мы, и снова проигнорировали письмо. Спустя пару дней мы получили дефейс сайта с требованием заплатить бапки. Снова проанализировали POST и GET запросы, снова нашли вектор атаки, обнаружили новую слабую на передок переменную, снова закрыли уязвимость, снова сделали «откат до безопасного» состояния.

Мы уже понимали, что кулхацкер должен начать подозревать нас в том, что мы используем его знания в собственных интересах, ну и что мы не бежим к нему навстречу с сумкой денег, поэтому было решено написать письмо нашему «клиенту» от некой «секретарши», которая не понимает, о чем идет речь, и что ей вообще нужно делать, и уж тем более она не понимает, что такое биткоины. Мы рассчитывали на то, что это должно в некотором смысле подогреть интерес нашего кулхацкера, что заставит его еще пару раз продемонстрировать уязвимости нашего движка, если у него таковые остались в запасе.

Также мы проанализировали первый и второй векторы атаки, определили общее слабое место движка сайта, после чего проанализировали все скрипты на предмет подходящих под обнаруженные уязвимости слабых на передок переменных. Оперативно закрыли еще несколько узких мест.

Ответ кулхацкера не заставил себя долго ждать, снова была угроза о том, что нам будет плохо, снова был осуществлен дефейс сайта, но теперь сумма требований снизилась в 10 раз, что дало нам предположение о том, что идеи у нашего подопечного закончились, а значит в следующий раз он к нам не придет.

Стандартные манипуляции с анализом запросов к сайту, новый вектор атаки, новый набор переменных, закрытие уязвимости, «откат до безопасного» состояния.

Эпизод 4. Прощание

Как и предполагалось, новых случаев взлома не было, но зато было новое письмо от нашего клиента о том, что мы редиски, что мы ведем себя крайне непрофессионально, и что могли бы заплатить бапки хотя бы за то, что он нам показал уязвимости нашего движка.

Обменялись контактами, нашли несколько закрытых сообществ с 0day информацией, где были опубликованы неизвестные до этого времени уязвимости для нашего движка — были приятно удивлены. Кулхацкеру сказали спасибо и закинули денег на телефон, номер которого он нам не сообщал 😉

Эпизод 5. Рабочие моменты

Новая компания, новые задачи. Краем уха слышу разговор ИТ инженеров о том, что основной сайт компании взламывают уже в который раз, что компания, разрабатывавшая сайт несколько лет назад, хочет денег за обновление движка и закрытие уязвимостей, что хз что делать, но скоро начнут рвать на флажки. Вклиниваюсь в разговор, предлагаю помощь.

Классика же, все же до безумия просто, с этого начинают все кулхацкеры. Для начала предлагаю включить анализ POST запросов, т.к. в логах GET пусто, что логично. Спустя пару часов получаю ответ, что хостер сказал, что это невозможно, что такие логи они не ведут, что если хотите собирать POST, то собирайте сами. Ребята расстроены.

Вот те три, подумал я, и рассказал, как принудительно включить сбор POST запросов со всех скриптов сайта. На следующий день вектор атаки был обнаружен, уязвимость оперативно закрыта, а ИТ инженеры получили бесценный опыт по анализу ситуации, чем, наверное, и пользуются по сей день. ИБ в компании не было.

Заключение

Хотите научиться основам ИБ, начните с кулхацкерства. Если направление станет интересным — шагните на следующую ступеньку. Чем больше Вы будете знать о методах взлома, тем больше Вы сможете противопоставить атакующим.

И да, когда дойдете до подбора доступа к личности, тогда сможете начать составлять грамотные регламенты по ИБ.

«А что боты?» — Вы спросите. А я Вам отвечу: «Анализируйте поведение, найдете вектор атаки, закономерности и общие моменты — сможете разобраться с ними!» — очень похоже на общий подход к обеспечению безопасности по факту. Превентивные меры только на основе опыта.

Админские забавы: глумимся над кулхацкерами и сотрудниками офиса

Содержание статьи

Когда все настроено и работает как часы, когда пользователи довольны, а босс не достает постоянными просьбами и вопросами, когда все мануалы прочитаны, а в контре нет равных, настает тоска, и чтобы спастись от нее, админ включает творческое мышление и начинает придумывать всевозможные виды пранка, чтобы поглумиться над коллегами и теми, кто пытается пробраться в его серверы.

Сисадминский пранк может быть направлен в три почти противоположных по значению и последствиям стороны:

1. Кулхацкеры. Различные издевательства над скрипт-кидди, включающие в себя такую классику, как подмена баннеров сетевых сервисов и шутки с брандмауэром. Все это не только позволит развеселить себя любимого, но и нередко удостаивается всяческих похвал со стороны коллег, а иногда даже и начальства.

2. Коллеги-админы. Имея равные права на управление серверами с другими админами, ты можешь запросто устроить западло и им тоже. Однако здесь не все так просто, как с предыдущим пунктом. Портя жизнь другим админам, ты можешь усугубить любую непредвиденную ситуацию, возникшую в сетевой инфраструктуре. Как результат: лишение премии обоих, а в особо сложных ситуациях, увольнение и синяк под глазом.

3. Сотрудники офиса. Жертвой пранка может стать и весь офисный планктон вместе взятый. Имея полный контроль над файрволами, маршрутизаторами и прокси-серверами, ты сможешь здорово себя повеселить, однако когда дело дойдет до разбирательства, возможны и особо горькие последствия, начиная от увольнения без рекомендаций и заканчивая рукоприкладством с кровопролитием (в понедельник утром людей лучше не злить).

Стоит также отметить, что некоторые виды приколов могут быть направлены в любую из трех сторон хоть одновременно, хоть по отдельности.

Дуракам здесь не место

Разобравшись с теорией, переходим к практике, а конкретно к первой части статьи, в которой жертвами становятся незадачливые кулхацкеры. Начнем с самого простого и распространенного трюка — подмены баннеров сетевых сервисов. В качестве защиты от атак это работает плохо, зато, если с фантазией все в порядке, можно хорошенько поиздеваться над несмышлеными «взломщиками».

Итак, попробуем исправить приветственное сообщение, выдаваемое наиболее распространенными сервисами, а конкретно: ftpd, smtpd и httpd, dns. Конечно, далеко не все админы используют в своих системах стандартные сервисы, одни предпочитают ProFTPd, другие, например, vsftpd, поэтому мы остановимся на самых распространенных и популярных вариантах:

Сохраняем и генерируем конфигурационный файл:

# cd /etc/mail

# m4 sendmail.mc > sendmail.cf

* Postfix. Открываем /etc/postfix/ main.cf, ищем опцию smtpf_banner и заменяем ее значение на строку «VAX HTTPD 3.31-beta (MS-DOS 5.3, gcc 1.1)»

* Bind. Конфиг /etc/bind/named.conf, строка:

options <

version «8.2.2»;

>;

Для изменения баннеров некоторых сервисов придется править исходники, например, баннер Apache исправляется с помощью редактирования заголовочного файла include/ap_release.h (строка #define AP_SERVER_BASEPRODUCT «Apache»). Хорошие результаты дает также использование различных «заглушек», которые прикидываются настоящими сервисами, на самом деле ими не являясь. Они получили широкое распространения в разного вида honeypot-системах, но могут применяться и для организации качественного пранка.

Ниже приведен код фиктивного smtp-демона, который правильно устанавливает соединение, а затем без видимых причин его разрывает:

Ты можешь сказать, что это глупая и бесполезная штука, но только представь, каких мук будет стоит взлом скрипта. Сервер не обрабатывает команд, поэтому незадачливому «хакеру» будет стоит больших усилий определить, почему это происходит. А как он будет перебирать все имеющиеся эксплойты, печально осознавая, что ни один из них не подходит… А если в код добавить возможность ответа на команды или встроить полноценный чат-бот? В общем, огромный простор для экспериментов.

Если на машине функционирует только один сервис (например HTTPd), то можно пойти еще дальше и сделать так, чтобы инициация подключения к любому порту автоматически перенаправлялась на порт этого сервиса. Nmap и любые другие сканеры портов просто сойдут с ума: список открытых портов будет включать в себя все возможные варианты, слушающие сервисы будут вести себя совсем не так, как предполагается (TCP вместо UDP, странная строка ответа и т.д.) Естественно, незадачливого новичка такое положение дел надолго ввергнет в шок.

В то же время реализация идеи очень проста, незатейлива и требует выполнения всего трех команд, модифицирующих правила брандмауэра:

Второе правило перенаправляет весь трафик к портам, отличным от 80го, на 80-ый же порт. Третье правило ограничивает количество одновременных соединений до 10. Нужно это просто для того, чтобы web-сервер не смог попасть в состояние DoS.

Защита самого web-сайта от нападок скрипт-кидди и троллей тоже может принести немало удовольствия. Например, попав под обратный slashdot-эффект (когда кто-то публикует ссылку на твой ресурс на другом сайте с целью поглумиться и нагадить), не стоит сразу блокировать всех посетителей, пришедших со злонамеренного web-сайта. Гораздо эффектнее будет выглядеть перенаправление их на другую страницу (или сайт), сделанную специально для издевательства над ними. Далее приводится список действий, необходимых для осуществления этой задачи.

Во второй строке происходит проверка переменной HTTP_REFERER и поиск в ней регулярного выражения, соответствующего любой странице сайта www.evil.net ([NC] — это «no case»: URL может быть написан в любом регистре символов). Если проверка дает положительный результат, все тролли уходят на страницу, адрес которой указан в третье строке (в примере это google.com, однако лучше найти более подходящую контексту страницу).

Теперь поговорим о тех, кто любит воровать. За последнее время сети Wi-Fi получили очень широкое распространение, свободные точки доступа теперь можно найти даже в небольших городах, Wi-Fi модули устанавливаются в нетбуки и сотовые телефоны, весь мир поголовно переходит на сотовую связь четвертого поколения.

Однако развитие беспроводной связи несет в себе и проблемы: люди любят халяву, и если в твоем доме/офисе есть открытая точка доступа, то кто-нибудь обязательно ей воспользуется. Конечно, для борьбы с похитителями можно активировать шифрование и принудительную авторизацию, но если трафик не имеет особого значения, открытый доступ можно использовать для глумления над ворами.

Следующий прием был впервые опубликован на странице www.ex-parrot.com/pete/upside-down-ternet.html, и на русский язык его название можно перевести как «перевернутый тырнет». Суть заключается в следующем: настраиваем сервер так, чтобы «чужие» клиенты попадали в отдельную подсеть, все пакеты из которой будут перенаправлены на внутренний прокси, коверкающий их содержимое. Ниже мы рассмотрим, как такое проделать.

Настроим DHCP-сервер, раздающий адреса клиентам беспроводной сети. Чтобы схема заработала, мы должны поместить воров в отдельную подсеть. Делается это с помощью следующего набора правил файла dhcpd.conf:

# vi /etc/dhcpd.conf

### Стандартные настройки

ddns-updates off;

ddns-update-style interim;

authoritative;

shared-network local <

### Наша «настоящая» подсеть

subnet *.*.*.* netmask

255.255.255.0 <

range *.*.*.* *.*.*.*;

option routers *.*.*.*;

option subnet-mask

255.255.255.0;

option domain-name «mydomain.ru»;

option domain-name-servers *.*.*.*;

deny unknown-clients;

### Перечисляем легальных клиентов

host client1 <

### MAC-адрес клиента и его

IP-адрес

hardware ethernet

*:*:*:*:*:*;

fixed-address *.*.*.*;

>

>

### Подсеть, открытая всем, пакеты,

пришедшие из нее,

### будут направлены на наш проксисервер

subnet 192.168.0.0 netmask

255.255.255.0 <

range 192.168.0.2

192.168.0.10;

option routers 192.168.0.1;

option subnet-mask

255.255.255.0;

option domain-name-servers

192.168.0.1;

allow unknown-clients;

>

>

$ sudo service dhcpd restart

Теперь настроим squid, который будет заниматься обработкой HTTP-трафика, пришедшего от нелегальных пользователей:

$ sudo apt-get install squid

Открываем конфигурационный файл /etc/ squid/squid.conf и делаем несколько исправлений (не удаляя содержимое):

# vi /etc/squid/squid.conf

### Открываем доступ всем клиентам нашей доступной для всех подсети

acl localnet src 192.168.0.0/24

http_access allow localnet

### Делаем прокси невидимым

http_port 3128 transparent

### Пропускаем трафик через скрипт

url_rewrite_program /usr/local/bin/

flip.pl

Создаем скрипт flip.pl, который будет извращаться над трафиком:

Даем скрипту права на исполнение:

$ sudo chmod +x /usr/local/bin/flip.pl

Просим squid перечитать конфиг:

$ sudo service squid reload

Устанавливаем веб-сервер, который будет отдавать изображения, обработанные скриптом:

$ sudo apt-get install apache2

Создаем каталог для хранения изображений:

$ sudo mkdir /var/www/images

$ sudo chown www-data:www-data /var/www/images

$ sudo chmod 755 /var/www/images

Чтобы веб-сервер смог получить к ним доступ, добавляем пользователя www-data в группу proxy (изображения будут добавлены скриптом от имени этого пользователя и группы):

$ sudo service apache2 restart

Наконец, настраиваем перенаправление трафика с помощью iptables:

Это все. Теперь HTTP-трафик, пришедший от клиентов открытой подсети, будет перенаправлен в squid и обработан нашим скриптом, который делает ни что иное, как переворачивание всех изображений веб-страницы, сохранение их в локальном каталоге /var/www/images с последующей отдачей вместо оригиналов с помощью локального веб-сервера. На скриншотах отчетливо видно, как будет выглядеть веб-страница в окне браузера похитителей интернет-трафика.

Веселим детишек

Кому как не админам издеваться над рядовыми пользователями. Имея полную власть над сетевой инфраструктурой, ты можешь вытворять с пользователями все что угодно. Например, редактировать их почту.

Написав небольшой скрипт для Postfix, мы сделаем так, чтобы к любому сообщению, пересылаемому с помощью нашего сервера, добавлялась небольшая оригинальная подпись. Для этого заводим пользователя filter, с правами которого будет работать наш скрипт:

$ sudo adduser filter

Создаем каталог, где будет происходить обработка корреспонденции:

$ sudo mkdir /var/spool/filter

$ sudo chown filter:filter /var/spool/filter

Настраиваем передачу почты через нашего агента. Для этого добавляем приведенную ниже строку в файл /etc/postfix/master.cf.

Создаем скрипт mail-filter.sh и наполняем его содержимым:

Даем пользователям права на исполнение скрипта:

$ sudo chmod +x /usr/local/bin/mail-filter.sh

Перезагружаем конфиг и наслаждаемся результатом:

$ sudo service postfix reload

Заключение

Пранк — это креативное дело, о котором не читают в статьях, а придумывают на ходу. Время от времени любого человека посещают идеи хороших шуток, остается только реализовать их и наслаждаться результатом. Однако не стоит заходить слишком далеко, нужно уважать время и нервы других людей.

Способов глумления над коллегами существует уйма, начиная от подмены стандартного приглашения bash и заканчивая забиванием логов различным мусором. Большинство этих приемов уже были описаны в статье «Пощады не будет!» (][_11_2009), поэтому сегодня эта тема не затрагивается.