что такое защищенный канал связи

Рассказываем про государственные защищенные сервисы и сети

Знаете ли вы, что многим компаниям для публикации банальных новостей на своём сайте надо подключаться к специальной защищённой сети, и только через неё постить котят в соцсетях размещать актуальную информацию. Это касается, в первую очередь, государственных организаций. В качестве примера приведём МЧС или администрацию любого города. Любая новость на их ресурсе публикуется через защищённые каналы связи. Точнее, должна публиковаться, поскольку ещё не все успели к ним подключиться. И всё это курируется ФСО. Выглядит это примерно так:

В России существует несколько тысяч таких защищённых каналов. Описывать каждый мы не будем, просто коротко опишем наиболее интересные государственные сети. Также напомним, что Cloud4Y выполняет подключение клиентов к таким защищённым сетям, в том числе сетям электронного правительства. Также возможно использование криптошлюзов ViPNet, «Континент» и других. Подробнее о решениях компании вы можете узнать у наших менеджеров.

Российский государственный сегмент сети Интернет — RSNet

Функционирует на базе телекоммуникационных сетей и систем российской части интернета, находящихся в ведении Федеральной службы охраны РФ (ФСО России). ФСО России определяет порядок использования и функционирования сети RSNet, а также регистрацию и выдачу участникам сети RSNet доменов третьего уровня домена GOV.RU и RSNET.RU.

Через сеть RSNet пользователи общедоступной сети Интернет получают доступ только к официальным материалам, относящимся к деятельности органов государственной власти РФ. Участником сети RSNet может являться орган государственной власти РФ, подведомственное подразделение или отдельное должностное лицо.

Для подключения участников к сети RSNet используются российские сертифицированные криптошлюзы на базе технологии ViPNet.

Приказ ФСО Российской Федерации от 07.09.2016 № 443 «Об утверждении Положения о российском государственном сегменте информационно-телекоммуникационной сети Интернет»

Закрытый сегмент передачи данных ЗСПД (военный интернет)

Военная коммуникационная система, не соединенная с глобальным интернетом. Все рабочие станции, подключенные к сети, работают исключительно с отечественным ПО, защищены от несанкционированного доступа и имеют соответствующие аттестаты безопасности.

ЗСПД функционирует на инфраструктуре, арендованной у Ростелеком и на распределённой инфраструктуре, принадлежащей Минобороны. К сети подключены территориально распределенные катастрофоустойчивые центры обработки данных ТрКЦОД, представляющие собой сегменты сети с собственной охраной, электроснабжением, системами охлаждения и пожарной безопасности. Вся передаваемая в сети и хранимая на серверах информация шифруется отечественными алгоритмами и оборудованием.

В ЗСПД функционируют различные сервисы, включая электронную почту с возможностью передачи секретной информации вплоть до грифа секретности «Особой важности». Основной информационный ресурс в СЗПД доступен по адресу mil.zs, под которым функционирует множество доменов третьего уровня. Смотреть эти сайты можно через компьютеры (работают на операционной системе МСВС — мобильной системе Вооруженных сил), которые сертифицированы службой защиты государственной тайны, также известной как Восьмое управление Генштаба. Подключение к этим компьютерам сторонних несертифицированных устройств (флеш-накопителей, принтеров, сканеров и т.д.) невозможно, при этом каждая попытка подключить купленную в магазине флешку контролируется специальным программным обеспечением и фиксируется

Для мониторинга и перенаправления потоками данных в режиме реального времени в ЗСПД функционирует единая система управления «Единый контур информационной безопасности»

Защищенная сеть передачи данных ЗСПД

В настоящий момент множество государственных учреждений создают собственные защищенные сети, функционирующие поверх общедоступного интернета. Для защиты и шифрования трафика используются сертифицированные криптошлюзы — обязательное требование для государственных информационных систем (ГИС) и критической информационной инфраструктуры (КИИ). Самые распространенные отечественные технологии в этом секторе — это линейка продуктов ViPNet компании Infotecs, комплексы шифрования «Континент» от компании «Код безопасности», шлюзы КриптоПро, шлюзы безопасности С-Терра и ряд других. Полный перечень сертифицированного криптооборудования можно посмотреть здесь.

Примерами таких СЗПД являются:

Защищенная сеть передачи данных электронного правительства

Оператором ЗСПД является ОАО Ростелеком, на него возложены функции поддержки и развития сети. Криптографическая защита каналов связи осуществляется с использованием криптооборудования ViPNet, Континент или C-Терра. Соответственно и подключение к ЗСПД возможно только с использованием этих криптошлюзов.

В этой ЗСПД участникам доступны множество сервисов и систем, входящих в инфраструктуру электронного правительства:

Единая система межведомственного электронного взаимодействия СМЭВ

Позволяет участникам сети осуществлять государственные и муниципальные услуг и функции в электронном виде. Участниками являются органы исполнительной власти, государственные фонды, многофункциональные центры, кредитные и иные организации. В сети участникам доступны так называемые виды сведений – структурированная информация об услугах и результатах оказания услуг, справочные сведения, реестры, классификаторы, и другие сведения.

Также через СМЭВ передаются документы и сведения о ходе выполнения запросов и результатах предоставления услуг на единый портал государственных услуг ЕПГУ (Госуслуги).

Оператором защищенной сети передачи данных ЗСПД, в которой функционирует СМЭВ, является Ростелеком. Обеспечение функционирования сети и качественное взаимодействие информационных систем, входящих в СМЭВ, возложено на Ситуационный центр.

Единая система идентификации и аутентификации ЕСИА

Федеральная государственная информационная система, предназначена для упрощенной идентификации пользователей-получателей электронных государственных и муниципальных услуг, услуг кредитных и иных организаций. Функционирует в защищенной сети передачи данных, поддерживаемой Ростелеком.

Единая биометрическая система ЕБС

Предназначена для удаленной идентификации граждан по биометрическим образцам для получения электронных услуг. Система работает совместно с системой ЕСИА и использует для идентификации лицо и голос гражданина. Разработкой и поддержкой системы занимается Ростелеком.

Единая государственная информационная система в сфере здравоохранения ЕГИСЗ

Предназначена для объединения медицинских организаций, территориальных органов управления здравоохранения и фондов ОМС и страхования в единую корпоративную сеть. Сеть имеет в своем составе подсистему защищенной сети передачи данных ЗСПД. Оператором системы и ЗСПД также является ПАО Ростелеком. В системе доступно множество сервисов: электронная медицинская карта пациента, электронная регистратура, специализированные регистры пациентов и медработников, телемедицинские консультации и другие.

Также существует множество других защищенных сетей, менее популярных и более специализированных. Если вам интересно, в будущем можем рассказать что-нибудь и про них. Список сайтов, которые используют защищённые сети и про которые знает Гугл, вы можете посмотреть здесь. Спасибо за внимание!

Что ещё интересного есть в блоге Cloud4Y

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем не чаще двух раз в неделю и только по делу

Принцип Доверия (Trust) в HTTPS

Сейчас уже, наверное, больше половины серверов перебрались с http на https протокол. Зачем? Ну, это мол круто, секъюрно.

В чем же заключается эта секъюрность? На эту тему уже написана куча статей, в том числе и на Хабре. Но я бы хотел добавить еще одну.

Почему решил написать

Я, вообще, по специальности Android разработчик, и не особо шарю в криптографии и протоколах защиты информации. Поэтому когда мне пришлось столкнуться с этим непосредственно, я был немного в шоке от размера пропасти в моих теоретических знаниях.

Я начал рыться в разных источниках, и оказалось, что в этой теме не так просто разобраться, и тут недостаточно просто прочитать пару статей на Хабре или Вики, при чем я нигде не встретил абсолютно исчерпывающего и понятного источника, чтобы сослаться и сказать — «Вот это Библия». Поэтому у меня это «немного разобраться» заняло кучу времени. Так вот, разобравшись, я решил поделиться этим, и написать статью для таких же новичков, как и я, или просто для людей, которым интересно зачем в строке URL иногда стоит https, а не http.

Что значит защищенный канал связи?

Чтобы канал передачи данных считался защищенным, должны выполняться 3 основные принципа:

В этой статье я хотел бы рассказать подробно только о механизме Доверия.

Что значит Доверие (Trust)?

Вы можете доверять вашему собеседнику только если точно знаете, что он — тот, за кого себя выдает.

Самый простой пример — вы знаете собеседника лично, более сложный — вы знаете кого-то кто лично знает вашего предполагаемого собеседника и этот кто-то гарантирует что собеседнику можно доверять.

Жизненный пример

Представим, Вы хотите купить квартиру.

Для этого Вы находите Риэлтора, который занимается продажей квартир.

Риэлтор говорит, что он работает с неким Застройщиком, и предлагает квартиру от этого Застройщика.

Застройщик говорит, что жилье, которое он строит будет, сдано, и те кто заплатил за него деньги Риэлтору, получит его в собственность, и легальность строительства и право собственности будет обеспечена Государством.

Итого у нас есть 4 субъекта Вы, Риэлтор, Застройщик, Государство.

Для того чтобы сделка успешно состоялась и никто никого не обманул Государство создало законы, определяющие документы, которые гарантируют легальность сделок, и механизм печати или подписи, который гарантирует подлинность этих документов.

У Вас есть примеры этих документов и печатей, вы можете их взять у Государства.

Вы имеете право требовать у Риэлтора оригиналы документов на строительство.

Риэлтор берет документы Застройщика, которые подкреплены документами Государства и убеждается, что квартиры можно продавать — они легальны.

Застройщик же в свою очередь получает документы у Государства.

Т.е. теперь вы можете смело вести диалог только с Риэлтором, основываясь на его документах, скрепленных печатями Застройщика и Государства!

Доверие в HTTPS

А теперь поменяем имена действующих лиц из Жизненного примера.

Вы = Клиент (Client)

Риэлтор = Сервер (Server)

Застройщик = Промежуточный Центр Сертификации (Intermediate CA)

Государство = Главный Центр Сертификации (Root CA)

Главный Центр Сертификации (Root Certificate Authority, CA) — общепризнанная известная компания, которой международные организации выдали полномочия заведовать сертификатами и подписями, короче этой компании доверяют все.

Она может давать некоторые полномочия Промежуточным центрам Сертификации (Intermediate CA), и они будут подписывать документы от имени Главного Центра.

Перейдем к математике

Были упомянуты слова: подпись, сертификат и т.д. Как это реализовать? В помощь приходит асимметричное шифрование.

Чтобы не вдаваться в подробности и не объяснять дискретную математику и криптографию, уясним пару вещей:

1) Коротко и о главном об асимметричном шифровании.

Есть 2 ключа — Публичный и Приватный (Public Key and Private Key). Собственно, ключи — это просто большие числа.

Если сообщение шифруется Публичным, то его может расшифровать только соответствующий ему Приватный ключ.

И наоборот:

Если сообщение шифруется Приватным, то его может расшифровать только соответствующий ему Публичный ключ.

Приватный ключ никому не дается, Публичный — собственно, публичный.

2) Цифровая подпись (Digital Signature) — это часть документа, зашифрованная Приватным ключом Подписчика (Issuer). Если ее можно расшифровать Публичным Ключом Подписчика, то можно с уверенностью утверждать, что именно Подписчик ее шифровал.

COMODO Certification Authority

Identity: COMODO Certification Authority

Verified by: COMODO Certification Authority

Expires: 31.12.29

Subject Name

C (Country): GB

ST (State): Greater Manchester

L (Locality): Salford

O (Organization): COMODO CA Limited

CN (Common Name): COMODO Certification Authority

Issuer Name

C (Country): GB

ST (State): Greater Manchester

L (Locality): Salford

O (Organization): COMODO CA Limited

CN (Common Name): COMODO Certification Authority

Issued Certificate

Version: 3

Serial Number: 4E 81 2D 8A 82 65 E0 0B 02 EE 3E 35 02 46 E5 3D

Not Valid Before: 2006-12-01

Not Valid After: 2029-12-31

Certificate Fingerprints

SHA1: 66 31 BF 9E F7 4F 9E B6 C9 D5 A6 0C BA 6A BE D1 F7 BD EF 7B

MD5: 5C 48 DC F7 42 72 EC 56 94 6D 1C CC 71 35 80 75

Public Key Info

Key Algorithm: RSA

Key Parameters: 05 00

Key Size: 2048

Key SHA1 Fingerprint: 11 E4 91 D1 C9 E4 C0 EB 9A CE CF 73 54 5D E1 F1 A8 30 3E C3

Public Key: 30 82 01 0A 02 82 01 01 00 D0 40 8B 8B 72 E3 91 1B F7 51 C1 1B 54 04 98 D3 A9 BF C1 E6 8A 5D 3B 87 FB BB 88 CE 0D E3 2F 3F 06 96 F0 A2 29 50 99 AE DB 3B A1 57 B0 74 51 71 CD ED 42 91 4D 41 FE A9 C8 D8 6A 86 77 44 BB 59 66 97 50 5E B4 D4 2C 70 44 CF DA 37 95 42 69 3C 30 C4 71 B3 52 F0 21 4D A1 D8 BA 39 7C 1C 9E A3 24 9D F2 83 16 98 AA 16 7C 43 9B 15 5B B7 AE 34 91 FE D4 62 26 18 46 9A 3F EB C1 F9 F1 90 57 EB AC 7A 0D 8B DB 72 30 6A 66 D5 E0 46 A3 70 DC 68 D9 FF 04 48 89 77 DE B5 E9 FB 67 6D 41 E9 BC 39 BD 32 D9 62 02 F1 B1 A8 3D 6E 37 9C E2 2F E2 D3 A2 26 8B C6 B8 55 43 88 E1 23 3E A5 D2 24 39 6A 47 AB 00 D4 A1 B3 A9 25 FE 0D 3F A7 1D BA D3 51 C1 0B A4 DA AC 38 EF 55 50 24 05 65 46 93 34 4F 2D 8D AD C6 D4 21 19 D2 8E CA 05 61 71 07 73 47 E5 8A 19 12 BD 04 4D CE 4E 9C A5 48 AC BB 26 F7 02 03 01 00 01

Subject Key Identifier

Key Identifier: 0B 58 E5 8B C6 4C 15 37 A4 40 A9 30 A9 21 BE 47 36 5A 56 FF

Critical: No

Key Usage

Usages: Digital signature

Critical: Yes

Basic Constraints

Certificate Authority: Yes

Max Path Length: Unlimited

Critical: Yes

Extension

Identifier: 2.5.29.31

Value: 30 40 30 3E A0 3C A0 3A 86 38 68 74 74 70 3A 2F 2F 63 72 6C 2E 63 6F 6D 6F 64 6F 63 61 2E 63 6F 6D 2F 43 4F 4D 4F 44 4F 43 65 72 74 69 66 69 63 61 74 69 6F 6E 41 75 74 68 6F 72 69 74 79 2E 63 72 6C

Critical: No

Signature

Signature Algorithm: SHA1 with RSA

Signature Parameters: 05 00

Signature: 3E 98 9E 9B F6 1B E9 D7 39 B7 78 AE 1D 72 18 49 D3 87 E4 43 82 EB 3F C9 AA F5 A8 B5 EF 55 7C 21 52 65 F9 D5 0D E1 6C F4 3E 8C 93 73 91 2E 02 C4 4E 07 71 6F C0 8F 38 61 08 A8 1E 81 0A C0 2F 20 2F 41 8B 91 DC 48 45 BC F1 C6 DE BA 76 6B 33 C8 00 2D 31 46 4C ED E7 9D CF 88 94 FF 33 C0 56 E8 24 86 26 B8 D8 38 38 DF 2A 6B DD 12 CC C7 3F 47 17 4C A2 C2 06 96 09 D6 DB FE 3F 3C 46 41 DF 58 E2 56 0F 3C 3B C1 1C 93 35 D9 38 52 AC EE C8 EC 2E 30 4E 94 35 B4 24 1F 4B 78 69 DA F2 02 38 CC 95 52 93 F0 70 25 59 9C 20 67 C4 EE F9 8B 57 61 F4 92 76 7D 3F 84 8D 55 B7 E8 E5 AC D5 F1 F5 19 56 A6 5A FB 90 1C AF 93 EB E5 1C D4 67 97 5D 04 0E BE 0B 83 A6 17 83 B9 30 12 A0 C5 33 15 05 B9 0D FB C7 05 76 E3 D8 4A 8D FC 34 17 A3 C6 21 28 BE 30 45 31 1E C7 78 BE 58 61 38 AC 3B E2 01 65

Что же происходит на каждом из субъектов

1) Начнем с Root CA

2) Этот Self Signed Certificate раздается клиентам

3) Подтверждение своей аутентичности

Если не вдаваться в детали, то этот пункт одинаков для Сервера и Промежуточных Центров Аутентификации

В итоге, имеем Self Signed Certificate на клиенте и Signed Server Certificate на сервере, т.е. клиент знает и доверяет СА и СА прогарантировал аутентичность сервера.

4) Непосредственно диалог

Теперь глянем что же происходит при обращении клиента к серверу. Для этого используем Network dump от Wireshark.

Мы видим сообщения:

Client Hello, Server Hello, Change Cipher Spec, Encrypted Handshake Message

Ниже показано, что эти сообщения с собой несут:

Как видим, вместе с Server Hello Клиенту приходит Цепочка Сертификатов Сервера (Server Certificate).

Как клиент проверяет подлинность Сертификата. Как это происходит:

1) Клиент смотрит, есть ли у него Root CA для верхнего сертификата в цепочке,

если нет — спускается по цепочке ниже, при чем каждый раз перепроверяет, действительно ли подписан сертификат предыдущим в цепочке. (Это просто — цифровая подпись нижнего должна расшифровываться публичным ключом верхнего).

Если не нашел, значит у Клиента и Сервера нет общего знакомого CA, доверять серверу нельзя.

2) если есть — Клиент берет Публичный Ключ своего сертификата и пробует расшифровать подпись сертификата, пришедшего с Сервера.

Примечание

Протокол TLS также поддерживает механизм доверия Сервера к клиенту. Как видно из рис 5, в ответ на Server Hello, может прийти сертификат клиента, и сервер тоже может удостовериться, что CA гарантировал его аутентичность.

Заключение

Итак, когда обе стороны убедились, что их собеседники — те за кого себя выдают, можно начинать диалог. При чем, сразу же есть все для дальнейшего шифрования сообщений — приватный ключ на стороне сервера, и его публичный ключ на клиенте, который был прислан с сертификатом сервера. Но в дальнейшем асимметричное шифрование используется только один раз — когда клиент шифрует пароль публичным ключом сервера, и отправляет серверу — KlientKeyExchange. Далее уже этот пароль используется для симметричного шифрования сообщений, так как оно значительно быстрее и проще асимметричного. Механизмы выбора протокола шифрования и обеспечения целостности сообщений — это огромная область математики и криптографии, но, к счастью для пользователя, она уже реализована под капотом SSL. Все что надо — чтобы на клиенте и сервере были совместимые версии SLL, шифров, криптопровайдеров.

В конце хотелось бы сказать, что протоколы безопасной коммуникации:

Но главный, и пожалуй, достаточный, аргумент за — HTTPS и TLS действительно безопасны, насколько это возможно.

Протоколы VPN: какой протокол лучше и в чем состоят различия между ними

VPN все чаще оказывается на слуху в последние пару лет. Этому способствуют и суровые законы некоторых стран, и пандемия, вынудившая людей работать из дома. Но не все хорошо знакомы с технологией в целом, не говоря уже о таких аспектах, как ее отдельные протоколы.

В этом материале как раз об этом и поговорим. Выясним, какие есть протоколы, чем они отличаются, сравним их друг с другом и поможем выбрать наиболее подходящий вариант.

Что такое VPN

Virtual Private Network (Частная Виртуальная Сеть) — это расширение для публичной сети, позволяющее имитировать еще одну сеть поверх уже существующей, к которой может подключаться ограниченное количество устройств.

Обычно « виртуальное » подключение формируется между локальным компьютером и сервером. После этого подключенные системы получают преимущества приватной сети. Уровень доверия к ней многократно возрастает благодаря используемым механизмам защиты трафика. И это несмотря на низкий уровень доверия к сети, на базе которой строится VPN. После подключения к VPN можно управлять защищенными файлами, доступными только для членов сети, скрывать исходящий трафик и шифровать его.

Основные сценарии использования VPN

Что такое VPN-протокол?

VPN-протокол — программный фундамент, на базе которого строится любой VPN-сервис. В нем описывается формат организации подключения, обмена данными внутри частной виртуальной сети и другие аспекты работы ПО.

От выбора протокола зависит, какие задачи будут с помощью него решены, насколько эффективно они будут решаться, насколько это будет безопасно, быстро и т.п. Существует несколько технологий организации VPN, поэтому возникают некоторые разногласия при выборе соответствующих сервисов и при настройке виртуальных частных сетей.

На какие критерии оценки VPN-протоколов стоит обратить внимание

У каждого протокола свой набор характеристик, исходя из которых нужно выбирать для себя подходящий. Среди них:

Теперь от общего описания форматов и характеристик перейдем к конкретным технологическим решениям и к их особенностям.

Кратко о существующих протоколах

Для начала кратко пробежимся по протоколам, которые будем рассматривать в статье.

Далее разберем каждый протокол подробнее. Ознакомимся с принципами работы, степенью защищенности, производительностью и другими аспектами VPN-технологий.

OpenVPN

Золотой стандарт среди действующих VPN-протоколов. Хорош сразу по всем фронтам:

Для настройки и запуска OpenVPN нужен клиент, то есть программное обеспечение, адаптированное под работу с протоколом. Использовать встроенные системные инструменты не получится. Благо клиентских приложений, поддерживающих эту технологию, хватает. И они доступны на Windows, macOS, Linux, iOS и Android. В зависимости от количества подключений OpenVPN может быть бесплатным, но бизнес-клиентам придется заплатить.

Протокол находится в активной разработке, постоянно обрастает обновленными стандартами защиты и повышениями производительности.

PPTP

Point-to-Point Tunneling Protocol — старая технология, которая давно перешла в разряд винтажных и сейчас практически не используется. Была создана компанией Microsoft в 1999 году.

Протокол устанавливает стандартное двухканальное соединения типа PPP между устройствами, а потом передает данные через инкапсуляцию по методу Generic Routing Encapsulation. Параллельно с этим действует соединение по TCP-порту. Первое используется непосредственно для передачи информации, второе нужно для управления подключением.

PPTP сложен в настройке и в управлении. К примеру, из-за необходимости поддерживать сразу две сетевые сессии с трудом получается перенаправлять сигнал на сетевой экран. Из-за спецификаций GRE и других компонентов протокола страдает безопасность.

Несмотря на наличие поддержки MS-CHAPv2 и EAP-TLS для авторизации пользователей, PPTP остается небезопасным VPN-протоколом, не рекомендуемым к использованию для решения серьезных задач. Подобрать ключ и получить доступ к частной сети можно примерно за 23 часа с помощью профильного онлайн-сервиса.

В свое время эта технология обрела успех благодаря поддержке со стороны Microsoft и внедрению PPTP в Windows по умолчанию. Для настройки не требовались сторонние клиенты и программные инструменты, но в связи с появлением более надежных альтернатив в духе OpenVPN, популярность PPTP начала снижаться. Сейчас даже Microsoft рекомендует использовать продукты конкурентов и прекратить эксплуатировать PPTP ввиду его незащищенности и нестабильности.

Его все еще можно использовать для снятия региональных ограничений, так как обычно в этих случаях не приходится скрывать трафик и переживать за кражу личных данных.

SSTP

Secure Socket Tunneling Protocol — модифицированная версия PPTP. Эдакая надстройка старого протокола, которая должна была стать не только духовным продолжением ранее существовавшей технологии, но и исправлением всех ошибок, допущенных в «предыдущей версии».

Сколько-то заметной популярности протокол не сыскал. Доля на рынке VPN у SSTP такая же скромная, как и у предыдущей итерации протокола Microsoft. Но у него есть преимущество в виде отсутствия критических проблем с безопасностью. Таких зияющих дыр в нем нет и перехватить трафик гораздо сложнее.

Помогает SSL-шифрование. При подключении к SSTP вся информация отправляется через TCP-порт 443. Такой подход делает его полезным при необходимости создавать безопасные подключения со странами, где большая часть VPN-сервисов заблокирована или запрещена законом.

Многочисленные тестирования показали, что SSTP может передавать данные на высокой скорости (если канал свободен) и быстро восстанавливать соединение, если то неожиданно оборвалось. По этим показателям протокол стремится к OpenVPN, но не дотягивает ввиду некоторых ограничений технологии.

Для нормальной работы SSTP требуется свободный канал данных. Как только на нем появляется нагрузка (даже незначительная), скорость работы протокола резко падает и превращает используемый VPN-сервис в настоящую помеху.

Secure Socket Tunneling Protocol доступен на операционных системах Windows, Linux и BSD, но поддерживается ограниченным количеством сервисов. Их тяжело найти, а еще они зачастую обходятся дороже альтернатив. Отсюда и скромная аудитория SSTP, которая и не планирует расти в ближайшем будущем из-за продвинутости конкурентов.

IPsec

Internet Protocol Security представляет собой не одну технологию, а набор протоколов. Каждый из них помогает обеспечить безопасность информации, передаваемой по IP-сети. По сути, они не создавались для организации VPN-соединений, это одно из нескольких применений.

Прелесть IPsec заключается в его упрощенной настройке. Благодаря своей архитектуре и работе на сетевом уровне не возникает потребности в подключении сторонних клиентов. VPN на базе Internet Protocol Security можно «поднять» во всех операционных системах встроенными средствами – ч ерез параметры ОС. Это его главное преимущество над OpenVPN.

Безопасность IPsec достигается за счет работы двух механизмов.

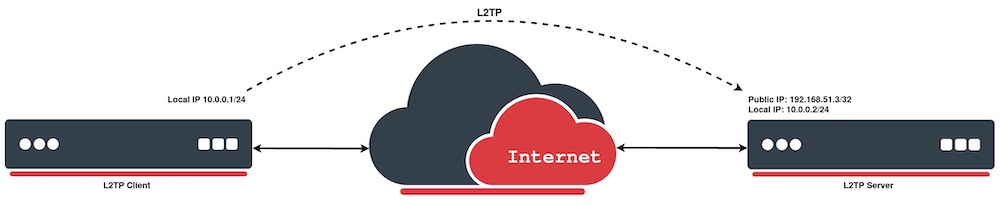

IPsec используется в тандеме с другими техническими решениями. Зачастую речь идет о комбинировании технологий IPsec и L2TP или об IPsec + IKEv2.

IPsec/L2TP

IPsec/IKEv2

Разработан командой разработчиков из Microsoft и Cisco, но имеет несколько вариаций с открытым исходным кодом, написанных независимыми программистами. IKEv2 хорош наличием поддержки Mobility and Multi-homing Protocol. Это делает его устойчивым к смене сетей, это поможет владельцам смартфонам оставаться на связи даже при выходе в сеть через VPN. Подключение к VPN-серверу не обрывается при смене роутера, к которому подключен гаджет или смене точки доступа во время поездок.

IKEv2 поддерживает методы шифрования AES, Blowfish и Camellia. В этом плане он не отличается от L2TP. Так что уровень защищенности от атак извне у них идентичный. Также он потребляет меньше ресурсов, чем условный OpenVPN, и от этого демонстрирует более высокую скорость передачи данных. По умолчанию поддерживается в Windows 7 и новее, в macOS Lion и новее, в iOS и в ряде смартфонов на базе Android.

WireGuard

Новое поколение VPN-протоколов. Разработчики называют его ускоренной, надежной и простой в управлении альтернативой OpenVPN и другим используемым технологиям. Какого-то конкретного мнения по поводу WireGuard пока выражено не было.

Известно, что в его основе лежит ворох технологий шифрования, бережно оберегающих каждый байт отправляемых данных. Используются Curve25519, ChaCha20, SipHash, BLAKE2 и Poly1305. Причем каждый из перечисленных типов криптографии берет на себя конкретную задачу. Допустим, Curve25519 необходим для обмена ключами, BLAKE2 занимается хэшированием информации, а Poly1305 задействуется для аутентификации.

WireGuard легковесный – о н состоит всего из четырех тысяч строк кода. Поэтому разработчики при желании могут быстро его исследовать, проанализировать и даже поменять что-то. Это открытый стандарт, как и OpenVPN. Эта легковесность распространяется и на пользовательский опыт – л юди охотно отмечают, что настроить WireGuard легче, чем остальные протоколы.

По результатом бенчмарков, WireGuard обгоняет лидер ов рынка. Разрыв между WG и OpenVPN впечатляет. 1011 Мбит в секунду против 258 Мбит в секунду соответственно. С IPsec разница не такая большая, но она есть, и как раз в пользу WireGuard.

SoftEther

Недавняя разработка из Цукубского университета. Кроссплатформенный японский VPN-проект, который бок о бок с WireGuard стремится выйти на первые позиции, обойдя OpenVPN.

Хорош совместимостью с другими VPN-технологиями. Может работать в комбинациях с IPsec, EtherIP, L2TP. Из дополнительных функций предлагает: динамический DNS, встроенный фильтр пакетов, удобную панель управления и контроль над RPC через HTTPS. А еще он без проблем обходит чересчур бдительные брандмауэры, мешающие нормальной работе сети даже в безопасных условиях.

На SoftEther можно легко перебраться с OpenVPN за счет глубокой интеграции двух сервисов и функции клонирования в японском протоколе.

Так же, как OpenVPN и WireGuard, имеет открытый исходный код и распространяется бесплатно.

Сравнительная таблица протоколов

Закрепим новую информацию с помощью таблицы.