что такое определение туннеля двусторонний пинг

Безопасность в сети интернет

Защита различных CMS от взлома, вредоносные программы, анонимность и безопасность в интернете

Страницы

AdSense-web

29 мая 2018

Тестируем настройки браузера на анонимность с использованием прокси-сервера

Настройки браузера, на примере Mozilla Firefox, помогут скрыть факт использования прокси-сервера и максимально обеспечить анонимность в сети. Также, идентифицирующие вас данные в User agent не просто скрываются, а подменяются на наиболее используемые пользователями, что позволяет «раствориться» среди многих.

Конечно, легче использовать браузер Tor, где, даже, настройки по умолчанию обеспечивают хорошую анонимность, но некоторые сайты просто блокируют доступ по этой сети. И если вы еще не разобрались, как скрыть использование сети Tor, или подобных анонимных сетей, то стоит попробовать воспользоваться прокси-сервером.

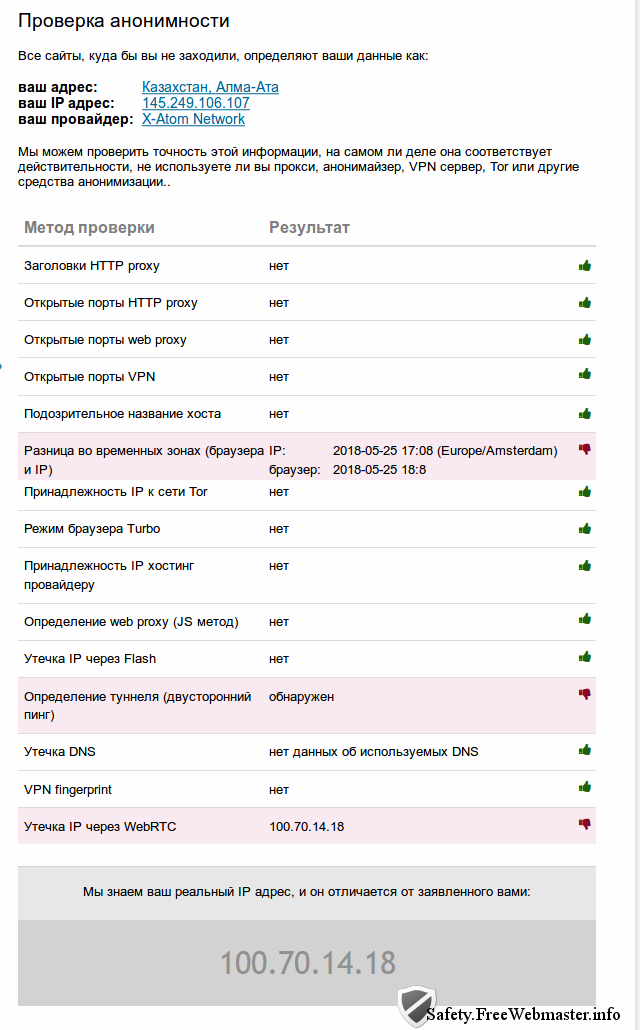

На странице одного из популярных сервисов, в онлайн-базе прокси-листов, выбрал прокси HTTP, HTTPS с высокой степенью анонимности 145.249.106.107 Netherlands Amsterdam.

Тест проверки анонимности на сервисе 2ip.ru, я уже делал в предыдущей статье О чем расскажет ваш браузер, теперь посмотрим результаты с использованием прокси-сервера.

Непонятно почему в шапке показало Казахстан, но в колонке разницы во временных зонах браузера и IP, Amsterdam указан правильно.

Утечка IP через WebRTC. Как видим, использование прокси-сервера, даже с заявленной высокой степенью анонимности, не скрыло реальный (внутренний) IP-адрес компьютера. Для тех, кто не в теме, с внутренними адресами нельзя соединится из интернета, они работают только в пределах локальной сети.

К приватным «серым» IP-адресам относятся адреса из следующих подсетей:

от 10.0.0.0 до 10.255.255.255 с маской 255.0.0.0 или /8;

от 172.16.0.0 до 172.31.255.255 с маской 255.240.0.0 или /12;

от 192.168.0.0 до 192.168.255.255 с маской 255.255.0.0 или /16;

от 100.64.0.0 до 100.127.255.255 с маской подсети 255.192.0.0 или /10. Данная подсеть рекомендована согласно rfc6598 для использования в качестве адресов для CGN (Carrier-Grade NAT).

Напрямую доступ к внешней сети, используя внутренний IP-адрес, невозможен, но как вариант, связь с интернетом осуществляется через механизм NAT, где трансляция сетевых адресов заменяет частный IP на публичный. Если интернет-провайдер предоставил локальный IP, то будет проблематично настроить удаленное управление компьютером и скажем, видеонаблюдением, при использовании компьютера.

Что касается безопасности, то использование «серого» IP-адреса более безопасно, чем использование «белого» IP, так как «серые» не видны напрямую в интернете и находятся за NAT, который обеспечивает безопасность домашней сети.

Для устранения утечки настоящего IP адреса через WebRTC, в адресной строке браузера Firefox введите «about:config», найдите «media.peerconnection.enabled» и дважды кликните для установки значения «false».

Для внесения изменений необходимо разблокировать программу, нажав Unlock и введя пароль администратора. Зная место расположения прокси-сервера, меняем часовой пояс.

Определение туннеля (двусторонний пинг). Не знаю по какой причине, но туннель методом пинга перестал определяться после двух предыдущих настроек.

Как видим, настройки браузера позволили поменять IP-адрес и скрыть факт использования прокси-сервера, но данные, которые отправляет браузер о вашем компьютере, по-прежнему те-же.

Отключение методов слежения в браузере. Что бы уменьшить вероятность идентификации, даже, если вы сменили IP-адрес, желательно максимально скрыть передаваемую браузером информацию.

Shockwave Flash. Новый профиль в Firefox создается с двумя предустановленными плагинами OpenH264 Video Codec и Shockwave Flash. Не заметил, на что влияет первый плагин, но Flash, в том числе настроенный на «Включать по запросу», отдает факт своего присутствия и свою версию. Только после выключения плагина, он становится невидимым для отслеживания.

JavaScript. Отдельно можно остановиться на JavaScript, который выключается параметром «javascript.enabled» в настройках about:config. Настраивать JavaScript удобно с помощью плагина NoScript. Наличие и версия JavaScript тоже отслеживается, но данный функционал работает почти во всех браузерах и его отключение, наоборот, сделает ваш браузер индивидуальней.

User agent. Наиболее идентифицирующая вас информация, передается в строке кода User agent, с данными типа браузера и операционной системы. В разделе about:config, если вбить в строку поиска «useragent», отфильтруются соответствующие строки настроек. Далее, создается параметр general.useragent.override. Выберите тип создаваемого параметра «Строка» и в новом окне впишите нужное значение user agent. Список наиболее используемых конфигураций user agent смотрите, например, здесь или здесь. Работает ли данный параметр лично не проверял, так как популярные user agent есть в плагине User-Agent Switcher, где быстро и легко переключаются между собой или корректируются.

Сервис на странице 2ip.ru/browser-info/ показал, какие пункты слежения были изменены в браузере, благодаря вышеперечисленным действиям. Изначальную конфигурацию смотрите все в той же предыдущей статье.

Таким образом, можно подменить идентифицирующую вас информацию и скрыть факт использования прокси-сервера через настройки браузера, и максимально обеспечить анонимность в сети.

Определение туннеля двусторонний пинг обнаружен как исправить? – Памятка по настройке компьютерной техники

Если вы читаете эту статью, значит у вас есть желание добиться 100% анонимности в сети. Нас часто спрашивают, как добиться заветных Ваша анонимность: 100% на [whoer.net](https://whoer.net/). Покажем на примере, что нужно делать, чтобы обеспечить 100% анонимность в сети…

Повышаем анонимность за прокси: скрытие ip адреса от утечки

07 Sep 2016 | Автор: dd |

В последнее время неоднократно приходится сталкиваться с вопросами людей, как им повысить анонимность, чтобы конечный сайт, к которому обращается клиент через прокси или VPN, не видел их реальный IP адрес.

Ибо народу, специализирующемуся на бонусхантинге, вилках, покере и прочих гемблингах и букмекерах; требуется более высокая анонимность, чем, скажем, людям работающим в социалках или парсящих поисковые системы. Понятно, что всем пользователям прокси или VPN нужна помена IP адреса, но в некоторых нишах, вроде онлайн казино или букмекерских контор, клиенты проходят более глубокую проверку, по результатам которой клиенту не всегда получается успешное IP адреса.

Причем многие новички полагают, что если чекалки, вроде _https://whoer.net/ или _https://2ip.ru/privacy/ видят реальный IP, скрытый за прокси, то это проблема анонимности прокси.

Возможно я кого то разочарую, но в данной проблеме чаще всего виноват не прокси сервер.

Прокси бывает либо анонимным, либо не анонимным: первый переписывает заголовок пакета полностью, убирая все хвосты клиенты и оставляя только IP прокси; второй же оставляет исходящий IP, который видит конечная система.

Единственное, чем можно повысить анонимность прокси, использовать для сервера нестандартные исходящие порты, т.к при проверки приватности чекаются открытые порты клиентского IP (в данном случае прокси) и если видят стандартные 80, 8080, 1080 и т.д, то раcценивают это – как практически 100% вероятность подмены IP адреса с помощью прокси.

Все остальное, что палит более точная проверка приватности, происходит на уровне приложения, то есть браузера, который сливает IP различными способами.

И собственно, закрываются эти протечки, точно также, на уровне браузера. Проверку на отклик клиентского IP, в данном случае, можно не считать, т.к большинство компов, имеющих IP провайдера, точно также отвечают на пинг.

Далее я буду говорить только о Firefox, ибо с Chrome не работаю и не имею ни малейшего желания разбираться как он работает, ибо достаточно того, что он сливает все данные гуглю.

Также я не буду особо вдаваться в технические аспекты того или иного протекания IP (IP leak) в браузере, т.ч если хотите технических подробностей, то гугл вам в помощь.

Большая часть настроек, разве кроме части закрытия протекания DNS, делается в тонких настройках браузера Firefox, куда можно попасть, если ввести в адресную строку about:config

Начну с двух наиболее критических дырок, роняющих приватность ниже плинтуса, т.к через них реальный IP адрес протекает гарантировано. И все попытки скрыть реальный IP адрес от обнаружения, обречены на провал.

Это протекание через Adobe Flash и WebRTC. Первый является сторонним плагином, а второй встроенная во все браузеры технология, предназначенная для общения бродилок peer-to-peer и шпарящая в обход прокси.

WebRTC

Здесь мы либо просто блокируем технологию

media.peerconnection.enabled = false

либо говорим ей логиниться по дефолтному маршруту

media.peerconnection.ice.default_address_only = true

но не знаю как это должно отрабатывать на проксях, т.ч для гарантированной подмены IP я предпочитаю закрывать все.

Для Google Chrome существует плагин WebRTC Block или WebRTC Leak Prevent (оно также есть и для Opera). Для FF не нашел, но особо и не искал, т.к по мне достаточно заблокировать сам движок.

Также можно заморочиться с добавлением в систему дополнительного интерфейса, с нужным IP. В виндовой машине это будет Microsoft Loopback Adapter. Но там есть мутотень, что каждый раз, при смене IP прокси, придется менять и айпи адрес нашего виртуального интерфейса, а также его маршрутизацию наружу. Так что этим стоит загоняться только если у вас с избытком свободного времени и не подошли вышеописанные варианты.

JavaScript и ActiveX

Эти надстройки также подвержены протечкам IP, т.ч их желательно закрыть с помощью дополнения NoScript. Оно будет не бесполезно и в мирное время, т.к позволит предотвратить XSS атаки от злодейских сайтов и попыток напихать всякое зверье в процессе браузинга.

Отключаем геолокацию через браузер

geo.enabled = false

Отключаем фичу предупреждения о вредоносных сайтах Google Safe Browsing

browser.safebrowsing.enabled = false

browser.safebrowsing.downloads.enabled = false

browser.safebrowsing.malware.enabled = false

Отключаем отправку телеметрии и отчетов производительности

datareporting.healthreport.service.enabled = false

datareporting.healthreport.uploadEnabled = false

toolkit.telemetry.unified = false

toolkit.telemetry.enabled = false

Отключаем Encrypted Media Extensions (DRM)

media.eme.enabled = false

media.gmp-eme-adobe.enabled = false

Отключаем возможность FF логиниться без спроса к сторонним сервакам Telefonica

loop.enabled = false

Отключаем отслеживание статей и видосов через сторонний сервис Pocket

browser.pocket.enabled = false

Отключаем передачу текста, который мы вводим в окно поиска

browser.search.suggest.enabled = false

Отключаем передачу параметров соединения с сетью

dom.network.enabled = false

Все это и много другое, можно также отрубить с помощью отдельного плагина Firefox Privacy Settings. И/Или можно поставить HTTP UserAgent cleaner, который позволяет отключать Ajax и WebRTC для определенных доменов, что несомнено лучше чем для всех. Плюс затрудняет идентификацию через другие каналы.

Поскольку я рассматриваю только вопрос анонимности с точки зрения скрытия реального IP, то я не буду вдаваться в подробности всяких параноидальных вопросов защиты от суровых людей в сером, вроде удаления кэша или подгрузки плагинов.

Поэтому я лучше перейду еще к одному разделу – не критическому, но доставляющему некоторым пользователям ментальные страдания. Хотя, наверное, на каких то сайтах по этому параметру, возможно, и могут делать далекоидущие выводы. Я говорю про утечку DNS, которая также сливается браузером.

Вариантов сокрытия своего DNS от сдачи врагам, несколько.

Наиболее простой и безболезненный – это заменить автоматически выданные DNS сервера вашего провайдера на публичные:

Google DNS 8.8.8.8 и 8.8.4.4

OpenDNS 208.67.222.222 и 208.67.222.220

но т.к к примеру Google вместо 8.8.8.8 светит ближаший DNS, то например для рунета будет показываться финский 74.125.46.10 или любой другой из этой же (или 74.125.74.Х) сеток, что может поставить в тупик. Поэтому надежней выбрать какой нить наиболее близкий к нужной стране из 134к публичных DNS по всему миру

Вдобавок к этому варианту можно закрыть доступ в браузере FF, чтобы он передавал запросы только через прокси (при работе с SOCKS прокси) и поставить запрет на преварительное разрешение доменных имен (например при просмотре страницы с исходящими ссылками), которые также могут пойти в обход прокси

network.proxy.socks_remote_dns = true

network.dns.disablePrefetch = true

Тут надо заметить, что в VPN сетях OpenVPN выше версии v2.3.9 проблема протечки DNS решена введение нового параметра конфига block-outside-dns

Также можно доставить плагин Modify Headers для корректуры фингеров агента, дабы выдавать то, что нужно конечному сайту, хотя по большому счету – этот раздел ни на что не влияет, кроме как на приступы паранойи у серфера.

Либо же настроить руками в конфиге Mozilla

general.appname.override = Netscape

general.description.override = Mozilla

general.appversion.override = 5.0 (Windows)

general.oscpu.override = Windows NT 6.1

general.platform.override = Win32

general.useragent.override = Mozilla/5.0 (Windows NT 6.1; rv:25.0) Gecko/20130730 Firefox/25.0

general.productSub.override = 20100101

general.buildID.override = 20100101

browser.startup.homepage_override.buildID = 20100101

можно поменять фингеры и на какой нить айфон или ведроид, но учитывайте что браузер будет получать код в соответствии с отправленными фингерпринтами, т.ч на компе вы будете смотреть сайт в мобильной версии, что не очень увлекательно.

Более подробно о методиках деанонимизации пользователя в интернете, появившиеся в последние годы.

Rating: 4.6/10 (76 votes cast)

Определение туннеля двусторонний пинг обнаружен как исправить? – Памятка по настройке компьютерной техники

Если вы читаете эту статью, значит у вас есть желание добиться 100% анонимности в сети. Нас часто спрашивают, как добиться заветных Ваша анонимность: 100% на [whoer.net](https://whoer.net/). Покажем на примере, что нужно делать, чтобы обеспечить 100% анонимность в сети…

Повышаем анонимность за прокси: скрытие ip адреса от утечки

07 Sep 2016 | Автор: dd |

В последнее время неоднократно приходится сталкиваться с вопросами людей, как им повысить анонимность, чтобы конечный сайт, к которому обращается клиент через прокси или VPN, не видел их реальный IP адрес.

Ибо народу, специализирующемуся на бонусхантинге, вилках, покере и прочих гемблингах и букмекерах; требуется более высокая анонимность, чем, скажем, людям работающим в социалках или парсящих поисковые системы. Понятно, что всем пользователям прокси или VPN нужна помена IP адреса, но в некоторых нишах, вроде онлайн казино или букмекерских контор, клиенты проходят более глубокую проверку, по результатам которой клиенту не всегда получается успешное IP адреса.

Причем многие новички полагают, что если чекалки, вроде _https://whoer.net/ или _https://2ip.ru/privacy/ видят реальный IP, скрытый за прокси, то это проблема анонимности прокси.

Возможно я кого то разочарую, но в данной проблеме чаще всего виноват не прокси сервер.

Прокси бывает либо анонимным, либо не анонимным: первый переписывает заголовок пакета полностью, убирая все хвосты клиенты и оставляя только IP прокси; второй же оставляет исходящий IP, который видит конечная система.

Единственное, чем можно повысить анонимность прокси, использовать для сервера нестандартные исходящие порты, т.к при проверки приватности чекаются открытые порты клиентского IP (в данном случае прокси) и если видят стандартные 80, 8080, 1080 и т.д, то раcценивают это – как практически 100% вероятность подмены IP адреса с помощью прокси.

Все остальное, что палит более точная проверка приватности, происходит на уровне приложения, то есть браузера, который сливает IP различными способами.

И собственно, закрываются эти протечки, точно также, на уровне браузера. Проверку на отклик клиентского IP, в данном случае, можно не считать, т.к большинство компов, имеющих IP провайдера, точно также отвечают на пинг.

Далее я буду говорить только о Firefox, ибо с Chrome не работаю и не имею ни малейшего желания разбираться как он работает, ибо достаточно того, что он сливает все данные гуглю.

Также я не буду особо вдаваться в технические аспекты того или иного протекания IP (IP leak) в браузере, т.ч если хотите технических подробностей, то гугл вам в помощь.

Большая часть настроек, разве кроме части закрытия протекания DNS, делается в тонких настройках браузера Firefox, куда можно попасть, если ввести в адресную строку about:config

Начну с двух наиболее критических дырок, роняющих приватность ниже плинтуса, т.к через них реальный IP адрес протекает гарантировано. И все попытки скрыть реальный IP адрес от обнаружения, обречены на провал.

Это протекание через Adobe Flash и WebRTC. Первый является сторонним плагином, а второй встроенная во все браузеры технология, предназначенная для общения бродилок peer-to-peer и шпарящая в обход прокси.

WebRTC

Здесь мы либо просто блокируем технологию

media.peerconnection.enabled = false

либо говорим ей логиниться по дефолтному маршруту

media.peerconnection.ice.default_address_only = true

но не знаю как это должно отрабатывать на проксях, т.ч для гарантированной подмены IP я предпочитаю закрывать все.

Для Google Chrome существует плагин WebRTC Block или WebRTC Leak Prevent (оно также есть и для Opera). Для FF не нашел, но особо и не искал, т.к по мне достаточно заблокировать сам движок.

Также можно заморочиться с добавлением в систему дополнительного интерфейса, с нужным IP. В виндовой машине это будет Microsoft Loopback Adapter. Но там есть мутотень, что каждый раз, при смене IP прокси, придется менять и айпи адрес нашего виртуального интерфейса, а также его маршрутизацию наружу. Так что этим стоит загоняться только если у вас с избытком свободного времени и не подошли вышеописанные варианты.

JavaScript и ActiveX

Эти надстройки также подвержены протечкам IP, т.ч их желательно закрыть с помощью дополнения NoScript. Оно будет не бесполезно и в мирное время, т.к позволит предотвратить XSS атаки от злодейских сайтов и попыток напихать всякое зверье в процессе браузинга.

Отключаем геолокацию через браузер

geo.enabled = false

Отключаем фичу предупреждения о вредоносных сайтах Google Safe Browsing

browser.safebrowsing.enabled = false

browser.safebrowsing.downloads.enabled = false

browser.safebrowsing.malware.enabled = false

Отключаем отправку телеметрии и отчетов производительности

datareporting.healthreport.service.enabled = false

datareporting.healthreport.uploadEnabled = false

toolkit.telemetry.unified = false

toolkit.telemetry.enabled = false

Отключаем Encrypted Media Extensions (DRM)

media.eme.enabled = false

media.gmp-eme-adobe.enabled = false

Отключаем возможность FF логиниться без спроса к сторонним сервакам Telefonica

loop.enabled = false

Отключаем отслеживание статей и видосов через сторонний сервис Pocket

browser.pocket.enabled = false

Отключаем передачу текста, который мы вводим в окно поиска

browser.search.suggest.enabled = false

Отключаем передачу параметров соединения с сетью

dom.network.enabled = false

Все это и много другое, можно также отрубить с помощью отдельного плагина Firefox Privacy Settings. И/Или можно поставить HTTP UserAgent cleaner, который позволяет отключать Ajax и WebRTC для определенных доменов, что несомнено лучше чем для всех. Плюс затрудняет идентификацию через другие каналы.

Поскольку я рассматриваю только вопрос анонимности с точки зрения скрытия реального IP, то я не буду вдаваться в подробности всяких параноидальных вопросов защиты от суровых людей в сером, вроде удаления кэша или подгрузки плагинов.

Поэтому я лучше перейду еще к одному разделу – не критическому, но доставляющему некоторым пользователям ментальные страдания. Хотя, наверное, на каких то сайтах по этому параметру, возможно, и могут делать далекоидущие выводы. Я говорю про утечку DNS, которая также сливается браузером.

Вариантов сокрытия своего DNS от сдачи врагам, несколько.

Наиболее простой и безболезненный – это заменить автоматически выданные DNS сервера вашего провайдера на публичные:

Google DNS 8.8.8.8 и 8.8.4.4

OpenDNS 208.67.222.222 и 208.67.222.220

но т.к к примеру Google вместо 8.8.8.8 светит ближаший DNS, то например для рунета будет показываться финский 74.125.46.10 или любой другой из этой же (или 74.125.74.Х) сеток, что может поставить в тупик. Поэтому надежней выбрать какой нить наиболее близкий к нужной стране из 134к публичных DNS по всему миру

Вдобавок к этому варианту можно закрыть доступ в браузере FF, чтобы он передавал запросы только через прокси (при работе с SOCKS прокси) и поставить запрет на преварительное разрешение доменных имен (например при просмотре страницы с исходящими ссылками), которые также могут пойти в обход прокси

network.proxy.socks_remote_dns = true

network.dns.disablePrefetch = true

Тут надо заметить, что в VPN сетях OpenVPN выше версии v2.3.9 проблема протечки DNS решена введение нового параметра конфига block-outside-dns

Также можно доставить плагин Modify Headers для корректуры фингеров агента, дабы выдавать то, что нужно конечному сайту, хотя по большому счету – этот раздел ни на что не влияет, кроме как на приступы паранойи у серфера.

Либо же настроить руками в конфиге Mozilla

general.appname.override = Netscape

general.description.override = Mozilla

general.appversion.override = 5.0 (Windows)

general.oscpu.override = Windows NT 6.1

general.platform.override = Win32

general.useragent.override = Mozilla/5.0 (Windows NT 6.1; rv:25.0) Gecko/20130730 Firefox/25.0

general.productSub.override = 20100101

general.buildID.override = 20100101

browser.startup.homepage_override.buildID = 20100101

можно поменять фингеры и на какой нить айфон или ведроид, но учитывайте что браузер будет получать код в соответствии с отправленными фингерпринтами, т.ч на компе вы будете смотреть сайт в мобильной версии, что не очень увлекательно.

Более подробно о методиках деанонимизации пользователя в интернете, появившиеся в последние годы.

Rating: 4.6/10 (76 votes cast)

Как я добивался анонимности

Мне захотелось стать анонимным после того как я в 12-13 лет узнал про хакеров. Тогда я ничего не смыслил в информационной безопасности. Когда я случайно зашел на хакерский сайт, первая запись на нем содержала текст про прокси или программу для граббинга прокси. Я скачал еще таких програм. Я думал чем больше я найду серверов, тем больше будет рабочих. Я насобирал базу примерно из 10 тыс. прокси закинул в чекер и мне выдало около 4 тыс. рабочих серверов. Я нашел самые быстрые прокси в России и попытался их подставит в браузер но мои попытки не обвенчались успехом. На этом первый запал жажды анонимности окончился.

Затем я узнал о том что можно использовать SSH тунели для шифрования трафика и скрытия IP. Я искал бесплатные, дешевые тунели, но в итоге я взял VPS за 55 руб./мес. и настроил PUTTY на работу с моим сервером и сразу подключил в браузер локальные SOCKS. Я удивился потому, что все работало. Осталось поправить косяк со временем я решил эту проблему тем, что заказал сервер в Москве. 2ip ругался что он смог спалить моего провайдера по DNS, ок меняем DNS компьютера на DNS яндекса. Whoer сказал что я не использую средства анонимизации, а 2ip ругнулся на двусторонний пинг, но я его отключил на сервере и теперь оба сервиса говорили, что я не использую средства анонимизации либо они очен надежны в конце я поменя User-Agent на более популярный и не такой как мой и сменил язык на английский.

Так я достиг 0% шанса использования средств анонимизации.

Информационная безопасность

1.2K поста 22.7K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.

мои попытки не обвенчались успехом

Не увенчались. Если обвенчались, то в церкви, когда поженились. 😉

Ну и какой смысл от VPS-proxy в России? Ловить ограничения провайдеров? Действовать в юридическом поле РФ?

Ты не стал «анонимным», ты всего лишь изменил свою точку выхода в «глобальный» Интернет. Убрал возможность твоего местного провайдера мониторить открытый трафик и скрыл список посещаемых ресурсов от него. В остальном ничего не поменялось.

Ах да, сколько стоит сервак? Какую скорость он тебе позволяет через себя «прокачивать»?

Стоимость владения вменяемым VPS под нужды VPN-сервера превышает стоимость абонентки за какой-нибудь VPN-сервис.

Качаешь порнуху? Не грей голову и пользуйся обычным доступом в сеть, никому ты нафиг не нужен.

Делаешь что-то «секретное»? Это тебе только в распределенные сети, но с ограничениями и кучей нюансов, чтобы не спалиться.

Коммент паранои ради. А вы не рассматривали вариант, что владелец сервера, на котором у вас развернут VPN, сможет вас прослушивать?

Так я достиг 0% шанса использования средств анонимизации.

Брат, ты забыл поставить виртуалку)

Забавный пост, автор. Но. что вы такого делаете в сети, если вам нужна столь многоуровневая анонимозация? =)

Вопрос в тему. Есть ли сейчас какие-то годные плагины для FF, скрывающие «цифровые отпечатки пальцев»? User Agent и прочее, что там ещё.

да, теперь, конкретно эту цепочку будут вскрывать только из очень большого интереса(не особо долго конечно) в остальных случаях просто забьют.

А потом тебе исполнилось 15 и ты написал этот пост.

используешь анонимный прокси

толку то от того что анализом трафика можно узнать что ты используешь прокси если это никак не помогает вычислить тебя

ну а где подробная инструкция как этого достичь?

я тоже хочу стать гугу анонимности

Прокуратура запросила реальные сроки для хакеров Lurk — от 6 до 18 лет лишения свободы

Прокуратура запросила для екатеринбургских IT-специалистов, обвиняемых в разработке вируса Lurk и хищении более 1,2 млрд рублей, реальные сроки заключения — от 6 до 18 лет. Дело на них было заведено ещё в 2018 году, но из-за большого количества фигурантов и высокой сложности следствие затянулось. Кроме того, летом этого года процесс пришлось приостановить на месяц, поскольку один из фигурантов начал слышать голоса в СИЗО.

Хакерская группировка Lurk получила широкую известность в 2016 году после того, как её рассекретили российские спецслужбы. Согласно материалам дела, она была создана в 2013 году. Все участники Lurk занимались разработкой и распространением одноимённой троянской программы, заражающей системы банки.

По информации издания «Октагон», благодаря зловреду хакеры украли у банков и крупных бизнес-компаний около 1,2 млрд рублей. Газета «Коммерсантъ» приводит другие данные — 1,7 млрд рублей. Кроме того, злоумышленников подозревают в попытке вывести ещё 2,2 млрд рублей. Они распространяли троян через эксплойт-паки и взломанные сайты, например — Ammyy, в клиентах которых значатся Министерство внутренних дел России, «Почта России» и система правовой информации «Гарант».

В общей сложности следствие задержало 50 подозреваемых, но уголовное дело завели только на 23 из них. Один участник группировки Игорь Маковкин пошёл на сделку со следствием и признал вину. В 2018 году его приговорили к пяти годам заключения. Остальные фигуранты дела не признают своего участия в группировке Lurk, но не отрицают, что занимались мошенничеством. Дела 22 подозреваемых были переданы в Кировский районный суд Екатеринбурга в декабре 2018 года.

5 октября этого года издание «Октагон» сообщило, что представители гособвинения рассмотрели представленные защитой доказательства и свидетельские показания. Основываясь на них следствие пришло к выводу, что версия обвинения обоснована и полностью доказана. Прокуроры запросили для оставшихся 22 фигурантов дела реальные сроки в виде 6—18 лет заключения на основании статьи о создании преступного сообщества.

Для предполагаемого лидер а группировки Константина Козловского просят максимальный срок заключения. Второй предполагаемый лидер Владимир Грицан находится в розыске. Для единственной женщины в группировке Валентины Рякиной запросили отсрочку заключения до наступления совершеннолетия ребёнка. Расследованием дела занимался центральный аппарат МВД РФ.

Обыски в Group-IB, задержан гендиректор Илья Сачков

Задержан гендиректор одной из крупнейших российских компаний в сфере кибербезопасности, в самой компании производятся обыски.

В московском офисе Group-IB идут обыски, рассказал RTVI источник близкий к правоохранительным органам. Другой источник добавил, что в офисе идут следственные действия по уголовному делу, в рамках которого задержан основатель и гендиректор компании Group-IB Илья Сачков. Бизнесмена задержали утром во вторник, 28 сентября, отметил собеседник RTVI.

По словам источника RTVI в другой крупной IT-компании, совладельцы Group-IB Сачков и Дмитрий Волков «пропали» и были недоступны даже для своих сотрудников. Во вторник вечером корреспондент RTVI не смог дозвониться по телефонам Сачкова и Волкова. Сообщения с вопросами о возможном уголовном деле также остались без ответа. Не отреагировали на сообщения и представители Group-IB.

Корреспонденты RTVI отправились к офису Group IB на Шарикоподшипниковой улице в Москве в ночь на среду. У входа в здание стояли пассажирский автобус и минивен с тонированными стеклами и включенными габаритами. Человек в штатском перетаскивал вещи из офиса в автобус, а на проходной в самом здании корреспондентов встретили двое вооруженных мужчин в тактической одежде расцветки мультикам и масках на лице. Они сказали корреспондентам, что не пустят внутрь и не будут комментировать происходящее в офисе.

«Журналисты? Извините, но внутрь мы вас не пустим», — вежливо объяснил один из них. На вопрос, идут ли в здании обыски, мужчина в маске отшутился: «Кино снимают. Утром приходите».

Group-IB — одна из ведущих российскими и мировых компаний в сфере кибербезопасности. В 2018 году компания открыла штаб-квартиру в Сингапуре, хотя большинство ее продуктов по-прежнему разрабатывается в России. По словам собеседника RTVI, большую часть времени Сачков проводит в Сингапуре.

Сачков участвует в экспертных комитетах при Госдуме, МИДе, Совете Европы и ОБСЕ в области киберпреступности. В последние годы бизнесмен активно участвовал в обсуждении мер по поддержке отечественного экспорта. Сачков трижды встречался с президентом Владимиром Путиным и участвовал во встречах премьер-министра Михаила Мишустина с представителями IT.

Весной 2020 года власти США опубликовали обвинения в адрес сотрудника Group-IB Никиты Кислицина. Ему вменяли заговор с целью продажи данных, украденных его сообщником у соцсети Formspring в 2012 году. Уголовное дело в отношении Никиты Кислицина было возбуждено в марте 2014 года. В Group-IB назвали обвинения бездоказательными и добавили, что предполагаемые преступления Кислицина произошли до его работы в компании. В Group-IB также сообщили, что в 2013 году ее представители, в том числе и Кислицин, по своей инициативе встретились с сотрудниками Минюста, чтобы сообщить им об исследовательской работе, которую Кислицин проводил в 2012 году.

В дальнейшем правоохранительные органы США обнародовали новые документы, внимание на которые обратила журналист «Медузы» (издание признано иностранным агентом) Мария Коломыченко. В них утверждается, что в 2014 году Кислицин дал показания ФБР в посольстве США в Москве. Кислицин рассказал о своих связях с российскими хакерами и добавил, что «хочет уладить ситуацию», чтобы получить возможность без боязни ездить в Америку. Кислицын уточнил, что давал показания с согласия Сачкова.

Авторы: Максим Солопов, Владимир Дергачев

Ответ на пост «»Ростелеком» рассылает клиентам запрет на использование публичных DNS»

В связи с тестами Ростелекома, я не буду говорить, что на digitalocean, который предоставляет в аренду VPS за очень не дорого, лежит готовая инструкция на русском языке для поднятия VPN и DNS. Минимальной конфигурации вполне хватает.

Если хочется поближе, то недорогие VPS-ки у firstVDS в Москве. При выборе убунты в качестве ОС инструкция с digitalocean подойдет фактически без изменений.

Клиенты openvpn для iOS и Android также имеются.

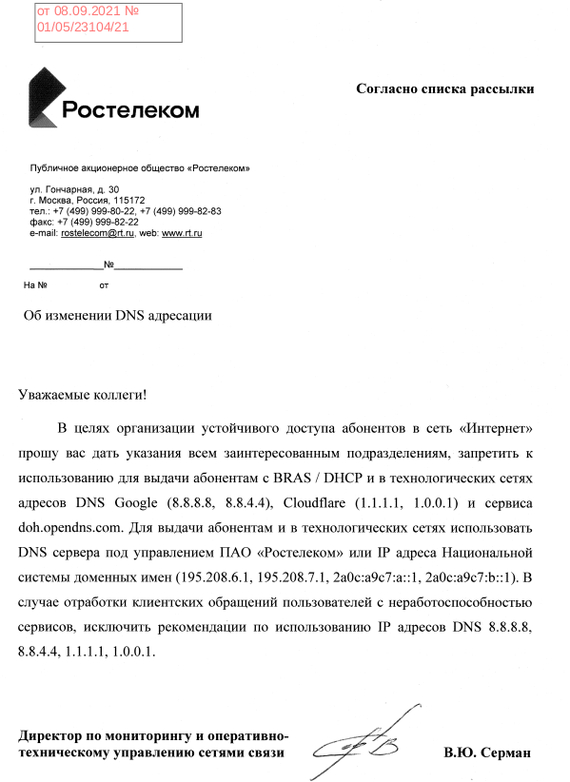

«Ростелеком» рассылает коллегам запрет на использование публичных DNS

По информации телеграм-канала «ЗаТелеком», «Ростелеком» потребовал от своих клиентов внести изменения в DNS-адресацию и запретить к использованию для выдачи абонентам с BRAS и DHCP и в технологических сетях сервисы DNS от Google, Cloudflare и Cisco OpenDNS. Оператор связи настоятельно рекомендует вместо них установить DNS от «Ростелекома» и НСДИ (Национальную систему доменных имен).

«Ростелеком» посоветовал в случае массового обращения клиентов не рекомендовать им продолжать использовать общедоступные бесплатные публичные DNS-сервисы Google и Cloudflare, а в ручную перенастроить их на DNS «Ростелекома» и НСДИ.

8 сентября с 21 часа до 22 часов по московскому времени Роскомнадзор с помощью оборудования ТСПУ (технических средств противодействия угрозам) на площадках некоторых крупных провайдеров РФ в тестовых целях заблокировал публичные DNS-сервисы Google и Cloudflare. Ведомство без предупреждения и в рабочих сетях под нагрузкой на час закрыло доступ к зарубежным общедоступным бесплатным публичным DNS серверам, включая 1.1.1.1 и 8.8.8.8. Сервисы Яндекс.DNS под тестовую блокировку не попали.

Под блокировкой в течение часа были:

DNS-сервера Cloudflare — 1.1.1.1 и 1.0.0.1;

Позже СМИ сообщили, что помимо блокировок публичных DNS, массовые блокировки Роскомнадзором VPN-сервисов через DPI повлияли на работу в РФ сайтов Twitch, Avito, стримингового сервиса FlashScore, игр World of Tanks и World of WarShips. Также пользователи зафиксировали ограничения на использование протокола Bittorrent у некоторых провайдеров. Под блокировку также попали пользователи «Ростелекома», которые используют протокол BitTorrent. Оператор связи на Урале и в Краснодарском крае заблокировал у себя соответствующий протокол на уровне DPI а также закрыл доступ к протоколу DHT. На запрос в техподдержку одному пользователю ответили, что «торренты — это пиратство, поэтому они теперь блокируются». В настоящее время РТК снял блокировки. Неясно, это было какое-то тестирование или ошибка.

Столичные власти предложили хакерам протестировать систему онлайн-голосования. Если у кого-то из хакеров получится взломать систему или оказать существенное влияние на ее работу, то он получит денежную премию. За то, что смог выявить «дыру» в системе.

Безопасность системы и удобство ее использования проверяют в рамках подготовки к голосованию, которое пройдет в сентябре этого года. С 17 по 19 сентября по всей России состоятся выборы в Государственную Думу, а в некоторых районах — еще и в Московскую городскую Думу и советы муниципальных депутатов.

Халло, коллеги. Намедни уважаемый коллега опубликовал в сообществе заметку в которой защищает решение передачи данных через оптический носитель, дескать, USB это не только ценные устройства, но и потенциальная угроза информационной безопасности. Всё так, да не совсем так.

Всё та же википедия нам любезно сообщает несколько векторов атаки. Имитация клавиатуры и сетевой карты? Мы перекрыли это, они не установятся и работать не будут. Выход из виртуального окружения? Гм, простите, а вы уверены, что надо подключать что попало к гипервизору? Я уверен, что НЕ надо и любой человек, ответственный за информационную безопасность скажет ровно то же самое. Это тоже мимо, с неизвестно чем при наличии реальной тайны, хоть коммерческой, хоть государственной, мы работаем на отдельных выделенных специально физических машинах. Ах да, загрузка с вредоносной флешки. Мне, право, несколько неловко, но я об этом уже писал. Даже дважды. Secure Boot. Рабочий компьютер, который грузится с бог знает чего? Перечитайте первую половину предыдущего абзаца.