что такое лес доменов

Энциклопедия Windows

Все об использовании и настройке Windows

Active Directory: леса и домены

Лес Active Directory определяет набор одного или нескольких доменов, использующих одни и те же схему, конфигурацию и глобальный каталог. Кроме этого, все домены участвуют в двусторонних транзитивных отношениях доверия. Обратим внимание на термины, которые используются в определении леса.

Существует три основных типа отношений доверия.

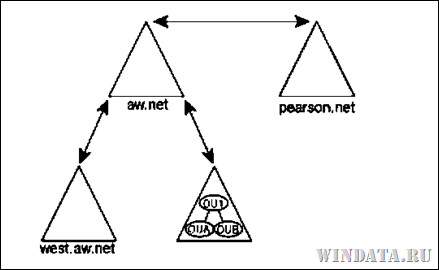

Выяснив значение базовых терминов, рассмотрим пример леса. Далее представлен единый лес, который содержит два дерева доменов.

На рисунке показаны четыре домена aw.net, west.aw.net, east.aw.net и person.net. Домены aw.net, west.aw.net и east.aw.net находятся в одном дереве доменов, так как они используют одно пространство имен (aw.net).

Домен person.net находится в другом дереве, так как он не является частью пространства имен aw.net. Обратите внимание, что в пределах домена east.aw.net (который не подписан) показаны символы OU. OU – это организационные подразделения (organizational units), которые будут рассматриваться в очередной статье.

Стрелки на рисунке представляют транзитивные отношения доверия, которые автоматически создаются при первоначальной настройке доменов в пределах леса. Обратите внимание, что дочерние домены (east и west) домена aw.net не связаны непосредственно с доменом person.net. Несмотря на это они доверяют домену person.net.

Причиной доверия является доверие дочерних доменов домену aw.net. Так как домен aw.net доверяет домену person.net, дочерние домены aw.net тоже доверяют домену person.net. Зная это, можно представить домены Active Directory в виде маленьких детей. Они безоговорочно верят всему, что говорят родители. Если родитель сообщает, что другому домену можно доверять, значит это именно так и есть.

Но разница между детьми и дочерними доменами заключается в том, что дочерние домены всегда соглашаются и не задают вопросов родителю.

DATAENGINER

Добрый день, дорогие читатели! Сегодня мы коротко поговорим о том, что же такое Active Directory.

Пользователи ПК, сами ПК, да и любое физические ресурсы, требуют строгой иерархии. Поэтому, первоочередная задача любого системного администратора — это правильная иерархическая организация сети внутри компании. Именно для этих целей, применяется технология компании Майкрософт Active Directory. Сервер Active Directory работает на базе ОС семейства Windows. Она достаточно проста и засчет большого распространия в организация ОС Windows, занимает ведущие роли.

Основанием логики и структуры данных Active Directory, составляют такие понятия, как домен и лес.Пользователи, компьютеры и другие физические сетевые устройства объединяются в домен. Домен — это наименьшая логическая группа Active Directory. Домены группируются в дерево доменов, а сами деревья объединяются в лес. В одном лесу может быть и несколько десятков доменов. Лес — обеспечивает структурироваyность доменов, для обеспечения независимости данных и разделения сервисов. Разделение логики и физической состовляющей сети, позволяют минимизировать затраты на администрирование сети и повысить управляемость сетью. В Active Directory логика, отвечает исключительно за контроль над доступом к данным. Active Directory, позволяет объединять в себе различные источники данных. Поэтому, чтобы поддержать целостность и структурированность информации Active Directory — использует специальный механизм по стандартизации и хранению данных.

Active Directory хранит информацию об объектах в различных каталогах, а сами объекты определяются внутри схем. Для определения информации об объектах, используется типы данных и информация о синтаксисе, которые затем будет использовать каталог, что позволяет гарантировать максимальную достоверность информации. Вам не удастся сохранить данные в каталог, пока вы не определите объекты этих данных внутри схемы.

Если логическая структура состоит из элементов домены и леса, то для сохранения физической структуры используется база данных, которая в свою очередь, обязательно хранится всех используемых доменах в лесу доменов Active Directory. За доступ и обработку информации к базе данных отвечает хранилище Active Directory. Хранилище же данных, также состоит из нескольких частей, которые и отвечают за управление правами чтения и записи в базы данных, а также за управление правами доступа.

Основные термины:

Структура Active Directory:

Структура Active Directory состоит из четырех частей:

ДОМЕНЫ И ЛЕСА

Леса, домены и организационные единицы (OU) являются основными компонентами логики Active Directory. Леса содержат деревья доменов и сами домены.

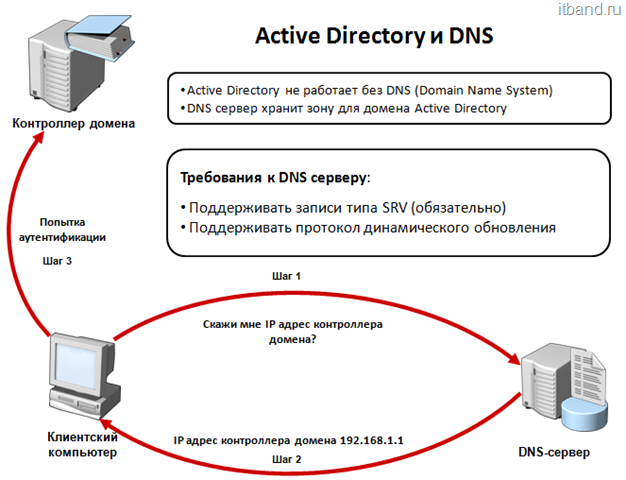

DNS сервер хранит зону для домена Active Directory. Active Directory не будет работать без DNS сервера.

СХЕМА (SCHEMA)

Схема определяет объекты, которые используются для создания объектов из каталогов Active Directory.

ХРАНИЛИЩЕ ДАННЫХ (DATA STORE)

Хранилище данных — отвечает за сохранность и извлечение данных на каждом из контроллеров домена Active Directory.

HOW-TO: Разбираемся с деревьями в лесу, изучая терминологию Active Directory

Высший уровень логической иерархии AD — это лес. Лесом называют полностью самостоятельную организацию Active Directory, которая имеет определенный набор атрибутов и является периметром безопасности организации.

В состав леса могут входить как один, так и несколько доменов. Все объекты, создаваемые внутри леса, имеют общий набор атрибутов. Например, объект «пользователь» содержит имя, фамилию, адрес, телефон, сведения о членстве в группах и другие параметры. Меняя этот набор, мы меняем его для всех объектов леса. Такой набор называется схемой AD. Она описывает все объекты, которые мы можем создать, и их структуру.

По умолчанию первый домен, который создан в лесу, считается его корневым доменом. Под доменом понимается логическая группа пользователей и компьютеров, которые поддерживают централизованное администрирование и настройки безопасности. Домен также служит единицей для репликации — все контроллеры домена, которые входят в один домен, должны участвовать в репликации друг с другом.

Домены принято именовать, используя пространство имен DNS. Доверие, в свою очередь, — это связь между двумя доменами, при которой устанавливаются разрешения на доступ к тем или иным объектам другого домена. Дерево — не что иное, как набор доменов, которые используют связанные пространства имен. К примеру, если домен называется xakep.ru, то дочерний домен test будет выглядеть как test.xakep.ru. Резюмируя, можно условно нарисовать такую схему: «Лес — дерево — домен».

Реверс малвари

Чаще всего в организациях используют самую простую структуру. Один лес и в нем корневой домен, который содержит различные объекты, такие как пользователи и компьютеры. Развитая структура встречается в основном в крупных компаниях, с большим штатом ИТ-специалистов и разными уровнями ответственности. Зачастую полные права есть лишь у архитекторов, а рядовые администраторы имеют права только в своих доменах.

С первоначальной терминологией все. В одном из следующих выпусков расскажу о типах доверительных отношений.

Структура хранилища Active Directory

В статье кратко представлена информация о структуре и архитектуре Active Directory, терминология и основные компоненты.

Термины

В таблице приведена терминология Active Directory.

| Сервер | Компьютер, выполняющий определённые роли в домене |

| Контроллер домена | Сервер, хранящий каталог и обслуживающий запросы пользователей к каталогу. Помимо хранения данных контроллер домена может выступать в качестве одной из FSMO-ролей |

| Домен | Минимальная структурная единица организации Active Directory (может состоять из пользователей, компьютеров, принтеров, прочих общих ресурсов) |

| Дерево доменов | Иерархическая система доменов, имеющая единый корень (корневой домен) |

| Лес доменов | Множество деревьев доменов, находящихся в различных формах доверительных отношений |

Что такое AD?

Системные администраторы используют технологию Active Directory в Windows Server для хранения и организации объектов в сети в иерархическую защищенную логическую структуру, например пользователей, компьютеров или других физических ресурсов.

Лес и домен составляют основу логической структуры. Домены могут быть структурированы в лесу, чтобы обеспечить независимость данных и сервисов (но не изоляцию) и оптимизацию репликации. Разделение логических и физических структур улучшает управляемость системы и снижает административные затраты, потому что на логическую структуру не влияют изменения в физическом устройстве. Логическая структура позволяет контролировать доступ к данным, т.е. вы можете использовать логическую структуру для контроля доступа к различным блокам данных.

Данные, хранящиеся в Active Directory, могут поступать из разных источников. С большим количеством различных источников данных и множеством различных типов данных Active Directory должен использовать некоторый стандартизованный механизм хранения, чтобы поддерживать целостность хранящейся информации.

В Active Directory объекты используют каталоги для хранения информации, все объекты определены в схеме. Определения объектов содержат информацию, такую как тип данных и синтаксис, которую каталог использует, чтобы гарантировать достоверность хранения.Никакие данные не могут быть сохранены в каталоге, пока они не определены в схеме. Схема по умолчанию содержит все определения и описания объектов, которые необходимы для корректной работы Active Directory.

Когда вы имеете доступ к каталогу через логическую структуру, состоящую из таких элементов, как домены и леса, сам каталог реализуется через физическую структуру, состоящую из базы данных, которая хранится на всех контроллерах домена в лесу.

Хранилище Active Directory обрабатывает весь доступ к БД. Хранилище данных состоит из служб и физических файлов, которые управляют правами доступа, процессами чтения и записи данных внутри базы данных на жестком диске каждого контроллера.

Структура и архитектура хранилища Active Directory

Структура и архитектура хранилища Active Directory состоит из четырех частей:

Домены и леса

Леса, домены и организационные единицы (OU) составляют основные элементы логической структуры Active Directory. Лес определяет единый каталог и представляет границу безопасности. Леса содержат домены.

DNS обеспечивает разрешение имен в иерархической архитектуре, которую может использовать Active Directory.

Схема (Schema)

Схема содержит определения объектов, которые используются для создания объектов, хранящихся в каталоге.

Хранилище данных (Data Store)

Более подробная информация находится на сайте разработчика Microsoft.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Основные понятия и функции лесов ресурсов для доменных служб Azure Active Directory

Доменные службы Azure Active Directory (Azure AD DS) предоставляют возможность входа для устаревших локальных бизнес-приложений. Пользователи, группы и хэши паролей локальных и облачных пользователей синхронизируются с управляемым доменом Azure AD DS. Эти синхронизированные хэши паролей дают пользователям единый набор учетных данных, которые они могут использовать для локальных AD DS, Microsoft 365 и Azure Active Directory.

Хотя это защищенный метод с дополнительными преимуществами безопасности, некоторые организации не могут синхронизировать эти хэши паролей пользователей с Azure AD или Azure AD DS. Пользователи в организации могут не знать свой пароль, так как используют только проверку подлинности с помощью смарт-карты. Эти ограничения не позволяют некоторым организациям использовать Azure AD DS для переноса локальных классических приложений в Azure методом lift-and-shift.

В связи с этими потребностями и ограничениями можно создать управляемый домен, использующий лес ресурсов. В этой статье объясняется, что собой представляют леса и как они доверяют другим ресурсам, чтобы обеспечить безопасный метод проверки подлинности.

Что такое леса?

Лес — это логическая конструкция, используемая доменными службами Active Directory (AD DS) для группирования одного или нескольких доменов. Затем домены сохраняют объекты для пользователей или групп и предоставляют службы проверки подлинности.

На управляемых доменах Azure AD DS лес содержит только один домен. Локальные леса AD DS часто содержат много доменов. В крупных организациях, особенно после слияния и приобретения, у вас может быть несколько локальных лесов, каждый из которых будет содержать несколько доменов.

По умолчанию управляемый домен создается как лес объектов пользователя. Лес этого типа синхронизирует все объекты из Azure AD, включая учетные записи пользователей, созданные в локальной среде AD DS. Учетные записи пользователей могут напрямую проходить проверку подлинности в управляемом домене, например для входа в виртуальную машину, присоединенную к домену. Лес пользователей работает, когда хэши паролей можно синхронизировать и пользователи не используют единственный метод входа, например проверку подлинности с помощью смарт-карты.

В лесу ресурсов управляемого домена проверка подлинности пользователей осуществляется с помощью одностороннего доверия леса из локальных AD DS. При таком подходе пользовательские объекты и хэши паролей не синхронизируются с управляемым доменом. Пользовательские объекты и учетные данные существуют только в локальных AD DS. Такой подход позволяет предприятиям размещать в Azure ресурсы и платформы приложений, которым требуется классическая проверка подлинности, например LDAPS, Kerberos или NTLM, при этом устраняются проблемы проверки подлинности.

Леса ресурсов также предоставляют возможность переноса приложений методом lift-and-shift по одному компоненту за раз. Многие устаревшие локальные приложения являются многоуровневыми, часто используют веб-сервер или внешний интерфейс и множество компонентов, связанных с базами данных. Эти уровни затрудняют перемещение всего приложения в облако за один шаг. С помощью лесов ресурсов вы можете переносить приложение в облако поэтапно, чтобы упростить задачу.

Что такое отношения доверия?

Организациям, имеющим более одного домена, часто требуется, чтобы у пользователей был доступ к общим ресурсам в другом домене. Для доступа к этим общим ресурсам пользователи из одного домена должны пройти проверку подлинности в другом домене. Чтобы обеспечить эти возможности проверки подлинности и авторизации для клиентов и серверов в разных доменах, между двумя доменами должно быть установлено доверие.

Когда отношения доверия установлены, механизмы проверки подлинности для каждого домена доверяют проверки подлинности другого домена. Отношения доверия обеспечивают управляемый доступ к общим ресурсам в домене ресурсов (доверяющий домен) путем проверки того, что входящие запросы на проверку подлинности поступают из доверенного центра (доверенного домена). Отношения доверия действуют как мосты, которые пропускают только проверенные запросы проверки подлинности между доменами.

Способ передачи запросов на проверку подлинности в рамках отношений доверия зависит от настройки. Отношения доверия можно настроить одним из следующих способов:

Отношения доверия также можно настроить на обработку дополнительных отношений одним из следующих способов:

В некоторых случаях отношения доверия автоматически устанавливаются при создании доменов. В других случаях необходимо выбрать тип доверия и явно установить соответствующие связи. Конкретные типы отношений доверия и структура этих отношений зависят от того, как организована служба AD DS и существуют ли в сети разные версии Windows.

Отношения доверия между двумя лесами

Вы можете расширить доверительные отношения доменов в пределах одного леса на другой лес, вручную создав одностороннее или двустороннее доверие лесов. Доверие леса — это транзитивное доверие, существующее только между корневым доменом одного леса и корневым доменом второго.

Транзитивность доверия между лесами распространяется только на два леса-партнера. Доверие между лесами не распространяется на другие леса, которым доверяет один из партнеров.

Можно создавать различные конфигурации доверия между доменами и лесами в зависимости от структуры AD DS в организации. Azure AD DS поддерживает только односторонние отношения доверия между лесами. В этой конфигурации ресурсы управляемого домена могут доверять всем доменам в локальном лесу.

Поддержка технологии для отношений доверия

Отношения доверия используют различные службы и функции, такие как DNS, для поиска контроллеров домена в партнерских лесах. Отношения доверия также используют протоколы проверки подлинности NTLM и Kerberos и механизмы управления доступом и авторизации на основе Windows, чтобы обеспечить безопасную инфраструктуру связи между доменами и лесами в AD DS. Следующие службы и компоненты помогают поддерживать успешные отношения доверия.

AD DS требуется DNS для расположения и именования контроллера домена. Для успешной работы AD DS предоставляется следующая поддержка DNS:

Обычно развертывается пространство имен домена DNS, отражающее пространство имен домена AD DS. Если перед развертыванием AD DS существует пространство имен DNS, это пространство имен DNS обычно секционируется для AD DS, а также создается поддомен DNS и делегирование для корня леса AD DS. Затем добавляются дополнительные доменные имена DNS для каждого дочернего домена AD DS.

DNS также используется для поддержки расположения контроллеров домена AD DS. Зоны DNS заполняются записями ресурсов DNS, которые позволяют узлам и службам сети обнаруживать контроллеры домена AD DS.

Приложения и сетевой вход в систему

Приложения и служба сетевого входа в систему являются компонентами модели распределенного канала безопасности Windows. Приложения, интегрированные с Windows Server и AD DS, используют протоколы проверки подлинности для взаимодействия со службой сетевого входа в систему, чтобы можно было установить защищенный путь для проверки подлинности.

Протоколы проверки подлинности

Контроллеры домена AD DS проверяют подлинность пользователей и приложений с помощью одного из следующих протоколов:

Протокол проверки подлинности Kerberos версии 5

Протокол проверки подлинности NTLM

Проверка подлинности и управление доступом

Технологии авторизации и доверия работают совместно, чтобы обеспечить безопасную инфраструктуру связи между доменами и лесами в AD DS. Авторизация определяет уровень доступа пользователя к ресурсам в домене. Отношения доверия упрощают междоменную авторизацию пользователей, предоставляя путь для проверки подлинности пользователей в других доменах, чтобы их запросы к общим ресурсам в этих доменах можно было авторизовать.

Когда запрос на проверку подлинности, сделанный в доверяющем домене, проверяется доверенным доменом, он передается целевому ресурсу. Затем целевой ресурс определяет, следует ли авторизовать конкретный запрос, сделанный пользователем, службой или компьютером, в доверенном домене на основе конфигурации контроля доступа.

Отношения доверия предоставляют механизм для проверки запросов проверки подлинности, передаваемых в доверяющий домен. Механизмы управления доступом на компьютере ресурса определяют окончательный уровень доступа, предоставленный запрашивающему объекту в доверенном домене.