что такое корпоративная защита

Корпоративная безопасность предприятия

Защита данных

на базе системы

З ащита конфиденциальных и персональных данных от инсайдеров и внешних атак – первоочередная задача ИБ-подразделения компании. Степень важности угроз для сохранности информации возрастает с ростом технической оснащенности злоумышленников, и службы корпорации должны быть готовы оценить и предотвратить новые угрозы. Стройность защитной системы зависит от комплексности ее разработки и внедрения.

Виды угроз

Корпоративные системы подвержены различным угрозам информационной безопасности – от хищения данных сотрудниками до внешнего вмешательства с целью уничтожить работоспособность средств защиты. Это побуждает предприятия выстраивать собственную модель угроз, опирающуюся на бизнес-задачи и характеристику системы. Для небольшого бизнеса забота о корпоративной безопасности предприятия не менее актуальна в связи с трендом на цифровизацию деловой активности, постепенным переводом деятельности в виртуальное пространство.

Центральной задачей ИБ-подразделения становится выстраивание такой системы корпоративной безопасности предприятия, которая могла бы справиться с наиболее распространенными типами угроз:

Модель угроз должна рассматривать риски, исходящие от внешних источников и инсайдеров. Последние часто виноваты в большинстве утечек информации, намеренном или ненамеренном заражении сети вредоносными программами.

Компании теряют существенные средства в следующих случаях:

Сегодня российские компании чаще всего атакуют хакерские группировки из России. Специалисты по компьютерной безопасности из Check Point предположили, что атаки на ресурсы российских компаний происходят в два раза чаще, чем в среднем по миру, и кроме кражи паролей, популярным способом кибератак становится использование информационных систем компаний для майнинга криптовалют. Российские компании в среднем атакуют 893 раза в неделю, в общемировой статистике этот показатель составляет 465.

Крайне серьезный риск для банков и организаций финансового рынка несет небрежность в обращении с персональными данными клиентов. Утечки, в основном из-за работы действий инсайдеров, происходят постоянно. Это приводит к оттоку клиентов и существенной потере прибыли. Результаты проверки системы корпоративной безопасности предприятия регулятором.

Оценивая риски, нельзя экономить на корпоративной информационной безопасности предприятия. Вложенные средства не всегда окупаются в полной мере, дополнительным риском становится некомпетентность ИТ-подразделений, настаивающих на незаменимости и заставляющих тратить существенные ресурсы на программные и технические средства, в приобретении которых нет необходимости.

Средства должны быть потрачены планомерно и целенаправленно на решение задач безопасности информации:

Рекомендации по созданию защищенных систем можно найти в руководящих документах ФСТЭК России. Они подскажут оптимальные способы выбора сертифицированных и эффективных программных продуктов.

Способы решения задачи защиты

Особенности корпоративных систем защиты информации определяются структурой бизнеса и его разветвленностью. Часто в сети компании, банка, крупной общественной организации используются технические средства не только разных производителей, но и разных поколений. Это делает информационную систему малоуправляемой, а затраты на ее администрирование превышают степень эффективности вложенных средств.

Также необходимо учитывать неоднородность стандартной корпоративной информационной системы с точки зрения архитектуры сети. В ее формировании участвуют разные локальные и распределенные сети.

Нормативные акты и действия регуляторов

Информация с повышенной степенью конфиденциальности защищается нормативно-правовыми актами разной степени значимости. Основные законы, действующие в этой сфере: «Об информации», «О защите персональных данных», «О коммерческой тайне», «Об объектах критической информационной инфраструктуры». Отдельные вопросы регулирования оборота коммерческой тайны и преследования за ее незаконное распространение упомянуты в Гражданском и Уголовном кодексах.

Регуляторы требуют выстраивать концепцию безопасности, опираясь на следующие принципы:

Организационные, программные и технические средства

При построении системы необходимо использовать комплексный подход, учитывающий совместимость программных и технических средств и выстраивающий ее по единому плану. При «лоскутном» методе построения зачастую одни характеристики улучшаются за счет ухудшения других, ресурсов системы, кадрового и финансового потенциала не хватает на одновременное поддержание жизнеспособности всех узлов и модулей, обновление и техническое сопровождение программного обеспечения.

Выбор программных и технических средств для создания единой системы корпоративной безопасности предприятия индивидуален для каждой компании, а организационные едины почти для всех участников рынка, являющихся операторами персональных данных или работающих с конфиденциальной информацией высокой ценности.

Организационные меры

Регулятор предписывает оператору персональных данных создать стройную систему организационных мер, в которой они иерархически подчиняются друг другу. На верхнем уровне находятся два документа:

1. Политика или стратегия работы системы информационной безопасности, содержащая все необходимые параметры, определяющие механизм ее функционирования: порядок ранжирования ресурсов по степени конфиденциальности, методы избегания несанкционированного доступа, порядок определения степени допуска, правила по использованию ресурсов.

2. Политика обработки персональных данных, в которой описываются цели и методы обработки, права пользователей. Документ открывается для общего обозрения и размещается на интернет-странице компании. Нарушение этого требования может вызывать замечания, штрафы или предписания при проверках регулятора.

На более низком уровне регулирования системы корпоративной безопасности предприятия необходимо подготовить и утвердить:

Кроме документов, необходимо принять процедурные меры, направленные на защиту конфиденциальной информации, – установку электронных замков, введение пропускного режима, определение правил обучения пользователей. Вместе с решением этих задач происходит внедрение технических и программных мер защиты.

Программные и аппаратные средства защиты информации

ФСТЭК в руководящих документах определяет требования к составу программных средств, необходимых для обеспечения безопасности компании:

Реализация этих решений поможет выстроить системы корпоративной безопасности предприятия на комфортном уровне, не перегружая ресурсы ИС и персонал и но гарантируя максимально возможную степень безопасности.

Корпоративная информационная безопасность

Защита данных

на базе системы

П ринципы корпоративной информационной безопасности возникают на основе корпорации, или организации, члены которой могут быть единым целым. Таким субъектом ИБ может оказаться крупная компания со своими, разработанными в соответствие с потребностями организации, ценностями, холдинговая структура, общественная организация. Главным отличием от обычной структуры ИБ становится повышенная роль персонала или членов корпорации в обеспечении защиты данных.

Текущие угрозы

Особенностью корпорации как объединения экономических субъектов становится наличие множества систем и локальных корпоративных сетей разного уровня, для которых необходимо разработать единые регламенты и методики безопасности. Задача требует отвлечения большого объема сил, ресурсов – человеческих, временных, финансовых, и не всегда решается успешно. Только опора на человеческий фактор, создание понимания информационной безопасности как единой ценности компании способны на 70 % устранить риски. Но степень угроз растет ежегодно, что требует от специалистов по ИБ особенно высокой квалификации.

Источник угроз сложно предсказать, если корпорация занимается торговой и производственной деятельностью, не является оператором персональных данных, не владеет объектами ключевой информационной инфраструктуры. Для этих субъектов рынка внешние угрозы всегда более опасны, чем конкуренты или инсайдеры. А для корпорации или компании среднего уровня конкуренты более опасны, чем глобальные хакерские группировки. Но наличие сервиса электронных платежей, например, при продаже товаров через Интернет сделает их компанией-целью для лиц, желающих завладеть не только информацией неопределенной ценности, но и денежными средствами. Основной риск для конфиденциальной информации несет человеческий фактор, уровень защищенности сетей от инсайдеров часто оказывается крайне низким.

Ключевыми задачами специалиста по ИБ в этих условиях станут:

Риски информационной безопасности по механизму их проявления делят на:

От этих болезней есть разные способы лечения – организационные, технические и программные. В корпорации с большим количеством персонала, где инсайдерские угрозы становятся первоочередными, особое внимание нужно уделять организационным мерам. Они помогают избежать инцидента, а не минимизировать его последствия и вести внутренние расследования с не всегда предсказуемым результатом без возможности получения доказательств, достаточных для привлечения виновника к ответственности.

Корпоративные методы защиты

Организационные и процедурные решения оказываются для системы корпоративной информационной безопасности наиболее востребованными. Но их внедрение должно сопровождаться профессиональной работой отделов кадров и службы безопасности компании Основная задача – не навязать коллективу корпорации регламенты, отвлекающие от сопровождения бизнес-процессов, а объяснить ценность конфиденциальной информации и общую заинтересованность в ее защите.

Организационные средства

Организационные средства защиты корпоративной информационной безопасности обычно начинаются с внедрения регламентов и политик, которые, если не поддержаны авторитетом высокого руководства, или молча игнорируются, или, в случае принуждения к их исполнению, вызывают агрессию. Иногда именно такие проявления говорят о том, что конфиденциальные данные находятся под угрозой, кто-то из менеджмента или топовых сотрудников использует их в своих целях и не намерен отказываться от привилегий. Первым шагом на этапе борьбы с этой проблемой становится создание единых этических ценностей, в рамках которых каждый сотрудник корпорации должен ощущать личную ответственность за сохранность данных и соблюдение всех требований регламентов.

Как отмечается в отчетах крупных консалтинговых компаний, вопрос реальности угроз корпоративной информационной безопасности до сих пор всерьез не стоит в российском бизнес-сообществе. Та часть бизнеса, которая столкнулась с киберугрозами, уже установила DLP- и SIEM-системы, прошла аудит работоспособности сети и имеет систему мониторинга угроз и реакции на инциденты кибербезопасности. Остальные по старинке считают, что единственным вопросом, который нужно решить, становится в ограничение использования Интернета сотрудниками, и в редких случаях блокировка USB-входов в компьютер. За все остальное отвечает штатный антивирус и файрвол Windows, иногда даже не лицензированный. Итогом становится массовое хищение клиентских баз данных и персональных сведений клиентов, мгновенно появляющихся на черном рынке информации в даркнете.

Часть компаний пк защите данных подталкивают регуляторы, которые выдвигают требования к операторам персональных данных. Несоблюдение требований ФСТЭК и Роскомнадзора к корпоративной информационной безопасности, грозит штрафами или приостановкой деятельности.

Среди таких требований:

Но даже для того, чтобы исполнялись требования регуляторов, персонал должен понимать, что при возникновении с его стороны рисков, угрожающих штрафами, денежными потерями в результате исков клиентов, он тоже оказывается в зоне риска с точки зрения выплаты мотивирующих надбавок, сохранения места работы. Необходимо проводить обучение, знакомя сотрудников с моделями рисков и основными способами реакции на них. Необходимость разработки регламентов компании по выполнению требований ИБ создается потребностями модели рисков и работой регуляторов.

Общая модель угроз

В каждой организации модель угроз бизнесу, должна входить в пакет корпоративных документов, с которыми знакомятся сотрудники при приеме на работу.

Для понимания сотрудниками структура опасностей должна выглядеть так:

1. Угрозы бизнесу. Если это угрозы репутации – черный пиар, негативные публикации в СМИ, вызванные сливами и утечками данных, то они отразятся и на сотрудниках, из-за компании с негативной репутацией в резюме они будут испытывать трудности при устройстве на работу. Если это угрозы инвестициям – решения принимаются на основе неточной или подложной информации, и они неэффективны, то эти риски отразятся на премировании сотрудников.

2. Угрозы данным как таковым – и персональным, и конфиденциальной информации. Намеренные утечки информации могут привести к уголовной ответственности, а возможная приостановка деятельности компании грозит потерей рабочего места.

3. Угрозы сотрудникам. Помимо переманивания сотрудников или предложения им денежных компенсаций за предоставление информации конкуренты могут применять и более жесткие методы борьбы, например, открытое похищение мобильных устройств – носителей информации. Исключение риска нахождения данных на мобильных устройствах снизит степень таких угроз.

4. Угрозы ИС компании, вызывающие сбои в работе приложений, недоступность сервера влекут за собой приостановку деятельности и убытки, что отражается на зарплате всех сотрудников, а не только тех, кто допускает небрежности в пользовании электронной почтой и случайно инициирует работу вредоносных программ.

5. Финансовые угрозы. Намеренное искажение отчетности вызывает штрафы от ФНС, а действия, позволяющие злоумышленникам похитить средства компании, также Разъяснение, почему соблюдение правил информационной безопасности прежде всего нужно самим сотрудникам, – лучшая превентивная мера, обеспечивающая высокую степень ИБ. Они должны подкрепляться требованиями не разглашать конфиденциальную информацию, отражаемыми в должностных инструкциях и трудовых договорах. Это позволит при необходимости привлечь нарушителя к ответственности.

Программные и аппаратные средства

Помимо разъяснительной работы, технический аспект корпоративной информационной безопасности должен быть проработан не менее тщательно. Регуляторы рекомендуют подготовить два основополагающих документа – Стратегию ИБ и Модель рисков, в которых отразить:

Далее наступает этап реализации программы обеспечения информационной безопасности. Для создания защиты от инсайдерских рисков реализуются следующие элементы информационной безопасности:

Для защиты от внешних угроз применяются следующие решения:

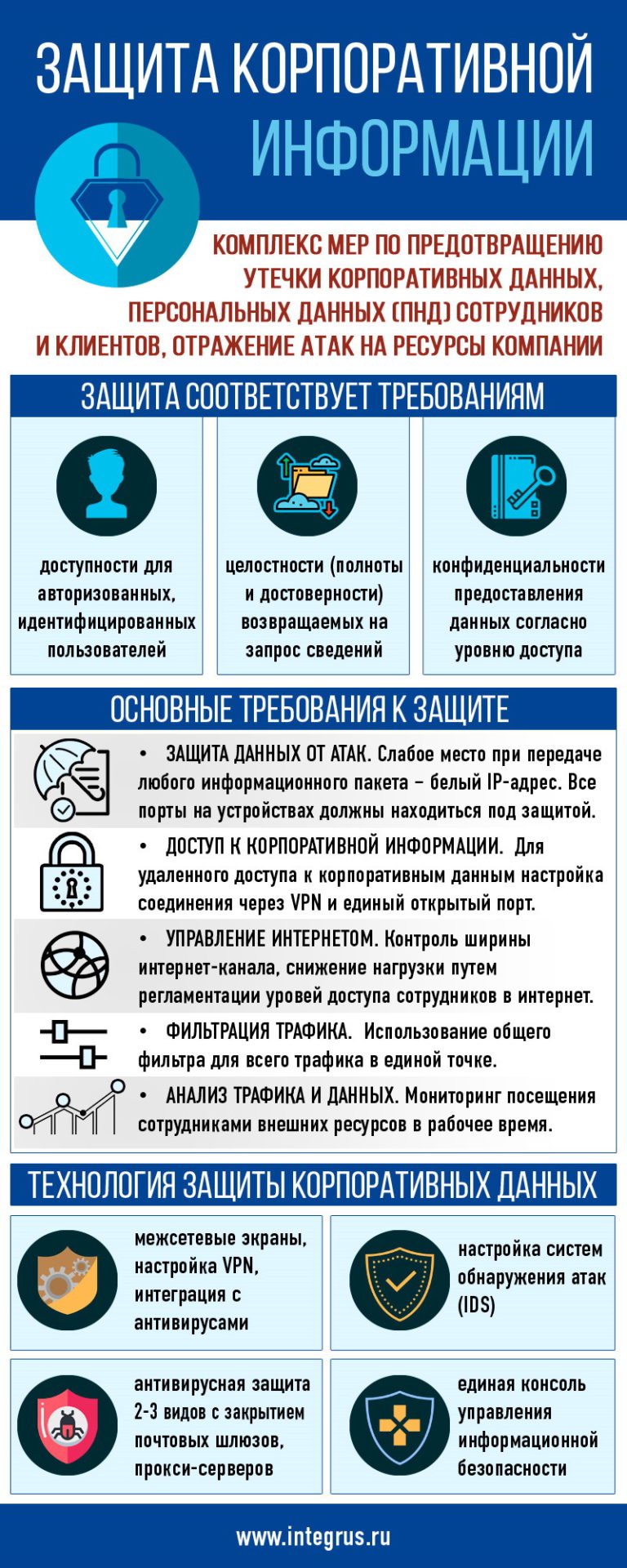

Защита корпоративной информации

Защита информации в корпоративных сетях – это комплекс мер по предотвращению утечки корпоративных данных, персональных данных (ПНд) сотрудников и клиентов, отражение атак на ресурсы компании. Современные методы защиты включают в себя идентификацию и аутентификацию, разграничение прав доступа и управление доступом к данным, криптографию и создание межсетевых экранов.

Защита информации в корпоративных системах требуется:

Организация процедур комплексной защиты корпоративной информации в сетях крупных компаний осложнена использованием оборудования разных поколений и разных производителей, различных баз данных, локальных сетей (LAN).

Что такое Интернет сегодня. Миллионы компьютеров, серверов, объединенных в одну большую глобальную сеть. В сети Интернет ежесекундно проходят терабайты информации: фотографии, файлы, личные сообщения, денежные транзакции и т.д. Если информация важная, то за нее можно получить деньги. А места, в которых можно быстро и без усилий заработать деньги привлекают злоумышленников.

И если на заре развития сети Интернет в 90-е годы обычное платежное банковское поручение можно было отправить по электронной почте незашифрованным письмом, то сегодня такое письмо может содержать информацию, изменённую злоумышленниками в корыстных целях. Да, совершенствуются методы защиты передачи информации, но и инструменты, которые применяют злоумышленники не стоят на месте. Тем не менее методы атаки всегда остаются прежними, как и узкие места защиты.

Технологии защиты корпоративной информации

Система корпоративной защиты информации должна отражать любые типы атак:

При этом применяемые средства и технологии защиты корпоративных данных не должны препятствовать нормальному функционированию информационных систем (ИС) предприятия, включая доступность данных из ИС для авторизованных пользователей. В целом, система комплексной защиты корпоративных данных должна отвечать требованиям:

Технология защиты корпоративных данных подразумевает:

Комплексная защита корпоративной информации

Современная система защиты корпоративных данных в сетях должна противодействовать случайным и преднамеренным атакам, внутренним и внешним источникам угрозы (направленным на данные, программы, аппаратуру, поддерживающую инфраструктуру).

Также не следует трактовать защиту корпоративных данных исключительно только как предотвращение несанкционированного доступа со стороны злоумышленников. Часто перед специалистами ставится задачи:

Однако настоящие проблемы являются, как правило, прозрачными и прогнозируемыми. В то время как попытки взлома, несанкционированного доступа потенциально более опасны, непредсказуемы.

Задача 1-я: защита корпоративных данных от атак

Самое узкое место в защите передачи информации – это белый IP адрес, через который передается и принимается информация. Большинство атак в сети Интернет направленно на выявление незащищенных портов на устройстве (далее Firewall (файрволл)), к которому привязан данный белый IP адрес.

Атакующий перебирает все популярные протоколы передачи информации (SSH, RDP, FTP, HTTP, SMTP и другие) и сканируя открытые порты устройства.

Найдя такие порты, злоумышленник начинает перебирать известные логины сотрудников организации и сопоставляя скомпрометированные пароли отправляя запросы на авторизацию на устройстве.

Как узнать логин пользователя организации? Все просто – это первая часть корпоративной электронной почты до символа @, вторая часть электронной почты после символа @ обычно является именем корпоративного домена. К примеру, ivanovii@domen.ru злоумышленник будет использовать при атаке следующим образом – domen.ru\ivanovii + пароли.

Где злоумышленники находят электронные адреса сотрудников? Везде:

Задача 2-я: доступ к информации в корпоративных системах

Помимо защиты от атак извне необходим доступ к корпоративной информации организации сотрудников вне пределов периметра организации через сеть Интернет. Используя FTP-сервера, RDP подключение к рабочему компьютеру, мы просто упрощаем работу злоумышленника. Правильнее сегодня использовать VPN (Virtual Private Network) сети. Почему? RDP подключение использует для соединения один порт устройства, и если удаленных сотрудников 10, 20, 100 – то нужно открыть 10, 20, 100 портов на файрволле. В случае организации подключения через VPN – открытый порт будет один.

Задача 3: управление каналом Интернет при защите корпоративных данных

Чем больше сотрудников в организации, работающих в сети Интернет, тем больше нагрузка на основной канал. А ширина канала Интернет всегда ограничена, да и сотрудник организации должен работать, а не сидеть в социальных сетях, развлекательных, игровых сайтах. Для этого вырабатываем правила использования сети Интернет внутри организации – идет градация сотрудников. Например, можно назначить три вида доступа:

Большинство пользователей организации заходят на одни и те же сайты и каждый раз открывая одну и ту же страницу в Интернет создают дополнительную нагрузку на канал. В целях экономии трафика рекомендуется использовать прокси-сервер.

Задача 4: фильтрация трафика в корпоративных сетях

Пользователи через канал Интернет получают различную информацию – файлы, сообщения электронной почты и многое другое. Злоумышленник постарается прислать для взлома корпоративной сети вирус, троян, ссылку на фишинговый сайт.

Логично, что необходимо фильтровать весь входящий и исходящий в единой общей точке.

Задача 5: анализ данных

В организациях каждая служба (кадровая, служба безопасности и другие) хочет понимать, чем живет и дышит их сотрудник, какие сайты посещает. К примеру, частое посещение сотрудником сайтов типа hh.ru будет означать, что сотрудник хочет поменять место работы, а если это ключевой сотрудник, то по определенным направления работы организации будет провал.

Необходимо знать, сколько времени сотрудник проводит в сети Интернет, отрываясь от основной работы. Поэтому работу сотрудника в сети Интернет необходимо тщательно анализировать.

Вышеперечисленные задачи всегда в определенный момент времени возникают перед службой ИТ и каждый начинает решать их по-своему. И если использовать разнообразные системы, то на их поддержку уйдет много времени и потребуется не один сотрудник.

Но существуют комплексные решения управления и защиты интернет трафика, которые содержат в себе – программный файрвол, систему фильтрации трафика, интеграция с антивирусом для фильтрации входящего и исходящего трафика, прокси-сервер, VPN-сервер, систему обнаружения и предотвращения вторжений (IPS).

Самым удачным продуктом был Microsoft Forefront Threat Management Gateway. К сожалению, он перестал продаваться в 2012 году. Снятие его с продаж вызвало недоумение у всего ИТ-шного мира. Но это решение крупной компанию. Чем заменить и что использовать?

Наиболее доступными из решений являются Kerio, Ideco, UserGate. Решения Checkpoint, Sophos, Fortigate относятся к классу Enterprise. Большинство решений являются независимыми аппаратно-программными комплексами, что сказывается на их цене. Решения поддерживают интеграцию с большинством известных антивирусов, содержат мощный инструмент отчетности и анализа.

Следует понимать, что не существует ПО, которое обеспечивало бы 100% уровень защиты. Более того, пользователь (системный администратор) зачастую не может повлиять на уязвимости в конкретном продукте (иначе как отказаться от его использования). Поэтому при выборе инструментов защиты корпоративных данных следует использовать ПО, уязвимости которого либо не несут пользователю ощутимой угрозы, либо их реализация с точки зрения злоумышленника бесполезна.

На что обращать внимание при выборе таких систем:

Перед внедрением разверните тестовую версию продукта и протестируйте на ограниченном круге лояльных пользователей.

Как защитить информацию внутри компании: на бумаге или в электронных документах

Сотрудница одной компании отправляла секретные документы, и ей за это ничего не было. А в другой компании за похожее нарушение сотрудники получили по 2 года условно.

Виктория Краснова

Юрист по интеллектуальной собственности

Одна компания обнаружила, что сотрудница отправляет в соцсети фотографии конфиденциальных документов, и уволила ее. Но суд обязал компанию восстановить сотрудницу и выплатить компенсацию и моральный ущерб.

Другая компания узнала, что работники продают секретную документацию. Суд дал каждому 2 года условно.

Решение суда в таких делах зависит от того, насколько грамотно компания охраняет свои секреты.

Мы запускаем серию статей о том, как правильно защитить информацию внутри компании. Это первая обзорная статья, в ней собрали самое важное по теме.

Выберите информацию, которую стоит защитить

Компании хотят защитить информацию, которая помогает им зарабатывать.

Фирменное блюдо в кафе — салат с уникальным соусом. Посетители становятся в очередь, чтобы его попробовать, за ним приезжают из других городов. Хорошо бы хранить рецепт соуса в секрете: если сотрудник продаст его соседнему кафе, выручка упадет и бизнес серьезно пострадает.

В законе нет исчерпывающего списка сведений, которые можно защищать. Руководитель решает это сам.

Обычно компании защищают технологии производства товара, списки поставщиков и клиентов, условия сделок, финансовую отчетность, планы развития. Такую информацию можно включить в коммерческую тайну.

Есть перечень сведений, которые нельзя скрывать:

В таблице — примеры информации, которую можно и нельзя включить в коммерческую тайну:

| Можно | Нельзя |

|---|---|

| — Список клиентов и поставщиков |

— Способы и принципы ценообразования

— Маркетинговые исследования и рекламные кампании

— Технологические сведения о продукции

— Особенности производственных процессов

— Информация о методах управления и внутренней организации предприятия

— Деловая переписка

— Состав и квалификация персонала

— Потребительская информация о товаре — из чего состоит, когда произведен, условия использования и другое

— Задолженность по зарплате

— Список лиц, которые могут представлять организацию без доверенности

— Номер лицензии на осуществление деятельности

Защитите секретную информацию от сотрудников и сторонних партнеров

Чтобы защитить секретные данные, компании нужно пройти четыре шага:

Ввести режим коммерческой тайны. Это минимальная мера защиты информации. Она поможет объяснить сотрудникам, чем они не могут делиться и какое наказание будет, если они разболтают коммерческий секрет.

Чтобы ввести режим коммерческой тайны, компании нужно:

Стоит сделать неправильно — и вы уже не сможете оштрафовать или уволить сотрудника, который передает ценные сведения конкурентам.

Подробнее об этом расскажем в следующих статьях.

Сотрудницу уволили за разглашение коммерческой тайны, но компании пришлось ее восстановить и выплатить зарплату

Компания уволила секретаря за то, что она отправляла в мессенджере фотографии секретных документов. Сотрудница через суд потребовала восстановить ее в должности и компенсировать зарплату и моральный ущерб.

В компании был неправильно введен режим коммерческой тайны: невозможно было доказать, что документы входят в список конфиденциальных сведений, да и грифа «Коммерческая тайна» на них не было. А еще компания не смогла подтвердить, что сотрудница была ознакомлена с положением о коммерческой тайне.

Пришлось восстановить сотрудницу в должности и выплатить ей компенсацию.

Заключить договоры на создание продуктов. Во многих компаниях сотрудники разрабатывают: пишут коды, статьи, создают музыку, придумывают дизайн для сайтов и книг. По общему правилу все, что сотрудник создает в рабочее время и в рамках служебных задач, принадлежит компании. Но ничто не мешает работнику сказать, что он делал проект в свободное время.

Чтобы не оставаться без ценных наработок, когда человек увольняется, пишите технические задания, заключайте договоры на создание продуктов, подписывайте акты приемки-передачи изобретений и оформляйте передачу исключительных прав на служебное произведение от автора к вашей компании. Об этом тоже расскажем подробнее в следующих статьях.

Компания не заключила договор с сотрудником и потеряла разработанный продукт

Сотрудник компании «Амедико» разработал мессенджер для телемедицины. После увольнения он открыл новую компанию — «Телепат», передал этой компании исключительные права на мессенджер и стал его продавать.

«Амедико» обратилась в суд с требованием, чтобы «Телепат» прекратил продажи мессенджера и выплатил компенсацию 5 млн рублей. Но компания не смогла подтвердить, что мессенджер был создан в рабочее время и в рамках служебных обязанностей. Суд отказал в удовлетворении иска.

Защитить интеллектуальную собственность компании. Вы можете защитить:

Если интеллектуальную собственность для компании создают сотрудники, главное — договор на создание произведения, о котором мы уже говорили. При работе с подрядчиками тоже важно прописать в договоре, что права на продукт переходят вам.

Если заказываете логотип в дизайнерском бюро, проверьте, чтобы в договоре была прописана передача прав на логотип и авторский гонорар за это. Также в договору должны прилагаться техническое задание и акту приема-передачи.

Ввести режим конфиденциальности с внешними партнерами. Так партнеры не смогут использовать вашу информацию в своей работе. Если это случится, вы сможете потребовать, чтобы партнер прекратил это делать и выплатил компенсацию.

Вы дали разработчику пароль от вашей CRM, а он скачал себе базу клиентов и продал ее конкурентам. Если по договору это была конфиденциальная информация, можно обратиться в суд.

Режим конфиденциальности может сработать и в более мирных условиях.

Владельцу пекарни нужно оборудование на кухню. Он нашел поставщика, который не только привезет нужные приборы, но и установит их. Пекарю важно, чтобы детали сделки оставались в секрете, и он подробно расписал в договоре, что нельзя рассказывать: название оборудования, стоимость, количество и другие детали поставки.

Поставщик привлек подрядчика для установки оборудования и рассказал, что и в каком количестве нужно установить в кафе. В таком случае хозяин пекарни можете подавать на поставщика в суд и требовать штраф: условия конфиденциальности были нарушены.

Без коммерческой тайны ввести режим конфиденциальности нельзя.

Компания дала сотрудникам доступ к личному кабинету партнера и заплатила за это 400 000 ₽

По договору компания «Терминал Сервис» гарантировала компании «Виакард», что логин и пароль от личного кабинета в их системе будут доступны только одному сотруднику в компании. Но фактически логин и пароль были вывешены на сайте «Терминал Сервис» в свободном доступе. Любой мог зайти в личный кабинет.

Суд счел это нарушением конфиденциальности и оштрафовал «Терминал Сервис» на 400 000 ₽.

Когда секретная информация защищена сама по себе

Есть несколько случаев, когда информацию нельзя разболтать или использовать в личных целях, даже если у компании нет режима коммерческой тайны и конфиденциальности:

Переговоры. Если во время переговоров по сделке вы рассказали партнеру секретную информацию, он не имеет права передавать ее или использовать в личных целях, даже если договор в итоге не заключили.

Договор на научно-исследовательские и опытно-конструкторские работы. Если вы заказываете разработку детали для графического планшета, который хотите выпустить на рынок, или строительный план здания, где будет ваш офис, — партнеры обязаны сохранить в тайне предмет договора, особенности рабочего процесса и его результаты.

Договор подряда. Например, вы передали подрядчику конфиденциальную информацию, которая нужна для выполнения работ. Он не имеет права передавать ее кому бы то ни было без вашего разрешения. Даже заключать договор субподряда, раскрывая ключевые сведения вашего соглашения.

Корпоративный договор — это соглашение, которое учредители подписывают, когда открывают компанию. В нем они договариваются, как будут управлять компанией, как распоряжаться имуществом компании и как из нее выйти, прописывают правила приема новых учредителей. По общему правилу все, что написано в корпоративном договоре непубличного общества, конфиденциально.

Наказать за раскрытие коммерческой тайны

Если не спросил разрешения и поделился вашими конфиденциальными сведениями, можно его наказать одним из таких способов:

| Ответственность | Наказание | Основание |

|---|---|---|

| Дисциплинарная | В зависимости от вины, по решению руководителя компании: |

—замечание

Закон не запрещает применять материальное и дисциплинарное наказание за одно и то же нарушение

Штраф для должностных лиц — от 4000 до 5000 ₽

В зависимости от тяжести проступка, наказание может применить компания — объявить выговор или уволить работника — или назначить суд — штраф или тюремное заключение.

Сотрудники решили продать конфиденциальные сведения и получили по 2 года условно

Сотрудники продавали через интернет отчетность компании по одной из товарных категорий. Во время контрольной закупки их поймали.

Сотрудники пытались оправдаться тем, что все данные из отчетности и так можно было найти на официальном сайте компании, но суд не поверил в эти оправдания. В компании был установлен режим коммерческой тайны, где было четко прописано, какие сведения считаются конфиденциальными.

В итоге обоих сотрудников осудили на 2 года условно и запретили переезжать до окончания наказания.

Партнеров тоже можно привлечь к ответственности. Чаще всего через суд добиваются выплаты компенсации.

ИП нарушил условия агентского договора о конфиденциальности и выплатил штраф

ИП заключил с компанией агентский договор, по которому должен был привлекать клиентов и продавать продукцию компании на определенной территории. Потенциальный клиент обратился в компанию, чтобы купить продукцию. По правилам договора клиент был передан ИП. Но ИП отправил клиенту прайс другого производителя. Это стало известно компании.

Она обратилась в суд, чтобы получить компенсацию от ИП за то, что он нарушил условия агентского договора. По нему ИП не должен пользоваться информацией компании, в том числе данными о клиентах, в личных целях.

Суд принял сторону компании и обязал ИП выплатить штраф 100 000₽ и судебные издержки.

Главное

Защищать можно любую информацию, которая может принести вашей компании прибыль, если это не запрещено законом.

Для защиты ценной информации:

За незаконное распространение коммерческой информации нарушителя могут уволить, назначить штраф до 1 500 000 ₽ или посадить в тюрьму на срок до 7 лет.

Подписка на новое в Бизнес-секретах

Подборки материалов о том, как вести бизнес в России: советы юристов и бухгалтеров, опыт владельцев бизнеса, разборы нового в законах, приглашения на вебинары с экспертами.

Сейчас читают

Оферта: что это и зачем она нужна

Одному бизнесу оферта поможет ускорить заключение договоров с клиентами, а другому — будет нужна по закону. Что включить в оферту и как избежать типовых ошибок — в статье

Что может проверить Роспотребнадзор в продуктовом магазине

Каким санитарным нормам должен соответствовать продуктовый магазин и что будет проверять Роспотребнадзор

Как ИП оформить банкротство

Пошаговый план действий для ИП при оформлении банкротства и другие способы погасить долги

Рассылка для бизнеса

Получайте первыми приглашения на вебинары, анонсы курсов и подборки статей, которые помогут сделать бизнес сильнее

© 2006—2021, АО «Тинькофф Банк», Лицензия ЦБ РФ № 2673 — Команда проекта

Тинькофф Бизнес защищает персональные данные пользователей и обрабатывает Cookies только для персонализации сервисов. Запретить обработку Cookies можно в настройках Вашего браузера. Пожалуйста, ознакомьтесь с Условиями обработки персональных данных и Cookies.

Чтобы скачать чек-лист,

подпишитесь на рассылку о бизнесе

После подписки вам откроется страница для скачивания