что такое контур безопасности

Контур информационной безопасности

Контур информационной безопасности (КИБ) – программный комплекс, предназначенный для контроля утечек и обнаружения случаев несанкционированного доступа к корпоративной информации. Выступает в качестве полноценной DLP-системы российской разработки.

Контролирует внутреннее информационное пространство компании и широкий спектр каналов коммуникации. Действует в рамках корпоративной компьютерной сети.

Разработчиком «Контура информационной безопасности» является компания SearchInform (Россия).

Содержание

Направленность

КИБ позволяет контролировать следующие каналы утечки информации:

Помимо этого программный комплекс обеспечивает контроль за активностью пользователей на файловых серверах компании и рабочих станциях, включая корпоративные ноутбуки.

Последняя версия продукта позволяет также отслеживать информацию, отображаемую на мониторах пользователей.

Архитектура и принцип действия

КИБ имеет модульную архитектуру, позволяя подключать лишь необходимые пользователю компоненты.

Работа КИБ реализована на двух платформах:

В обоих случаях перехват данных осуществляется незаметно для пользователя, блокирования получаемых и отправляемых данных не происходит.

КИБ осуществляет контроль и протоколирование (включая теневое копирование) доступа пользователей к периферийным устройствам, портам ввода-вывода и сетевым протоколам.

Для КИБ реализована интеграция с доменной структурой Windows, которая позволяет:

Компоненты КИБ

Большинство компонентов КИБ представляют собой анализаторы трафика (снифферы), перехватывающие сетевой трафик для его последующего анализа уполномоченными сотрудниками.

AlertCenter

AlertCenter – модуль, предназначенный анализа перехваченных по различным каналам данных. AlertCenter опрашивает компоненты «Контура», и при наличии определённых ключевых слов, фраз или фрагментов текста в перехваченном документе немедленно оповещает об этом сотрудника, ответственного за информационную безопасность.

Модуль служит для настроек политик безопасности, настроек остановки исходящего почтового трафика, настроек библиотеки регулярных выражений, библиотеки цифровых отпечатков (Digital Fingerprints), тематических словарей и словаря синонимов.

Сведения о возможных утечках данных и настройках программы AlertCenter хранит в базе данных, что позволяет в любое время получить доступ к перечню случаев нарушения установленных политик безопасности.

DeviceSniffer

DeviceSniffer обеспечивает полный контроль над подключением внешних устройств к рабочим и серверным станциям. Позволяет полностью либо частично ограничивать доступ к следующим типам устройств:

Также DeviceSniffer осуществляет теневое копирование данных, записываемых на внешние носители информации.

FileSniffer

FileSniffer осуществляет мониторинг операций с файлами, производимых на файловых серверах и рабочих станциях пользователей.

Отслеживаются следующие операции с файлами:

FTPSniffer

FTPSniffer обеспечивает перехват документов, передаваемых по протоколу передачи файлов (FTP).

Модуль выполняет поиск по тексту файлов с использованием запатентованной технологии SoftInform Search Technology.

HTTPSniffer

HTTPSniffer обеспечивает перехват информации, отправляемой на интернет-форумы, в блоги и другие веб-сервисы.

Модуль поддерживает следующие методы GET и POST протокола HTTP.

Модуль позволяет осуществлять фильтрацию перехваченных данных по имени пользователя домена, IP- и MAC-адресам.

IMSniffer

IMSniffer обеспечивает перехват данных, переданных с помощью средств мгновенного обмена сообщениями:

Также IMSniffer производит мониторинг входящих и исходящих сообщений сотрудников в чатах наиболее популярных социальных сетей [4] :

Программа сохраняет переписку в базу данных, по которой впоследствии можно производить поиск, используя поисковые возможности КИБ (морфология, синонимы, поиск похожих документов и т.д).

MailSniffer

MailSniffer обеспечивает перехват всей входящей и исходящей электронной почты.

Перехват почтового трафика производится на уровне сетевых протоколов HTTP Mail, IMAP, MAPI, SMTP, POP3.

По всем отправленным и принятым письмам MailSniffer может проводить полнотекстовый поиск с учетом морфологии и и словаря синонимов. Также поддерживается фразовый поиск с учётом расстояния между словами в поисковом запросе и поиск по различным атрибутам (дата, отправитель, размер сообщения и т.п.).

Модуль поддерживает помещение почтовых сообщений, содержащих подозрительный текст или вложения, в карантин. Решение об отправке их адресату принимается сотрудником службы безопасности по результатам его ознакомления с содержимым писем.

MonitorSniffer

MonitorSniffer обеспечивает перехват информации, отображаемой на мониторах пользователей.

В обычном режиме модуль выполняет перехват содержимого пользовательских экранов через заданные промежутки времени и сохраняет полученные снимки экрана в графическом формате в базе данных.

Модуль также позволяет наблюдать за содержимым экрана одного или нескольких пользователей в режиме реального времени (Live View Mode).

MonitorSniffer обеспечивает просмотр списка процессов, запущенных на компьютере пользователя в момент получения снимка экрана.

PrintSniffer

PrintSniffer обеспечивает перехват содержимого документов, выводимых на печать, позволяя выявлять документы, которые содержат конфиденциальные данные.

Модуль производит поиск по тексту перехваченных документов, а также выполняет распознавание текста в графических изображениях с последующим по нему поиском.

SkypeSniffer

SkypeSniffer обеспечивает перехват голосовых и текстовых сообщений, передаваемых по скайпу.

Помимо сообщений чата SkypeSniffer перехватывает SMS-сообщения и вложенные файлы.

Модуль выполняет поиск по тексту перехваченных документов с использованием запатентованной технологии SoftInform Search Technology.

Модуль позволяет проводить распознавание текста в переданных графических файлах с быстрым поиском по распознанному тексту.

Поисковый модуль SearchInform

Данный модуль осуществляет поиск информации, полученной с компьютеров пользователей всей локальной сети предприятия, используя заданный список ключевых слов, фраз, а также целых фрагментов текста.

Примечания

См. также

Ссылки

Полезное

Смотреть что такое «Контур информационной безопасности» в других словарях:

Контур — Контур в общем случае, замкнутая линия, очертание некоторой геометрической фигуры, предмета. В Викисловаре есть статья «контур» Геометрический контур&# … Википедия

ПНАЭ Г-1-024-90: Правила ядерной безопасности реакторных установок атомных станций — Терминология ПНАЭ Г 1 024 90: Правила ядерной безопасности реакторных установок атомных станций: 1. Аварийная защита функция безопасности, состоящая в быстром переводе активной зоны реактора в подкритическое состояние и поддержании ее в… … Словарь-справочник терминов нормативно-технической документации

требования безопасности — 3.16 требования безопасности: Требования к конструкции ножниц и их элементам, обеспечивающие безопасность при сборке, монтаже, наладке, испытаниях, эксплуатации и ремонте. Источник: ГОСТ 12.2.118 2006: Ножницы. Требования безопасности оригинал… … Словарь-справочник терминов нормативно-технической документации

SearchInform — SearchInform … Википедия

КИБ (значения) — Аббревиатура КИБ может означать: КИБ Катодно ионную бомбардировку КИБ Контур информационной безопасности (программное решение для борьбы с утечками информации) … Википедия

ПВДНП — Государственная система изготовления, оформления и контроля паспортно визовых документов нового поколения (ГС ПВД НП) Система предназначена для автоматизированного сбора, хранения, обработки и передачи информации персонального учета граждан, а… … Википедия

группа — 1.3.2 группа : Лампы с одинаковыми электрическими параметрами и характеристиками катода, физическими размерами и методом зажигания. Источник: ГОСТ Р МЭК 61195 99: Лампы люминесцентные двухцокольные. Требования безопасности … Словарь-справочник терминов нормативно-технической документации

Таможенный союз — (Customs union) Таможенный союз это, соглашение стран участниц об упразднении таможенных пошлин и границ между ними Регламент таможенного союза, Технический регламент таможенного союза, Кодекс таможенного союза, комиссия таможенного союза… … Энциклопедия инвестора

LanDocs — LanDocs программная платформа построения корпоративных систем управления контентом и электронного документооборота (ECM/СЭД). Собственная разработка компании ЛАНИТ. LanDocs Тип ECM, Система автоматизации документооборота, СЭД Разработчик… … Википедия

время — 3.3.4 время tE (time tE): время нагрева начальным пусковым переменным током IА обмотки ротора или статора от температуры, достигаемой в номинальном режиме работы, до допустимой температуры при максимальной температуре окружающей среды. Источник … Словарь-справочник терминов нормативно-технической документации

Обзор Контур.Безопасность. Сервис для управления информационной безопасностью организации

Наличие собственного бизнеса — это не только преимущества, но и обязательства. Бизнес приносит доход, однако чтобы он работал эффективно, необходимо заботиться о его безопасности. Каждая организация в своей сфере имеет определённое количество конкурентов, которые могут не только помешать ведению дел, но и использовать стратегическую информацию во вред компании.

Поэтому очень важно в первую очередь позаботиться о защите персональных данных и конфиденциальности информации, а во вторую — обеспечить непрерывность самого бизнеса.

Зачем нужна защита персональных данных и забота о непрерывности бизнеса?

Защита конфиденциальной информации и персональных данных представляет собой комплекс принимаемых мер разного характера (технического, организационного), которые направлены на сохранность сведений.

Непрерывность бизнеса — это способность своевременно реагировать на чрезвычайные происшествия в рабочем процессе для стабильного функционирования организации на приемлемом уровне, так как любая непредвиденная ситуация может повлечь за собой огромные убытки, потерю оборудования, репутационные риски, ущерб здоровью (или даже лишение жизни) работников.

Для грамотной защиты важно продумать стратегию и выбрать специализированные сервисы для проверки её эффективности. Лучше всего для этой роли подойдёт система Контур.Безопасность от компании СКБ Контур.

Что такое Контур.Безопасность?

Это сервис нового поколения, который максимально охватывает все стороны защиты информации, обеспечивая конфиденциальность. При этом он предоставляет уникальные решения масштабных задач по обеспечению непрерывности бизнеса.

Данный сервис адаптирован под нужды компаний разных категорий бизнеса и включает в себя такие направления как:

Возможности сервиса

При создании сервиса штат опытных специалистов СКБ Контур провёл глубокий анализ разноплановых ситуаций, которые могли бы привести к серьёзным бизнес-проблемам. Инструменты Контур.Безопасности настроены таким образом, чтобы сервис:

Аудит ИСПДн

Проверка информационных систем ПД — это контроль степени защиты информационных систем ПД, согласованных с требованиями законодательной структуры. Данное исследование представляет собой объёмный перечень проверок для качественной работы.

Аудит информационной безопасности

Используется для оценки состояния безопасности информации в компании на соответствие нормативным документам международного и российского формата.

Защита персональных данных

Минимизирует риски потери или кражи персональных данных в соответствии с Ф3-152.

Обследование КИИ

Своевременно проведённое обследование субъектов КИИ помогает выявить нестабильные технологические, производственные и управленческие процессы в компании.

Помощь в получении лицензии включает в себя:

Подготовка к лицензированию ФСТЭК России

Предоставление сервисом комплекса услуг, необходимых для подготовки компаний в сфере технической защиты КИ и к получению лицензии ФСТЭК России.

Пентест

Сервис занимается поиском уязвимых точек бизнеса и анализирует возможное направление атак на него за установленный промежуток времени. В результате компания получает детальную проработку всех проблемных зон и рекомендации по их устранению.

Защита информации от несанкционированного доступа

Комплекс по защите информации включает в себя:

Аттестация информационных систем

Проведение аттестационных испытаний помогает подтвердить, что автоматизированная система работает, соответствуя требованиям закона о безопасности. Компания получает данный аттестат на 3 года.

Защита информации от потерь

Контур.Безопасность предоставляет комплекс решений для максимальной защиты важных данных, а также сохранения ценной информации компании от злонамеренного вмешательства.

Подключение к системе ГИС

Сервис осуществляет подключение к ГИС. Данные системы помогают органам закона исполнять собственные полномочия без вмешательства посторонних лиц.

Защита каналов передачи данных

Ценные данные максимально уязвимы в процессе передачи через каналы корпоративной связи, поэтому эта услуга обеспечивает безопасность информации, сохраняя конфиденциальность.

Защита коммерческой тайны

Для обеспечения защиты сведений, касающихся коммерческой тайны, Контур.Безопасность предоставляет комплекс услуг, которые включают в себя организационные и технические меры. Это позволяет избежать стороннего вмешательства.

Подготовка к подключению SWIFT

Платёжная система SWIFT представляет собой международную систему платежей и передачи данных. Сервис Контур.Безопасность предлагает возможности для проверки компании на соответствие Концепции обеспечения безопасности для пользователей данной платёжной системой.

Подключение к АИСТ ГБД

Данная услуга служит для упрощения взаимодействия органов опеки с региональными операторами банка данных о детях. Организации, которые должны быть подключены к данной системе:

Подключение к системе ЕГИСМ

Требуется следующим организациям:

Обеспечение бизнеса нужной защитой конфиденциальной информации и стабильности в непрерывной работе организации помогает сохранить все важные наработки, избежать критических потерь, а также даёт возможности для роста и увеличения прибыли компании.

Как построить систему резервного копирования в сетях с несколькими контурами безопасности

Наличие нескольких контуров информационной безопасности требует особого подхода к резервному копированию. Опыт показывает, что усидеть на нескольких стульях — выдержать стандарты ИБ, получить работающую систему резервного копирования (СРК) и не заплатить космическую стоимость — вполне реально. Дмитрий Кострюков, руководитель отдела проектирования СХД/СРК «Инфосистемы Джет», в своей статье для CNews рассказал, как построить единую систему резервного копирования на нескольких контурах сети.

Рост числа киберугроз из года в год стал обыденным. По данным Positive Technologies, в I квартале 2020 г. было выявлено на 22% больше атак, чем в предыдущем квартале. Учитывая такую динамику, новым стандартом становится выделение особо защищаемых зон корпоративной сети. Дополнительной защиты конфиденциальных данных и информационных систем также требуют регуляторы для различных отраслей. При этом бизнесу по-прежнему важна доступность данных. Компании заинтересованы в максимально быстром восстановлении данных после сбоя, чтобы защитить себя от возможных потерь и простоев. Постоянное резервное копирование требуется как продуктивным данным, так и информации, находящейся в контурах повышенной безопасности.

С технической точки зрения сложность состоит в том, что СРК, как и другие элементы сетевого контура, должна соответствовать тем же требованиям ИБ, что и хранящиеся в ней данные. Поэтому менеджерам приходится оценивать риски компрометации и потери критически важной информации, чтобы определить, какие элементы защиты реализовать в первую очередь — создавать изолированные зоны сети или обеспечить эффективное резервное копирование. Но сегодня решить эти задачи можно параллельно, не создавая две отдельные системы резервного копирования, а значит — не увеличивая затраты и сложности в управлении разрозненными системами. Вместо этого предпочтительно внедрять централизованные и отказоустойчивые решения, но со специально адаптированной к работе в нескольких контурах архитектурой.

СРК с несколькими сегментами безопасности

Единая СРК, которая управляется из одной консоли и гарантирует единый уровень SLA для всех категорий данных, намного выгоднее для бизнеса. Во-первых, решение не требует дополнительных лицензий на отдельную инсталляцию. Во-вторых, для развертывания централизованной СРК нужно меньше оборудования, а емкость хранилища может гибко распределяться между разными сегментами без перемешивания копий и с полным соблюдением требований ИБ.

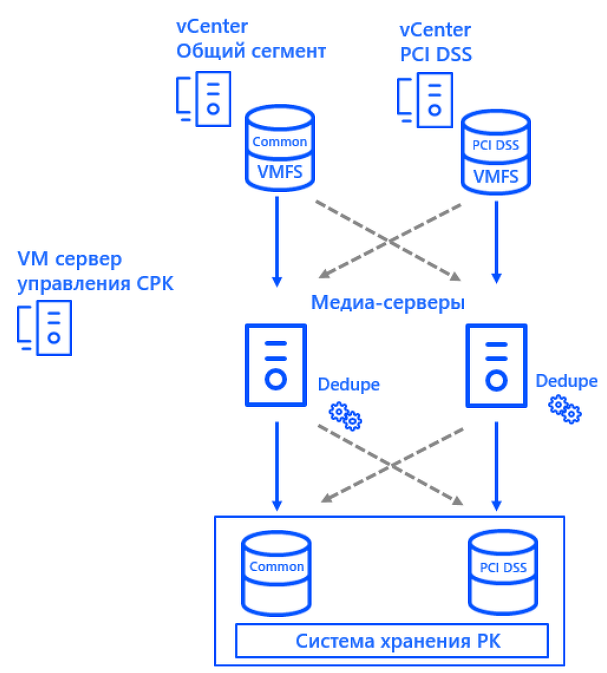

Строится такая система на отдельных медиа-серверах для каждого сегмента сети. Для центрального сервера открывают специальные порты в межсетевых экранах, которые пропускают только управляющий трафик. Каждый медиа-сервер располагается в своем сегменте сети, и трафик резервного копирования не покидает контура безопасности. Еще больших результатов можно достичь, используя для передачи данных сети хранения данных SAN. Трафик резервного копирования в этом случае вообще не передается по локальной сети, что говорит о гарантированной изоляции данных резервных копий. Кроме того, снимается нагрузка с продуктивной сети, а значит, процессы резервного копирования не влияют на производительность бизнес-сервисов.

Резервные копии из каждого контура должны храниться отдельно и не смешиваться с резервными копиями других сегментов. Для этого можно использовать разные дисковые массивы или изолировать данные внутри одной ленточной библиотеки, разделенной на логические сегменты с выделенными картриджами.

Чтобы обеспечить соответствие требованиям ИБ, защита серверов СРК должна быть реализована аналогично другим серверам в каждом сегменте сети. Например, если речь идет о резервном копировании для платежных систем, серверу необходимо обеспечить не только контроль доступа с ролевой моделью, протоколирование событий и сбор логов для восстановления хронологии событий, антивирусную защиту, контроль целостности и установку исправлений для известных уязвимостей, но также и внедрение двухфакторной аутентификации для входа.

Проект: два контура безопасности и полная отказоустойчивость

По стандарту PCI DSS процессинг должен быть изолирован. Нередко, чтобы достичь этого, банки создают отдельную ИТ-инфраструктуру для поддержки платежных операций. Такое дублирование дорого обходится: покупка оборудования, лицензий и последующая поддержка ложатся серьезным грузом на ИТ-бюджет. Создание единой СРК на нескольких контурах безопасности — оптимальный выход. Как строится СРК на нескольких контурах, подробно рассмотрим на примере одного из реальных кейсов в финансовой отрасли. Этот проект наша команда выполнила в этом году в крупном банке.

На тот момент системы резервного копирования заказчика «обслуживали» 320 ТБ данных 700 клиентов в двух ЦОД, а на дисковых массивах хранилось порядка 2 ПБ резервных копий. Для этого использовались 4 отдельные системы для разных категорий серверов. Развитие действовавших на тот момент систем резервного копирования оказалось неэффективно. Стоимость поддержки для них была высокой, оборудование уже работало на пределе своих возможностей, а использование ЛВС для резервного копирования снижало производительность сервисов.

Поэтому банк согласился с нашим предложением создать новую СРК. Она должна была обеспечить резервное копирование и возможность восстановления сразу в двух контурах, включая защищенный сегмент платежных систем, поддержку отказоустойчивых конфигураций с подключением двух ЦОД, а также резервирование физических серверов.

Основой для этого стала система Commvault. Одним из аргументов в ее пользу оказалась экономика решения. Мы подобрали способ лицензирования, при котором новая СРК обходилась намного дешевле прежней. Кроме того, Commvault имеет развитый функционал в области защиты физических серверов и возможность построения отказоустойчивой гиперконвергентной системы.

Архитектура СРК спроектирована так, чтобы трафик не покидал изолированных сегментов SAN — для большей производительности и безопасности. Эта конфигурация полностью отвечала требованиям безопасности. Но в процессе выполнения проекта поступила новая задача — обеспечить отказоустойчивость решения.

Чтобы остаться в рамках бюджета, мы наладили резервирование медиа-серверов между собой. Для них выделили отдельный сегмент сети с жесткими ограничениями на уровне межсетевого экрана и установили две базы дедупликации — по одной для каждого контура. То есть при отключении одного медиа-сервера второй берет на себя всю нагрузку. А поскольку трафик СРК остается в рамках SAN, резервные копии на уровне хранилища по-прежнему не перемешиваются.

Хранилище данных было переведено на кластерную файловую систему Microsoft CSV, чтобы разделить доступ и хранение данных.

Управляющий сервер работает в виртуальной машине, а VMware HA «зеркалит» процесс и запуск дублирующих виртуальных машин в каждом из ЦОД для организации полностью катастрофоустойчивой конфигурации. После дедупликации резервные копии также можно зеркалировать между двумя ЦОД, обеспечивая резервное копирование и аварийное восстановление на уровне Metro кластера. И все это в рамках одной СРК.

Разумный подход

Единая СРК для двух и более контуров безопасности — это реальная практика, которая снижает стоимость эксплуатации, упрощает мониторинг и контроль за системой, помогает в будущем более гибко масштабировать решение, добавлять новые сегменты и строже придерживаться регламентов. Проводя аудит раздельных СРК для изолированных сегментов, мы чаще сталкиваемся с проблемными точками в них: нехваткой ресурсов, несоответствием лучшим практикам, устаревшими версиями ПО и прошивок оборудования.

Правильный подход к построению системы позволяет выполнить требование ИБ по раздельному хранению копий. Вместе с этим исключаются затраты на дублирующие компоненты системы, и, как показал наш кейс, экономия может быть существенной. А факт успешного прохождения ИБ-аудита подобными комплексами говорит о том, что построение отдельных СРК для разных контуров безопасности не имеет никакого смысла.

Контроль доступа

Специалисты ООО «ПТГ «КОНТУР БЕЗОПАСНОСТИ» имеют опыт внедрения систем контроля и управления доступом от простейших автономных до крупных территориально распределенных объектов в рамках комплексной безопасности.

Система контроля и управления доступом (СКУД) предназначена для обеспечения санкционированного прохода в помещения и охраняемые зоны.

Если Вы хотите обезопасить себя от проникновения посторонних людей на территорию своего предприятия и ограничить доступ к особым объектам или Вам потребовался контроль повышение дисциплины сотрудников рабочего времени, то системы контроля доступа— это тот самый инструмент для решения этих задач.

СКУД наиболее применимы для абсолютной защиты от проникновения на территорию объекта от посторонних лиц. Контроль доступа вместе с системой видеонаблюдения и пожарной сигнализацией обеспечат максимальную возможность защиты предприятия.

СКУД – это совокупность программных и технических средств, а также организационно методических мероприятий, с помощью которых решается задача контроля и управления посещением охраняемого объекта. Специальный контроль за посетителями и перемещениями сотрудников компании на территории определённого объекта. Установка на объекте такой системы контроля и управления доступом позволит повысить уровень всей безопасности здания и всех людей, которые на нём находятся.

В современном мире практически ни одна солидная и уважающая себя фирма или компания не обойдётся без СКУД. Системы контроля доступа выполняют большое количество функций и что немало важно, цена за системы СКУД окупается за счёт их огромных преимуществ.

Основными преимуществами системы контроля доступа является предотвращение кражи и порчи имущества Вашего предприятия. Также одним из основных факторов существует контроль трудовой деятельности Ваших подчиненных, возможность получение информации, касающееся того, во сколько сотрудник приступил к работе, во сколько покинул её, а также сколько раз отлучался со своего рабочего места. СКУД позволит ограничить доступ к конфиденциальной информации, к примеру, к паролям на административные сайты, базам данных или программному обеспечению фирмы, также позволит ограничивать поток людей. При возникновении чрезвычайных ситуаций системы контроля доступа позволит установить виновников порчи имущества или кражи. Ограничит доступ сотрудников в определенные помещения только в разрешённое время.

Современные системы контроля доступа выполняют такой ряд функций:

В системах контроля доступа сети особые контроллеры передают абсолютно всю информацию о всех событиях на тот компьютер, на котором уже установлено специальное программное обеспечение (ПО). Данное ПО, позволяет не только вносить требуемые изменения в режим проходов, но и хранить информацию, получаемую от контроллеров.

В системах контроля и управления доступом СКУД используется широкий спектр различных исполнительных устройств: дверные замки, турникеты, шлагбаумы, приводы ворот, бронированные шлюзы и т.д., которые являются физическим препятствием при попытках несанкционированного доступа.