что такое кибер атака

Власти заявили об атаке на «Госуслуги» после сообщений о боте-антиваксере

Портал госуслуг второй день подряд подвергся самой мощной за все время функционирования сайта кибератаке. Об этом РБК сообщили в пресс-службе Минцифры.

В министерстве отметили, что первая атака мощностью свыше 680 Гб в секунду была зафиксирована накануне, 10 ноября. «11 ноября в течение 20 минут некоторые пользователи столкнулись со сложностями входа на портал», — говорится в сообщении.

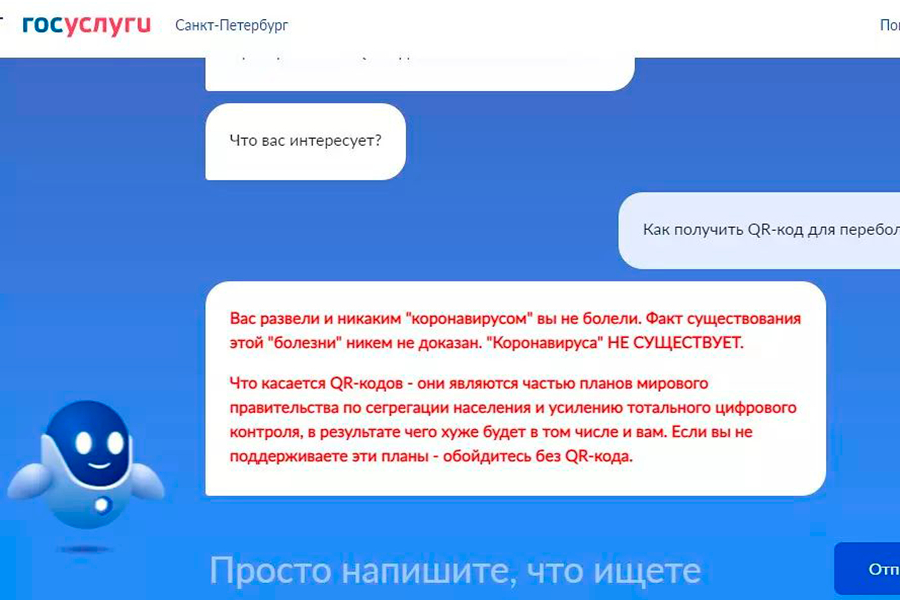

В Минцифры подчеркнули, что отдельным объектом атаки стал робот Макс. «Экспериментальный чат-бот робот Макс не имеет доступа к личным данным пользователей и разработан исключительно для консультаций», — заверили в ведомстве. Как именно атаковали бота, в сообщении Минцифры не уточняется.

Как сообщал телеканал «Татарстан 24», бот, отвечая на вопросы пользователей о том, как получить QR-код для переболевшего, заявлял, что коронавируса не существует, а факт болезни никем не доказан. «Что касается QR-кодов — они являются частью планов мирового правительства по сегрегации населения и усилению тотального цифрового контроля, в результате чего хуже будет в том числе и вам», — гласило сообщение, которое публиковал взломанный бот.

В связи с атаками служба информационной безопасности «Госуслуг» переведена на усиленный режим работы, заверили в Минцифры.

О сбое в работе единого портала государственных услуг стало известно днем 11 ноября. У части пользователей не работали мобильное приложение и сайт. Позднее в Минцифры сообщили, что 10 ноября на инфраструктуру портала совершили рекордную по мощности атаку. Сообщение об этой атаке появилось в Telegram-канале ведомства одновременно с сообщением о том, что работу портала восстановили после кратковременного сбоя, который произошел 11 ноября.

Предыдущий сбой в работе «Госуслуг» был зафиксирован 8 ноября. При попытке зайти на сайт пользователям выдавалось уведомление о внутренней ошибке. В тот же день в личном кабинете на «Госуслугах» сократился срок действия сертификатов о вакцинации от COVID-19 — с года до шести месяцев. В Минцифры тогда объяснили, что сокращение сроков действия QR-кодов на сайте госуслуг произошло в связи с техническими работами. Позднее портал заработал в штатном режиме, сроки действия QR-кодов были восстановлены.

Советы по защите от киберпреступников

Вас беспокоит ситуация с киберпреступностью? Понимание того, что такое киберпреступение, какие типы киберпреступлений существуют и как от них защититься, поможет вам чувствовать себя увереннее.

В этой статье мы подробно расскажем о том, что такое киберпреступность, от каких угроз и как нужно защищаться, чтобы обеспечить свою безопасности в Интернете. Мы затронем следующие темы:

Что такое киберпреступление

Большинство (но не все) киберпреступления совершаются киберпреступниками или хакерами, которые зарабатывают на этом деньги. Киберпреступная деятельность осуществляется отдельными лицами или организациями.

Некоторые киберпреступники объединяются в организованные группы, используют передовые методы и обладают высокой технической квалификацией. Другие – начинающие хакеры.

Киберпреступники редко взламывают компьютеры по причинам, не имеющим отношения к получению прибыли, например, по политическим или личным.

Типы киберпреступлений

Вот несколько примеров различных тиров киберпреступлений:

Большинство киберпреступлений относится к одной из двух категорий

В первом случае преступники используют вирусы и другие типы вредоносных программ, чтобы заразить компьютеры и таким образом повредить их или остановить их работу. Также с помощью зловредов можно удалять или похищать данные.

Киберпреступления второй категории используют компьютеры или сети для распространения вредоносных программ, нелегальной информации или неразрешенных изображений.

Иногда злоумышленники могут совмещать обе категории киберпреступлений. Сначала они заражают компьютеры с вирусами, а затем используют их для распространения вредоносного ПО на другие машины или по всей сети.

Киберпреступники могут также выполнять так называемую атаку с распределенным отказом в обслуживании (DDos). Она похожа на DoS-атаку, но для ее проведения преступники используют множество скомпрометированных компьютеров.

Министерство юстиции США считает, что есть еще и третья категория киберпреступлений, когда компьютер используется как соучастник незаконного деяния, например, для хранения на нем украденных данных.

США подписали Европейскую конвенцию о киберпреступности. В ней названы виды деятельности с использованием компьютеров, которые считаются киберпреступлениями. Например:

Примеры киберпреступлений

Итак, что именно считается киберпреступлением?

В этом разделе мы рассмотрим резонансные примеры различных типов кибератак.

Атаки с использованием вредоносного ПО

Компьютер, зараженный вредоносной программой, может использоваться злоумышленниками для достижения разных целей. К ним относятся кража конфиденциальных данных, использование компьютера для совершения других преступных действий или нанесение ущерба данным.

Известным примером атаки с использованием вредоносного ПО является атака вымогателя WannaCry, случившаяся в мае 2017 года.

Жертвами WannaCry стали 230 000 компьютеров в 150 странах мира. Владельцы заблокированных файлов отправили сообщение с согласием заплатить выкуп в криптовалюте BitCoin за восстановление доступа к своим данным.

Финансовые потери в результате деятельности WannaCry оцениваются в 4 миллиарда долларов.

Фишинг

Сообщения в фишинговой рассылке могут содержать зараженные вложения или ссылки на вредоносные сайты. Они также могут просить получателя в ответном письме предоставить конфиденциальную информацию.

Известный пример фишинг-мошенничества году произошел на Чемпионате мира по футболу в 2018. По информации Inc, фишинговые электронные письма рассылались футбольным фанатам.

В этих письмах злоумышленники соблазняли болельщиков фальшивыми бесплатными поездками в Москву на Чемпионат мира. У людей, которые проходили по ссылке в сообщениях, были украдены личные данные.

Другой тип фишинговой кампании известен как целевой фишинг. Мошенники пытаются обмануть конкретных людей, ставя под угрозу безопасность организации, в которой они работают.

В отличие от массовых неперсонифицированных фишинговых рассылок сообщения для целевого фишинга создаются так, чтобы у получателя не возникло сомнений, что они отправлены из надежного источника, например, от генерального директора или IT-менеджера.

Распределённые атаки типа «отказ в обслуживании»

DDoS-атака перегружает систему большим количеством запросов на подключение, которые она рассылает через один из стандартных протоколов связи.

Кибершантажисты могут использовать угрозу DDoS-атаки для получения денег. Кроме того, DDoS запускают в качестве отвлекающего маневра в момент совершения другого типа киберпреступления.

Известным примером DDoS-атаки является атака на веб-сайт Национальной лотереи Великобритании 2017 году. Результатом стало отключение веб-сайта и мобильного приложения лотереи, что не позволило гражданам Великобритании играть.

Как не стать жертвой киберпреступления

Итак, теперь, когда вы понимаете, какую угрозу представляет киберпреступность, встает вопрос о том, как наилучшим образом защитить ваш компьютер и личные данные? Следуйте нашим советам:

Регулярно обновляйте ПО и операционную систему

Постоянное обновление программного обеспечения и операционной системы гарантирует, что для защиты вашего компьютера используются новейшие исправления безопасности.

Установите антивирусное ПО и регулярно его обновляйте

Антивирусное ПО позволяет проверять, обнаруживать и удалять угрозы до того, как они создадут проблему. Оно помогает защитить ваш компьютер и ваши данные от киберпреступников.

Если вы используете антивирусное программное обеспечение, регулярно обновляйте его, чтобы обеспечить наилучший уровень защиты.

Используйте сильные пароли

Используйте сильные пароли, которые трудно подобрать, и нигде их не записывайте. Можно воспользоваться услугой надежного менеджера паролей, который облегчит вам задачу, предложив сгенерированный им сильный пароль.

Не открывайте вложения в электронных спам-сообщениях

Не нажимайте на ссылки в электронных спам-сообщениях и не сайтах, которым не доверяете

Не предоставляйте личную информацию, не убедившись в безопасности канала передачи

Никогда не передавайте личные данные по телефону или по электронной почте, если вы не уверены, что телефонное соединение или электронная почта защищены. Убедитесь, что вы действительно говорите именно с тем человеком, который вам нужен.

Свяжитесь напрямую с компанией, если вы получили подозрительный запрос

Если звонящий просит вас предоставить какие-либо данные, положите трубку. Перезвоните в компанию напрямую по номеру телефона на ее официальном сайте, и убедитесь, что вам звонили не мошенники.

Желательно пользоваться, при этом, другим телефоном, потому что злоумышленники могут оставаться на линии: вы будете думать, что набрали номер заново, а они будут отвечать якобы от имени банка или другой организации, с которой, по вашему мнению, вы разговариваете.

Внимательно проверяйте адреса веб-сайтов, которые вы посещаете

Обращайте внимание на URL-адреса сайтов, на которые вы хотите зайти. Они выглядят легитимно? Не переходить по ссылкам, содержащим незнакомые или на вид спамовые URL-адреса.

Если ваш продукт для обеспечения безопасности в Интернете включает функцию защиты онлайн-транзакций, убедитесь, что она активирована.

Внимательно просматривайте свои банковские выписки

Наши советы должны помочь вам не стать жертвой киберпреступников. Но если все же это случилось, важно понять, когда это произошло.

Просматривайте внимательно свои банковские выписки и запрашивайте в банке информацию по любым незнакомым транзакциям. Банк может проверить, являются ли они мошенническими.

Теперь вы понимаете, какую угрозу представляют киберпреступники, и знаете, как от нее защититься. Узнайте больше о Kaspersky Total Security.

Кибератака (Хакерская атака) — что это такое, суть, виды и способы.

Кибератака или Хакерская атака – это попытка испортить или скомпрометировать функции компьютерной системы, с целью выведения компьютеров из строя или для похищения важных данных.

Кибератака, виды и цели.

Прежде всего следует понимать, что хакерские атаки условно можно поделить на 3 категории:

Относительно безобидные.

К относительно безобидным кибератакам можно отнести те атаки, которые не наносят ущерба компьютерному оборудованию и системам. Как правило, подобные действия осуществляются с целью внедрения в компьютерные системы шпионских программ, основная цель которых заключается в сборе конфиденциальной информации. Подобные программы никак себя не обнаруживают и не влияют на работу компьютеров. По сути владелец компьютера может долгое время работать, не подозревая, что все его личные данные утекают к хакеру. Естественно, что в данных действиях нет ничего хорошего и они являются незаконными, так как, обычно украденные данные используются в мошеннических целях.

Злонамеренные.

К злонамеренным хакерским атакам можно отнести те кибератаки, которые явно нацелены на внесение осложнений в работу отдельных компьютеров или целых сетей. В данном случаи, внедренное вредоносное программное обеспечение, будет саботировать работу компьютера: уничтожать или шифровать данные, ломать операционную систему, выключать или перезагружать ПК. К данному виду кибератак относятся всевозможные вирусы шифровщики и вымогатели типа WannaCry и Petya. Конечным результатом подобных действий может быть потеря времени и доходов многих компаний, нарушение доставки товаров и услуг клиентам, и тому подобные последствия.

Что такое Кибертерроризм.

Кибертерроризм является самым опасным среди всех разновидностей хакерских атак, так как целями нападения избираются различные важные государственные и коммунальные структуры типа энергоснабжения или транспортного сообщения. Поскольку атаки такого рода могут быстро разрушить инфраструктуру страны, они считаются идеальным средством ослабления нации. Успешно проведенная кибератака на ключевые точки инфраструктуры, может запросто парализовать страну на некоторое время нанеся колоссальные убытки. К счастью, многие страны признают реальную угрозу кибертерроризма и предпринимают шаги по защите государственных и общественных систем от любого типа интернет-атак путем дублирования систем.

Методы осуществления хакерских атак.

Кибератака, основные способы:

Вредоносное ПО (Malware).

Данная форма атаки заключается в установке на компьютер различного вредоносного или вирусного программного обеспечения, которое в дальнейшем будет полностью контролировать всю работу ПК. Обычно, данный софт пользователь устанавливает самостоятельно, используя установку программ взятых с сомнительных источников.

Фишинг.

При фишинге используется практически такая же концепция по внедрению вредоносного ПО, за исключением того, что пользователю специально подбрасывают данный софт имитируя трастовый ресурс. Подробней о фишинге можно прочитать тут.

SQL внедрение.

SQL – это язык программирования, используемый для связи с базами данных. Многие серверы, на которых хранятся важный контент для веб-сайтов, используют SQL для управления данными в своих базах. SQL внедрение — это кибератака специально нацеленная на такой сервер. Используя вредоносный код, хакеры пытаются взаимодействовать с данными хранящимися на нем. Это особенно проблематично, если сервер хранит информацию о частных клиентах с веб-сайта, такую как номера кредитных карт, имена пользователей и пароли (учетные данные) или другую личную информацию.

Межсайтовый скриптинг (XSS).

Подобно SQL-внедрению, эта атака также включает в себя помещение вредоносного кода на веб-сайт, но в этом случае сам сайт не подвергается атакам. Вместо этого вредоносный код, запускается только в браузере пользователя, когда он посещает атакуемый веб-сайт. Таким образом хакер может перехватывать информацию, проходящую между пользователем и сайтом. Один из наиболее распространенных способов, которым злоумышленник может развернуть атаку межсайтового скриптинга, является вставка вредоносного кода в комментарий или сценарий, который может автоматически запускаться. Например, хакер может встроить ссылку на вредоносный JavaScript в комментарии к блогу.

DDoS – это кибератака, суть которой заключается в отправке огромного количества запросов на сервер за короткий промежуток времени. В результате сервер не может справиться с таким огромным потоком входящий запросов и начинает тормозить или ложится. Как правило, для таких атак хакеры используют компьютеры-зомби, объединенные в ботнет, для создания критической массы запросов.

На самом деле, способов проведения кибератак гораздо больше. Практически каждый день хакеры находят новые и уязвимые места и лазейки в системах, но большинство атак становятся возможными именно благодаря человеческой халатности и неосторожности: слабые пароли, разглашение личных данный и тому подобное.

Что такое кибератака?

Связаться с Cisco

Определение кибератаки

Кибератака — это вредоносная, осуществляемая сознательно попытка человека или организации проникнуть в информационную систему другого человека или организации. Как правило, нарушая работу сети жертвы, хакер стремится получить выгоду.

Почему люди совершают кибератаки?

Злоумышленники стремятся пользоваться уязвимостью корпоративных систем, что обусловливает ежегодный рост киберпреступности. Часто хакеры требуют выкуп: 53 % кибератак привели к убыткам в размере 500 000 долл. США или более.

Кибератаки также могут иметь скрытые мотивы. Некоторые попытки хакеров уничтожить системы и данные являются своеобразными проявлениями «хактивизма».

Что такое ботнет?

Ботнет — это сеть устройств, зараженных вредоносным программным обеспечением, например вирусами. Хакеры могут управлять ботнетом как единой группой без ведома владельцев с целью увеличения масштаба атак. Зачастую ботнеты используются для создания неподъемной нагрузки на системы в результате DDoS-атак.

Подробнее

Распространенные типы кибератак

Вредоносное ПО

Термин «вредоносное ПО» употребляется, когда речь идет о шпионском ПО, программах-вымогателях, вирусах и интернет-червях. Вредоносное ПО проникает в сеть через уязвимость, как правило, когда пользователь переходит по опасной ссылке или открывает вложение в электронной почте, что приводит к установке такого ПО. Оказавшись внутри системы, вредоносное ПО может:

Фишинг

Фишинг — это рассылка, как правило, по электронной почте, мошеннических сообщений, которые выглядят так, будто они отправлены надежным адресатом. Целью этой деятельности является кража конфиденциальных данных, например о кредитных картах или учетных записях, либо установка вредоносного ПО на компьютере жертвы. Фишинг становится все более распространенной киберугрозой.

Атака через посредника

Атаки через посредника (MitM) возникают, когда хакеры внедряются во взаимодействие двух сторон. Получив доступ к трафику, хакеры могут фильтровать и красть данные.

Два распространенных способа осуществления атак через посредника:

1. В незащищенной общедоступной сети Wi-Fi хакеры могут перехватить контроль на участке между устройством посетителя и сетью. Не зная об этом, посетитель будет передавать все данные через хакера.

2. Когда вредоносное ПО проникает на устройство, хакер может установить приложения для анализа всех данных жертвы.

Атака типа «отказ в обслуживании»

Атака типа «отказ в обслуживании» переполняет системы, серверы или сети трафиком, что приводит к исчерпанию ресурсов и пропускной способности. В результате система теряет способность исполнять нормальные запросы. Хакеры также могут использовать скомпрометированные устройства для организации атак. Это называется распределенной атакой типа «отказ в обслуживании» (DDoS-атака).

Внедрение SQL-кода

Внедрение SQL-кода — это передача вредоносного SQL-кода на сервер, обрабатывающий SQL-запросы, в результате чего сервер раскрывает данные, которые не предполагалось раскрывать. Чтобы внедрить SQL-код, иногда достаточно ввести вредоносный код в поле поиска уязвимого веб-сайта.

Эксплойт нулевого дня

Эксплойт нулевого дня возникает после раскрытия уязвимости сети и до создания исправления или решения этой проблемы. В этот временной интервал хакеры атакуют с использованием раскрытой уязвимости. Для выявления угроз, связанных с уязвимостью нулевого дня, требуется постоянный мониторинг.

Туннелирование DNS

Туннелирование DNS — это использование протокола DNS для передачи трафика, не относящегося к DNS, через порт 53. Эта атака позволяет отправлять через DNS трафик HTTP и других протоколов. Туннелирование DNS может использоваться в различных правомерных целях. Однако существует возможность использовать службы VPN для туннелирования DNS со злым умыслом. С их помощью под видом трафика DNS можно передавать данные, которые обычно передаются по интернет-каналу. С помощью DNS-запросов злоумышленник может извлечь данные из скомпрометированной системы и перенести их в свою среду. Их также можно использовать для направления управляющих обратных вызовов из инфраструктуры хакера в скомпрометированную систему.

Узнайте все о кибератаках и способах борьбы с ними

Что такое кибератака?

Кибератакой называется преднамеренная эксплуатация компьютерных систем и сетей с использованием вредоносного программного обеспечения (вредоносного ПО) для раскрытия данных или выведения систем из строя. Кибератаки используются киберпреступниками, в том числе для кражи информации, мошенничества и вымогательства с помощью специальных программ.

Распространенные типы кибератак

Программа-вымогатель является разновидностью вредоносного ПО, используемого для шантажа жертв угрозой публикации конфиденциальной информации или блокировки пользователей до тех пор, пока вымогателю не заплатят деньги — зачастую в криптовалюте, например биткойнах. По оценкам IBM, в 2017 году из-за атак программ-вымогателей компании во всем мире потеряли более USD 8 млрд. долларов.⁽¹⁾

Фишинг обычно использует сообщения электронной почты якобы от заслуживающего доверия или надежного источника. Ничего не подозревающие пользователи открывают сообщение электронной почты и следуют приведенным в нем инструкциям, например предоставляют защищенную информацию или загружают вредоносное ПО.

Атаки типа Человек в середине используются для получения доступа и кражи данных при взаимодействии двух участников, например когда пользователь работает через открытую сеть Wi-Fi.

Атаки типа Отказ в обслуживании(DoS) нацелены на то, чтобы система «захлебнулась» трафиком и стала недееспособной, истратив все ресурсы и пропускную способность.

Инъекция SQL использует язык структурированных запросов. Эти атаки устанавливают вредоносное ПО на серверах и раскрывают защищенную информацию, отправляя запросы серверу.

Атака нулевого дня устанавливает вредоносное ПО с использованием уязвимостей, о которых не знают разработчики или пользователи ПО или систем. Она называется атакой «нулевого дня», так как у разработчиков не было времени устранить уязвимость.⁽²⁾

Ресурсы

Переживет ли ваш бизнес цифровую трансформацию?

IDC объясняет, почему цифровая трансформация повышает уязвимость к кибератакам и как с этим бороться, обеспечивая устойчивость к атакам.

Почему кибератаки являются серьезной проблемой?

Компании несут огромные издержки от кибератак и их последствий. Согласно Исследованию ущерба от утечки данных в 2018 году (Ponemon Institute), в среднем совокупные издержки от утечки данных составили USD 3,86 млн. долларов.⁽⁴⁾

Это не мелочь. Кроме того, кибератаки могут.

Предотвращение кибератак позволило бы организациям сэкономить много денег и избежать проблем, однако на практике такой подход не всегда оправдан. IBM с уверенностью заявляет, что атаки — это всего лишь вопрос времени.⁽⁵⁾ Бывший CEO Cisco Джон Чамберс сказал: «Существует две категории компаний: те, которые уже были взломаны, и те, которые пока не знают об этом.» ⁽²⁾

Это мнение подтверждается цифрами. В 2017 году число инцидентов с кибербезопасностью удвоилось,⁽⁶⁾ а в тех инцидентах, которые были преданы гласности, речь идет об утечке более 2,9 млрд. записей.⁽¹⁾

Ponemon Institute: исследование ущерба от утечки данных в 2018 году. Необходимо хорошо понимать, какие последствия может повлечь за собой утечка данных.

Последнее исследование Ponemon Institute, охватывающее 477 организаций по всему миру, содержит подробные сведения об ущербе и последствиях утечки данных в различных отраслях и странах.

Основные характеристики эффективного реагирования на кибератаки

С учетом высокой вероятности (а скорее — неизбежности) кибератак организациям нужно позаботиться о реагировании не меньше, чем о предотвращении. Аналитики из IDC отмечают, что «по мере внедрения новых технологий компании должны менять свои стратегии защиты. Эти стратегии должны включать более надежные и разнообразные механизмы защиты, но наряду с этим они должны предусматривать пути быстрого восстановления в случае возникновения утечки или инцидента».

Для обеспечения превентивной защиты и быстрого восстановления в организациях используется подход, именуемый устойчивостью к киберугрозам.

Обеспечение устойчивости к киберугрозам включает в себя защиту данных, аварийное восстановление, обеспечение непрерывной работы бизнеса и средства обеспечения отказоустойчивости. Эти приемы используются в сочетании с передовыми технологиями оценки рисков, защиты приложений и данных и быстрого восстановления во время и после кибератаки. Опираясь на данные IDC, компания IBM определила жизненный цикл обеспечения устойчивости к угрозам из пяти этапов:

Выявление рисков и уязвимостей — динамический анализ (DAST), статический анализ (SAST) и тестирование открытого исходного кода помогают выявить наиболее важные бизнес-приложения и связанные с ними риски. Возможные последствия простоя бизнеса оцениваются с учетом готовности компании к аварийному восстановлению и обеспечению непрерывной работы бизнеса.

Защита приложений и данных — основной задачей является обеспечение безопасности приложений и данных от атак. Отключение от сети, то есть физическое сепарирование данных для обеспечения отказоустойчивости, является эффективным способом защиты резервных копий от заражения, в частности вредоносным ПО, которое может быстро распространяться и заражать подключенные системы.

Обнаружение повреждения данных и аномалий конфигурации — организациям нужны автоматизированные средства тестирования для обнаружения изменений в данных и системных файлах конфигурации без отключения бизнес-систем.

Реагирование на изменения конфигурации и данных — все несанкционированные изменения конфигурации и данных необходимо быстро нейтрализовать. Технологии составления сводной панели предоставляют полную информацию об имеющихся уязвимостях в режиме реального времени и позволяют быстро, а иногда — превентивно, их устранять.

Восстановление доступа к наиболее важным приложениям и данным — в случае атаки следует быстро восстановить наиболее важные приложения и данные (из отключенной резервной копии). Технологии автоматизации и управления используют предопределенные процедуры для восстановления целых бизнес-процессов, приложений, баз данных или отдельных систем одним щелчком мыши.

Ресурсы

IDC: Пять ключевых технологий обеспечения киберустойчивости

В этой стратегии обеспечения киберустойчивости рассмотрено, почему цифровая трансформация делает бесполезными традиционные средства защиты. Узнайте о способах и технологиях, позволяющих понизить риск и обеспечить возможность восстановления контролируемым, измеряемым образом.

Примеры внедрения

Посмотрите учебный ролик о защите данных

Узнайте о том, какие услуги помогут защитить наиболее ценные активы компании.

Посмотрите учебный ролик об аварийном восстановлении

Произошел сбой системы. Верните ее в строй за считанные минуты — а может быть, секунды.

Посмотрите учебный ролик о непрерывности и устойчивости бизнеса

Сумейте выстоять в случае человеческой ошибки, атаки вируса и других угроз.

Блоги

ITBizAdvisor

Ознакомьтесь с последними результатами анализа и выводами ведущих экспертов и лидер ов в области непрерывности и устойчивости бизнеса.