что такое кали линукс для пк

Обзор возможностей Kali Linux 2021. История создания лучшей ОС

И разумеется, ни о чём вышесказанном, он и понятия пока не имеет. Даже в общих чертах. Просто нахватался на псевдохакерских форумах терминов и пытается состроить из себя умника в надежде на то, что я поделюсь с ним волшебной таблеткой.

Кто такие пентестеры?

Но ребятки, поймите вы уже наконец главное, ни один действительно грамотный специалист в сфере информационной безопасности не стал таковым с них*уя.

Пентестеры – это люди, имеющие за плечами серьёзный бэкграунд по какому-то узко специализированному направлению, будь то программирование, администрирование сетей или даже практическая психология, если речь заходит о профессиональных соц. инженерах.

Невозможно в принципе стать крутым инфосеком с нуля выбрав однажды исконно правильный путь. Фишка данной профессии, как раз заключается в отсутствии шаблонирования и постоянной актуализации знаний по отстающим у спеца направлениям.

Если вы скиллованый прогер и доросли до написания трудноотслеживаемых эксплоитов, у вас наверняка будет сильно проседать момент коммуникации с другими людьми. Просто потому, что в реальный мир вы последний раз выходили в 2008.

А в случае, если вы экстравертная личность и можете найти язык практически с каждым ублюдком в соцсетках, подёргав за самые сакральные струнки его души, у вас наверняка не будет стоять на унылое серое окно терминала.

Плюс, для того чтобы что-то тестировать на проникновение, нужно как-минимум понимать, как вся эта история работает изнутри. Как функционируют базы данных, как устроены сайты, как строятся сетевые инфраструктуры и прочие важные аспекты около ITшной деятельности.

Но как спрашивается разобраться во всём этом многообразии, если у вас всего одна голова и две кривые клешни вместо рук? Да никак. Никак вам не разобраться во всём этом дерьме, пока вы не найдёте себе реальное практическое занятие с конкретной задачей.

Например, я как системный администратор занимаюсь пентестами, с целью защитить свои сервера на объектах от внешних и внутренних атак со стороны злоумышленников.

Для этого необходимо знать, как грамотно конфигурировать различные фаерволы, уметь настраивать политики безопасности и разбираться в самых популярных инструментах, применяемых во время подобных атак.

Благо большая часть таких инструментов уже собрана в самом популярном дистрибутиве Linux, ориентированном как раз на проведение тестов различных систем на предмет защищённости.

И имя ему, как вы уже могли догадаться, Kali Linux или Kali Linux NetHunter, если речь идёт о версии для мобильных платформ. Вот именно об этой операционной системе и пойдёт речь в нашем сегодняшнем выпуске.

Мы подробнейшим образом погрузимся в историю становления данной системы в сообществе безопасников. Узнаем, как зарождалась сама идея её разработки. Разберём основные термины, уникальные особенности дистрибутива.

Ну и само собой рассмотрим доступные режимы работы и функционал встроенных в Kaliприложений. Так что, если интересно, бегите на кухню за свеженькой порцией чая, устраивайтесь по удобней и будем начинать.

Что такое Kali Linux?

Начнём с определения такого понятия, как дистрибутив Linux. Малограмотные ITшники вроде меня, подразумевают под этим понятием полноценную операционную систему, однако на самом деле, это лишь название внутреннего ядра.

Т.е. отдельной части программного обеспечения, которое отвечает за совместную работу оборудования и пользовательских приложений, интегрированных в систему.

История создания

Самый ранний полноценный предшественник KaliLinux, выпущенный в 2004 году – дистрибутив WhiteHatKnoppixосновывался на SLAX и представлял собой LiveCDшный образ с набором самых популярных на то время эксплоитов.

Впоследствии он эволюционировал в WHAX, имея под капотом всё то же ядро, и после объединения с AuditorSecurityLinuxстал носить название BackTrack, ставшее легендой в среде безопасников.

Начиная с 4 версии, разработчики в лице Мати Мутса и Макса Мозера значительно расширили функционал Трэка сделав из него полноценный дистрибутив Ubuntu.

Стоит отметить, что всем известный хаЦкер рунета в данном случае не допустил столь уж глобальной ошибки, а лишь предоставил малясь устаревшую информацию актуальную года так для 12го.

Ну ничего, все мы люди, с кем не бывает. На самом деле, начиная с самой первой версии Kali, являющейся прямым наследником операционной системы BackTrack, данная ОСь базировалась на Дебиане.

Зависимость от Debian

Сначала на седьмом Wheezy, затем с 2015 на восьмёрочке Джесси, ну и далее по нарастающей. Это позволило обеспечить ежедневную актуализацию пакетов за счёт обновлений репозитория DebianTestingиз которого в основе своей и берёт своё начало основное хранилище для апдейтов Kali– kali-dev.

Т.е. берётся за основу тестовая версия Дебки, на момент обновления ещё не получившая статус стабильной, скрещивается с Калишными утилитами, проходит проверку на соответствие всех зависимостей и вуаля, мы получили идеальный коктейль для этичного хаЦкера.

Концепция такого уникального дистрибутива получила название KaliRollingи с незначительными доработками работает под капотом у нашей Kali’шки и по сей день.

Основная сложность подхода заключается в постоянном отслеживании расхождений разветвлённых пакетов с Дебианом. Однако данная задача к нашему счастью лежит по большей части на плечах разработчиков.

Мы же в свою очередь можем самостоятельно мониторить данную информацию с помощью сервиса PacketTracker. Вообще принцип открытости данной системы – является одним из основных факторов сформированного авторитета и доверия к её инструментам.

Мультиплатформенность

За счёт своей гибкости, данный фреймворк, прекрасно работает, как на десктопных и серверных железяках, так и на относительно слабых мобильных устройствах и даже ARM’ухах аля RaspberryPi.

Последние вообще являются незаменимыми помощниками для проведения пентестов в условиях максимально приближенных к боевым. Подсказка со ссылкой на ролик про установку Kaliна Малинку всплывёт в правом верхнем углу.

Режимы работы

Помимо мультиплатформенности данная операционная система может похвастаться редкой особенностью исполнения. В отличие от других Линуксовых дистрибутивов, она изначально, прям из коробки, предназначена не только для установки на отведённое ей железо или виртуальную тачку, но и вполне успешно может эксплуатироваться в качестве полноценного LiveUSB.

В ней также есть выделенный режим криминалистической экспертизы, позволяющий запускать Kaliна изъятом в ходе следственных действий компьютере без нарушения данных на дисках исследуемой машины.

Т.е. в отличие от любых других Линуксовых собратьев, данная ОСь в режиме Persistanceдаже не пытается их подмонтировать. Что само собой удачно вписывается в концепцию трудовой деятельности товарищ-майоров и любителей новичка.

Обзор встроенных приложений

Ну и разумеется, наш обзор был бы не полноценным если бы мы не рассмотрели основные категории утилит, предустановленные в данной операционной системе для решения основных задач бойцов инфосекского фронта.

Первый каталог из апликейшен включает у нас средства сбора различного рода инфы. С помощью сих инструментов пентестеры пробивают данные об исследуемой сети, строят её предполагаемую структуру и идентифицируют потенциально опасные цели из парка машин посредством анализа листингов.

Во второй категории содержатся утилиты, отвечающие за быстрое сканирование

Далее по списку стремительно набирающие популярность веб-приложения. Вернее, их баги и ошибки в конфигурациях. Инструменты, которые будут полезны кодерам заботящихся о безопасности своих апликейшенов.

Анализ баз данных. Тут всё понятно из названия. Полной комплект начиная от SQL-инъекции и заканчивая брут-форс атаками на учётные записи. Ниже кошмаринг паролей.

Есть варианты прогона, как по онлайн-сервисам, так и при помощи автономных сред дешифровки. С вардрайвингом всё понятно. WiFi-сети это вообще самая небезопасная шляпа, которую только придумало человечество.

Обратное проектирование или как его ещё модно называть реверс-инжениринг содержит инструменты для комплексного анализа заражённой системы или устройства шпионским софтом.

Инструментарий эксплуатации ранее внедрённых бэкдоров позволяет получить контроль над идентифицированной удаленной машиной. В этой же категории лежат инструменты для создания собственных уникальных эксплоитов.

Сниффинг и спуфинг трафика, отвечают за перехват и подмену данных, посредством которых пентестеру удаётся притвориться авторизованным пользователем и слить интересующую инфу ещё до ухода её в адрес конечного узла сетки.

Пост отвечает за повышение уровня доступа на исследуемой машине, а Форенсикс нужен сугубо для дел, связанных с криминалистической экспертизой. Я, к сожалению, в этом не шарю от слова совсем.

Зато более чем преуспел в следующих двух категориях связанных с составлением отчётов по проводимым атакам и социальной инженерией. Благо искусством последней при желании может овладеть абсолютно любой человек сколь бы то ни было заинтересовавшийся данной темой.

Особенности дистрибутива

Думаю, что на этой ноте поры бы уже постепенно заканчивать наш обзор, пока он не превратился в совсем уж унылое дерьмецо со знатным обилием нудных слов и узкоспециализированных ITшных терминов.

В заключении хотелось бы подвести некий итог и немножечко резюмировать всё ранее сказанное. Прежде всего стоит запомнить, что KaliLinux в 2021 году – это дистрибутив, предназначенный для комплексного аудита сетевой безопасности основанный на ядре Debian.

Не на Слаксе, не на Убунту, а именно на DebianTesting. За счёт этого данная ОСь внутренне представляет собой плавающий релиз с ежедневным обновлением своих паков.

KaliLinuxиспользуют в своей деятельности, как профессиональные пентестеры, занимающиеся исследованием систем на предмет наличия в них уязвимостей, так и системные администраторы стремящиеся обезопасить свои вотчины из локальных сетей.

Главной особенностью KaliRollingявляется её универсальность и возможность работать с её функциями даже на маломощных устройствах, таких как компьютеры на базе ARM.

Правда с некоторыми ограничениями, но это уже нюансы, которые с лихвой нивелируются наличием различных режимов работы. От возможности установки на реальную железяку или в VirtualBox.

До загрузки в режиме LiveUSB. Последнее, как показывает практика оказывается гораздо сподручнее и быстрее в условиях работы над проектами временного характера.

Резюме

Что ж, друзья. На этом наш занудный обзор новейшей версии самой лучшей операционной системы для начинающих мамкиных хаЦкеров подходит к концу.

Помимо прочего, прелесть данной ОС заключается в том, что по ней на просторах глобальной сети присутствует достаточно много доступной инфы. Что в свою очередь отчасти и сделало Калишку столь популярной и местами даже попсовой системой.

Именно поэтому сегодня мы разговариваем про неё, а не про тот же ParrotOS или Tails. Хотя данные ОСи в рамках обзорной рубрики мы, разумеется, тоже всенепременно рассмотрим.

Но только в том случае, если соберём под этим видосом пять сотен лайков. Только это способно снова замотивировать меня писать техничный сценарий неделю подряд, не отвлекаясь на более интересные темы.

Берегите себя и свои сети. Не юзайте вай-фай лишний раз. И помните, любая инфраструктура, даже самая надёжная при тщательнейшей проверке всегда обнажит свою брешь.

И ваша первостепенная задача состоит в том, чтобы среди устройств, функционирующих под вашим началом, подобных брешей осталось по минимуму.

у а с вами, как обычно, был White. Те, кто забрёл на вечеренку впервые не забываем оформить подписку. С олдами увидимся прямиком в комментариях. Всем пока!

Kali Linux: подробный обзор дистрибутива

Kali Linux — это дистрибутив безопасности Linux, специально разработанный для цифровой криминалистики и тестирования на проникновение.

О Kali Linux

Kali Linux был разработан Мати Ахарони и Девоном Кернсом из Offensive Security путем переписывания BackTrack. BackTrack была их предыдущей операционной системой информационной безопасности.

Первой версией Kali Linux была Kali 1.0.0, представленная в марте 2013 года. В настоящее время Offensive Security финансирует и поддерживает Kalin Linux.

Перечислим основные особенности дистрибутива.

Во-первых, Kali Linux имеет более 600 предустановленных приложений для тестирования на проникновение. Во-вторых, каждая программа обладает уникальной гибкостью и возможностью использования. В-третьих, дистрибутив отлично работает, разделяя эти полезные утилиты на следующие основные категории:

Официальный сайт Kali Linux.

Использование Kali Linux

Kali Linux — действительно уникальная ОС. Ее открыто используют как «хорошие», так и «плохие» пользователи. Администраторы безопасности и Black Hat Hackers широко используют эту операционную систему.

Первый, для обнаружения и предотвращения нарушений безопасности. Второй, для выявления и возможного использования нарушений безопасности. Количество инструментов, сконфигурированных и предустановленных в ОС делает Kali Linux швейцарским ножом в любом наборе инструментов для специалистов по безопасности.

Профессионалы, которые используют Kali Linux

Методы установки

Дистрибутив можно установить, используя следующие методы:

Способы запуска Kali Linux:

Подробная инструкция по установке Kali Linux в данной статье.

Network Mapper- это бесплатная утилита с открытым исходным кодом, используемая для обнаружения сетей и сканирования уязвимости. Специалисты по безопасности используют Nmap для обнаружения устройств, работающих в их средах.

Nmap также раскрывает сервисы и порты, которые обслуживает каждый хост, создавая потенциальную угрозу безопасности. Чем более продвинуты ваши технические навыки, тем больше полезности вы найдете в Nmap.

Nmap предлагает гибкость для мониторинга одного хоста или огромной сети, состоящей из сотен, если не тысяч устройств. Гибкость, которую предлагает Nmap, развивалась годами, но по своей сути это инструмент сканирования портов. В результате, он собирает информацию, отправляя необработанные пакеты в хост-систему. Затем Nmap прослушивает ответы и определяет, открыт ли порт, закрыт или отфильтрован.

Первое сканирование, с которым вы должны быть знакомы, — это базовое сканирование Nmap, которое сканирует первые 1000 портов TCP. Если он обнаруживает прослушивание порта, то отображает порт как открытый, закрытый или отфильтрованный.

Отфильтрованный означает, что брандмауэр, скорее всего, изменяет трафик на этом конкретном порту.

Metasploit

Metasploit Framework — это проект с открытым исходным кодом, который предоставляет общедоступный ресурс для исследования уязвимости и разработки кода. Он позволяет специалистам по безопасности проникать в их собственную сеть и выявлять угрозы безопасности и уязвимости. Конечно, версия сообщества Metasploit по-прежнему доступна на Kali Linux.

Важно соблюдать осторожность при использовании Metasploit, поскольку сканирование сети или среды, которая не является вашей, в некоторых случаях может считаться незаконным.

Metasploit считается продвинутой утилитой и требует некоторого времени для освоения. Но если ознакомится с приложением, он станет бесценным ресурсом.

Kali Linux 2020.1

Во-первых, отойдя от своих учетных данных по умолчанию «root / tor» для имени пользователя и пароля, теперь новые будут установлены на «Kali / Kali». Кроме того, после установки, будет возможность назначить административные привилегии для пользователя.

Во-вторых, NetHunter, являющийся ПО для тестирования на Android с открытым исходным кодом для некоторых телефонов, таких как Nexus, позволит использовать платформу без «рутирования» своих телефонов, что приводит к гораздо меньшей сложности.

В-третьих, серьезные изменения в способе загрузки Kali. Теперь есть 3 типа доступных образа.

Кроме того, раньше для различных сред рабочего стола (DE) использовались всякие образы, теперь все иначе. Пользователи могут выбрать образ во время установки вместо того, чтобы загружать определенные DE, такие как Gnome.

Вывод

В общем, Kali Linux — это удивительная операционная система, которая широко используется различными профессионалами от администраторов безопасности до Black Hat Hackers.

Благодаря надежным утилитам, стабильности и простоте использования, это операционная система, с которой должны быть знакомы все в ИТ-индустрии и компьютерные энтузиасты.

Как указывалось ранее, будьте осторожны при использовании Kali Linux, так как он должен использоваться только в сетевых средах, которые вы контролируете и имеете разрешение на тестирование.

Kali Linux для начинающих

14 декабря будет запущена новая «Test lab» — лаборатория тестирования на проникновение, имитирующая работу реальной корпоративной сети, в которой каждый желающий сможет проверить свои навыки тестирования на проникновение. Поскольку порог вхождения для выполнения всех заданий лаборатории достаточно высокий, мы решили выпустить небольшой гайд для начинающих по работе с Kali Linux 2018.4 — одним из самых популярных пентест-дистрибутивов, разработанного как преемник BackTrack и основного на Debian.

Причина популярности простая – довольно дружелюбный интерфейс и наличие необходимых инструментов для пентеста “из коробки”. Инструменты распределены по категориям, что очень удобно. Имеются варианты установки на АРМ, например, Raspberry Pi 3, а также на мобильные платформы под управлением Android. Я сейчас говорю про Kali NetHunter – тот же Kali, который практически без изменений устанавливается поверх Android и работающий внутри chroot-окружения.

Получаем токен, используя SQLi

По легенде у нас есть некий хост test.lab. Наша задача — определить уязвимости и выполнить их эксплуатацию.

На порту 9447 доступно веб-приложение:

Нам удалось обнаружить плагин WP Symposium 15.5.1.Для данной версии имеется уязвимость SQL Injection, и также в выводе представлены ссылки на базы с описанием уязвимости, где мы и будем искать информацию.

Мы нашли способ эксплуатировать уязвимость на www.exploit-db.com/exploits/37824

Теперь нужно проверить ее, подставив этот параметр к нашему url.

Используя Burp Suite, посмотрим, какие запросы приходят при обращении к этому адресу:

Использование Nemeisida WAF не позволит выполнить эксплуатацию подобной уязвимости.

600 доступных инструментов, которые найдут свое применение у любого — от начинающего до профессионала.

Соблюдайте законодательство и до встречи в Test lab v.12.

Установка Kali Linux на компьютер

В 2013 году проект был переименован в Kali Linux и продолжил своё развитие. В дистрибутив входят такие программы, как Metasploit, Aircrack-ng, Ettercap, Kismet, Nmap и еще более сотни других инструментов. Сейчас Kali Linux очень активно развивается, новые версии выходят раз в несколько месяцев. В этой статье будет рассмотрена установка Kali Linux на компьютер.

Системные требования

Несмотря на большое количество программ, Kali Linux не очень прожорлив. Вот минимальные требования к аппаратному обеспечению для установки системы:

Кроме того, вам понадобится USB-флешка или CD-диск для записи образа и подключение к интернету.

Подготовка к установке Kali Linux

Несмотря на то что система распространяется в виде полноценной среды LiveCD, в которой вы можете использовать все необходимые вам инструменты, вы можете установить Kali Linux на жёсткий диск. Это можно сделать аж тремя способами: в псевдографическом интерфейсе, в графике или даже с помощью голосового управления.

Но перед тем как перейти к процессу установки, давайте рассмотрим, как скачать установочный образ и подготовить всё к инсталляции.

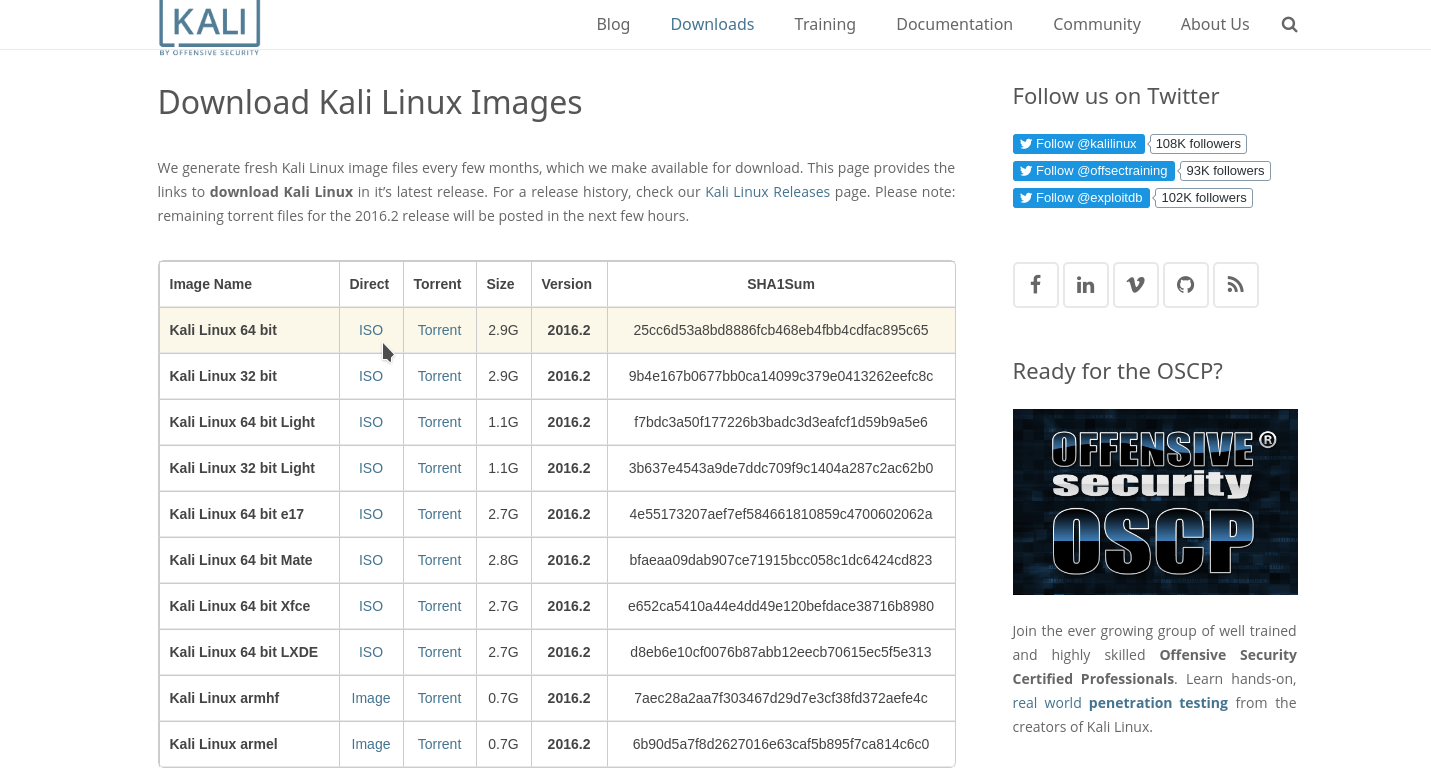

Шаг 1. Загрузка образа

Вы можете скачать нужный вам образ на официальном сайте. Тут доступны не только нужные архитектуры и полные/облегчённые версии, но и готовые образы для виртуальных машин VirtualBox и VMWare. Но нас будет интересовать обычный установочный образ:

Скачайте его прямо с сайта или через торрент.

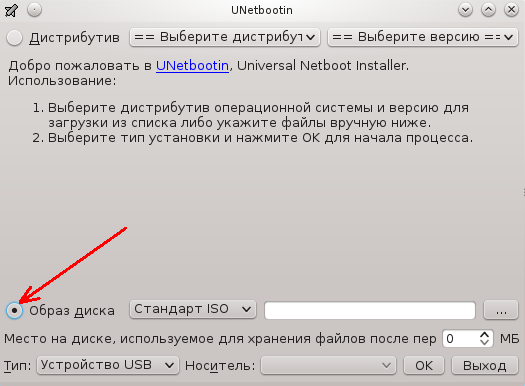

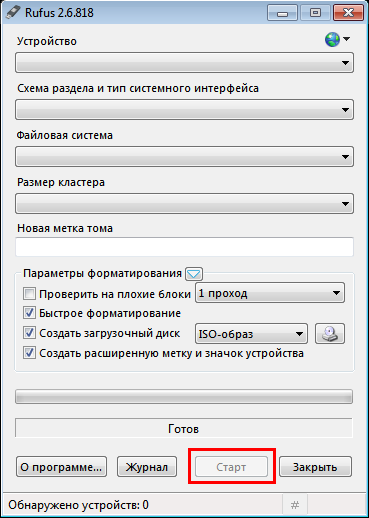

Шаг 2. Запись образа на носитель

Для записи установщика на флешку в Linux можно использовать уже привычную нам утилиту Unetbootin:

Или с помощью уже привычной нам dd:

/образ.iso of=/dev/sdb1 bs=5M

Шаг 3. Настройка BIOS

Дальше нам нужно запустить компьютер с нашего носителя, для этого сначала перезагрузите компьютер и во время заставки BIOS нажмите F2, Del, F8 или Shift+F2 для входа в настройки. В открывшемся меню перейдите на вкладку Boot и в разделе Boot Device Priority или 1st Boot Device выберите ваш носитель:

Тут нужно выбрать либо флешку, либо привод оптических дисков. Дальше установка Kali Linux с флешки ничем не отличается от установки с диска, только будет немного быстрее. Когда завершите, перейдите на вкладку Exit и нажмите Exit & Save Changes.

Установка Kali Linux

В этой инструкции мы будем рассматривать псеводграфический установщик, хотя в графическом все шаги будут очень похожи. Вообще, процесс очень напоминает установку Debian.

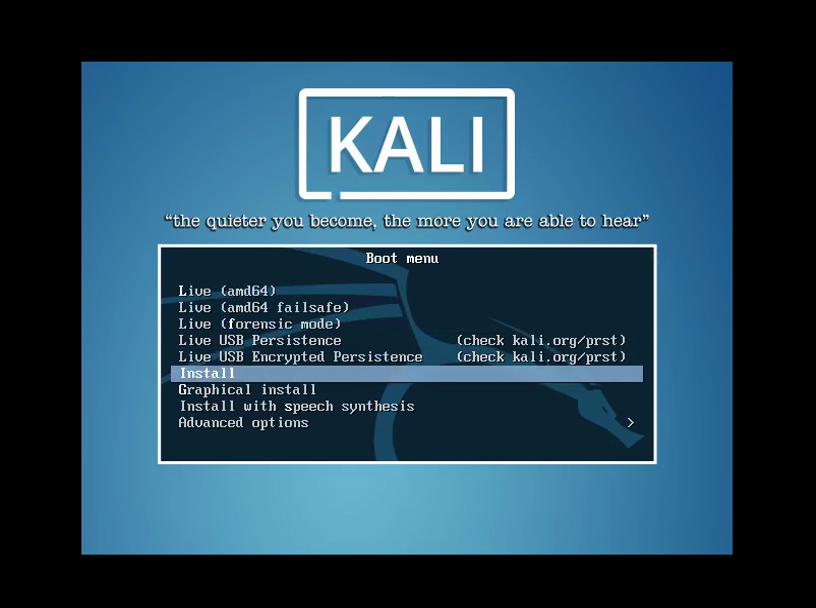

Шаг 1. Запуск установщика

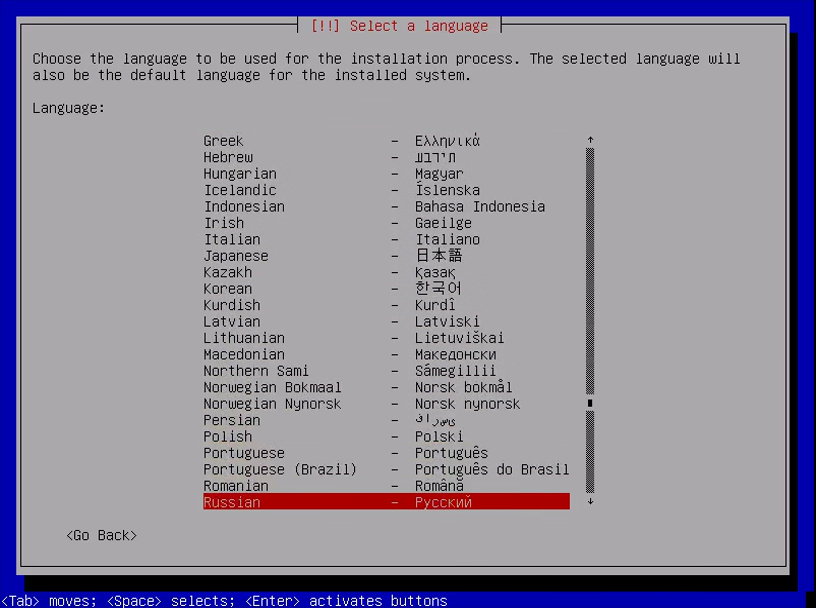

Шаг 2. Выберите язык

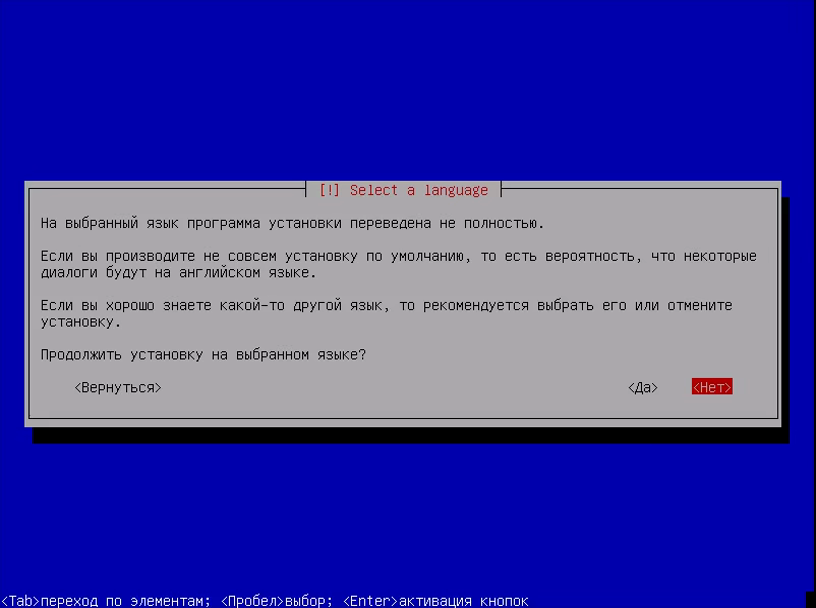

Укажите язык, на котором будет работать установщик и сама система:

При выборе русского система скажет, что установщик переведён не полностью, выберите всё равно его:

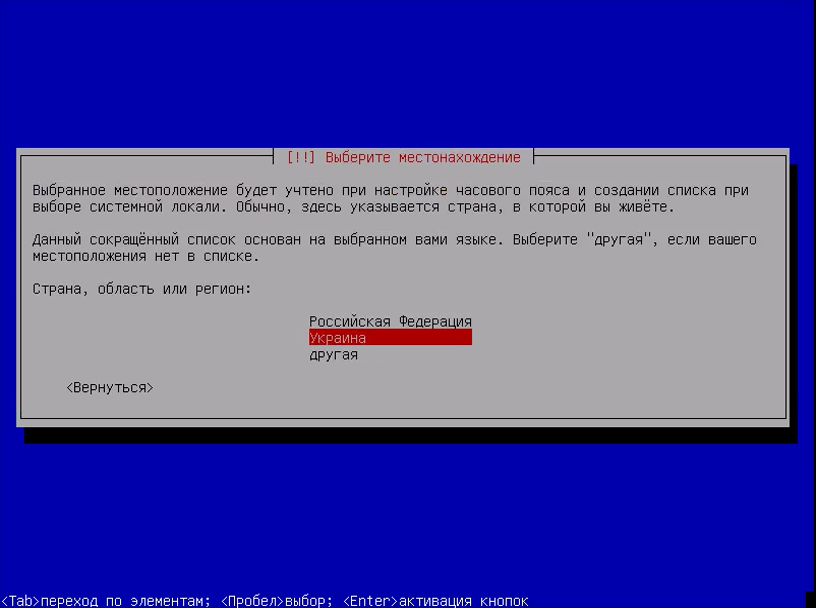

Шаг 3. Выберите страну

Выберите вашу страну для правильной настройки часового пояса:

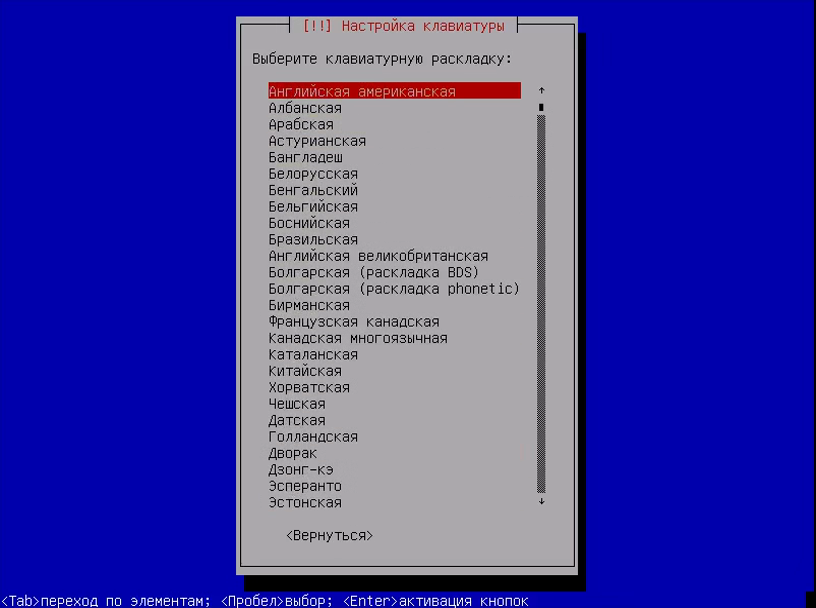

Шаг 4. Раскладка клавиатуры

Выберите раскладку клавиатуры, советую брать английскую, чтобы потом без проблем ввести имя пользователя:

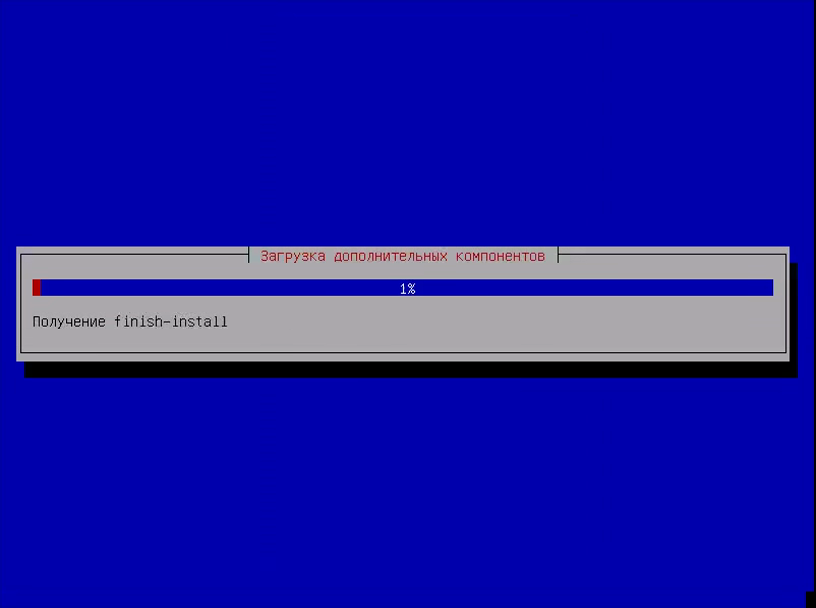

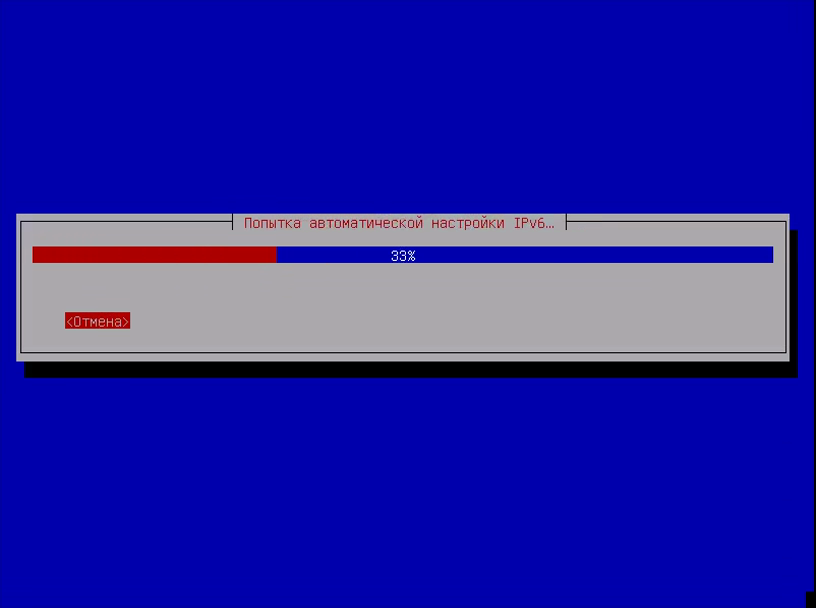

Шаг 5. Настройка установщика

Подождите, пока установщик загрузит нужные пакеты и подключится к интернету:

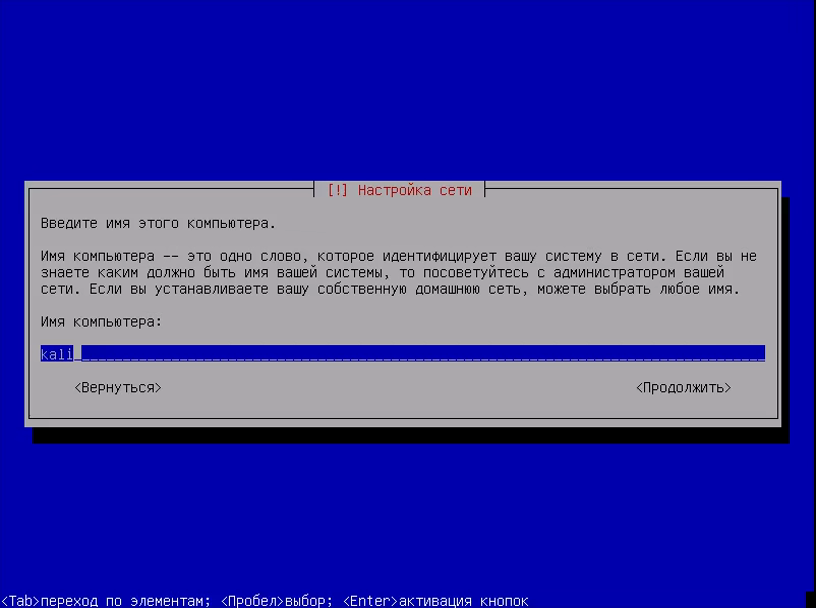

Шаг 6. Имя компьютера

Выберите имя компьютера:

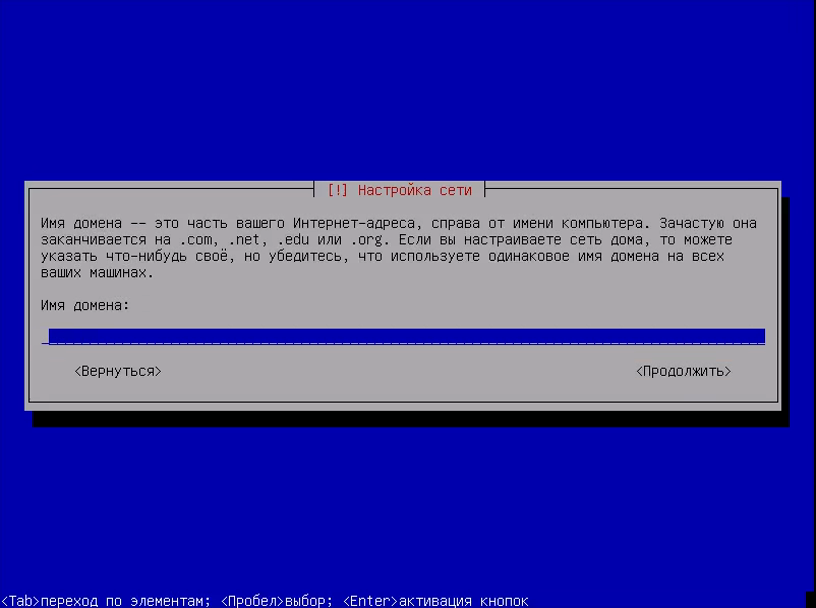

Шаг 7. Имя домена

Укажите имя домена, если это нужно. Если нужна установка Kali Linux 2 на домашний компьютер, то можно просто поставить local:

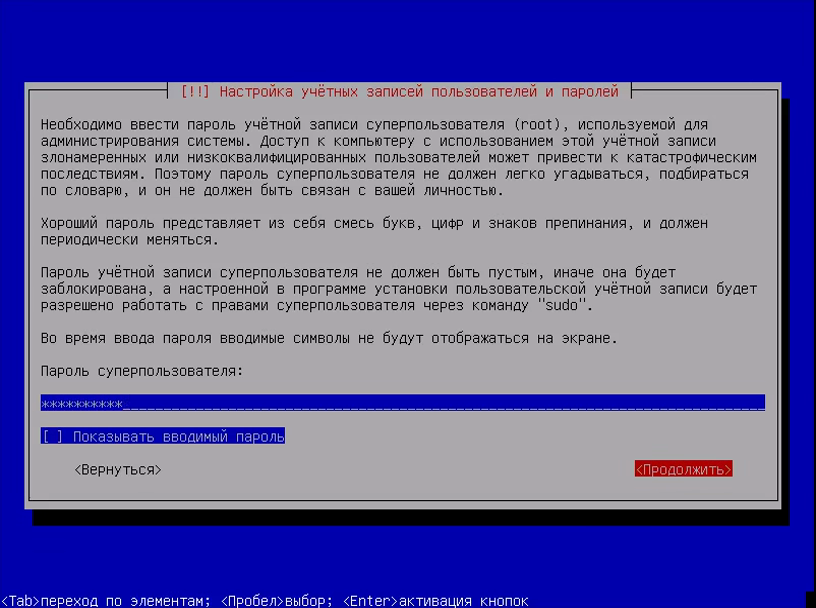

Шаг 8. Пароль суперпользователя

Введите пароль пользователя root:

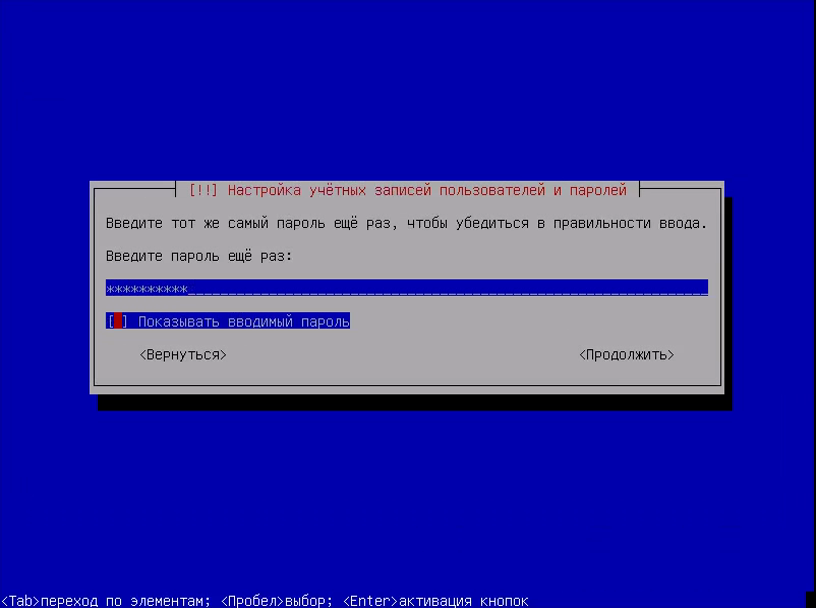

Затем введите его ещё раз:

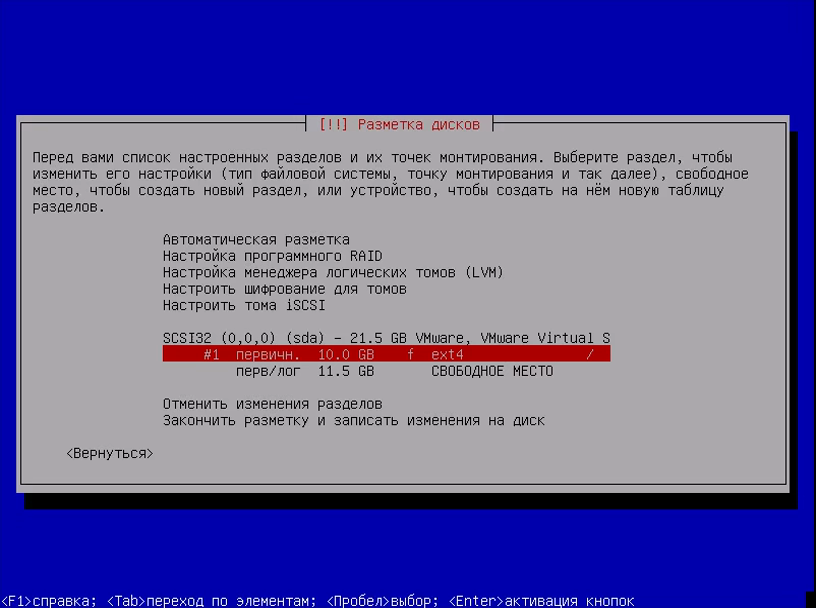

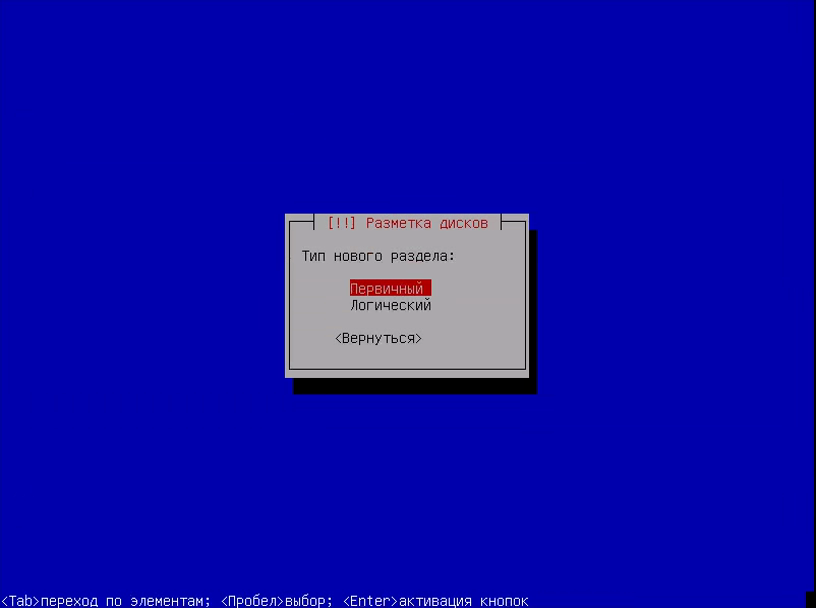

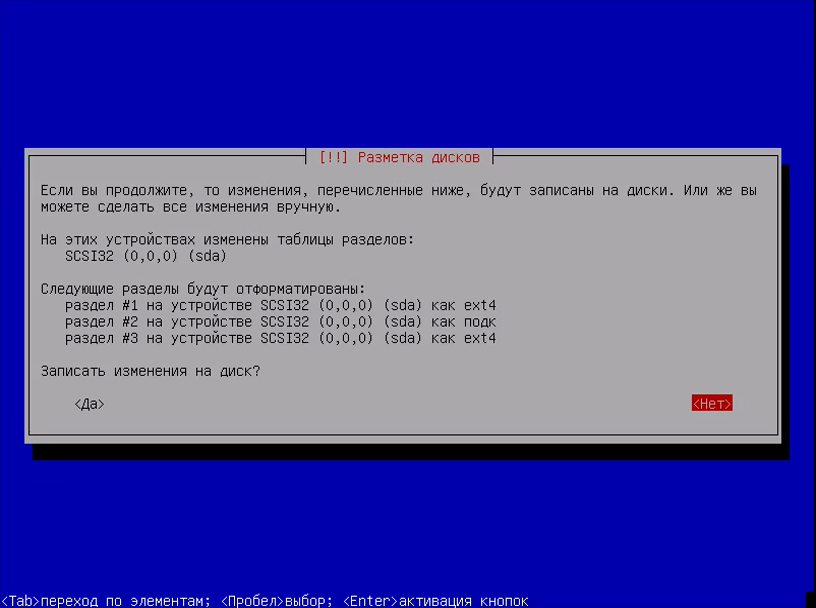

Шаг 9. Разметка диска

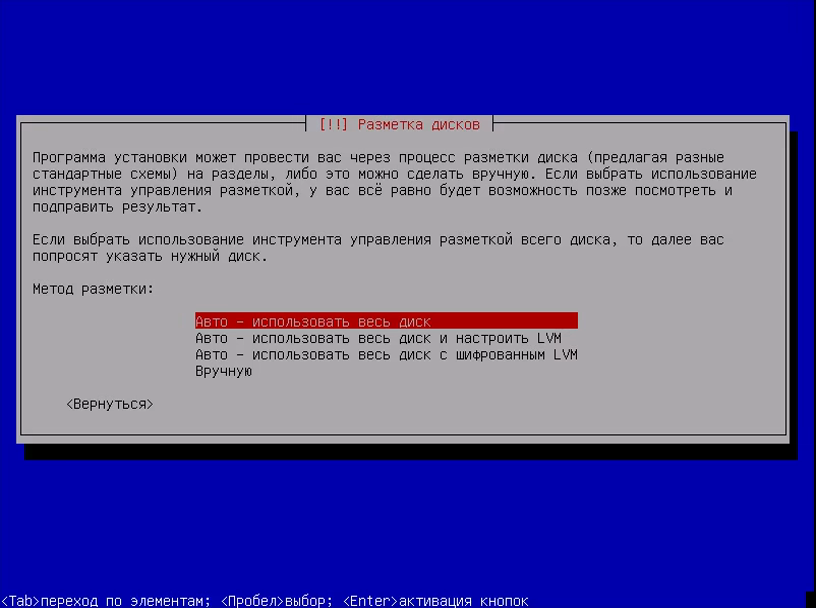

Вы можете использовать весь диск, просто применив автоматическую разметку, но мы рассмотрим ручной вариант, поэтому в этом меню выберите вручную:

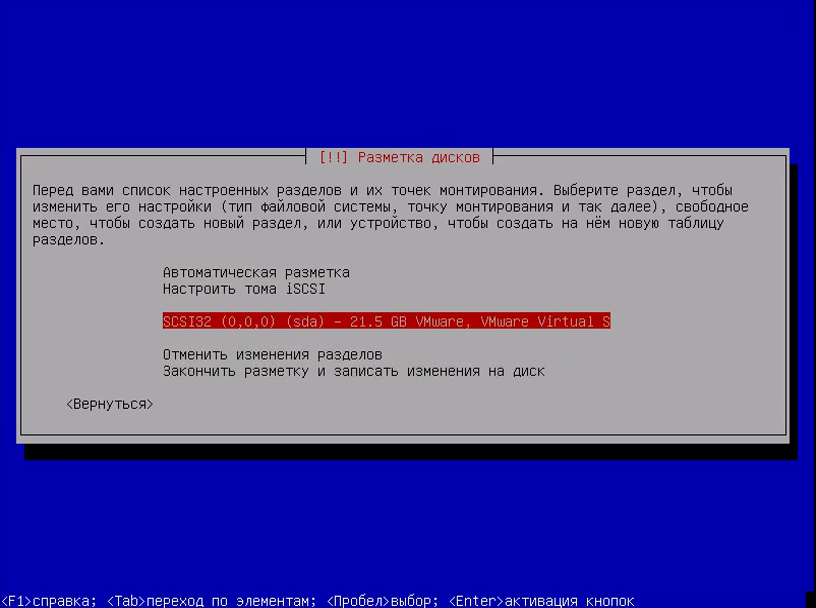

Затем выберите ваш жёсткий диск, например sda:

Шаг 10. Таблица разделов

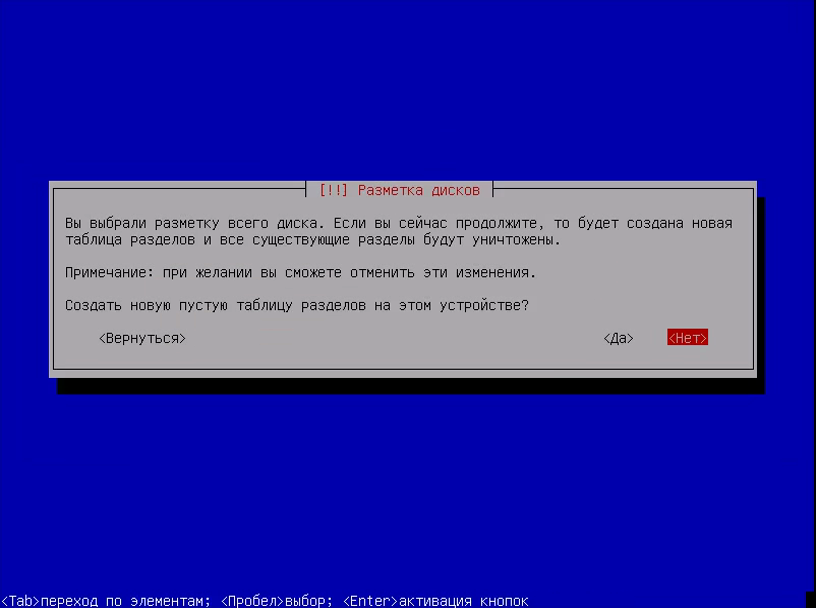

Если вы устанавливаете Kali Linux на чистый диск, то нужно создать новую таблицу разделов, поэтому выберите пункт Да с помощью Tab:

Шаг 11. Корневой раздел

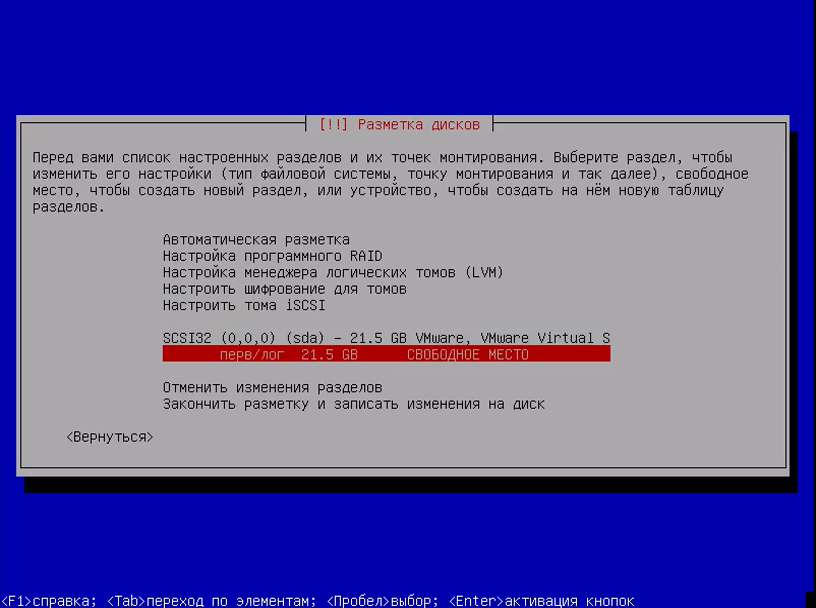

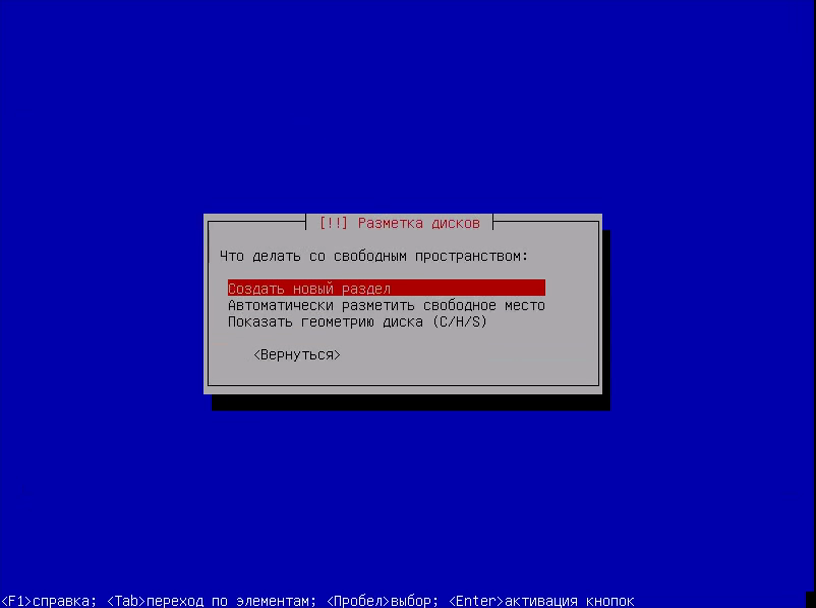

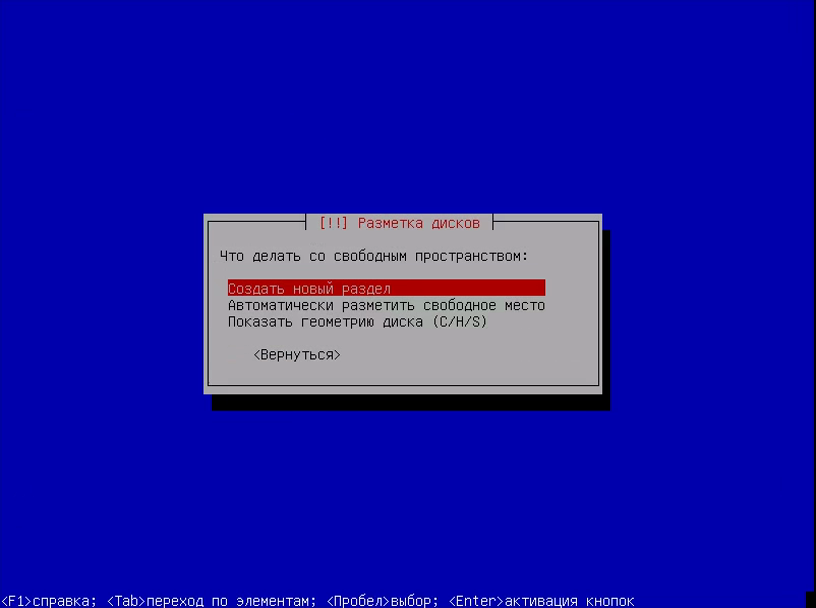

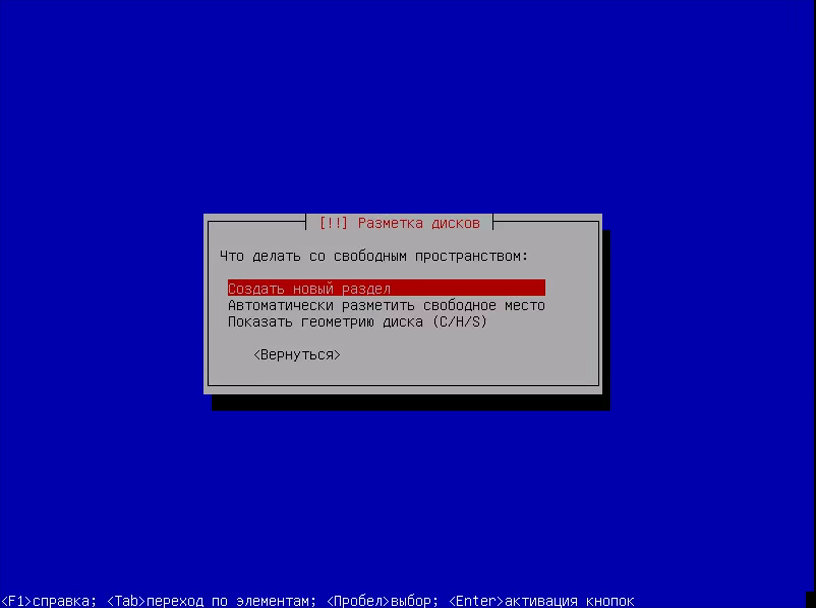

Выберите свободное место и нажмите Enter:

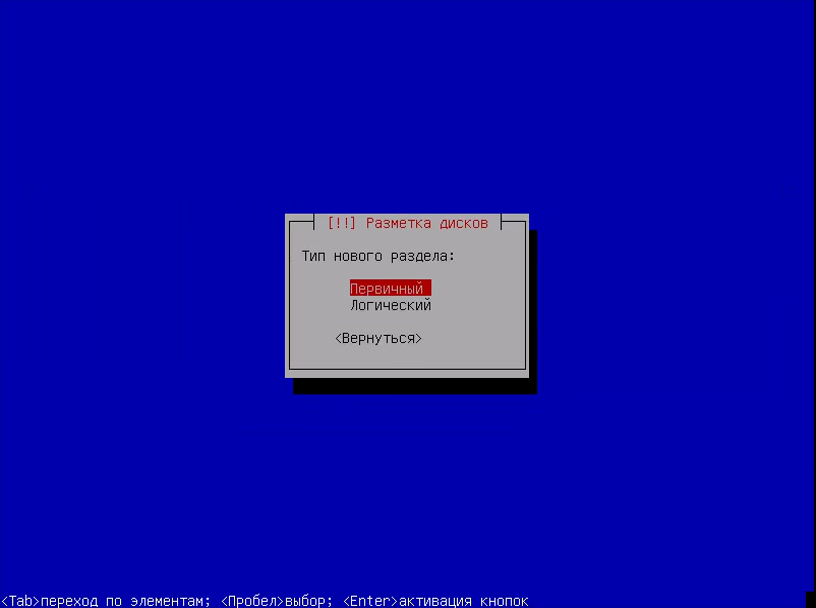

Затем создать новый раздел:

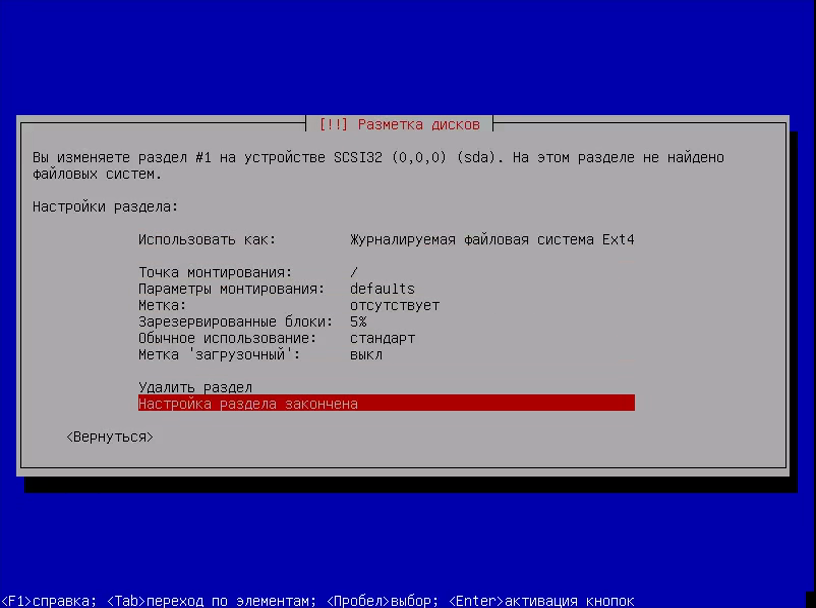

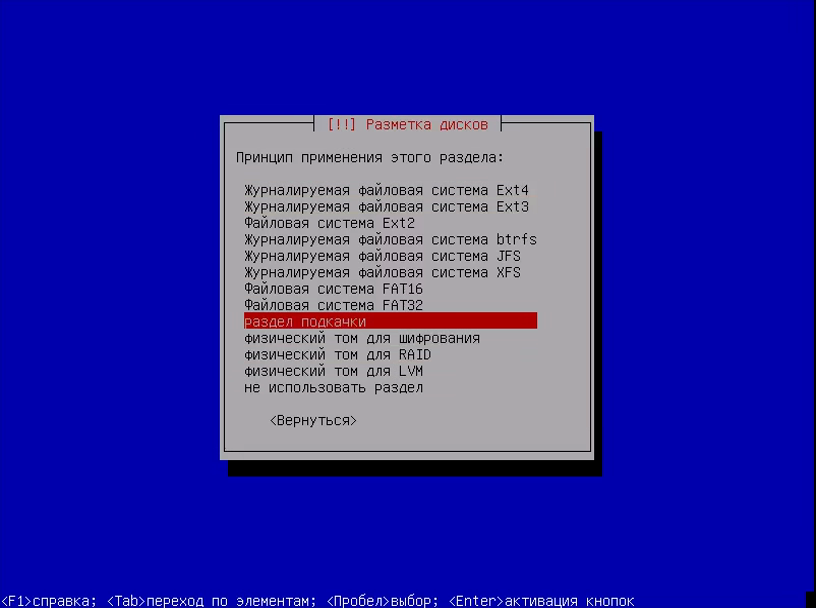

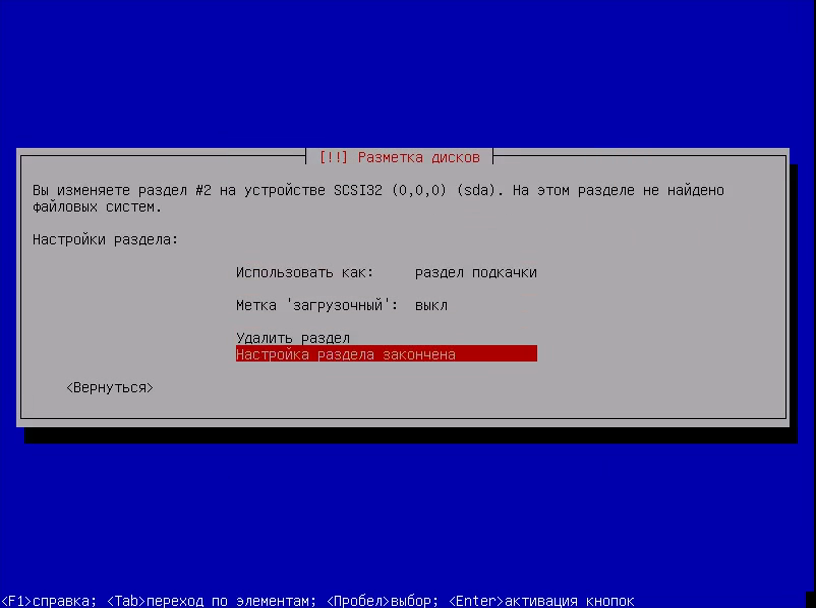

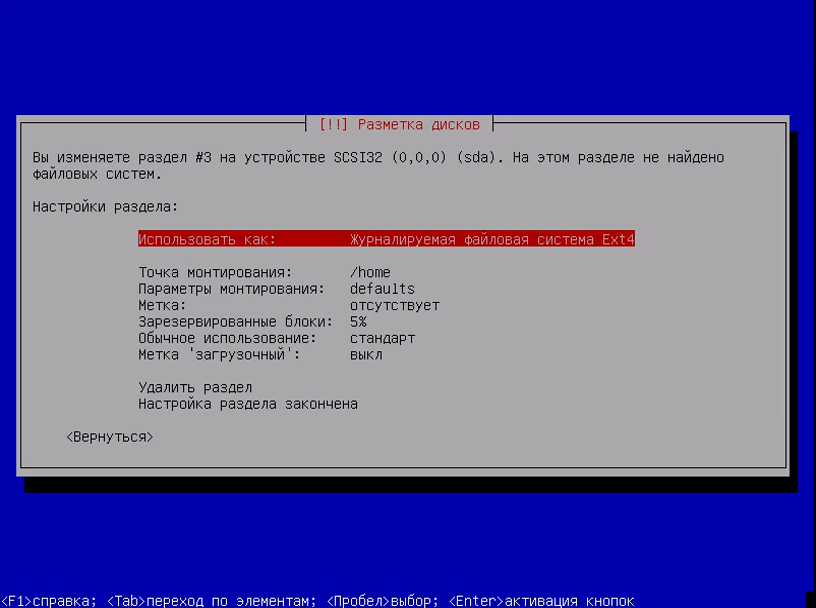

В последнем окне мастера ничего ни настраивать, ни менять не нужно. Но тут вы можете выбрать файловую систему, количество места, зарезервированного под root, и метку раздела. Нажмите Настройка раздела закончена:

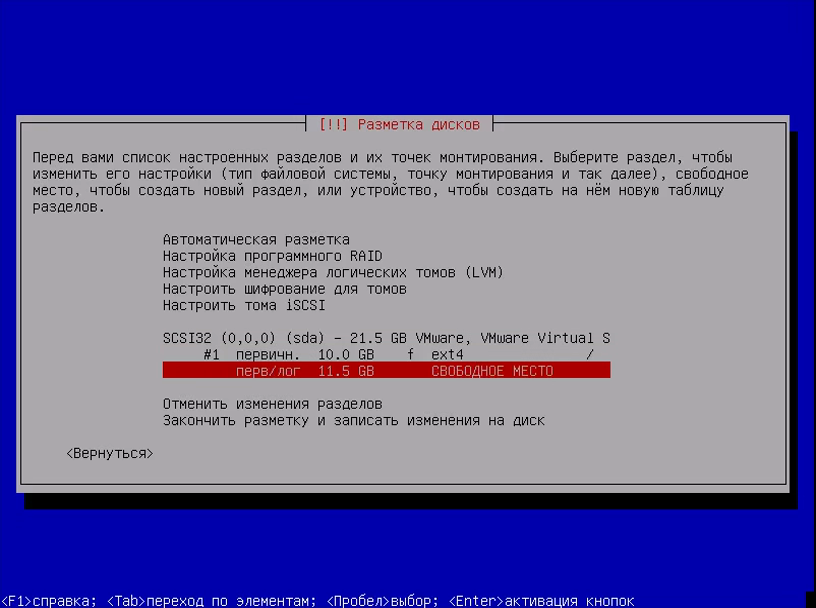

Шаг 12. Раздел подкачки

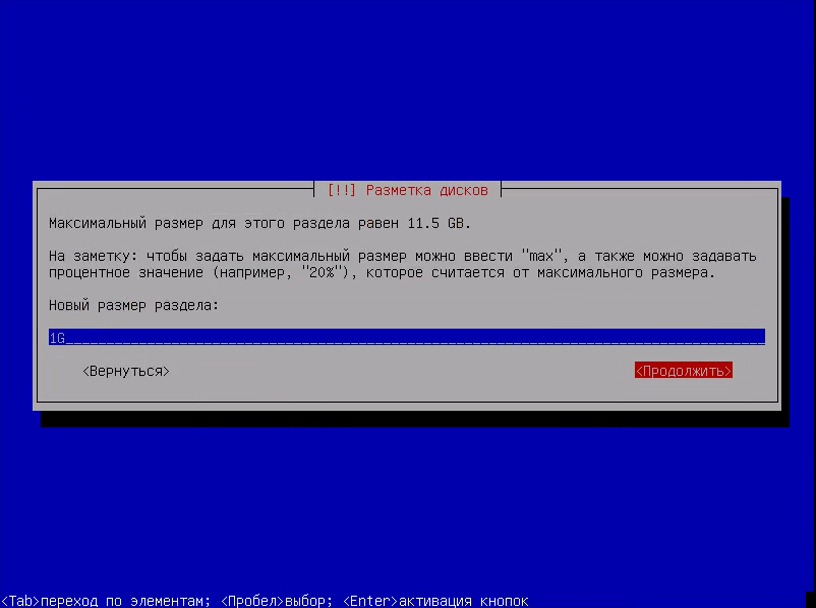

Точно так же создайте раздел подкачки:

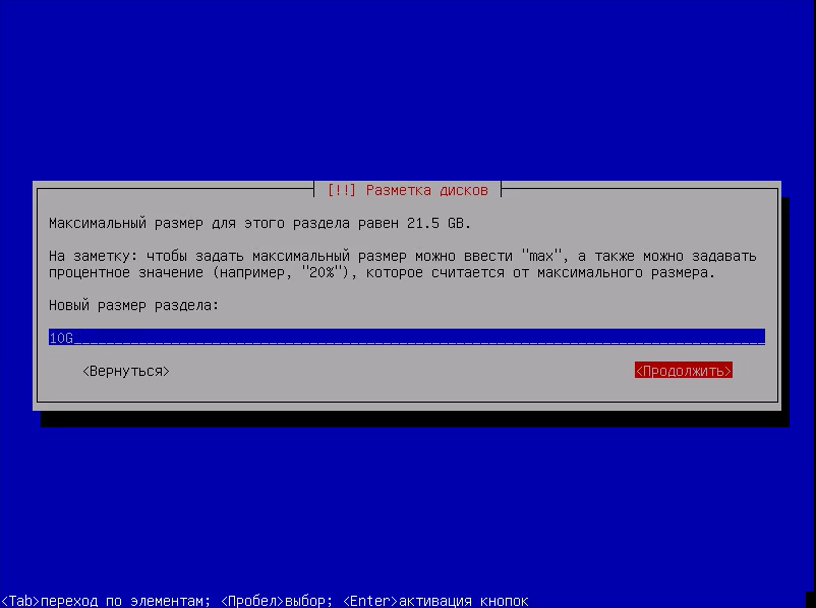

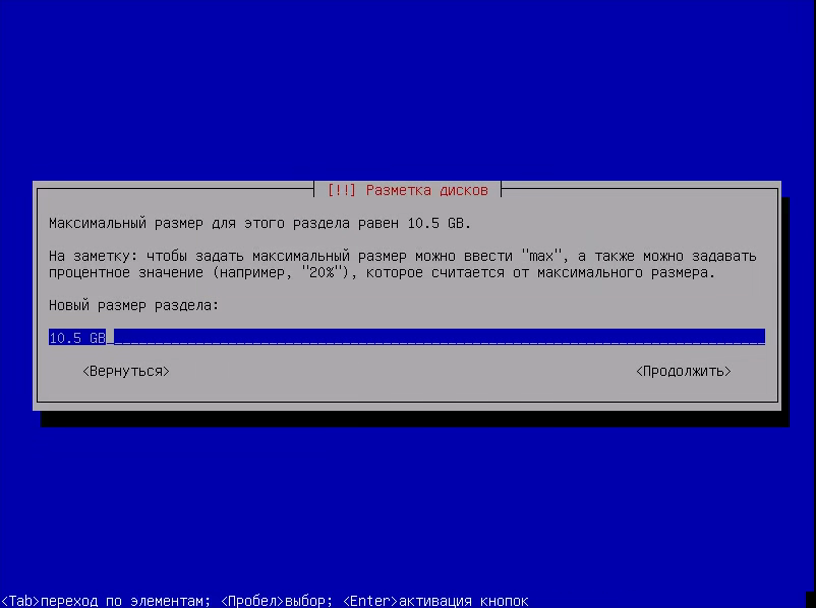

Размер должен равняться размеру вашей оперативной памяти:

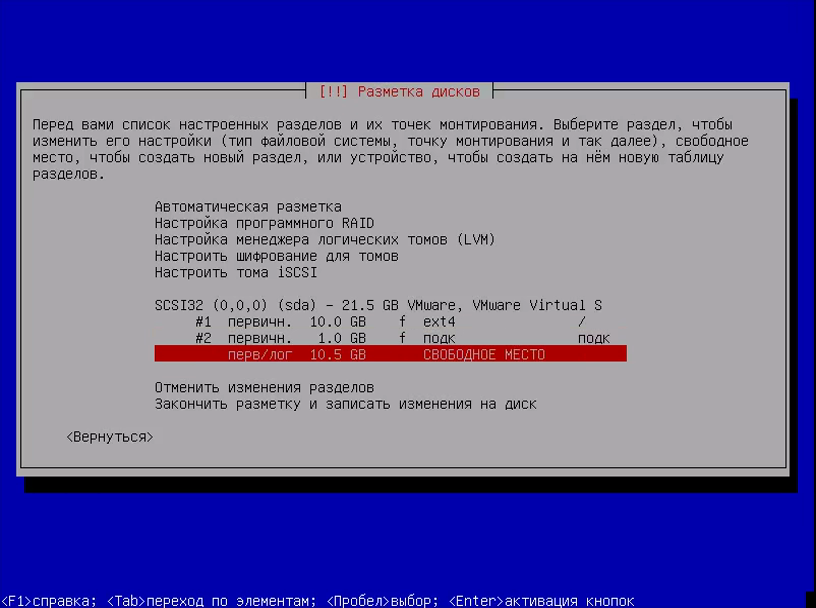

Шаг 13. Домашний раздел

По такому же алгоритму создаётся домашний раздел:

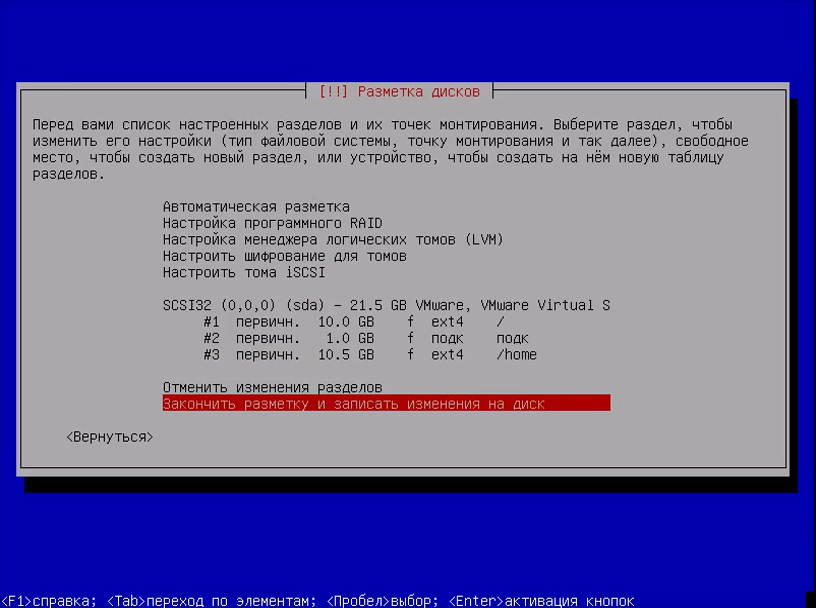

В конце выберите Закончить разметку и записать изменения на диск.

Шаг 14. Завершение разметки

Проверьте, всё ли правильно, и нажмите Да:

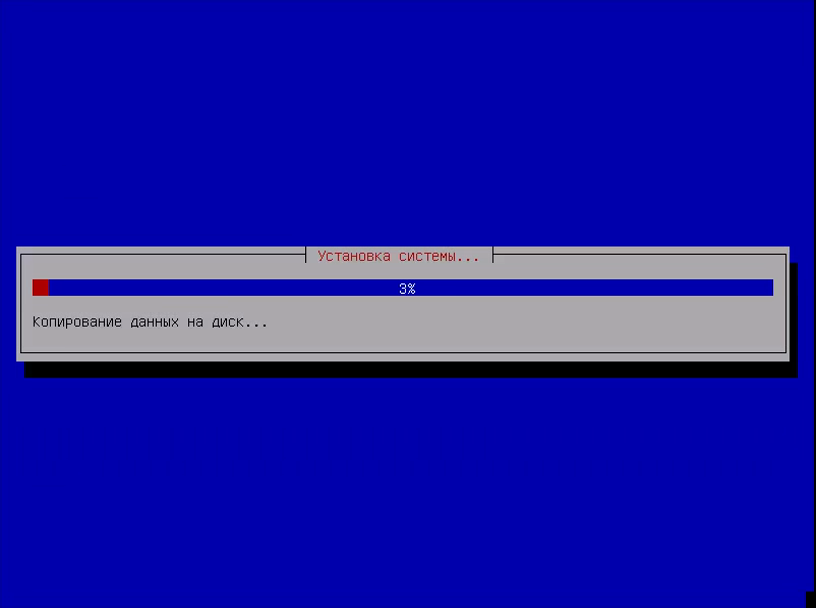

Шаг 15. Установка

Подождите, пока система скопирует часть файлов:

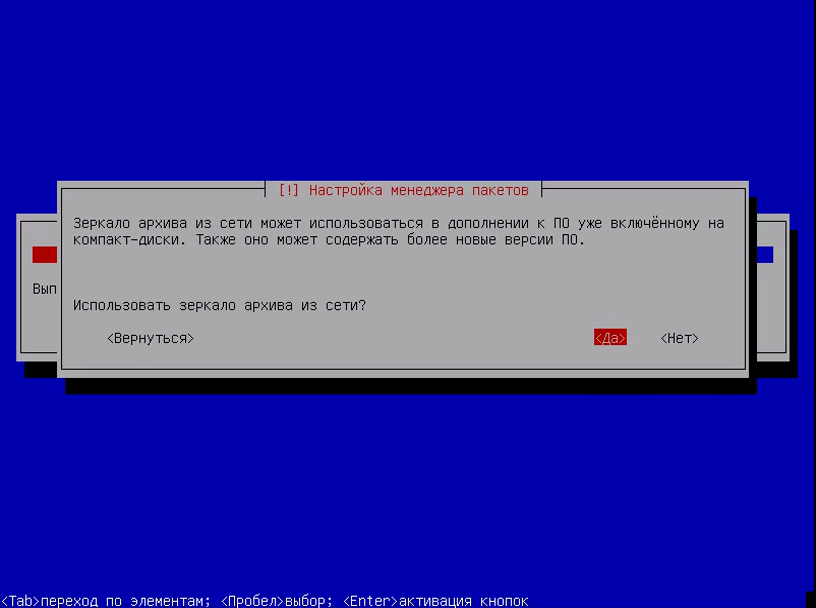

Шаг 16. Настройка менеджера пакетов

Программе установки нужно скачать некоторые пакеты из Сети для более правильной работы, поэтому на вопрос «Использовать зеркало из сети» ответьте Да:

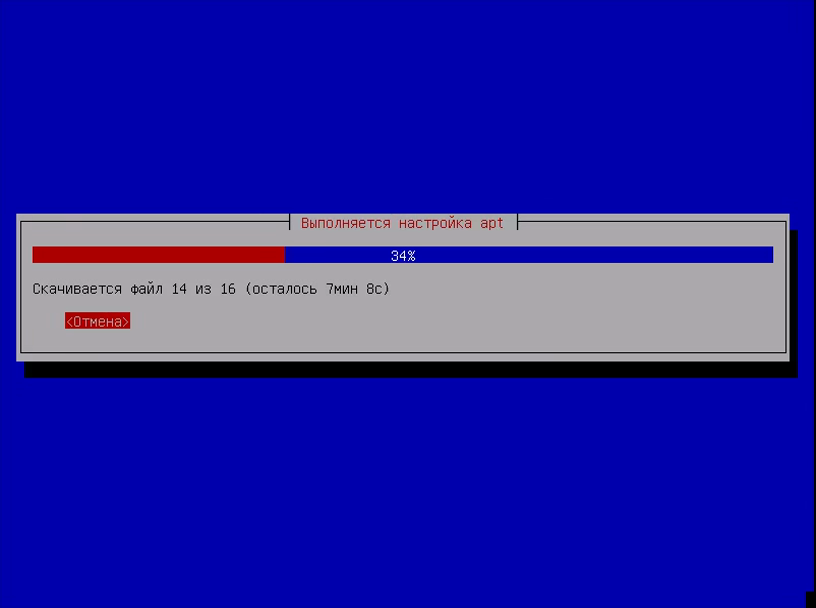

Подождите, пока загрузятся списки пакетов:

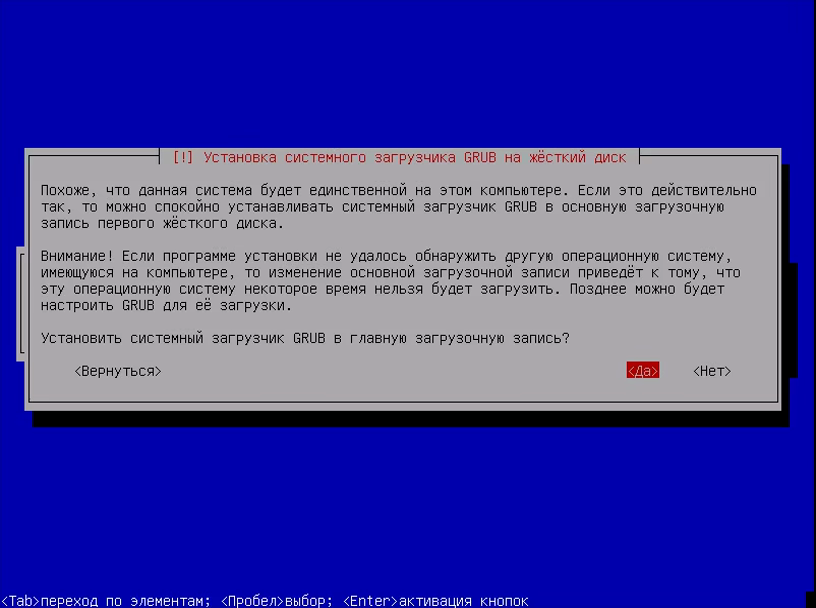

Шаг 17. Установка загрузчика

Нажмите Да, чтобы установить загрузчик Grub на жёсткий диск, вы можете не устанавливать загрузчик, но тогда у вас должна быть установлена другая система, загрузчик которой вы можете использовать:

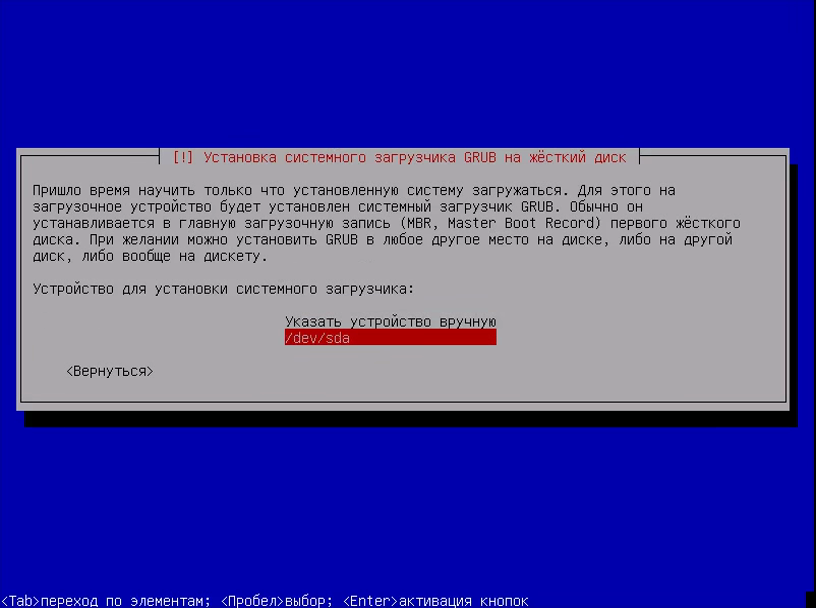

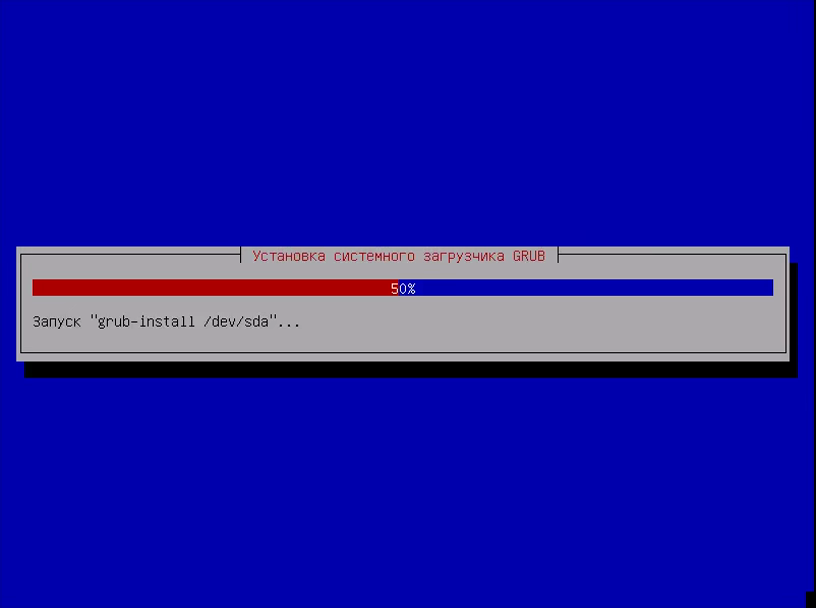

Выберите диск для установки загрузчика:

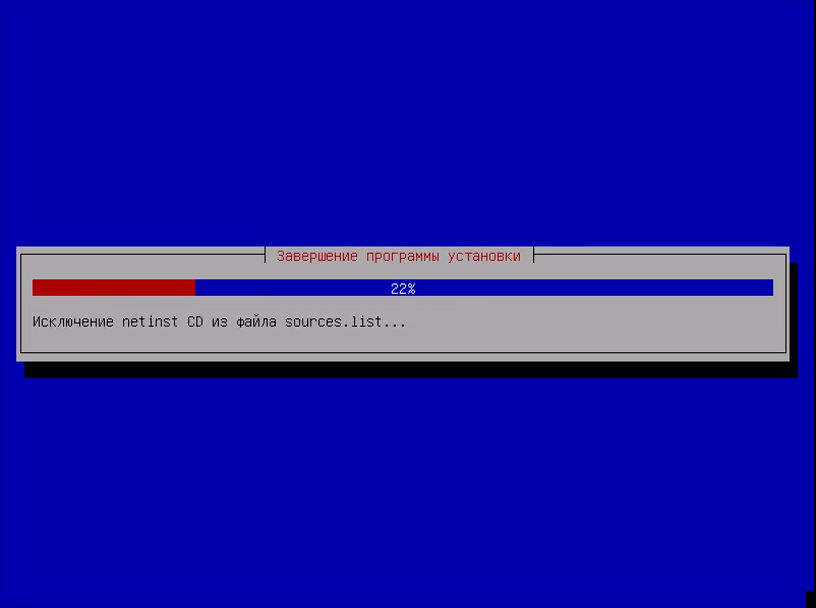

Шаг 18. Завершение установки

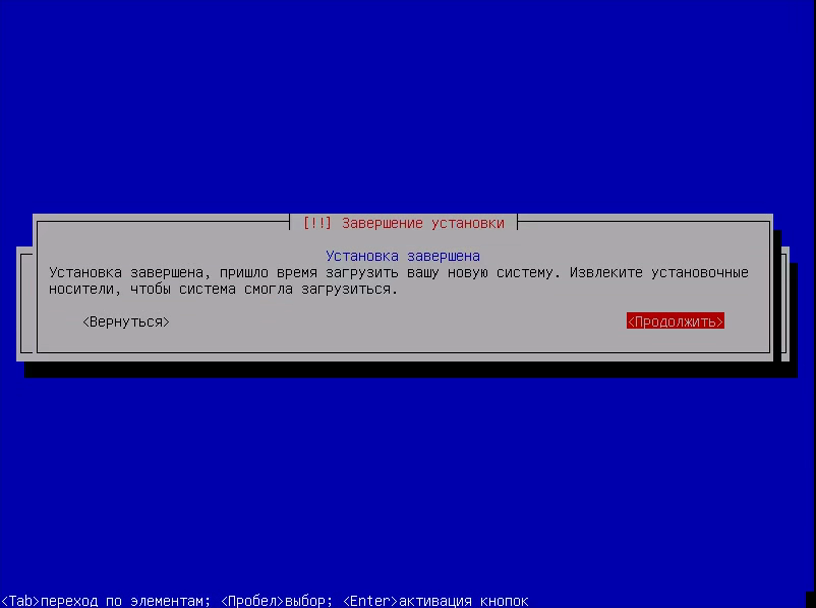

Дождитесь завершения установки:

Шаг 19. Перезагрузка

Шаг 20. Загрузчик Grub

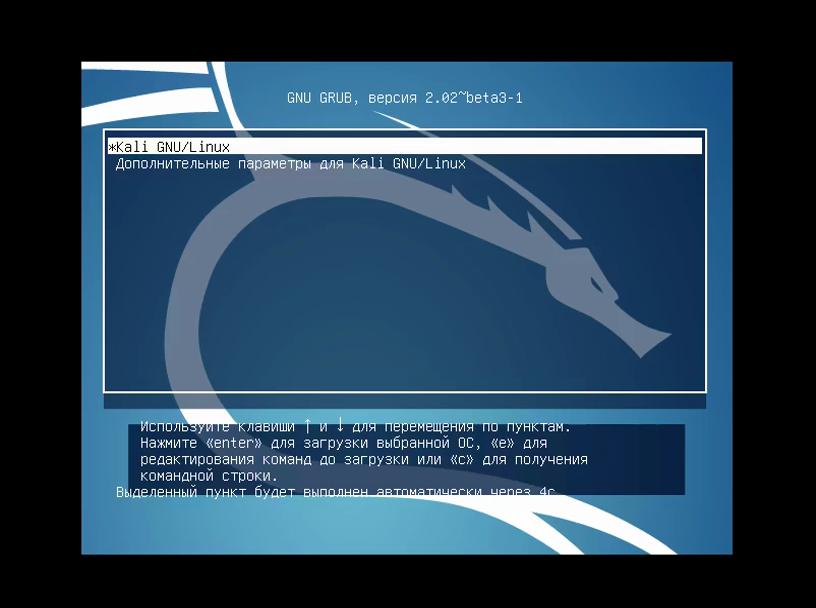

Выберите первый пункт в меню загрузчика и дождитесь завершения установки

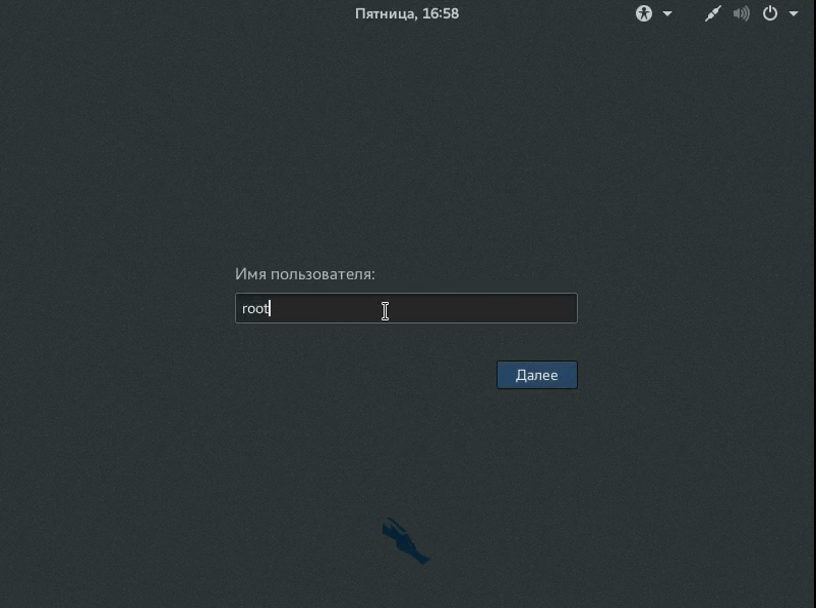

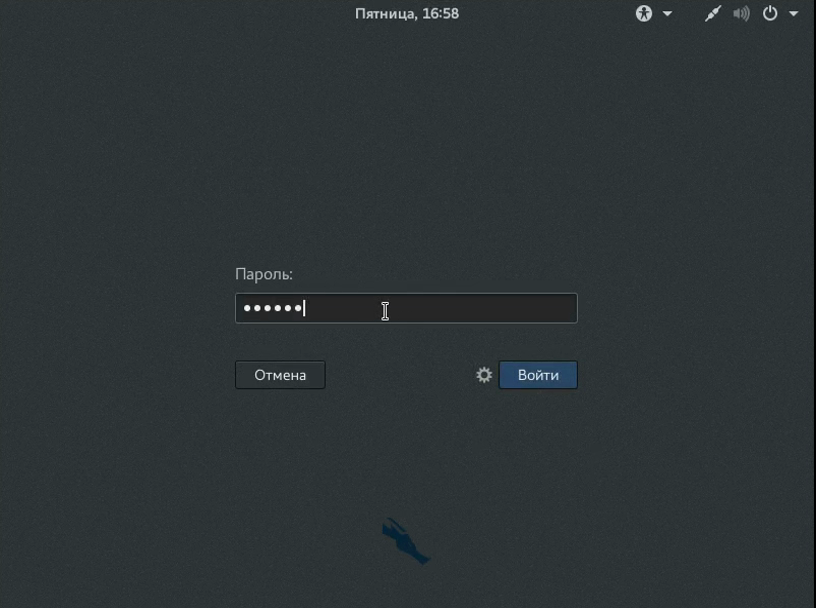

Шаг 21 Вход в систему

Введите логин root и пароль, который указали во время установки:

Шаг 22. Готово

Вот и всё, установка Kali Linux на жёсткий диск вашего компьютера полностью завершена, и теперь вы готовы выполнять тестирование безопасности различных систем.

Выводы

Несмотря на то, что это дистрибутив для тестирования безопасности, установка Kali Linux на компьютер выполняется просто. У вас есть выбор между графическим и псевдографическим режимом установки. Они очень похожи между собой. Графический установщик мы не рассматривали, потому что он точно такой же, как и у Debian. Если у вас остались вопросы, спрашивайте в комментариях!

Видео с установкой Kali Linux: