что такое идентификация и верификация данных

Чем отличается идентификация от верификации: пояснения Минсоцполитики для переселенцев

22 мая 2017 в 14:40

В связи с обращениями граждан из числа внутренне перемещенных лиц по вопросам, связанным с процессом социального обеспечения и выплат пенсий, Министерство социальной политики предоставило разъяснения по главным вопросам. Об этом сообщает пресс-служба ведомства.

Отмечается, что государством разработан специальный порядок назначения и проведения выплат пенсий и социальных выплат с целью обеспечения принципа адресности – то есть, деньги получает именно тот человек, который имеет на это законное право.

Именно поэтому еще в декабре 2015 года Верховная Рада Украины приняла изменения в законодательство, которые создают почву для проведения верификации всех получателей соцвыплат. Также были внесены изменения в постановление №637 по осуществлению физической идентификации клиента, которому открыт текущий счет в учреждениях «Ощадбанка» для получения пенсии, до получения этим лицом в установленном порядке платежной карточки, которая одновременно является пенсионным удостоверением.

В Минсоцполитике дают следующие определения видам проверки переселенцев:

Функция физической идентификации пенсионеров-переселенцев возложена исключительно на отделения «Ощадбанка». Для ее проведения переселенцы должны лично прибыть в «Ощадбанк» с паспортом и платежной картой. ВПЛ, которые получают пенсию и имеют обычную карточку, должны проходить процедуру идентификации каждые 3 месяца. Переселенцы, которые имеют платежную карту, которая одновременно является электронным пенсионным удостоверением (ЭПП), проходят данную процедуру первый год – каждые 6 месяцев, а в дальнейшем – 1 раз в год. Для проведения указанной процедуры не нужно посещать органы Пенсионного фонда Украины или социальной защиты населения. Идентификация проходит только через кассовое обслуживание Ощадбанка. Если лицо имеет I или II группу инвалидности или достиг 80-летнего возраста, специалисты Ощадбанка могут выехать на дом такого лица по предварительному заявлению. Сейчас отделения Ощадбанка работают как в будние дни, так и в субботу, и воскресенье.

Идентификация, аутентификация, авторизация — в чем разница?

Перед серией уроков по информационной безопасности нам нужно разобраться с базовыми определениями.

Сегодня мы узнаем, что такое идентификация, аутентификация, авторизация и в чем разница между этими понятиями

Что такое идентификация?

Сначала давайте прочитаем определение:

Идентификация — это процедура распознавания субъекта по его идентификатору (проще говоря, это определение имени, логина или номера).

Идентификация выполняется при попытке войти в какую-либо систему (например, в операционную систему или в сервис электронной почты).

Сложно? Давайте перейдём к примерам, заодно разберемся, что такое идентификатор.

Пример идентификатора в социальной сети ВКонтакте

Когда нам звонят с неизвестного номера, что мы делаем? Правильно, спрашиваем “Кто это”, т.е. узнаём имя. Имя в данном случае и есть идентификатор, а ответ вашего собеседника — это будет идентификация.

Идентификатором может быть:

Подробнее об идентификаторах и ID рекомендую прочитать здесь.

Что такое аутентификация?

После идентификации производится аутентификация:

Аутентификация – это процедура проверки подлинности (пользователя проверяют с помощью пароля, письмо проверяют по электронной подписи и т.д.)

Чтобы определить чью-то подлинность, можно воспользоваться тремя факторами:

Отпечаток пальца может быть использован в качестве пароля при аутентификации

Получается, что каждый раз, когда вы вставляете ключ в замок, вводите пароль или прикладываете палец к сенсору отпечатков пальцев, вы проходите аутентификацию.

Ну как, понятно, что такое аутентификация? Если остались вопросы, можно задать их в комментариях, но перед этим разберемся еще с одним термином.

Что такое авторизация?

Когда определили ID, проверили подлинность, уже можно предоставить и доступ, то есть, выполнить авторизацию.

Авторизация – это предоставление доступа к какому-либо ресурсу (например, к электронной почте).

Разберемся на примерах, что же это за загадочная авторизация:

Дверь открылась? Вы авторизованы!

Взаимосвязь идентификации, аутентификации и авторизации

Наверное, вы уже догадались, что все три процедуры взаимосвязаны:

Инфографика: 1 — Идентификация; 2 — Аутентификация; 3 — Авторизация

Проблемы безопасности при авторизации

Помните, как в сказке «Красная Шапочка» бабушка разрешает внучке войти в дом? Сначала бабушка спрашивает, кто за дверью, затем говорит Красной Шапочке, как открыть дверь. Волку же оказалось достаточным узнать имя внучки и расположение дома, чтобы пробраться в дом.

Какой вывод можно сделать из этой истории?

Каждый этап авторизации должен быть тщательно продуман, а идентификатор, пароль и сам принцип авторизации нужно держать в секрете.

Заключение

Итак, сегодня вы узнали, что такое идентификация, аутентификация и авторизация.

Теперь мы можем двигаться дальше: учиться создавать сложные пароли, знакомиться с правилами безопасности в Интернете, настраивать свой компьютер с учетом требований безопасности.

А в заключение, занимательная задачка для проверки знаний: посчитайте, сколько раз проходят идентификацию, аутентификацию и авторизацию персонажи замечательного мультфильма «Петя и Красная Шапочка» (ответы в комментариях).

P.S. Самые внимательные могут посчитать, сколько раз нарушены рассмотренные в данном уроке процедуры.

Копирование запрещено, но можно делиться ссылками:

Идентификация, аутентификация и авторизация — в чем разница?

Объясняем на енотах, в чем разница между идентификацией и авторизацией, а также зачем нужна аутентификация, тем более двухфакторная.

Это происходит с каждым из нас, причем ежедневно: мы постоянно идентифицируемся, аутентифицируемся и авторизуемся в разнообразных системах. И все же многие путают значение этих слов и часто употребляют термин «идентификация» или «авторизация», когда на самом деле речь идет об аутентификации.

Ничего такого уж страшного в этом нет — пока идет бытовое общение и обе стороны диалога по контексту понимают, что в действительности имеется в виду. Но всегда лучше знать и понимать слова, которые употребляешь, а то рано или поздно нарвешься на зануду-специалиста, который вынет всю душу за «авторизацию» вместо «аутентификации», кофе среднего рода и такое душевное, но неуместное в серьезной беседе слово «ихний».

Идентификация, аутентификация и авторизация: серьезные определения

Итак, что же значат термины «идентификация», «аутентификация» и «авторизация» — и чем соответствующие процессы отличаются друг от друга? Для начала проконсультируемся с «Википедией»:

Объясняем идентификацию, аутентификацию и авторизацию на енотах

Выше было очень много умных слов, теперь давайте упростим до конкретных примеров. Скажем, пользователь хочет войти в свой аккаунт Google. Google подходит лучше всего, потому что там процедура входа явным образом разбита на несколько простейших этапов. Вот что при этом происходит:

Аутентификация без предварительной идентификации лишена смысла — пока система не поймет, подлинность чего же надо проверять, совершенно бессмысленно начинать проверку. Для начала надо представиться.

Идентификация без аутентификации — это просто глупо. Потому что мало ли кто ввел существующий в системе логин! Системе обязательно надо удостовериться, что этот кто-то знает еще и пароль. Но пароль могли подсмотреть или подобрать, поэтому лучше подстраховаться и спросить что-то дополнительное, что может быть известно только данному пользователю: например, одноразовый код для подтверждения входа.

А вот авторизация без идентификации и тем более аутентификации очень даже возможна. Например, в Google Документах можно публиковать документы так, чтобы они были доступны вообще кому угодно. В этом случае вы как владелец файла увидите сверху надпись, гласящую, что его читает неопознанный енот. Несмотря на то, что енот совершенно неопознанный, система его все же авторизовала — то есть выдала право прочитать этот документ.

А вот если бы вы открыли этот документ для чтения только определенным пользователям, то еноту в таком случае сперва пришлось бы идентифицироваться (ввести свой логин), потом аутентифицироваться (ввести пароль и одноразовый код) и только потом получить право на чтение документа — авторизоваться.

А уж если речь идет о содержимом вашего почтового ящика, то Google никогда и ни за что не авторизует неопознанного енота на чтение вашей переписки — если, конечно, он не идентифицируется с вашим логином и не аутентифицируется с вашим паролем. Но тогда это уже не будет неопознанный енот, поскольку Google однозначно определит этого енота как вас.

Теперь вы знаете, чем идентификация отличается от аутентификации и авторизации. Что еще важно понимать: аутентификация — пожалуй, самый важный из этих процессов с точки зрения безопасности вашего аккаунта. Если вы ленитесь и используете для аутентификации только слабенький пароль, то какой-нибудь енот может ваш аккаунт угнать. Поэтому:

Основы биометрии

Эта статья в какой-то мере является продолжением прошлой, а в какой-то её приквэлом. Здесь я расскажу про основы построения любой биометрической системы и про то, что осталось за кадром прошлой статьи, но обсуждалось в комментариях. Акцент сделан не на сами биометрические системы, а на их принципах и области действия.

Тем, кто не читал статью, или уже забыл — советую просмотреть что такое FAR и FRR, так как эти понятия будут использоваться и здесь.

Обратите внимание, статья 2011 года. С тех пор произошло пару революций в ComputerVision. Тут, конечно, более общие вещи находятся, но, наверное, если вы не археолог, вы ищете не это.

Если вам нужна биометрия сейчас — обратите внимание на лица (ссылка на статью 2018 года в 2021 тоже немного не актуальна, на все же). А так, я часто пишу на своем канале (vk, telegram) про более новые методы/подходы.

Общие понятия

Любая аутентификация человека строиться на трёх традиционных принципах:

1) По собственности. К собственности может относиться пропуск, пластиковая карта, ключ или общегражданские документы.

2) По знаниям. К знаниям относятся пароли, коды или информация (например девичья фамилия матери).

3) По биометрическим характеристикам. Подробнее о том, какие бывают биометрические характеристики я говорил в предыдущей статье.

Эти три принципа как могут использоваться по отдельности, так и использоваться в группах. Эта методология и порождает два основных направления биометрии.

Верификация

Верификацией называется подтверждение личности человека через биометрический признак, где первичная аутентификация прошла по одному из первых двух методов, указанных выше. Простейшим верификатором можно назвать пограничника, производящего верификацию вашего лица с вашим паспортом. Верификации подразумевает значительно большую надёжность системы. Вероятность того, что система пропустит нарушителя, не применяющего средства преодоления равна FAR используемого биометрического метода. Даже для самых слабых биометрических систем эта вероятность ничтожно мала. Основными минусами верификации являются два пункта. Первый — человеку требуется носить с собой документ или помнить пароль системы. Всегда существует проблема потери или забывания информации. Так же верификация принципиально невозможна для скрытной аутентификации.

Работу системы доступа, основанной на биометрической верификации можно представить следующим способом:

Идентификация

Скрытная идентификация

В отличие от верификации идентификация может быть скрытной для человека. Как она возможна и стоит ли её бояться? Попробую вкратце рассказать те мысли, которые бытуют среди людей занимающихся биометрией. В прошлой статье эта мысль осталась незаконченной.

Рассмотрим технологии, которые могут позволить хотя бы в некоторых случаях скрытно от человека определить его личность. Во-первых, сразу стоит отброс ить все контактные методы. Размещать сканеры отпечатков пальцев в ручках дверей не лучшая затея. Их заметно, многие не касаются ручек, контактные сканеры пачкаются, и.т.д. Во-вторых, можно сразу отбрасывать методы, где максимальная дальность ограниченна 10-15 сантиметрами (например вены рук). В-третьих, можно отброс ить всю динамическую биометрию, так как там слишком низкие показатели FAR и FRR.

Остаётся всего две технологии. Это технологии, где в качестве сканеров данных выступают камеры: распознавание по лицам (2D, 3D) и распознавание по радужной оболочке.

Первую из них, распознавание по 2D лицам, уже неоднократно пытались внедрить(из-за её простоты), но всё время безуспешно. Это обусловлено низкими статистическими параметрами системы. Если в базе разыскиваемых личностей находится всего 100 человек, то каждый 10 прохожий будет объявляться разыскиваем. Даже у милиционера в метро КПД значительно выше.

Две следующих технологии очень похожи. Для обеих возможно использование на отдалении от человека, но обе должны иметь достаточное количество оборудования. Как 3D сканер лица, так и сканер радужной оболочки можно ставить в местах, где есть узкие проходы. Это эскалаторы, двери, лестницы. Примером такой системы может служить система, созданная SRI International (сейчас у них мёртвый сайт, но есть практически аналог от AOptix). Я не на 100% уверен, что система от SRI International рабочая, слишком много ошибок в видео, но принципиальная возможность создания существует. Вторая система работает, хотя там и слишком мала скорость для скрытной системы. Сканеры 3D лица работают примерно по тому же принципу: детектирование в узком проходе. В случае 3D лица и распознавании по глазам надёжность работы достаточно высокая. Если база 100 преступников, то проверять придётся лишь каждого 10000 из мирных граждан, что уже достаточно эффективно.

Ключевой особенностью любой скрытой биометрии является то, что человек не должен о ней знать. Вставить в глаза линзы, или изменить форму лица несколькими накладками можно незаметно для окружающих, но заметно для биометрической системы. Почему-то у меня есть подозрение, что в скором будущем спрос на линзы, изменяющие радужку значительно возрастёт. Возрос же в Британии спрос на банданы. А события там только первые ласточки биометрии.

Модель биометрической системы доступа и её частей

В случае, если биометрическая система используется только на одной проходной, то особо без разницы, разделена ли система на части или нет. На месте можно добавлять человека в базу и проверять его. Если же существует несколько проходных, то нерационально хранить на каждой проходной отдельную базу данных. Более того, такая система не динамична: добавление или удаление пользователей требует обхода всех сканеров.

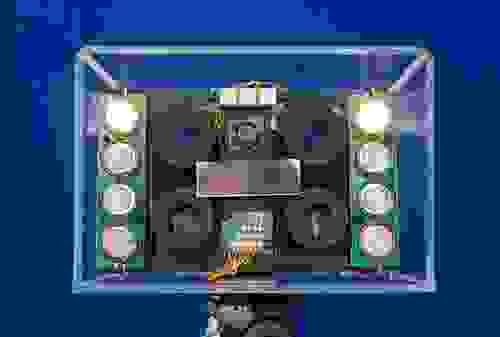

Биометрический сканер

Биометрический сканер это часть любой биометрической системы, без которой она не может существовать. В некоторых системах биометрический сканер это просто видеокамера, а в некоторых (например сканеры сетчатки), это сложный оптический комплекс. Двумя основными характеристиками биометрического сканера являются его принцип деятельности (контактный, бесконтактный) и его скорость (количество человек в минуту, которое он может обслужить). Для тех биометрических характеристик, чьё использование уже вошло в норму, сканер можно купить отдельно от логической системы. В случае, если сканер физически разделён с алгоритмом сравнения и с базой, то сканер может выполнять первичную обработку полученной биометрической характеристики (например для глаза это выделение радужки). Это действие выполняется для того, чтобы не перегружать канал общения сканера и основной базы. Так же, в сканере, отделённом от базы, обычно встроена система шифрования данных, чтобы обезопасить передачу биометрических данных.

Алгоритм сравнения + база данных

Эти две части биометрической системы обычно живут по соседству и часто дополняют друг друга. Для некоторых биометрических признаков алгоритм сравнения может при выполнять оптимизированных поиск по базе (сравнение по пальцам, сравнение по лицу). А в некоторых (глаза), для полного сравнения ему в любом случае нужно обойти всю базу.

Алгоритм сравнения имеет много характеристик. Его две основных характеристики, FAR и FRR во многом определяют биометрическую систему. Так же стоит отметить:

1) Скорость работы. Для некоторых сравнений (глаза), скорость работы может достигать сотен тысяч сравнений в секунду на обычном компьютере. Этой скорости хватает для того, чтобы обеспечить любые нужды пользователей, не замечая временной задержки. А для некоторых систем (3D лицо) это уже достаточно значащая характеристика системы, требующая большой вычислительной мощности для сохранения скорости работы при увеличении базы.

2) Удобство работы. По сути, удобство любой системы во многом устанавливается отношением FAR, FRR. В системе мы можем немножко изменять их значение, так, чтобы сделать акцент в сторону скорости или сторону надёжности. Грубо говоря, получается примерно такой график:

В случае если мы хотим высокого уровня надёжности, мы выбираем положение в левой его части. А если пользователей мало, то неплохие показатели будут и в правой части графика, где будет высокие характеристики удобства, а значит и высокая скорость работы.

«Сделать что-нибудь»

После сравнения биометрическая система должна выдать результаты сравнения на управляющие органы. Дальше это может быть как команда «открыть дверь», так и информация «такой-то такой-то пришёл на работу». А вот что дальше делать с этой информацией должны решать установщики системы. Но и тут не всё так просто, надо учитывать возможности атаки:

Атака на биометрическую систему

Несмотря на то, что многие биометрические системы снабжены алгоритмами, способными определить атаку на них, этого не достаточно чтобы относиться к безопасности беспечно. Самой простой атакой на идентификационную систему является многократное сканирование. Предположим ситуацию: в фирме служит порядка сотни человек. Злоумышленник подходит к биометрической системе пропуска и многократно сканируется на ней. Даже для надёжных систем через пару тысяч сканирований возможно ложное определение и пропуск злоумышленника на объект. Чтобы избежать этого многие системы отслеживают неудачные сканирования и после 10-15 попыток блокируют вход. Но в случаях, когда система этого не может делать — эта задача ложится на пользователя. К сожалению, об этом часто забывают.

Второй способ атаки на биометрическую систему — подделка объекта сканирования. В случае, если система имеет алгоритмы защиты от подделки, важно правильно на них среагировать. Обычно эти алгоритмы тоже вероятностные и имеют свой FAR и FRR. Так что не нужно забывать вовремя отслеживать сигналы об атаке и высылать охранника.

Кроме атаки на саму систему возможно атаковать окружение системы. Когда-то мы натолкнулись на забавную ситуацию в этой стране. Многие интеграторы не особо запариваются над передачей данных. Для передачи они используют стандартный протокол Виганда. При этом особо не запариваясь в большинстве случаев они его даже не шифруют. Так что проще не систему обманывать, а найти провод и послать ключик через него…

Надеюсь, что мои размышления о том, какая бывает биометрия и с чем её едят — когда-нибудь вам помогут. Или для того, чтобы поставить себе такую систему, или для того, чтобы обмануть чужую)

Что такое идентификация и верификация данных

Варианты биометрических технологий

В настоящее время наибольшее применение находит сканирование отпечатков пальцев. Связано это с тем, что создано уже большое количество устройств, эффективно использующих данную технологию. Кроме того, стоимость такой аппаратуры постоянно снижается. По данным организации «Международная группа биометрии» (International Biometrics Group – IBG), технологии, основанные на считывании отпечатков пальцев, занимают сейчас более 50% рынка биометрии.

Вслед за этим становятся популярными в силу простоты применения и сравнительно умеренной цены такие технологии, как распознавание по подписи и по голосу. Идентификация по форме лица, геометрии руки и радужной оболочке не находит широкого распространения в связи с тем, что эти методы более сложны в использовании и требуют существенных финансовых затрат. Кроме того, в отношении данных технологий еще не до конца решены вопросы, связанные с законодательным разрешением их применения и с обвинениями во вмешательстве в личную жизнь граждан.

Целый ряд других технологий еще находится, образно говоря, в младенческом возрасте. Это, например, относится к идентификации по походке и по форме лица в трехмерном варианте.

Справедливости ради следует отметить, что хотя некоторые из биометрических систем по своей технологии являются более совершенными и вроде бы более точными, чем другие, на самом деле не существует какой-либо «лидирующей» технологии. Дело в том, что лучшими индикаторами, позволяющими определить, какую из технологий следует применить в конкретном проекте, являются соответствие поставленным целям, удобство применения и, конечно же, вопрос стоимости необходимого оборудования.

Биометрический процесс

Каждая биометрическая система должна иметь свое основное и промежуточное программное обеспечение, необходимые аппаратные средства. Именно все эти программы и устройства будут производить подсчеты, аккумулировать данные, сохранять их, осуществлять поиск и сравнение информации, подтверждать или отвергать сходство конкретного биометрического идентификатора.

Обычно биометрическая система должна работать в одном из двух режимов – идентификации или верификации. В обоих случаях начальная установка, или так называемая регистрация, практически одинаковая и во многом зависит от правильного ввода информации.

Процесс регистрации представляет собой установку основных начальных параметров системы и состоит из пяти этапов:

Загрузка биометрических данных.

При добавлении в базу данных конкретной биометрической характеристики часто вводится несколько ее вариантов, относящихся к одному и тому же лицу, чтобы учесть возможные изменения, например тембра голоса или выражения лица.

Фиксирование данных.

Измерение и фиксация базовой биометрической информации, относящейся к конкретному образу.

Обработка данных.

Перевод зафиксированных данных в цифровую форму с созданием эквивалента голосовому или лицевому пин-коду.

Сверка обработанных данных с первично загруженной информацией.

Проводится с целью подтверждения правильности распознавания системой введенных данных.

Сохранение подтвержденных биометрических данных.

Результатом регистрации должен стать представленный в электронном виде информационный пакет, удобный для использования и размещенный в базе данных или же на идентификационных смарт-картах.

Регистрация является тем этапом, на котором крайнюю важность приобретают эффективное взаимодействие между всеми пользователями и точное выполнение всех процедур, так как от этого зависят дальнейшее функционирование, работоспособность и точность системы. Однако, как мы в дальнейшем убедимся, точность на каждом этапе обеспечивается не только технологическими параметрами и используемым оборудованием, но и теми требованиями, которые предъявляют к системе пользователи.

Идентификация и верификация

Один из важных вопросов, которые необходимо решить, заключается в том, для чего планируется использовать систему – для идентификации или верификации. Если говорить об идентификации, то система пытается найти, кому принадлежит данный образец, сравнивая образец с базой данных для того, чтобы найти совпадение (также этот процесс называют сравнением одного со многими).

Верификация – это сравнение, при котором биометрическая система пытается верифицировать личность человека. В таком случае новый биометрический образец сравнивается с ранее сохраненным образцом. Сравнивая эти два образца, система подтверждает, что данный человек действительно тот, за кого он себя выдает. В процессе идентификации система сравнивает один образец со многими, тогда как процесс аутентификации или верификации сравнивает один с одним. Идентификационная система спрашивает: «Вы кто?» Верификационная система спрашивает: «Вы действительно тот, за кого себя выдаете?»

В случае идентификации необходима центральная база данных биометрической информации, с которой будет сравниваться конкретный образец. Во втором случае биометрические данные человека проверяются на сходство с электронными данными, содержащимися, например, на смарт-карте.

Путь верификации, или простое сравнение «один к одному», во многих случаях будет представлять более приемлемый в социальном аспекте вариант, потому что информация об индивидууме содержится не в центральной базе данных, а только на единственной карте, хранящейся у него самого. Перспектива же оказаться в общей базе данных рождает много протестов против введения биометрических идентификационных карт в национальном масштабе.

Биометрические технологии

Идентификация по отпечатку пальца

Отпечатки пальцев каждого человека уникальны по своему рисунку. Отпечатки пальцев не совпадают у одного человека на разных пальцах, даже у близнецов. Это одна из самых популярных технологий, которая применяется для обеспечения безопасности доступа к компьютеру и сети. Благодаря этой системе пользователям больше не нужно набирать пароль, доступ обеспечивает одно касание до сканирующего устройства. У этой технологии, на сегодняшний день, наверное, больше всего применений и вот некоторые из них. Несколько штатов проверяют отпечатки пальцев кандидатов на пособия социального обеспечения для того, чтобы исключить вероятность обмана. В Нью-Йорке составлена такая база данных, которая насчитывает около 900 000 людей. Доступ к сетевым ресурсам и частному компьютеру также обеспечивается отпечатками пальцев.

Сильная сторона этого способа заключается в ее всемирном одобрении, удобстве и надежности.

Признаки двух типов:

Минуции: это уникальные для каждого отпечатка признаки

определяющие пункты изменения

структуры папиллярных линий.

Стандарты на отпечатки пальцев

Образ представляется в формате TIF в нескомпрессованном виде;

Должен иметь 256 уровней яркости;

Разрешение не менее 500 dpi;

Мах.угл поворота от вертикали не более 15 градусов.

Устройства для получения отпечатков пальцев

Получение электронного представления отпечатков пальцев с хорошо различимым папиллярным узором — достаточно сложная задача. Поскольку отпечаток пальца слишком мал, для получения его качественного изображения приходится использовать достаточно изощренные методы.

Все существующие сканеры отпечатков пальцев по используемым ими физическим принципам можно разделить на три группы:

Основаны на использовании оптических методов получения изображения. В настоящее время существуют следующие технологии реализации оптических сканеров: FTIR-сканеры; Оптоволоконные сканеры; Оптические протяжные сканеры; Роликовые сканеры; Бесконтактные сканеры

Оптические протяжные сканеры

В их основе лежит использование для получения изображения поверхности пальца свойств полупроводников, изменяющихся в местах контакта гребней папиллярного узора с поверхностью сканера. В настоящее время существует несколько технологий реализации полупроводниковых сканеров.

Типы полупроводниковых сканеров

Чувствительные к давлению сканеры

Емкостные протяжные сканеры

Радиочастотные протяжные сканеры

Схема работы полупроводниковых сканеров

Пример устройства для получения отпечатков пальцев: биометрическая мышь, сканер вмонтированный в клавиатуру, дактосканер подвижный, сканер вмонтированный в замок, сканер оптический, переносной малогабаритный сканер, USB-биоключ.

Идентификация по лицу

Вообще говоря, на рынке систем автоматического распознавания лица господствуют два типа систем. Первые базируются на статистическом методе: на основе набора биометрических данных и их обработки формируется некий электронный образец как уникальное в своем роде число, относящееся к конкретной личности. Такой тип систем достаточно широко распространен, но идентификация с их помощью, как правило, не очень надежна.

Для защиты данных и информации также предпочтительно использовать системы распознавания лица. Кроме того, контроль лица выполняется с определенным комфортом: он бесконтактен и обеспечивает удобную и быструю обработку данных.

В качестве единственного биометрического приложения метод распознавания лица можно использовать в разных областях. Помимо сравнения с содержанием баз данных цифровых фото и классического контроля доступа (верификации), с помощью этого метода можно бесконтактно распознавать людей и в негрупповых сценариях. Распознавание лица неэффективно только тогда, когда значительные изменения, например, вследствие несчастного случая, делают невозможным даже человеческую визуализацию.

Идентификация по радужной оболочке глаза

Методы идентификации по радужке.

В настоящее время в системах идентификации человека по радужной оболочке сформировались два основных подхода, отличающихся друг от друга способами представления образов радужки и соответствующих им образов-эталонов.

В первом подходе радужка (как новый образ или эталон) непосредственно выделяется из изображения глаза, а во втором – этим образом является матрица штрих-кодов, соответствующая структуре поверхности радужной оболочки.

В свою очередь, радужки в первом подходе могут быть представлены в двух формах:

колец, выделенных из изображения глаза и определяющих только ту часть информационных знаков глаза, которая непосредственно относится к радужной оболочке;

прямоугольника, полученного из кольца радужной оболочки путем преобразования декартовой системы координат в полярную.

Рисунок 3 – Процесс получения кольца радужки

Рисунок 4 – Развертка радужной оболочки глаза в прямоугольную форму

Поскольку целочисленные индексы декартовой системы координат не всегда строго соответствуют координатам полярной системы, на последнем этапе используется процедура интерполяции (нулевого порядка, двулинейная или билинейная).

Вторая форма представления радужных оболочек требует больших вычислительных затрат (в сравнении с затратами на представление в форме кольца), однако является более удобной для практических применений.

Это обусловлено следующим:

Поворот изображения, преобразованного из декартовой системы координат в полярную, заменяется его циклическим сдвигом.

Используя логарифмическое представление координат в направлении радиуса R (вместо линейного), можно получить инвариант масштабного изменения радужной оболочки (в направлении радиуса R ).

Используя два отмеченных выше свойства, получаем представление радужной оболочки глаза в форме инварианта поворота и масштаба, что значительно упрощает его сопоставление с аналогично представленным эталоном.

В качестве основного метода сравнения двух образов радужной оболочки в рассматриваемых случаях используется, как правило, взаимная корреляция. Доказано, что даже при значительных различиях в масштабе и повороте в изображениях двух одинаковых глаз коэффициент взаимной корреляции не был ниже 0,85.

Рисунок 5 – Процесс получения матриц штрих – кодов радужной оболочки глаза

Этапы 1-3 связаны с выделением области лица на некоторой сцене, локализацией глаза на лице и зрачка на области глаза. На четвертом этапе выполняемого процесса на радужную оболочку глаза (нормированного по масштабу) накладывается фиксированная маска полярной системы координат. Значение каждого пикселя радужной оболочки в точке, соответствующей координатам маски, сравнивается с некоторым заданным порогом и, в зависимости от результата сравнения, записывается как «0» или «1» в определенное место матрицы штрих – кодов. Эта своеобразная бинарная матрица представлена на рисунке 5 под номером 5.

На этапе идентификации очередного клиента системы сравнение каждой новой матрицы штрих – кодов с матрицей – эталоном может быть выполнено любым известным способом, хотя и здесь возможна взаимная корреляция.

Идентификация по радужке.

Пятым шагом в процессе идентификации личности является выборка элементов радужной оболочки глаза, которые могут использоваться в биометрии. Это самый сложный этап. Проблема заключается в том, что на радужной оболочке нет каких-то характерных деталей. А поэтому нельзя использовать ставшими привычными в других биометрических технологиях определения типа какой-то точки, ее размера, расстояния до других элементов и т. д. В данном случае используются сложные математические преобразования, осуществляющиеся на основе имеющегося изображения радужки.

Ну и, наконец, последним этапом идентификации человека по радужной оболочке глаза является сравнение полученных параметров с эталонами. И у этого действия есть одно отличие от многих других подобных задач. Дело в том, что при выделении уникальных характеристик необходимо учитывать закрытые области. Кроме того, часть изображения может быть искажена веками или бликами от зрачка. Таким образом, некоторые параметры могут существенно отличаться от эталонного. Впрочем, эта проблема довольно легко решается благодаря избыточному содержанию на радужной оболочке глаза уникальных для каждого человека элементов. Как мы уже говорили, совпадения 40% из них достаточно для надежной идентификации личности. Остальные же могут считаться «испорченными» и просто-напросто игнорироваться.

Этот вид биометрического распознавания является одним из самых надежных. Причиной тому — генетически обусловленная уникальность радужной оболочки глаза, которая различается даже у близнецов.

Идентификация по геометрическому строению руки и пальцев

В биометрике выделяются два основных метода распознавания по геометрии кисти руки:

Первый существует уже более 25 лет — от зарождения биометрических систем контроля доступа к помещениям, основан исключительно на геометрических характеристиках кисти руки. С точки зрения компактности образа этот класс систем является самым экономичным. В простейшем варианте хранится только информация о длине и ширине пальцев, и требуется всего 9 байт. Естественно, что для систем, учитывающих только длину и ширину пальцев, может быть легко изготовлен картонный муляж руки оригинала. Более сложными являются системы, измеряющие профиль руки, что включает объем кисти, пальцев, неровности ладони, расположение складок кожи на сгибах;

На данном рисунке показаны контрольные (характеристические) точки силуэта руки и 17 исходных геометрических признаков руки, в данном случае отмеченные отрезками прямых линий, которые не входят в силуэты кисти. Как видно, исходными биометрическими признаками руки являются ширина ладони, радиус вписанной в ладонь окружности, длины пальцев (определяемые как расстояния от выделенных верхних контрольных точек до середин линий, соединяющих нижние контрольные точки), ширина пальцев и высота кисти руки в трех пунктах, отмеченных линиями а, b и c.

Второй (более современный) — основан на смешанных характеристиках геометрических и образовых. К последним, относятся образы на сгибах между фалангами пальцев, узоры (расположение) подкожных кровеносных сосудов. С руки снимаются четыре характеристики, из которых три являются скалярами и относятся к размерам пальцев.

Три первые характеристики — это ширина указательного пальца 1, высота указательного пальца 2 и длина среднего пальца 3, оцениваемая так, как показано на рис. Характеристика 4 в рассматриваемом случае представляет собой изображение складок кожи на сгибе между средней и нижней фалангами указательного пальца. Вся информация о руке в рассматриваемом классе систем может быть записана не более чем 9 байтами.

Устройства распознавания по геометрии кисти руки.

Для получения параметров кисти руки существуют различные сканеры

Для сканирования руку необходимо зафиксировать в специальном шаблоне. Рука фиксируется следующим образом:

Идентификация по подписи

Среди систем персональной идентификации наибольшим преимуществом обладает система идентификации личности по его подписи, которая может быть введена пользователем в компьютер в реальном масштабе времени с помощью обычного графического планшета и электронного пера (digitizer with pen) (рис.1).

Использование искусственных нейронных сетей для распознавания рукопечатных символов.

Рассматривается задача распознавания символов в анкетах, заполняемых от руки печатными буквами. Фрагмент такой анкеты приведен на Рис. 2.

Искусственные нейронные сети достаточно широко используются при распознавании символов (см., например, 1-3,6-9). Алгоритмы, использующие нейронные сети для распознавания символов, часто строятся следующим образом. Поступающее на распознавание изображение символа (растр) приводится к некоторому стандартному размеру. Как правило, используется растр размером 16х16 пикселов. Примеры таких нормализованных растров показаны на Рис. 3.

Значения яркости в узлах нормализованного растра используются в качестве входных параметров нейронной сети. Число выходных параметров нейронной сети равняется числу распознаваемых символов. Результатом распознавания является символ, которому соответствует наибольшее из значений выходного вектора нейронной сети (см. Рис 4, показана только часть связей и узлов растра). Повышение надежности таких алгоритмов связано, как правило, либо с поиском более информативных входных признаков, либо с усложнением структуры нейронной сети.

Надежность распознавания и потребность программы в вычислительных ресурсах во многом зависят от выбора структуры и параметров нейронной сети. Нейронная сеть, разработанная для распознавания цифровых почтовых кодов (ZIP-кодов) описывается в (1). Изображения цифр приводятся к единому размеру (16х16 пикселов). Полученное изображение подается на вход нейронной сети, имеющей три внутренних уровня и 10 узлов в верхнем уровне. Нижние слои сети не являются полносвязанными. Узлы низшего уровня совместно используют общий набор весов. Все это, по замыслу разработчиков, должно повысить способность низших уровней сети к выделению первичных признаков в изображениях. Полученная таким образом нейронная сеть имеет 1256 узлов и 9760 независимых параметров. Для увеличения способности сети к обобщению и уменьшению объема необходимых вычислений и памяти проведено удаление слабо используемых весов. В результате число независимых параметров уменьшается в четыре раза. Обучение нейронной сети проведено на наборе из 7300 символов, тестирование на наборе из 2000 символов. Ошибки распознавания составляют приблизительно 1% на обучающем наборе и 5% на проверочном.

В качестве входных параметров нейронной сети вместо значений яркости в узлах нормализованного растра могут использоваться значения, характеризующие перепад яркости. Такие входные параметры позволяют лучше выделять края буквы. Система распознавания рукопечатных цифр, использующие такие входные параметры, описывается в (2). Поступающие на распознавание изображения приводятся к размеру 16х16 пикселов. После этого они подвергаются дополнительной обработке с целью выделения участков с наибольшими перепадами в яркости. Используемая нейронная сеть имеет только один внутренний уровень, но применяется совместно с другими алгоритмами. Обучение и тестирование проведено на символах, взятых из трех независимых баз данных. Из каждой базы данных используется от 4000 до 6000 символов на обучение и от 2000 до 4000 символов на тестирование. Процент ошибок существенно меняется в зависимости от базы данных, на которых проводится тестирование и составляет 0.60%-2.2%.

Разработанный алгоритм распознавания основан на выделении из растра с изображением буквы первичных признаков и последующем использовании искусственной нейронной сети для оценки близости входного изображения с символами из заданного набора букв. Результатом работы является набор оценок, отражающих степень близости распознаваемого символа с символами из заданного набора символов. Набор распознаваемых символов может включать заглавные буквы и цифры, см. Рис. 1. Поступающие на распознавание изображения символов преобразуются к единому размеру 16х16 пикселов.

Отличительной чертой реализованного алгоритма является использование нейронной сети с достаточно большим числом входных признаков. Из исходного изображения выделяются 2312 первичных признака, характеризующих перепады яркости в узлах растра. Кроме того, используются признаки, вычисляемые по всему растру и характеризующие форму распознаваемого символа. В набор распознаваемых символов входят буквы русского алфавита и цифры (всего 43 символа). Нейронная сеть имеет один внутренний уровень, содержащий 100 узлов и является полносвязанной, т.е. каждый узел внутреннего уровня соединен со всеми входными узлами, а каждый узел верхнего уровня соединен со всеми узлами внутреннего уровня. Таким образом, нейронная сеть имеет более 200 тысяч весов. Для уменьшения объема вычислений при распознавании для каждого распознаваемого изображения символа используются не все входные признаки, а только часть, т.е. вектор входных параметров нейронной сети является сильно разреженным.

Обучение нейронной сети происходит обычным образом, т.е. используется алгоритм обратного распространения ошибки. Программа обучения получает на вход файл с изображениями символов. При обучении символы из этой базы перебираются циклически. Для каждого изображения из базы выделяются первичные признаки, после чего выполняются прямой и обратный проходы по сети. Модификация весов сети при обучении производится после каждого символа. Шаг изменения весов сети постоянный.

Идентификация по голосу

Биометрический подход, связанный с идентификацией голоса, характеризуется удобством в применении. Однако основным и определяющим недостатком этого подхода является низкая точность идентификации. Например, человек с простудой или ларингитом может испытывать трудности при использовании данных систем. В последнее время ведутся активные разработки по усовершенствованию и модификации голосовых систем идентификации личности, поиск новых подходов для характеристики человеческой речи, комбинации физиологических и поведенческих факторов. Сегодня идентификация по голосу используется для управления доступом в помещения средней степени секретности, например, лаборатории производственных компаний.

В настоящее время развитие этой одной из старейших технологий ускорилось, так как предполагается ее широкое использование при сооружении интеллектуальных зданий. Существует достаточно много способов построения кода идентификации по голосу: как правило, это различные сочетания частотных и статистических характеристик последнего.

Способ голосовой идентификации не требует непосредственного контакта с устройством и не вызывает психологической неприязни. Возможность устройств голосовой идентификации личности различать характеристики человеческой речи, обеспечивает приемлемый уровень надежности опознания для объектов средней степени безопасности (ошибочной идентификации около 1%).

Высоконадежная система идентификации человека по голосу до сих пор остается неразрешенной проблемой. Суть проблемы заключается в многообразии проявлений человеческого голоса подверженного изменениям в зависимости от настроения, состояния здоровья, возраста и иных факторов. Приемлемый порог ошибок в распознавании для биометрических устройств устанавливается на основе процента ложных разрешений на допуск (ОШИБКА 2 рода) (False Acceptance Rate – FAR) и процента ложных отказов в допуске (ОШИБКА 1 рода) (False Rejection Rate – FRR).

Особую важность приобретает скорость работы алгоритмов идентификации. Вес данного показателя увеличивается с ростом количества пользователей системы – предлагаемый «. отпечаток» (изображение уникальных характеристик голоса) необходимо сравнить со всеми «. отпечатками» присутствующими в базе («. отпечатками» зарегистрированных пользователей системы) и применить решающие правило.

Снизить время выполнения алгоритмов распознавания предполагается переходом к системе остаточных классов в алгоритмах обработки речевых сигналов.