что такое двухэтапная аутентификация в гугл

Двухэтапная аутентификация

Ещё более безопасный аккаунт!

Защитите свой аккаунт от взлома с помощью мобильного телефона.

Зачем это нужно

Как взломщики крадут пароли

Как взломщики крадут пароли

Ваш пароль попадает в зону риска, если вы узнаете себя хотя бы в одном из следующих утверждений:

Однако беспокоиться рано. В любом из этих случаев вас защитит двухэтапная аутентификация. С ней не справится ни один мошенник!

Чем грозит кража пароля

Если злоумышленник получит ваш пароль, он может вам изрядно насолить:

Миллионы пользователей уже защитили свой аккаунт с помощью двухэтапной аутентификации. Присоединяйтесь!

Как входить в аккаунт

Как изменится процедура входа в аккаунт

Как изменится процедура входа в аккаунт

Ввод пароля

Это действие вам уже знакомо. Вы вводите пароль каждый раз, когда входите в аккаунт Google.

Ввод кода подтверждения

Теперь вам нужно ввести специальный код. Вы можете получить его по SMS, с помощью голосового вызова или приложения, установленного на телефоне. Код не понадобится, если у вас есть токен – просто вставьте его в USB-порт компьютера.

Двухэтапная аутентификация – это просто

При входе в аккаунт вы можете установить флажок «Запомнить код на этом компьютере «, после чего система перестанет запрашивать код.

Однако ваши данные по-прежнему будут под защитой. При попытке входа в аккаунт с другого компьютера система потребует ввести код или вставить токен авторизации.

Google сделает обязательной двухэтапную аутентификацию. Как это будет работать?

Компания напомнила о своих планах по усилению безопасности Google-аккаунтов — до конца этого года для многих из них по умолчанию включат двухфакторную аутентификацию. Впервые об этом объявили в мае 2021-го. Как теперь будет проходить авторизация и усложнит ли это жизнь пользователям?

Что планирует Google

В течение этого года двухэтапная аутентификация будет активирована для 150 миллионов учётных записей Google. В первую очередь это коснётся тех, у кого настроен резервный адрес электронной почты или номер телефона. Дополнительный метод защиты аккаунта предусматривает не только пароль, но и физический доступ как минимум к ещё одному устройству.

Например, вы хотите войти в учётку с компьютера. Чтобы авторизоваться, сперва придётся подтвердить свою личность с помощью телефона, где вход в аккаунт уже выполнен. Так приватные данные пользователя защищены надёжнее.

«Корпорация добра» хочет, чтобы двухэтапная аутентификация распространялась как можно шире, ведь сейчас её используют менее 20% зарегистрированных аккаунтов. Два миллиона авторов с YouTube тоже обяжут включить двухфакторную авторизацию, чтобы препятствовать взлому каналов.

Однако Google понимает, что такая система не для всех удобна. Поэтому компания позаботится о специальных инструментах и технологиях, которые упростят авторизацию, но в то же время обеспечат высокую безопасность.

Инструменты для управления аккаунтом Google

Вход с двухэтапной аутентификацией будет бесшовным: достаточно нажать на уведомление в смартфоне, чтобы подтвердить личность. Кроме того, Google напоминает о фирменном менеджере паролей, который уже интегрирован в браузер Chrome и приложение Google на Android и iOS.

Отмечается, что каждый день он пропускает через себя более миллиарда паролей. Вскоре менеджер, помимо быстрого входа с помощью автозаполнения, научится самостоятельно генерировать надёжные пароли для любых программ. А ещё появится возможность просматривать список всех сохранённых паролей в меню утилиты Google.

Поисковый гигант также предлагает воспользоваться менеджером неактивных аккаунтов. Он позволяет настроить, что будет происходить с учётной записью, если вы не использовали её долгое время или потеряли доступ. После выбранного срока на почту придёт электронное письмо, в котором предложат удалить все личные данные с аккаунта либо же перенаправить их доверенному контакту.

А вы пользуетесь двухэтапной аутентификацией?

Как включить двухфакторную аутентификацию в Google

Содержание

Двухэтапная аутентификация в Google

Ваша учетная запись Google нуждается в усиленной защите, потому что она используется для доступа к данным банковской карты для совершения покупок в магазине приложений Google Play, важным сообщениям, документам и письмам и даже к видеороликам на YouTube. К счастью, технологический гигант реализовал систему двухфакторной аутентификации еще в 2010 году.

Если это не сработает, то придется ввести дополнительный код, который будет отправлен на смартфон посредством текстового SMS-сообщения, голосового вызова или с помощью приложения Google Authenticator. В своем персональном аккаунте вы можете зарегистрировать свой компьютер, чтобы не вводить код при каждой авторизации. Если вы являетесь обладателем корпоративного аккаунта G Suite, вы можете настроить получение кода каждые 30 дней.

Google Authenticator может сгенерировать код аутентификации, даже если смартфон не подключен к сети Интернет. Вам нужно сначала подключить двухэтапную аутентификацию. Затем приложение будет сканировать QR код на экране рабочего стола, а затем сгенерирует одноразовый пароли в зависимости от времени или значения счетчика, который нужно будет ввести в соответствующее поле. Данный метод заменяет текстовые сообщения, голосовые вызовы или сообщения электронной почты. Google Authenticator поддерживает работу с другими сервисами, такими как LastPass, Facebook, Evernote, Microsoft, Dropbox и Slack.

После того, как вы настроить двухэтапную аутентификацию Google, снова посетите раздел настроек вашего аккаунта Google. Тем вы сможете настроить номер телефона, на который будут приходить коды доступа, переключиться на использование Google Authenticator и получить доступ к 10 резервным кодам, которые можно распечатать на случай чрезвычайных ситуаций (например, разрядилась батарея смартфона и вы не можете получить доступ к приложению для аутентификации).

В этом интерфейсе вы можете создать пароли приложений. Предположим, что вы хотите использовать аккаунт Google в сервисе, которые не поддерживает стандартную авторизацию Google. В случае, если у вас активирована двухфакторная аутентификация вам понадобиться пароль приложения для использования учетной записи Google в сервисе.

Двухфакторная аутентификация Google Authenticator — как включить и настроить 2FA

Работа в интернете всегда связана с риском утечки персональной информации и потери цифровых активов в результате взлома учетных записей торговых площадок и электронных кошельков. Какого бы уровня сложности пароль вы ни создали, лучше иметь второй уровень проверки доступа, так вы намного усложните жизнь хакерам. Программа генерации 2fa code будет для этого вполне подходящим вариантом.

Наверное, нет ни одного криптовалютного сервиса или биржи, которые бы не рекомендовали своим клиентам активировать дополнительную защиту аккаунта с помощью Google Authenticator. Настройка данной опции иногда является обязательным условием. И это правильно, лучше пусть юзер использует 2fa code, чем потеряет свои криптомонеты. Ведь если злоумышленник взломает пароль вашей учетной записи на криптобирже 2fa, это единственный барьер между ним и вашим депозитом.

В криптовалютных сервисах деньги клиентов защищает многоуровневая система безопасности и двухфакторная аутентификация — Google Authenticator является ее неотъемлемой частью. Если вы встретите биржу, на которой эта функция не предусмотрена, то бегите с нее без оглядки. Что собой представляет приложение для 2fa code и как выполняется его настройка мы вам сейчас и расскажем.

Навигация по материалу:

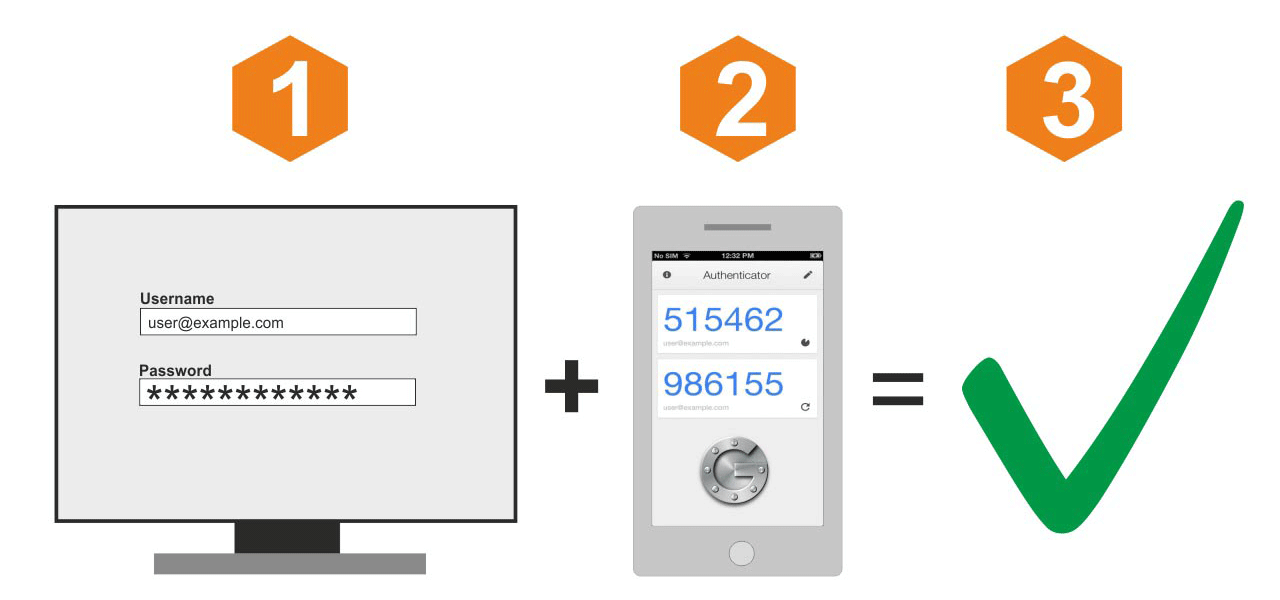

Что такое двухфакторная аутентификация?

Двухфакторная аутентификация (2fa code) — это метод подтверждения права доступа юзера к учетной записи того или иного веб-сервиса с помощью системы одноразовых паролей.

Настройка 2FA — это включение дополнительных факторов для входа в систему. Например, с помощью смс, отпечатков пальца при помощи специального устройства или шестизначного кода Google Authenticator (GA) о котором мы и расскажем в данном материале.

Что такое шестизначный код GA — это одноразовый пароль, который постоянно генерируется в течение 30 секунд. За это время его нужно будет успевать ввести в поле при входе на биржу или в другие системы, где у вас стоит защита 2FA. Это шестизначный код генерируется даже при отключенном интернете.

Существует несколько вариантов практической реализации данного метода защиты аккаунта. В этом обзоре мы рассмотрим настройку специального приложения для генерации случайных кодов Google Authenticator. Эта программа была разработана для защиты учетных записей гугл, но получила широкое применение на криптовалютных биржах и других ресурсах.

Гугл аунтификатор используется как второй уровень защиты при входе в личный кабинет или выводе средств с торговой площадки, а на некоторых биржах даже и при формировании ордеров.

Программа, установленная на ваш мобильный девайс, создает каждые 30 секунд шестизначный цифровой пароль. Для подтверждения входа или другой операции вы должны ввести его в формуляр запроса. Если код прошел проверку на валидность, ваши права доступа подтверждены. Порядок активации Google Authenticator идентичен для всех веб-ресурсов.

Как включить 2FA?

Подробная инструкция по активации google authenticator, как работает схема защиты, и что необходимо для ее функционирования. В качестве наглядного примера выберем самую крупную и популярную криптобиржу Binance.

В первую очередь зарегистрируйтесь на сайте https://www.binance.com. В принципе на любой серьезной криптобирже есть инструкция по настройке двухфакторной аутентификации с помощью google authenticator, мы просто изложим ее в общих чертах, чтобы начинающие трейдеры были заранее подготовленными.

Для подключения и настройки 2fa code понадобится смартфон или планшет с установленным приложением и доступ к учетной записи.

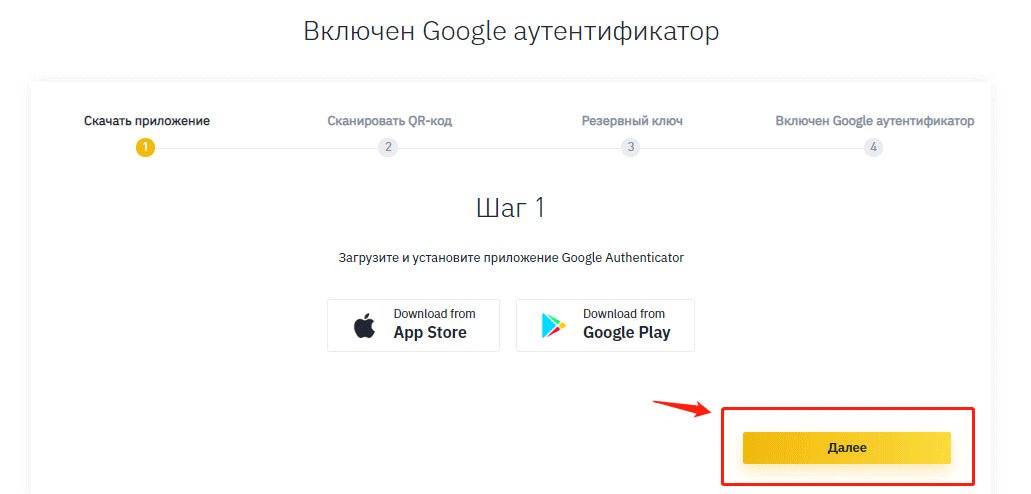

Пошаговая инструкция по установке и настройке Google Authenticator

Скачать и установить Google Authenticator можно по официальным ссылкам:

Если у вас девайс на базе Android откройте Google Play Market и найдите там google authenticator, ну а счастливому владельцу продукции компании Apple нужно совершить аналогичное действие в App Store. Можно загрузить файл apk (for Android) с другого источника, но это не самый надежный вариант.

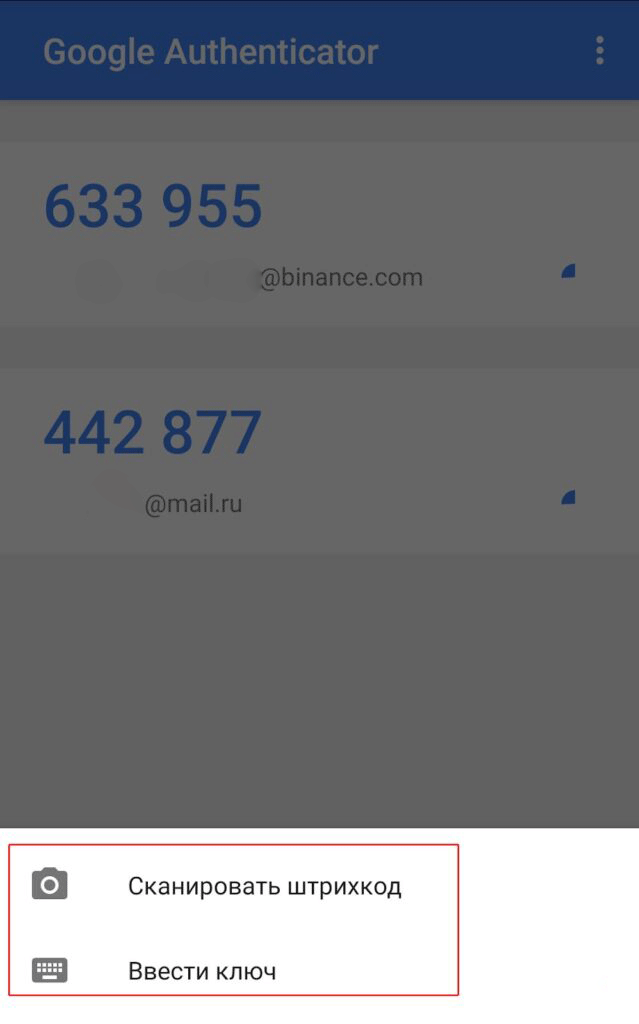

Сервис выведет QR-код и резервный ключ. Откройте Google Authenticator и нажмите символ фотоаппарата, чтобы программа отсканировала штрих-код.

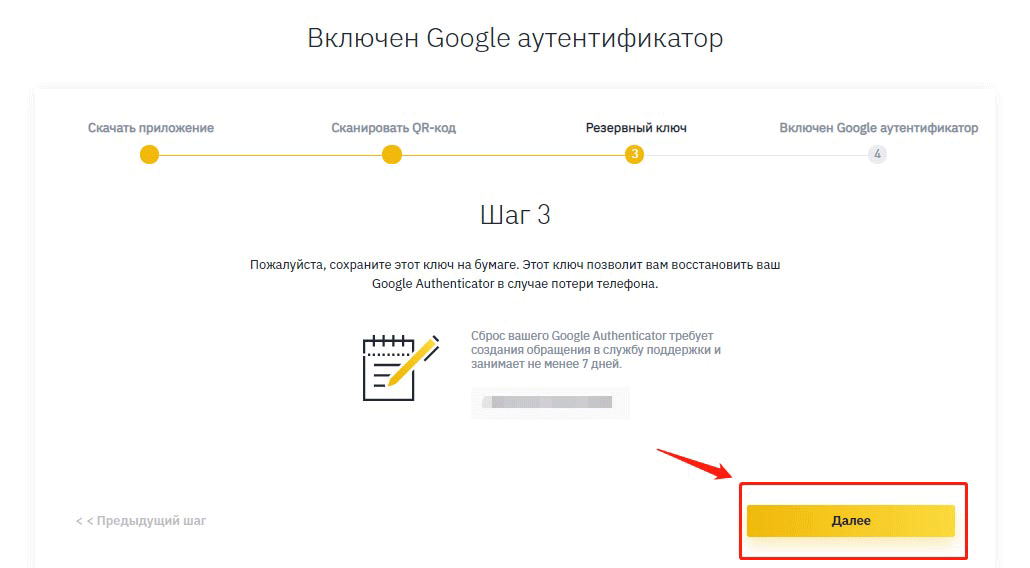

Если по каким-то причинам произошел сбой, например, у вас не работает камера, введите 16-значный ключ 2FA в интерфейсе приложения на смартфоне и нажмите кнопку «Добавить». Неважно добавили вы аккаунт автоматически или вручную, ни в коем случае не забудьте сохранить в надежном месте (желательно на бумаге) код подключения.

Как создать пароль приложения Google Authenticator?

Пароль приложения представляет собой 16-значный код доступа, который дает приложению или устройству разрешение на доступ к вашему аккаунту Google.

Если вы используете двухэтапную аутентификацию и видите ошибку “неправильный пароль” при попытке войти в свою учетную запись Google, пароль приложения может решить проблему. В большинстве случаев вам нужно будет вводить пароль приложения только один раз для каждого приложения или устройства, поэтому не беспокойтесь о его запоминании.

Как восстановить Google Authenticator? Что делать, если телефон потерян?

Если у вас активирована двухфакторной аутификации, то, потеряв свой смартфон, вы потеряете и доступ к учетной записи. Записали 16-значный ключ 2FA — прекрасно, нет никаких проблем.

Скачайте программу для двухфакторной аутентификации на другое устройство и добавьте аккаунт вручную. Но если у вас кода восстановления все намного сложнее. Пользователи, прошедшие полную верификацию на бирже, могут обратиться в службу поддержки и там им объяснят, как восстановить гугл аутентификатор. Ну а если вы работаете инкогнито, то сбросить настройки аутентификации Google, можно следующим образом:

Важно! Теперь вам придется пройти полную верификацию личности и только после этого вы сможете заново активировать двухфакторку. Пока вы этого не сделаете ваш биржевой депозит будет заблокирован.

Настройка приложения Google Authenticator на нескольких устройствах

Программу можно настроить так, чтобы она генерировала коды подтверждения на двух или даже трех гаджетах.

Осталось проверить корректность работы 2fa-приложения на каждом девайсе, и сохранить настройки. Таким образом, вы застрахуете себя от потери доступа к 2fa code, маловероятно, что выйдут из строя или будут украдены 2 или 3 устройства одновременно.

Альтернативные приложения двухфакторной аутентификации

Альтернативой google authenticator является утилита Authy, у нее очень удобный интерфейс. Кроме мобильных устройств Authy, можно установить на Windows, macOS или Chrome.

Скачать и установить Authy можно по официальным ссылкам:

Также, для генерации одноразовых кодов, используются приложения:

Более простая, но менее безопасная альтернатива двухэтапной авторизации это получение кода на адрес электронной почты или через СМС. Последний метод широко практикуется коммерческими банками и электронными платежными системами, например, Киви или Яндекс Деньги.

Заключение

В заключение следует сказать, что если вы прочитаете о взломе двухфакторной аутентификации (google authenticator), а такие посты на форумах иногда встречаются, то, скорее всего, это случилось из-за небрежного хранения 16-значного кода. Хакер просто нашел его на ПК и воспользовался.

Судите сами, легко ли за 30 секунд подобрать нужную комбинацию из шести цифр и сколько вычислительных ресурсов нужно для такой акции? Настраивайте google authenticator и не забывайте о других правилах безопасности, особенно если вы торгуете на криптобирже.

Дата публикации 16.04.2020

Поделитесь этим материалом в социальных сетях и оставьте свое мнение в комментариях ниже.

Защита вашего аккаунта Google с помощью двухфакторной аутентификации

В современном мире, даже сложные и уникальные перестают быть достаточной мерой защиты ваших аккаунтов в сети, потому что основной проблемой становится среда их передачи. И наиболее слабым звеном является сам пользователь.

Дето в том, что брут-форсом хакеры пароли к публичным сервисам уже давно не подбирают, потому что сами сервисы (почтовые, социальные сети) защищены от такого рода атак. Они блокируют множественные попытки подбора пароля.

Именно поэтому чаще всего выбирается другой вектор атаки — сам пользователь и его среда передачи данных. Проще всего выманить пароль у самого пользователя, перехватив его, когда он перейдет по фейковой ссылке. В этом процессе активно используются элементы социального инжиниринга. Например, создается фейковый (ставится фотография, скопированная с реального профиля) или взламывается оригинальный аккаунта человека, которому вы доверяете (например, ваших родителей) и от их имени рассылаются осмысленные предложения и фишинговые ссылки, нажав на которые, вы отправите свои данные злоумышленнику. При этом могут использоваться реальные данные людей, которые были похищены с какого-нибудь другого плохо защищенного сайта, такого как интернет-магазин. Обычно, простые интернет-магазины защищены хуже всего.

Другой вариант — взломать его почту тем или иным способом и получить оттуда ссылку или временный пароль, который сгенерирует сервис для восстановления пароля. Этим список вариантов, конечно, не ограничивается, но в этой статье речь не об этом.

Еще один вектор атаки — компьютер самого пользователя, на котором можно перехватывать и отправлять злоумышленнику вводимые пользователем данные. Для этого используются различные кейлоггеры, которые мониторят буфер ввода с клавиатуры, различные шпионские адд-ины для браузеров (панели, «хелперы»). Ту же цель преследуют и различные «улучшатели» популярных соцсетей — неофициальные приложения, которые подключаются к реальным серверам соцсети через API, однако предоставляют якобы расширенные возможности (такие как прослушивание музыки без ограничения). Они же могут и логировать и ваши пользовательские данные.

Четвертый тип атак — MITM («человек в середине»). Если вход выполняется по паролю, то можно представить следующий сценарий атаки:

Для данной атаки в локальной сети перенаправить трафик можно двумя способами:

Для перехвата паролей пользователя в реальном времени на сайтах часто используется DNS спуфинг, когда пользователь заходит на фейковых сайт, который выглядит как оригинал и вводит там данные. Например, существовало несколько клонов сети Vkontakte, которые воровали пользовательские данные.

Не менее популярный, но не всегда работающий вариант — перехват cookie с сайтов, которые вы посетили и ввели данные из браузера пользователя. Сами cookie не содержат пары логин/пароль, но если сайт, их выдавший настроен неправильно, то украв файл cookie можно установить сессию с сервером, их выдавшим от имени пользователя и сбросить его пароль или поменять данные.

Про безопасность и параметры файлов cookie можно почитать здесь.

Современные сайты на базе популярных открытых CMS более-менее защищены и хранят пароли в виде хэша который даже в случае его утечки достаточно сложно и/или долго расшифровать (в зависимости от приименного алгоритма шифрования). Однако, кастомные или рукописные движки часто грешат низкой безопасностью и их взломать проще, в результате чего периодически случаются утечки данных пользователей, даже с крупных сайтов. Хорошо защищённые сайты не должны хранить пароль пользователя вообще.

Также, некоторые боятся использовать авторизацию на различных сервисах через аккаунты в соцсетях (Facebook, Vk, и т.д.). В целом, такой способ авторизации достаточно безопасен и его бояться не стоит. При таком способе авторизации на сайтах пароль не используется. Вместо этого между сторонним сайтом и аккаунтом в соцсетях настроено безопасное соединение по протоколу OAuth, которое использует ключи. Сайт доверяет публичному соцсервису и не проверяет пароль, но он спрашивает у сервиса, выполняющего аутентификацию, проверенный вы пользователь или нет. Сервис, выполняющий аутентификацию проверяя вас, выдает OAuth токен вам в браузерную сессию, который и возвращает токен авторизации сайту.При условии, что ваш компьютер и браузер не скомпрометированы, такая передача одноразового токена безопасна. Перехватить и использовать такой токен на другом компьютере практически невозможно, но единственное, что сам процесс аутентификации в соцсети может быть скомпрометированы через те же самые cookie (мало кто выходит из Facebook, и сессия постоянно поддерживается).

Как вы видите, пароль может быть похищен или аккаунт может быть скомпрометирован на различных стадиях. Но напомню, что цель статьи — не изучение способов атаки и похищения паролей, а защита от этого на примере Google аккаунта.

Почему надо защищать именно его? Многие хранят пароли, сохраняемые Google Chrome в Google аккаунте. И действительно, это удобно, но опасно, если не использовать дополнительную защиту. При таком использовании Google аккаунта обязательно требуется включить двухфакторную аутентификацию (2FA). 2FA практически на 100% делает процесс аутентификации безопасным (см. применения ниже). На данный момент его следует включать на всех сайтах, где это доступно.

Все устройства, где вы уже авторизованы с помощью Google аккаунта, автоматически доставляются в список устройств, куда будет приходить уведомление. Если вы уже авторизованы, то проходить двухфакторную аутентификацию не потребуется. Однако, если вы зайдете с нового устройства, то после того как вы введете пароль, на все телефоны, где вы уже вошли в аккаунт, будут отправлены уведомления от Google. Нажмите на одно из них, чтобы завершить вход или «Нет», чтобы заблокировать авторизацию.

Если вы не хотите получать уведомления на определенном телефоне, выйдите на нем из аккаунта. Увы, настроить, где получать уведомления, а где нет, не имеется. Если вы войдете в аккаунт Google на одном из поддерживаемых телефонов, уведомления от Google будут автоматически добавлены в качестве дополнительного способа двухэтапной аутентификации.

Если вам нужно войти в свой аккаунт на чужом телефоне, используйте режим инкогнито в браузере. Чтобы выйти из аккаунта, закройте все окна инкогнито, когда закончите пользоваться телефоном.

Также обязательно включите на смартфоне блокировку экрана, это защитит от ряда атак, когда ваш смартфон может стать управляемым. Блокировка телефона и ограничение доступа программ к уведомлениям позволяет защитить от троянов, которое могут читать экран.

Я не рекомендую использовать SMS, по причине все такой же атаки MITM. Во-первых, SMS можно перехватывать по дороге. Во-вторых, SMS можно обойти дублированием сим-карты. Наконец, если на телефоне имеется троян, то он сможет читать все SMS.

Самый удобный и безопасный способ двухфакторной аутентификации — OTP приложение (One-time Passcode), в данном случае поддерживается Google Authenticator для Android и iPhone. Настраивается оно максимально просто.

Увы, сделать его дефолтным нельзя, но выбрать его как способ двухфакторной аутентификации можно всегда при логине. Плюс использования OTP приложения в том, что оно не требует наличия интернета, а завязано на часы. Именно поэтому важно, чтобы на телефоне было точное время, которое устанавливается автоматически из сети оператора.

Вернитесь в раздел Безопасность вашего Google аккаунта. Внизу страницы войдите в секцию «Ваши устройства». Тут вы можете посмотреть на устройства, на которых вы вошли в аккаунт, а также удалить ненадежные.

Помимо этого, в разделе безопасность задайте резервный адрес электронной почты и секретный вопрос. Важно, чтобы у резервного почтового ящика был другой пароль, чем у Google.

Если вы используете сохранение паролей в Google аккаунт, то важно, чтобы на компьютере, на который вы залогинились, был установлен пароль пользователя. В этом случае для прочтения или изменения паролей в браузере каждый раз будет спрашиваться еще и пароль аккаунта Windows. В отличие от Mozilla Firefox, мастер пароля для безопасного хранения паролей в Chrome нет — надо использовать системный.

Кроме этого вот рекомендации по настройке Chrome:

Ну и в заключение напомню также общие рекомендации по паролям: