что такое динамический пароль на банковской карте

У вас нет адреса динамической аутентификации – что это значит, как подключить

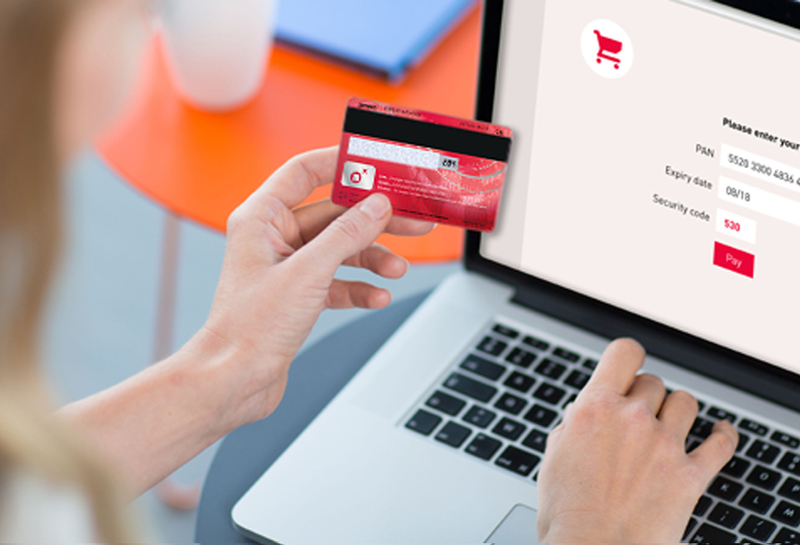

При совершении онлайн-покупок пользователям обязательно нужно указывать платежные данные. Как правило, шоппинг в интернете – это быстрый и удобный процесс, однако в некоторых случаях возникают сбои по неизвестным причинам. Так, владельцы банковских карточек при вводе реквизитов и совершении онлайн-платежа могут столкнуться с таким уведомлением: «У вас нет адреса динамической аутентификации».

Что это значит?

Сообщение с текстом «У вас нет адреса динамической аутентификации» зачастую возникает в том случае, когда пользователю необходимо оплатить товар на сайте. Динамическая аутентификация используется для подтверждения расходных действий по карте. Благодаря данной функции держателю карты автоматически высылается на мобильный телефон СМС-подтверждение с уникальной последовательностью символов. Поэтому адресом аутентификации выступает телефон пользователя, совершающего онлайн-платеж.

Подобная проблема может возникнуть на любом сайте, однако причина заключается непосредственно в пользователе, а не платежной системе. Большинство держателей банковских карт никогда не сталкивались с таким происшествием, поскольку далеко не все платформы использует динамический пароль для подтверждения оплаты. Однако многие интернет-ресурсы уже активно используют новый стандарт защиты оплаты – 3D Secure. Двойная аутентификация применяется для защиты реквизитных данных банковской карточки и предотвращения перехвата платежа.

Как подключить адрес динамической аутентификации

Подключение СМС-информирования необходимо для проведения платежных операций на сайтах, которые используют систему двойной аутентификации. В противном случае операции с технологией 3D-Secure будут невозможны. Данная опция разработана для безопасности держателя банковской карточки. Стоит отметить, что без адреса динамической аутентификации также невозможно будет авторизоваться в системе онлайн-банкинга. Активация системы защиты осуществляется несколькими способами.

Для старой карты

В случае с банковской карточкой, которая была выпущена более трех лет назад, подключить технологию динамической аутентификации будет невозможно. Проблема заключается в том, что на старых картах отсутствует поддержка данной системы защиты, ограниченный пакет услуг, а также отсутствует функция смс-информирования. Владельцу необходимо обратиться в банк и заказать перевыпуск пластиковой карты. Важно заметить, что эта процедура может быть платной – детали следует уточнить по телефону горячей линии.

Для новой карты

Подключить динамическую аутентификацию для новых карт можно несколькими способами:

Самостоятельно подключить данную функцию можно следующим образом:

После этого пользователю остается только выбрать способ подтверждения – это может быть не только набор символов в СМС-сообщении, но также уведомление на электронный адрес. При возникновении затруднительной ситуации можно обратиться по следующим контактам банков с наиболее частыми случаями подобной проблемы:

Проблема с прохождением динамической аутентификации возникает достаточно часто, поскольку все больше платформ переходит на двойную систему защиты платежных реквизитов пользователей. В случае возникновения трудностей владельцу банковской карты необходимо обратиться непосредственно в техническую поддержку финансового учреждения. Оператор ознакомится с проблемой и предоставит инструкцию необходимых действий.

Итак, код подтверждения необходим для осуществления расходной операции с использованием карточных реквизитов. Пользователи могут столкнуться с уведомлением «У вас нет адреса динамической аутентификации» только в тех случаях, если на сайтах активирована система 3D Secure. Для проведения оплаты на ресурсах с такой системой владельцу банковской карты необходимо подключить СМС-информирование. Посредством оповещений держатель пластика будет получать на свой мобильный телефон коды для подтверждения оплаты.

Динамический код на банковской карте или технология 3-D Secure?

На различных тематических информационных ресурсах, посвящённых электронной коммерции и платежным картам, производители и обозреватели рассказывают об инновациях, призванных делать наши покупки в интернете еще безопаснее. В последнее время в интернете появилось множество статей о последней новинке компании Gemalto – пластиковой карте с автоматически изменяющимся кодом проверки подлинности — Dynamic Code Verification или сокращенно DCV. Особо подчеркивается высокий уровень защиты владельцев карт от мошеннических онлайн-платежей.

Как команда, имеющая непосредственное отношение к процессингу карточных платежей через интернет и радеющая за безопасность электронной коммерции, мы не могли пройти мимо предлагаемой инновации и не сравнить ее с технологией 3-D Secure, которая фактически является стандартом интернет-эквайринга в сфере защиты от мошеннических платежей.

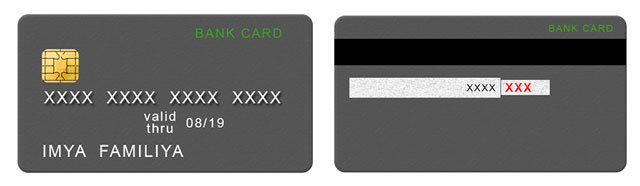

Традиционный СVV/CVC – трехзначный код на банковской карте

Любому владельцу банковской платежной карты, который хоть раз оплачивал что-либо через интернет, хорошо известно, что для совершения платежа наряду со всеми реквизитами карты нужно ввести и трехзначный код, напечатанный на ее обратной стороне. В русскоязычном сегменте интернета эти три цифры обычно так и называют «трехзначный код». В англоязычном мире он известен как CVV (Card Verification Value) или CVC (Card Verification Code).

Изначально CVV/CVC был призван защитить электронную коммерцию от платежей, с использованием похищенных реквизитов банковских платёжных карт. В недавнем прошлом, как минимум лет 20 назад, основным источником хищения карточных реквизитов для интернет-мошенников являлся мир «оффлайна». Номер карты, имя владельца и срок ее действия можно было или подсмотреть и запомнить, когда владелец расплачивался в торговой точке, или скопировать со слип-чеков. А поскольку CVV/CVC просто печатался на обратной стороне карты, увидеть его и похитить было значительно сложнее, чем остальные карточные реквизиты.

Слип-чек – это чек, на который переносились карточные данные, эмбоссированные (или, проще говоря, выдавленные) на карте, путем ее прокатки в слип-машинке. Был такой способ приема карточных платежей, когда электронные каналы связи не были так хорошо развиты как сейчас, и торговые предприятия были оборудованы не электронными POS-терминалами, а такими вот механическими устройствами.

Однако с развитием электронной торговли защитная функция CVV/CVC постепенно утратила свою эффективность, так как мошенники начали активно использовать фишинговые методы добычи карточных данных, при которых, введенные в заблуждение, владельцы карт самостоятельно сообщали им не только выдавленные на карте реквизиты, но и тот самый CVV/CVC.

Эволюция CVV/CVC — динамический трехзначный код

Динамический код, DCV – это эволюционное развитие устаревших CVV/CVC. В отличие от них, на протяжении всего действия срока карты DCV регулярно меняется через равные промежутки времени (по умолчанию каждые 20 минут) по определенному алгоритму, известному только банку-эмитенту. Для отображения DCV в платежную карту встроен миниатюрный дисплей.

По замыслу разработчика технологии, DCV делает невозможным использование похищенных карточных реквизитов. Даже если мошенникам удалось получить полный набор данных, как максимум, через 20 минут код изменится, и попытка интернет-платежа с использованием устаревшего трехзначного кода будет отклонена банком-эмитентом.

Динамический верификационный код или 3-D Secure? Вопросы безопасности, удобства, стоимости.

Идея DCV понятна, логична и, действительно, обеспечивает более высокую защиту интернет-платежей по сравнению с использованием статичных CVV/CVC.

Но не опоздала ли технология DCV с выходом на рынок? Сможет ли она составить конкуренцию уже устоявшемуся и общепринятому стандарту в платежной индустрии — верификации владельца карты при совершении интернет-платежа c 3-D Secure? И, наконец, насколько карты с DCV могут быть удобны для эмитентов и конечных пользователей?

Вероятно, DCV могла бы стать революционно прорывной технологией обеспечения безопасности интернет-платежей, если бы в этой области уже не существовало 3-D Secure. Дело в том, что при всей своей инновационности и технологичности DCV все же уступает 3-D Secure в уровне обеспечения безопасности платежей.

Да, DCV меняется каждые 20 минут. Но при использовании современных реализаций 3-D Secure, код подтверждения платежа генерируется и сообщается владельцу карты непосредственно в процессе обработки транзакции (платежа). И поэтому, если в случае с DCV у злоумышленника теоретически есть, пусть и очень небольшой, но шанс использовать похищенные карточные данные до очередной смены DCV, то в случае 3-D Secure у мошенника такого шанса в принципе нет.

А если пластиковая карта физически украдена? DCV, в этом случае, никак не сможет защитить владельца от траты его денег мошенниками в интернет-магазинах. Конечно, банковские инструкции требуют от владельца карты незамедлительно сообщить в банк о ее утрате для немедленной блокировки. Но между хищением и обнаружением пропажи может пройти не один час, а в некоторых случаях и не один день. Этого времени более чем достаточно, чтобы мошенник выкачал с карты все деньги через интернет.

В случае, если интернет-платежи защищены 3-D Secure, преступник не сможет воспользоваться украденной картой. Но, даже если каким-то образом и сможет (например, интернет-торговец отключил опцию проверки по 3-D Secure для всех своих покупателей), правила платежных систем будут на стороне владельца карты и банка–эмитента. Если транзакция по карте, защищенной 3-D Secure, прошла без проверки плательщика (т.е. у владельца карты в процессе покупки не был запрошен код), то ответственность за такую транзакцию лежит на продавце и банке-эквайере, и в случае мошенничества деньги будут возвращены покупателю.

Возникают опасения и в отношении удобства повседневного долговременного использования карты с DCV. Далеко не все люди бережно и осторожно обращаются с куском пластика. Карта может изрядно потереться, как минимум. Она может согнуться. От нее может отколоться уголок. И, тем не менее, при всех повреждениях такую карту можно использовать при оплате через интернет. Очевидно, что с картой, оснащенной DCV, придется обращаться аккуратно, чтобы не дай бог не повредить миниатюрный дисплей. Иначе DCV продолжит меняться, но владелец карты ничего не увидит.

И также очевидно, что стоимость изготовления карты с DCV должна быть выше, чем карты с обычными CVV/CVC.

Все эти размышления дают основания полагать, что DCV пока не может на равных конкурировать с уже существующей и проверенной технологией 3-D Secure. А потому вряд ли эта технология получит широкое распространение в банках-эмитентах тех платежных систем, где 3-D Secure уже используется.

А вот в тех платежных системах, где 3-D Secure по каким-то причинам до сих пор не внедрена (например, БЕЛКАРТ или российской «Мир»), DCV может стать неплохой альтернативой.

Время покажет. К слову интернет-магазины, принимающие платежи по банковским картам через процессинговую платформу bePaid, надежно защищены от мошенничества технологией 3-D Secure и другими инновационными инструментами безопасности.

Динамический пароль 2.0

Данная заметка является логическим продолжением статьи Динамический пароль, опубликованной ранее.

Итоги из статьи Динамический пароль

Способ реализации — не жесткая последовательность, а конструктор динамического пароля, позволяющий вставить приведенные автором шаблоны в любых местах и в любых количествах в своем шаблоне пароля

Сфера применения — не общественные системы для обычного потребителя. В первую очередь идея может быть использована в закрытых системах и организациях, которые хотят усложнить механизм обычного ввода пароля, но не задействовать доп железо (телефоны, токены, смарт-карты и тд)

Недостатки — невозможность хранить на сервере в виде хеша, придется часть шаблона пароля оставлять в открытом виде. Сложность, надо потратить немного времени что бы подготовить пароль по известному вам шаблону и, как следствие, слабая применяемость «в народе».

Преимущества — бесполезность идеи взлома пароля методом перебора (пока идет перебор паролей, сабж может стать тем, который уже был использован генератором ранее). Защита от «подглядываний» пароля (точный пароль, набранный через [1-N] минут может оказаться уже неактуальным)

Идеи и пояснения

Динамический пароль 2.0

Вот и подошла очередь описать принципиально новый «Динамический пароль 2.0». Включаем юмор, и оставляем включенной логику

Представьте ситуацию:

Вы видите как ваш друг набирает в поле пароля банальный пароль «QQQQQ» или «11111» и входит, вы говорите ему, что он полный чайник, раз использует подобный пароль, а он в ответ, выходит из программы и предлагает ввести его вам. Вы пытаетесь ввести пароль 5 раз и вас не пускает, после этого вы вспоминаете что когда-то читали статью на хабре Динамический пароль и предполагаете что пароль просто перегенерился и, скорее всего, тогда на часах была или 11-я минута или что то еще… Но ваш приятель садится за комп и опять у вас на глазах начинает вводить «11111» и его пускает!

В чем секрет?

В фразе «Динамический пароль 2.0» основным словом является «динамический«, но не в смысле «изменяемый», а в смысле «динамичный, танцевальный» 😉

Помните реакцию винды на неправильный ввод пароля 3 раза подряд? Она не дает ничего вводить пару минут, что бы исключить подбор пароля, а потом, через пару минут снова дает 3 попытки.

Что, если контролировать время между введенными символами и использовать его как еще один параметр при входе в систему?

Не буду разжевывать то, что вы и так поняли, и сразу приведу шаблон пароля нашего «продвинутого» приятеля:

Q[[T>500]]Q[[T>500]]Q[[T>500]]Q[[T>1000]]Q

Где [[T>500]], говорит о том что между символами должно быть время в миллисекундах большее чем пол секунды, а между предпоследним и последним символами — больше секунды.

Включаем фантазию и думаем какие еще правила можно придумать: минимальное/максимальное время ввода всего пароля, больше, меньше, погрешность в миллисекундах, динамическое время основанное на первом промежутке времени между вводом первого и второго символа пароля, и много чего еще…

Не забываем, всё это концепты, идеи для размышления, не надо сразу прикладывать идею к сайту «Одноклассники» и его хомячков обитателей 😉

В общем, интересных проектов и удачи Всем!

Update1: Коментарии в статье Третье измерение защиты паролей окончательно меня убедили, что пользователи Хабра мыслят одинаково. До написания своей статьи, я не читал «Третье измерение защиты паролей» и его каментов.

Что такое динамический пароль на банковской карте. Информационный портал по безопасности

Как команда, имеющая непосредственное отношение к процессингу карточных платежей через интернет и радеющая за безопасность электронной коммерции, мы не могли пройти мимо предлагаемой инновации и не сравнить ее с технологией 3-D Secure, которая фактически является стандартом интернет-эквайринга в сфере защиты от мошеннических платежей.

Любому владельцу банковской платежной карты, который хоть раз оплачивал что-либо через интернет, хорошо известно, что для совершения платежа наряду со всеми реквизитами карты нужно ввести и трехзначный код, напечатанный на ее обратной стороне. В русскоязычном сегменте интернета эти три цифры обычно так и называют «трехзначный код». В англоязычном мире он известен как CVV (Card Verification Value) или CVC (Card Verification Code).

Изначально CVV/CVC был призван защитить электронную коммерцию от платежей, с использованием похищенных реквизитов банковских платёжных карт. В недавнем прошлом, как минимум лет 20 назад, основным источником хищения карточных реквизитов для интернет-мошенников являлся мир «оффлайна». Номер карты, имя владельца и срок ее действия можно было или подсмотреть и запомнить, когда владелец расплачивался в торговой точке, или скопировать со слип-чеков. А поскольку CVV/CVC просто печатался на обратной стороне карты, увидеть его и похитить было значительно сложнее, чем остальные карточные реквизиты.

Однако с развитием электронной торговли защитная функция CVV/CVC постепенно утратила свою эффективность, так как мошенники начали активно использовать фишинговые методы добычи карточных данных, при которых, введенные в заблуждение, владельцы карт самостоятельно сообщали им не только выдавленные на карте реквизиты, но и тот самый CVV/CVC.

Эволюция CVV/CVC — динамический трехзначный код

По замыслу разработчика технологии, DCV делает невозможным использование похищенных карточных реквизитов. Даже если мошенникам удалось получить полный набор данных, как максимум, через 20 минут код изменится, и попытка интернет-платежа с использованием устаревшего трехзначного кода будет отклонена банком-эмитентом.

Динамический верификационный код или 3-D Secure? Вопросы безопасности, удобства, стоимости.

Идея DCV понятна, логична и, действительно, обеспечивает более высокую защиту интернет-платежей по сравнению с использованием статичных CVV/CVC.

Но не опоздала ли технология DCV с выходом на рынок? Сможет ли она составить конкуренцию уже устоявшемуся и общепринятому стандарту в платежной индустрии — верификации владельца карты при совершении интернет-платежа c 3-D Secure? И, наконец, насколько карты с DCV могут быть удобны для эмитентов и конечных пользователей?

Вероятно, DCV могла бы стать революционно прорывной технологией обеспечения безопасности интернет-платежей, если бы в этой области уже не существовало 3-D Secure. Дело в том, что при всей своей инновационности и технологичности DCV все же уступает 3-D Secure в уровне обеспечения безопасности платежей.

Да, DCV меняется каждые 20 минут. Но при использовании современных реализаций 3-D Secure, код подтверждения платежа генерируется и сообщается владельцу карты непосредственно в процессе обработки транзакции (платежа). И поэтому, если в случае с DCV у злоумышленника теоретически есть, пусть и очень небольшой, но шанс использовать похищенные карточные данные до очередной смены DCV, то в случае 3-D Secure у мошенника такого шанса в принципе нет.

А если пластиковая карта физически украдена? DCV, в этом случае, никак не сможет защитить владельца от траты его денег мошенниками в интернет-магазинах. Конечно, банковские инструкции требуют от владельца карты незамедлительно сообщить в банк о ее утрате для немедленной блокировки. Но между хищением и обнаружением пропажи может пройти не один час, а в некоторых случаях и не один день. Этого времени более чем достаточно, чтобы мошенник выкачал с карты все деньги через интернет.

В случае, если интернет-платежи защищены 3-D Secure, преступник не сможет воспользоваться украденной картой. Но, даже если каким-то образом и сможет (например, интернет-торговец отключил опцию проверки по 3-D Secure для всех своих покупателей), правила платежных систем будут на стороне владельца карты и банка-эмитента. Если транзакция по карте, защищенной 3-D Secure, прошла без проверки плательщика (т.е. у владельца карты в процессе покупки не был запрошен код), то ответственность за такую транзакцию лежит на продавце и банке-эквайере, и в случае мошенничества деньги будут возвращены покупателю.

Возникают опасения и в отношении удобства повседневного долговременного использования карты с DCV. Далеко не все люди бережно и осторожно обращаются с куском пластика. Карта может изрядно потереться, как минимум. Она может согнуться. От нее может отколоться уголок. И, тем не менее, при всех повреждениях такую карту можно использовать при оплате через интернет. Очевидно, что с картой, оснащенной DCV, придется обращаться аккуратно, чтобы не дай бог не повредить миниатюрный дисплей. Иначе DCV продолжит меняться, но владелец карты ничего не увидит.

И также очевидно, что стоимость изготовления карты с DCV должна быть выше, чем карты с обычными CVV/CVC.

Все эти размышления дают основания полагать, что DCV пока не может на равных конкурировать с уже существующей и проверенной технологией 3-D Secure. А потому вряд ли эта технология получит широкое распространение в банках-эмитентах тех платежных систем, где 3-D Secure уже используется.

А вот в тех платежных системах, где 3-D Secure по каким-то причинам до сих пор не внедрена (например, БЕЛКАРТ или российской «Мир»), DCV может стать неплохой альтернативой.

Время покажет. К слову интернет-магазины, принимающие платежи по банковским картам через процессинговую платформу bePaid, надежно защищены от мошенничества технологией 3-D Secure и другими инновационными инструментами безопасности.

Предложен метод разблокировки мобильных устройств с сенсорным экраном путем выполнения определенных операций на экране, результатом которых является получение доступа к устройству. В работе описывается суть разработанного метода, рассмотрен пример работы данного метода, описаны действия на стороне устройства, возможные варианты модификации метода, выявлены положительные и отрицательные моменты данного метода.

Введение

Графический пароль – метод разблокировки мобильных устройств путем выполнения определенных операций над сенсорным экраном, результатом которых является получение доступа к устройству. Использование графического пароля возможно и на обычных персональных компьютерах, где ввод графического пароля может осуществляться с помощью курсора мыши.

Допустим, в настройках мобильного устройства мы указали метод разблокировки – графический пароль. Это значит, что мы придумываем пароль, например «A?BC? » – секретный пароль (постоянный). Введем понятие динамического пароля – пароль, который генерируется на основе секретного(постоянного) пароля.

Исходя из выше сказанного: динамический графический пароль устраняет самый важный недостаток обычных графических паролей: ввод графического пароля компрометирует сам пароль, и для злоумышленника, завладевшего вашим устройством, не составит труда подобрать пароль.

Для разблокировки устройства в поле «Динамический пароль» необходимо ввести значение динамического пароля, полученное для данной псевдослучайной сетки. В идеале никаких действий, кроме определения значения динамического пароля и его ввода, выполнять не нужно.

1. МЕТОД ОПРЕДЕЛЕНИЯ ДИНАМИЧЕСКОГО ПАРОЛЯ ПУТЕМ МЫСЛЕННЫХ ВЫЧИСЛЕНИЙ

2. МЕТОД ОПРЕДЕЛЕНИЯ ДИНАМИЧЕСКОГО ПАРОЛЯ ПУТЕМ ЕГО ОТОБРАЖЕНИЯ НА ЭКРАНЕ

Данный метод можно использовать и в качестве обычного графического пароля. Рассмотрим тот же метод, но с отображением нашего секретного пароля, что является нежелательным моментом, так как основная задача динамического пароля не выдать значение постоянного секретного пароля.

3. ПРОВЕРКА ВВЕДЕННОЙ ЦИФРЫ (ДЕЙСТВИЯ НА СТОРОНЕ УСТРОЙСТВА)

4. ПРИМЕР ОШИБОЧНОГО ВВОДА

На рис. 4 представлены два примера ошибочного ввода. В попытке подбора или при ошибочном вводе, человек в данном случае вводит цифру 40 или 39, а нужно ввести 36.

5. ВОЗМОЖНЫЕ МОДИФИКАЦИИ

ЗАКЛЮЧЕНИЕ

Данный метод динамического графического пароля может использоваться для прохождения аутентификации на доступ к устройству в условиях, когда есть риск, что ввод пароля может быть обнаружен, а сам пароль скомпрометирован. Рассмотрим достоинства и недостатки такого способа. Достоинства: при мысленном определении динамического пароля, постоянный пароль не отображается, такие методы в принципе очень эффективны; нельзя определить пароль по следам от пальцев на экране устройства, каждый раз сетка генерируется случайным образом; для сторонников двухфакторной аутентификации, например, по SMS, этим способом можно пройти аутентификацию даже быстрее; не привязанность данного метода к наличию сенсорного экрана, возможность реализации на устройствах без сенсорных экранов.

Недостатки: при достаточно маленьком поле, коротком пароле, вероятность угадывания пароля высока; огромное же поле вызывает трудности с нахождением символов постоянного пароля; значение динамического пароля имеет невысокую границу сверху, например, не больше 60, для короткого пароля.

Список использованной литературы

1. Радион Нигматулин. Динамический пароль [Электронный ресурс]. 2012. – Режим доступа: http://habrahabr.ru/post/136580/ / (дата обращения:26.03.2013).

2. Динамический графический пароль. Пример реализации [сайт]. [Электронный ресурс]. – Режим доступа:https://sites.google.com/site/coolprogramms/ arhiv-besplatnyh-programm (дата обращения: 26.03.2013).

Давно пришла мне в голову одна идея по поводу улучшения защищенности своих аккаунтов и входа на сайты, где требуется регистрация.

Хабр я тогда читал без регистрации, поэтому естественно ничего и не писал.

Кому это нужнее? Наверное Гуглю, подумал я… С трудом нашел адрес одного сотрудника, написал письмо.

Краткое содержание (Я это я, С это сотрудник):

Я. У меня есть идея по входу в аккаунт, это повысит секретность и надежность процесса.

С. Присылайте, я найду кому передать.

Я. Присылаю (описание будет ниже диалога).

С. Вынужден разочаровать, но уже сделано (и дает мне ссылку на двухэтапную аутентификацию).

Я. Это совсем не то! Там предложен метод двухэтапной аутентификации. Для нее нужен телефон (не очень хорошая и надежная привязка), на который шлется код второго этапа аутентификации. Причем код можно поменять лишь один раз в 30 дней…

С.… (молчок).

Я. Напоминаю.

С. Идея плохая, не тратьте время, я ее никому пересылать не буду.

Если идея плохая, значит так оно и есть, забросил этот процесс.

Думаю, вот ведь люди, думают как защитить своих пользователей! И вспоминаю свою идею. Может все же кому-то понадобится?

Пароли к электронным ящикам, личным страничкам, форумам и т. д. всегда неизменные.

Меняются они вручную и достаточно редко самими пользователями.

При редкой смене пароля его секретность уменьшается.

Если кратко, то суть в том, что пароль пользователя не является жестким, а динамическим и меняется по правилам и условиям, описанным при регистрации (изменении пароля).

При входе в Аккаунт, почтовый сервер проверяет совпадение набранного пароля с текущим набором всех изменяющихся параметров.

В отличии от двухэтапной аутентификации, в моем варианте код меняется автоматически по заранее определенным правилам. Причем меняться может хоть раз в 10 минут (зависит от того, что использовано в динамической части).

И для ввода не нужен телефон.

1. Мнения разделились. В обсуждении кто-то считает идею так себе, кто-то нашел рациональное зерно.

6. Появилось дальнейшее развитие идеи Динамический пароль 2.0 автора djvu

Для того чтобы понять, что такое статический пароль в Приват24, давайте для начала рассмотрим процесс регистрации и виды существующих паролей. Регистрация займет у вас пару минут и потребует несколько простых шагов (иногда сотрудники банка регистрируют вас в системе Приват24 самостоятельно):

Что такое статический и динамический пароль

Статический пароль — это код который вы вводите при входе в свой личный кабинет в Приват24.

Динамический пароль – это смс сообщение с цифровым кодом, которое система автоматически высылает на ваш мобильный телефон для того, чтоб удостовериться, что ваш телефон не был украден и это именно вы, а не злоумышленники сейчас заходите в свой аккаунт (электронный личный кабинет в Приват24).

Защита банковских систем имеет высокий уровень, однако, схемы злоумышленников тоже не стоят на месте.

Вот несколько простых правил пользования статистическим кодом, которые помогут сохранить ваши деньги в целостности:

Проблемы при авторизации

Каждый раз при входе в ваш личный кабинет, будет запрашиваться сначала номер телефон, а затем статический пароль. Но что делать, если система выдает «неверные данные»?