что такое ботнет блэклист

990x.top

Простой компьютерный блог для души)

Botnet:Blacklist — что это такое, что делать?

На практике: часто выскакивает сообщение при использовании торрент-качалки, вы загружаете файлы, периодически/часто появляется сообщение безопасности с упоминанием типа угрозы Botnet:Blacklist.

Что делать: необходимо внести программу в список исключений антивируса, при условии что данное ПО — вполне обычное, безопасное, например торрент-клиент. В случае, если приложение, от которого появляются сообщения Botnet:Blacklist — неизвестное, подозрительное, тогда удалите или отправьте в карантин. Также плюсом будет просканировать компьютер лучшими антивирусными утилитами: AdwCleaner, HitmanPro, Dr.Web CureIT (против опасных/рекламных угроз).

Botnet:Blacklist — что за угроза? Blacklist собственно означает черный список, лист небезопасных IP-адресов. Ботнет — тип вируса, цель которого — незаметное присутствие на компьютере для выполнения определенных задач/команд, которые посылает командный центр. Попадает на ПК часто при установке софта/игр, загруженных из небезопасных источников (торрент-порталы, варезники). Причем тут торрент-качалка? Эта утилита при скачивании файлов обменивается данными с большим количеством IP-адресов, такой принцип работы торрента, при обнаружении небезопасного IP-адреса — антивирус выдает предупреждение. Сам факт обнаружения IP-адреса в торрент-качалке для того кто качает — не несет опасности, поэтому торрент-клиент можно добавить в список исключения антивируса. PS: скорее всего потенциально опасный IP-адрес — это тоже один из пользователей, который пользуется качалкой, не подозревая что комп заражен ботнет-вирусом.

Данное сообщение может отображать антивирус AVG, Avast. Проблема может исходить например от программы qBittorrent, некоторые пользователи удалили данное ПО — уведомление перестало появляться.

Опасные ботнеты, и что о них известно. Примеры угроз

Вы слышали когда-нибудь о таком понятии, как ботнет. Если нет, то в этом нет ничего странного. Для любого рядового интернет-пользователя это нормально. Потому как умысел киберпреступников кроется именно в этом. Ничего, кроме неприятностей, они не несут, поэтому лучше с ними вообще никогда не сталкиваться.

Любыми незаконными способами их разработчикам удается скрывать свою деятельность десятилетиями, зарабатывать на них и приносить большой ущерб обществу.

По оценке Винта Серфа, создателя протокола TCP/IP, около четверти из 600 млн компьютеров по всему миру, подключённых к Интернету, могут находиться в ботнетах. В Индии их составляет рекордное количество

В этом обзоре мы постараемся пролить свет на самые известные и опасные вредоносные ПО. Расскажем об основных видах и покажем на примерах, какой ущерб они наносят. Также расскажем, как можно от них защититься.

Ботнет (англ. botnet) — это компьютерная сеть, в которой каждое устройство с доступом в интернет заражено вредоносной программой и управляется бот-мастером.

Первые ботнеты начали появляться в 2000-х, и с каждым годом их количество стремительно росло. И не просто так. Это прибыльный и поэтому лакомый бизнес для хакеров. Применение таким вредоносным компьютерным сетям находят во многих сферах деятельности, где есть выход в интернет.

Как это происходит: бот, который находится в составе ботнета, атакует и поражает незащищенное устройство или сайт, а затем управляет им в своих целях. Так расширяется сеть и создается новый источник атак. Это может быть персональный компьютер на любой ОС, корпоративный сайт и даже ваш новенький умный пылесос или чайник.

Они создаются и используются для вымогательства денежных средств, кражи персональных данных, майнинга, слива рекламных бюджетов (автоматического скликивания объявлений).

Сами по себе боты — это не вирусы. Это ПО, а точнее, набор, который состоит или может состоять из вирусных программ, инструментов взлома ОС, брандмауэров, ПО для перехвата информации или удаленного управления устройством.

Владельцы зараженных устройств могут даже не подозревать, что их компьютер или чайник уже являются частью сети ботнет. К счастью, разработчики антивирусных программ и ПО в сфере кибербезопасности, банки и такие сервисы, как BotFaqtor, вычисляют их и разрабатывают защитные программы. И даже несмотря на то, что различным структурам удается сократить их распространение, борьба с ними уже превратилась в игру в кошки-мышки. Мошенники находят лазейки и избегают системы защиты.

Они появляются не за один вечер. На становление целой сети им нужно охватить как можно больше компьютеров своих жертв, превратить их в зомби, или рабов. И чтобы стать частью ботнета, компьютер намеренно заражается вредоносной программой.

Работающих способов заразить компьютер существует множество. Хакеры придумывают всё новые и новые варианты распространения вредоносного ПО. Самые популярные — рассылка e-mail с опасной «начинкой» или проникновение через уязвимые места легального ПО на устройство. Пользователь может не подозревать о таком соседстве до тех пор, пока «внедренца» не обнаружит антивирус. Печально то, что большинство новых сетей долгое время остаются незамеченными.

Факт: к операции по раскрытию сети и прекращению распространения ботнет Emotet из семейства троянских вирусов были привлечены Европол, ФБР и Национальное агентство по борьбе с преступностью Великобритании. Он был создан в 2014 году и проникал в ПК на ОС Windows различных организаций через фишинговые электронные письма, в которые был вложен Word-документ со ссылкой на скачивание вредоносного ПО.

Когда бот-пастух (также его называют бот-мастер) заполучает в свою сеть достаточное количество устройств или компьютеров, он переходит к удаленному управлению ими.

Входит ли ваш компьютер в ботнет? Проверьте!

Многие думают, что компьютерный вирус обязательно выводит компьютер из строя. Если система работает нормально, то нет смысла переживать, верно? На самом деле нет. Создатели вирусов — это отнюдь не скучающие кибервредители. И их основная цель заключается вовсе не в создании киберпетарды просто для смеха или из вредности. Основная цель киберпреступников — заработать денег. Во многих случаях это предполагает прямо противоположное поведение: лучший вирус — самый незаметный.

Например, такое скрытное поведение характерно для ботнетов. Это сети компьютеров-зомби, обычно состоящие из тысяч зараженных систем. Если говорить о самых крупных — это многие сотни тысяч. Как правило, владельцы «зомбированных» компьютеров даже не подозревают о том, что с ними что-то не в порядке. Разве что могут заметить некоторое снижение производительности, но для компьютеров это в принципе не в диковинку.

Ботнет используют для различных целей. Иногда для сбора личной информации, такой как пароли, номера кредитных карт, почтовые адреса, адреса электронной почты, телефоны, номера документов и так далее. Эта информация в дальнейшем может использоваться для разнообразных вариантов мошенничества, рассылки спама или распространения вредоносного ПО. Также ботнеты могут использоваться для распределенной атаки на серверы и сети.

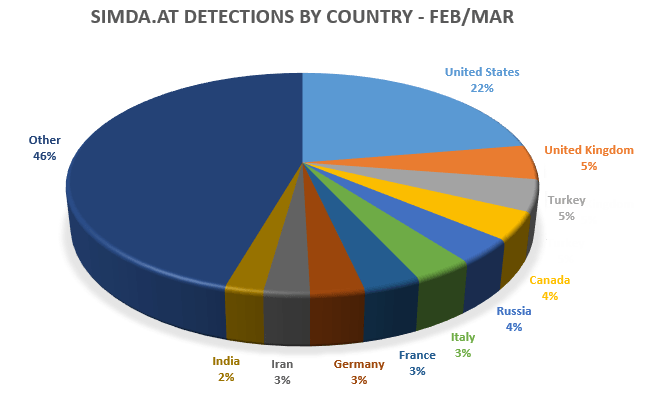

Большой ботнет — сложная распределенная система. Для вывода его из строя, как правило, требуются объединенные усилия множества организаций. Самый свежий пример — ботнет Simda, который, по некоторым оценкам, «зомбифицировал» до 770 тыс. компьютеров в 190 странах мира. Наибольшее число зараженных систем обнаружено в США, Великобритании, Турции, Канаде и России.

Simda, если можно так выразиться, — это такая «торговая сеть» для «производителей» вредоносного ПО. Ботнет использовался для распространения других типов вредоносного ПО, в том числе ворующего данные платежных систем. Сами создатели ботнета зарабатывали на том, что предлагали любому желающему возможность установить собственное вредоносное ПО на зараженные компьютеры, уплачивая определенную сумму за каждую успешную установку.

Ботнет действовал в течение нескольких лет. Чтобы сделать его более эффективным, создатели Simda постоянно работали над новыми версиями, выпуская и распространяя их каждые несколько часов. На данный момент вирусная коллекция «Лаборатории Касперского» содержит более 260 тыс. образцов исполняемых файлов, принадлежащих различным версиям Simda.

Несколько дней назад, 9 апреля, все управляющие сервера ботнета Simda, расположенные в Нидерландах, США, Люксембурге, России и Польше, были ликвидированы.

Полный список организаций, чьими силами была осуществлена эта операция, дает отличное представление о том, насколько она была непростой. Для того чтобы противостоять преступникам, свои усилия объединили Интерпол, «Лаборатория Касперского», Microsoft, Trend Micro, Cyber Defense Institute, ФБР, Национальный центр по борьбе с преступлениями в сфере высоких технологий Нидерландов, отдел новых технологий полиции герцогства Люксембург и отдел «К» МВД России.

«Ботнеты — географически распределенные сети, из-за этого вывести ботнет из строя — очень непростая задача. Поэтому очень важно объединить усилия как государственных структур, так и частных компаний — каждая сторона вносит свой вклад в общее дело, — говорит Виталий Камлюк, исследователь «Лаборатории Касперского». — В данном случае «Лаборатория Касперского» обеспечивала технический анализ, сбор данных о деятельности ботнета через Kaspersky Security Network и давала рекомендации по стратегии обезвреживания управляющих серверов».

Расследование все еще продолжается, так что говорить о том, кто стоит за ботнетом Simda, пока рано. Что важно для нас, пользователей: сервера, позволявшие киберпреступникам связываться с зараженными компьютерами и управлять ими, на данный момент выключены. Однако это не повод расслабляться: владельцам «зомбированных» систем следует избавиться от вредоносного ПО, и чем быстрее — тем лучше.

На сайте «Лаборатории Касперского» доступна специальная страница, на которой каждый желающий может проверить, не является ли его компьютер частью ботнета Simda. Для этого используется сравнение IP-адреса со списком зараженных адресов.

Поскольку по ряду причин это не вполне надежный способ, для большей уверенности лучше сделать полную проверку системы. Например, с помощью бесплатного инструмента Kaspersky Security Scan. Или с помощью более мощного решения Kaspersky Internet Security, пробную версию которого также можно загрузить бесплатно. Разумеется, все остальные продукты «Лаборатории Касперского» также обнаруживают данное вредоносное ПО. Больше подробностей о ботнете Simda можно найти в статье на Securelist.

Входит ли ваш компьютер в ботнет? Проверьте!

Интерпол, Microsoft и Лаборатория Касперского обнаружили и обезвредили огромный ботнет, включавший порядка 770 000 зараженных компьютеров

Многие думают, что компьютерный вирус обязательно выводит компьютер из строя. Если система работает нормально, то нет смысла переживать, верно? На самом деле нет. Создатели вирусов — это отнюдь не скучающие кибервредители. И их основная цель заключается вовсе не в создании киберпетарды просто для смеха или из вредности. Основная цель киберпреступников — заработать денег. Во многих случаях это предполагает прямо противоположное поведение: лучший вирус — самый незаметный.

Например, такое скрытное поведение характерно для ботнетов. Это сети компьютеров-зомби, обычно состоящие из тысяч зараженных систем. Если говорить о самых крупных — это многие сотни тысяч. Как правило, владельцы «зомбированных» компьютеров даже не подозревают о том, что с ними что-то не в порядке. Разве что могут заметить некоторое снижение производительности, но для компьютеров это в принципе не в диковинку.

Ботнет используют для различных целей. Иногда для сбора личной информации, такой как пароли, номера кредитных карт, почтовые адреса, адреса электронной почты, телефоны, номера документов и так далее. Эта информация в дальнейшем может использоваться для разнообразных вариантов мошенничества, рассылки спама или распространения вредоносного ПО. Также ботнеты могут использоваться для распределенной атаки на серверы и сети.

Большой ботнет — сложная распределенная система. Для вывода его из строя, как правило, требуются объединенные усилия множества организаций. Самый свежий пример — ботнет Simda, который, по некоторым оценкам, «зомбифицировал» до 770 тыс. компьютеров в 190 странах мира. Наибольшее число зараженных систем обнаружено в США, Великобритании, Турции, Канаде и России.

Simda, если можно так выразиться, — это такая «торговая сеть» для «производителей» вредоносного ПО. Ботнет использовался для распространения других типов вредоносного ПО, в том числе ворующего данные платежных систем. Сами создатели ботнета зарабатывали на том, что предлагали любому желающему возможность установить собственное вредоносное ПО на зараженные компьютеры, уплачивая определенную сумму за каждую успешную установку.

Ботнет действовал в течение нескольких лет. Чтобы сделать его более эффективным, создатели Simda постоянно работали над новыми версиями, выпуская и распространяя их каждые несколько часов. На данный момент вирусная коллекция «Лаборатории Касперского» содержит более 260 тыс. образцов исполняемых файлов, принадлежащих различным версиям Simda.

Входит ли ваш компьютер в #ботнет #Simda? Проверьте!

Несколько дней назад, 9 апреля, все управляющие сервера ботнета Simda, расположенные в Нидерландах, США, Люксембурге, России и Польше, были ликвидированы.

Полный список организаций, чьими силами была осуществлена эта операция, дает отличное представление о том, насколько она была непростой. Для того чтобы противостоять преступникам, свои усилия объединили Интерпол, «Лаборатория Касперского», Microsoft, Trend Micro, Cyber Defense Institute, ФБР, Национальный центр по борьбе с преступлениями в сфере высоких технологий Нидерландов, отдел новых технологий полиции герцогства Люксембург и отдел «К» МВД России.

«Ботнеты — географически распределенные сети, из-за этого вывести ботнет из строя — очень непростая задача. Поэтому очень важно объединить усилия как государственных структур, так и частных компаний — каждая сторона вносит свой вклад в общее дело, — говорит Виталий Камлюк, исследователь «Лаборатории Касперского». — В данном случае «Лаборатория Касперского» обеспечивала технический анализ, сбор данных о деятельности ботнета через Kaspersky Security Network и давала рекомендации по стратегии обезвреживания управляющих серверов».

Расследование все еще продолжается, так что говорить о том, кто стоит за ботнетом Simda, пока рано. Что важно для нас, пользователей: сервера, позволявшие киберпреступникам связываться с зараженными компьютерами и управлять ими, на данный момент выключены. Однако это не повод расслабляться: владельцам «зомбированных» систем следует избавиться от вредоносного ПО, и чем быстрее — тем лучше.

На сайте «Лаборатории Касперского» доступна специальная страница, на которой каждый желающий может проверить, не является ли его компьютер частью ботнета Simda. Для этого используется сравнение IP-адреса со списком зараженных адресов.

Поскольку по ряду причин это не вполне надежный способ, для большей уверенности лучше сделать полную проверку системы. Например, с помощью бесплатного инструмента Kaspersky Security Scan. Или с помощью более мощного решения Kaspersky Internet Security, пробную версию которого также можно загрузить бесплатно. Разумеется, все остальные продукты «Лаборатории Касперского» также обнаруживают данное вредоносное ПО. Больше подробностей о ботнете Simda можно найти в статье на Securelist.

В интернете тоже чума: таинственный ботнет Mris атакует крупные ресурсы. Рассказываем просто о сложном

Новости о том, что Яндекс подвергся небывалой по силе DDoS-атаке начали появляться еще в понедельник. Сегодня компания Qrator Labs, специализирующаяся на защите от DDoS-атак рассказала в своем блоге о том, что на самом деле происходит.

За атаками на Яндекс и другие крупные ресурсы по всему миру стоит бот-нет, получивший говорящее название Mēris, с латышского – «чума». Так что от вирусов страдает не только человечество, но и интерет.

Mēris – беспрецедентный по размеру и мощности ботнет, способный вывести из строя практически любой ресурс в Сети. Пока ни его создатели, них их цели не известны. Хотя понятно, что вряд ли они светлые.

Лирическое отступление, какой-такой ботнет?

Что такое вообще ботнет? Это сеть устройств, подключенных в интернет, на которые установлена незаметная (для их владельца) программа, способная управлять действиями этого устройства в Сети.

Кто делает эти ботнеты? Достаточно «подкованный» программист создает код, который, будучи установленным на устройство, заполучает над ним контроль. Чем больше контролируемых устройств – тем лучше, «качественнее» ботнет. Незаметный вредоносный софт может быть установлен на тысячах и тысячах устройств.

Зачем вообще нужен ботнет? Избавиться от сайта конкурента, «накрутить» показатели сайта, шантажировать и т.д. Ничего хорошего.

Наиболее распространенное использование ботнета – для организации DDoS-атак (Distributed Denial of Service, распределённая атака типа «отказ в обслуживании»), смысл которых в том, чтобы перегрузить запросами веб-сайт и вызывать таким образом сбой в его работе. Как будто все те устройства, входящие в состав ботнета, направляемые создателями этого ботнета, решили разом зайти на какой-то веб-сайт, который не выдержал такой непривычной нагрузки и «лег».

Как стать частью ботнета (и не заметить)? Для владельца устройства, пополнившего ряды ботнета, все происходит незаметно – он то ли что-то не то открывает в почте, то ли устанавливает какое-то приложение из не очень проверенного источника…

Но компьютер/телефон ведет себя как надо, не сбоит, не выходит из строя. Просто теперь им управляет не только его основной владелец, но и тот, кто стоит за ботнетом. И пока основной «хозяин» спит или смотрит ролики на YouTube, его компьютер/телефон, повинуясь воле владельца ботнета, например, ежесекундно обращается к сайту Яндекса.

Очень важно! Заражены могут быть как пользовательские устройства – компьютеры и телефоны, так и сетевая инфраструктура, например, роутеры. К ним можно получить доступ подобрав пароль, найдя уязвимость в софте и т.д.

Чем так необычен (и опасен) Mēris?

Как раз тем, что он для атаки использует не зараженные пользовательские устройства, компьютеры или смартфоны, которые соединяются с интернетом слабенькими (относительно) каналами вроде домашнего/офисного Wi-Fi или мобильной сети. Заражена сетевая инфраструктура, которая обладает мощным промышленным Ethernet-соединением с Сетью и способная за счет своей мощности на гораздо более масштабные атаки, чем традиционные ботнеты.

Поэтому сравнение с Mirai, знаменитым ботнетом, собранным из устройств типа ip-видеокамер, домашних роутеры и т.д., эксперты из Qrator Labs все-таки считают некорректным. Хотя Mirai поражал сетевые устройства, они все-таки подключались к интернету по слабым пользовательским сетям. Хотя более точно можно будет судить, когда экспертам удастся добыть образец вредоносного кода Mēris.

Что точно известно, Mēris поражает сетевые устройства Mikrotik. Компания из Латвии, так что можно оценить юмор экспертов, давших имя ботнету именно на латышском языке. На сетевой технике не было включено автообновление, что сделало возможным присутствие в Сети техники с прошивками, относящимися к 2017 году и даже ранее. Чем старше программное обеспечение – тем больше вероятность, что хакеры уже обнаружили его слабые места и ими воспользовались. Поэтому так важно своевременно обновлять ПО.

Сетевые устройства, оставленные без какого-то внимания со стороны администратора (работает – и ладно), могут быть давно взломаны и работать как на своих основных хозяев, так и неких теневых «кукловодов». Qrator Labs отмечает также случаи взлома через банальный подбор паролей, которые часто либо очень простые, либо вообще оставлены установленные производителем по умолчанию.

Пользователь Хабр, экспериментально получивший доступ в сеть РЖД, сделал это именно через роутер Mikrotik, оставленный вообще без пароля.

Истинный размер нового ботнета неизвестен и, вероятно, огромен – он может «положить» почти любую сетевую инфраструктуру в мире, включая защищенную от DDoS-атак.

Наибольшее количество атакующих устройств зафиксировано в Индии, Бразилии и Эквадоре.

ИТ-эксперты ищут решение этой проблемы, надеемся, у них это получится быстрее, чем с COVID-19.

Лютая говностатья уровня Яндекс дзен и первого класса школы. Информации чем образован ботнет, анализ сс, какая дыра в говновинде опять послужила причиной даже рядом нет.

Автор, откуда у Вас инфа что автообновления нет? Есть автообновление, но его, как правило, не включают для стабильности устройства. Кто же сбудет сам себе инет вырубать в тот самый момент когда он больше всего нужен? Даже свои зеркала с обновлениями можно делать.

> ИТ-эксперты ищут решение этой проблемы, надеемся, у них это получится быстрее, чем с COVID-19.

а что наши ит-эхперты уже ковид лечат?

Яндекс.Аренда или геморой за 2к в месяц

Решил я как-то вот сдать квартиру, да не нашел аналогов лучше, чтоб мозги себе не парить, чем сдать через Яндекс Аренду. Всё прозрачно, всё шикарно, да клининг (ужасный клининг), да фотки вам сделаем(фотки хорошие), всё в лучшем виде, жильцов найдем Вам, объявление сделаем, да чтоб вообще не парился, будем счетчики снимать (лол, нет).

Началось всё это мракобесие с подписания договора с самим Яндексом. Тут всё прошло неплохо, договор нормальный, подписали, ключи передали, да разбежались. Неделя, вторая, третья, а жильцов всё и не видно. Решаю я уточнить, как там дела, а уточнять то и не понятно у кого. Множество агентов, ещё больше операторов и все говорят мол «Да, все норм, но я этим не занимаюсь, вот спроси у того. «

Яндекс Аренда щеголяет тем, что у них нет залога, куча страховок, и вообще мы замечательные. Вот тут и возникает главная проблема и вопрос у меня, как у неопытного арендодателя. Сам виноват, расслабился, поверил в людей и простил оплату жкх от жильца за последние 4 месяца (причин масса была), начал трясти Яндекс, на что был мне ответ мол «жкх не входит в наши дела, давай там сам разбирайся, в суд подавай на жильца, но мы участвовать не будем, удачи.

Я понимаю, что виноват сам и всё такое, но зачем позиционировать себя как супер сервис, а потом кидать своих клиентов на произвол судьбы?

То есть, теоретически, любой жилец может кинуть меня на деньги и ничего не будет? Обычный залог выглядит куда приятнее и надежнее, чем целый сервис Яндекса. Смешно? Мне не очень. (с) Я.

Обходите этот сервис стороной, он не просто сырой, дело в отношении к клиентам.