что такое битлокер на виндовс 7

Включаем Bitlocker в Windows 7

Технология Bitlocker позволяет шифровать диски, установленные в ПК, в том числе и USB-носители и SD карты, посредством нескольких алгоритмов:

AES 128;

AES 256 и др.

Важно отметить, что при включении защиты и шифровании диска получить доступ к данным можно только с помощью пароля или специального ключа. При этом это актуально не только на том компьютере, где был использован модуль, но и на любом другом. То есть даже при подключении диска в другой ПК защита останется. Сам модуль встроен в систему, поэтому нет необходимости скачать Bitlocker Windows 7 – его нужно только включить.

Еще необходимо отметить, что шифрование затрагивает том, а не сам физический диск. То есть можно зашифровать только часть диска или том, состоящий из нескольких ЖД. Для работы модуля потребуются NTFSтома и не менее 1.5 Гб свободного пространства. Для расшифровки и получения доступа к данным существует три механизма:

Прозрачный. Основан на возможностях TPM обеспечения, что обеспечивает стандартный режим работы для пользователей. Ключ для шифровки встроен в чип TPM и активируется при загрузке ОС;

Проверка подлинности. Доступ пользователь может получить только при прохождении аутентификации – ввода PIN кода в момент загрузки системы;

USB-ключ. На внешний носитель в виде USB устройства записывается ключ запуска. Для получения доступа в защищенную среду необходимо вставить носитель в USB порт для считывания кода. Для работы этого режима в BIOS должна быть включена функция чтения USB в загрузочной среде.

Теперь вы знаете, что такое Bitlocker Windows 7. Следует отметить, что функция может работать только при условии, что на материнской плате компьютера есть модуль TPM. Однако такое требование не совсем верно, поскольку шифрование можно включить и без него при определенных настройках.

Как включить Битлокер

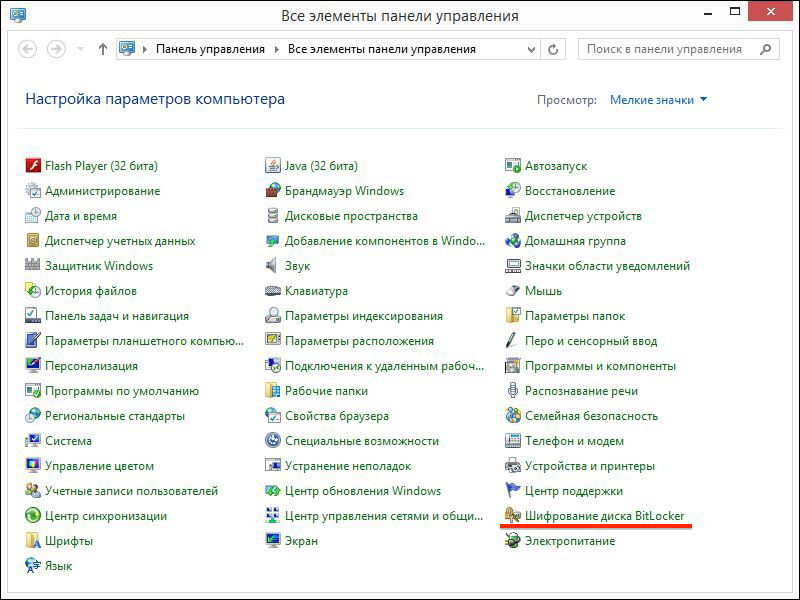

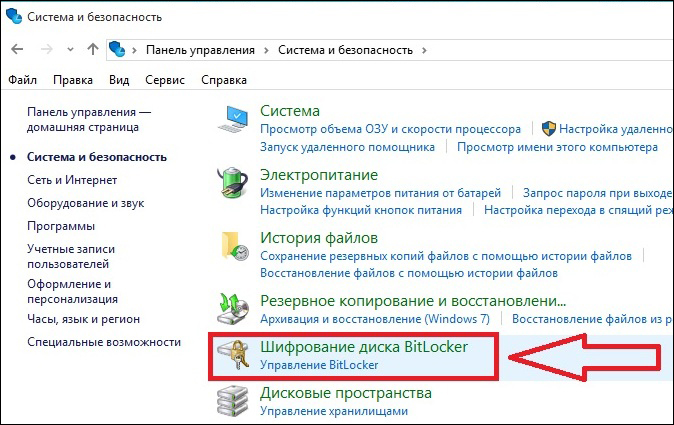

Мы разобрались в том, что в системе есть встроенная функция шифрования дисков для обеспечения безопасности и сохранности данных, чтобы к ним имели доступ только вы. Теперь нужно понять, как включить Bitlocker в Windows 7. Для этого необходимо сделать следующее:

Включение или отключение Bitlocker в Windows

Никого совсем не удивляет тот факт, что на персональном компьютере может храниться сугубо личная информация или же корпоративные данные, представляющие повышенную ценность. Нежелательно, если такие сведения попадут в руки сторонних лиц, которые могут ими воспользоваться, провоцируя серьёзные проблемы у бывшего владельца ПК.

В зависимости от обстоятельств Bitlocker можно активировать и деактивировать.

Именно по этой причине многие пользователи выражают желание предпринять какие-то действия, ориентированные на ограниченный доступ ко всем файлам, сохраняющимся на компьютере. Такая процедура, действительно, существует. Проделав определённые манипуляции, никто из посторонних, не зная пароль или ключ к его восстановлению, не сможет получить доступ к документам.

Защитить важную информацию от ознакомления сторонними лицами удаётся, если провести шифрование диска Bitlocker. Такие действия помогают обеспечить полную конфиденциальность документам не только на конкретном ПК, но и в том случае, когда кем-то жёсткий диск извлечён и вставлен в другой персональный компьютер.

Алгоритм включения и выключения функции

Шифрование диска Bitlocker осуществляется на Windows 7, 8 и 10, но только не всех версий. Предполагается, что на материнской плате, которой оснащён конкретный компьютер, на котором пользователь желает провести шифрование, должен наличествовать модуль TPM.

Прежде чем приступить к процессу шифрования всех файлов, важно учесть, что эта процедура достаточно продолжительная. Точное количество времени назвать предварительно затруднительно. Всё зависит от того, какой объём информации имеется на жёстком диске. В процессе шифрования Windows 10 будет продолжать работать, но вряд ли своей работоспособностью сможет порадовать вас, поскольку показатель производительности будет существенно снижен.

Включение функции

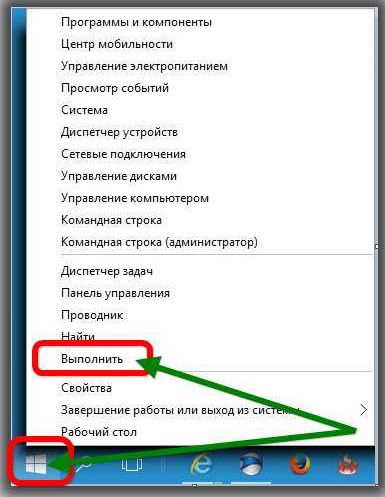

Если на вашем компьютере установлен Windows 10, при этом вы испытываете активное желание включить шифрование данных, воспользуйтесь нашими советами, чтобы вам не только всё удалось, но и путь реализации такого желания не был затруднительным. Первоначально найдите на своей клавиатуре клавишу «Win», иногда она сопровождается пиктограммой Windows, зажмите её, одновременно с нею зажмите клавишу «R». Зажатие этих двух клавиш одновременно вызывает открытие окна «Выполнить».

В открывшемся окне вы обнаружите пустую строку, в которую вам потребуется ввести «gpedit.msc». После нажатия на кнопку «Ok», откроется новое окно «Редактор локальной групповой политики». В этом окне нам предстоит проделать небольшой путь.

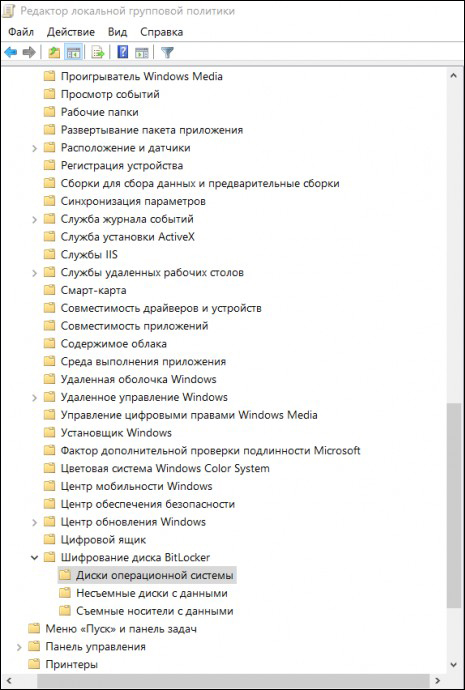

С левой стороны окна найдите и сразу же кликните по строке «Конфигурация компьютера», в открывшемся подменю найдите «Административные шаблоны», а затем в очередном открывшемся подменю перейдите на параметр, расположенный на первом месте в списке и именуемый «Компоненты Windows».

Теперь переведите свой взгляд на правую сторону окна, в нём найдите «Шифрование диска Bitlocker», двойным щелчком клавиши мышки активируйте его. Теперь откроется новый список, в котором вашей очередной целью должна стать строка «Диски операционной системы». Кликните также и по этой строке, вам остаётся совершить ещё один переход, чтобы приблизиться к окну, где будет осуществляться непосредственная настройка Bitlocker, позволяющая его включить, чего именно вам так хочется.

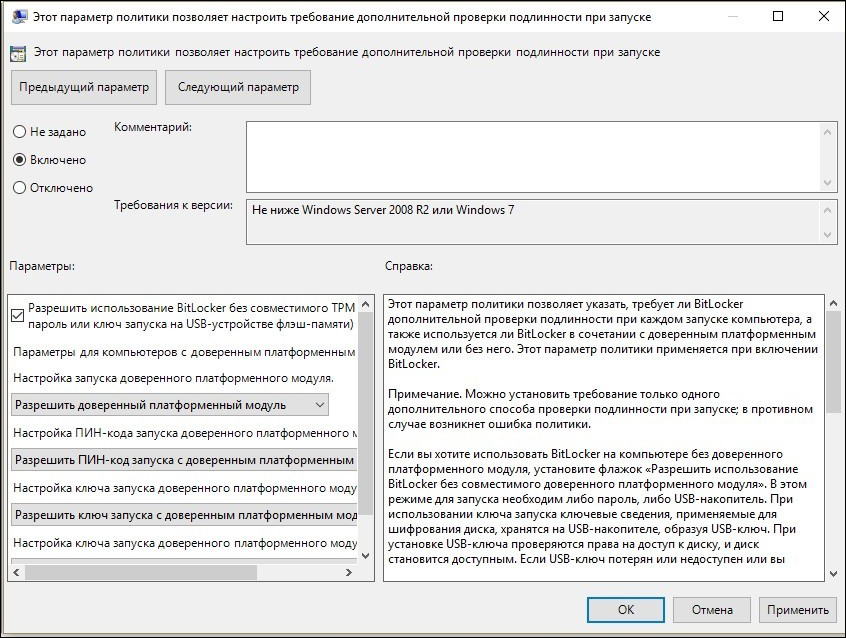

Найдите строку «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске», раскройте этот параметр двойным щелчком. В открытом окне вы найдёте желанное слово «Включить», возле которого рядом обнаружите чекбокс, в нём вам нужно поставить специфическую отметку в виде галочки своего согласия.

Чуть ниже в этом окне находится подраздел «Платформы», в нём вам нужно установить галочку в чекбоксе возле предложения использования BitLocker без специального модуля. Это очень важно, особенно если в вашем Windows 10 нет модуля TPM.

Настройка желаемой функции в этом окне завершается, поэтому его можно закрыть. Теперь наведите курсор мышки на значок «Windows», только кликните по нему правой клавишей, что позволит появиться дополнительному подменю. В нём вы найдёте строку «Панель управления», перейдите на неё, а затем на следующую строку «Шифрование диска Bitlocker».

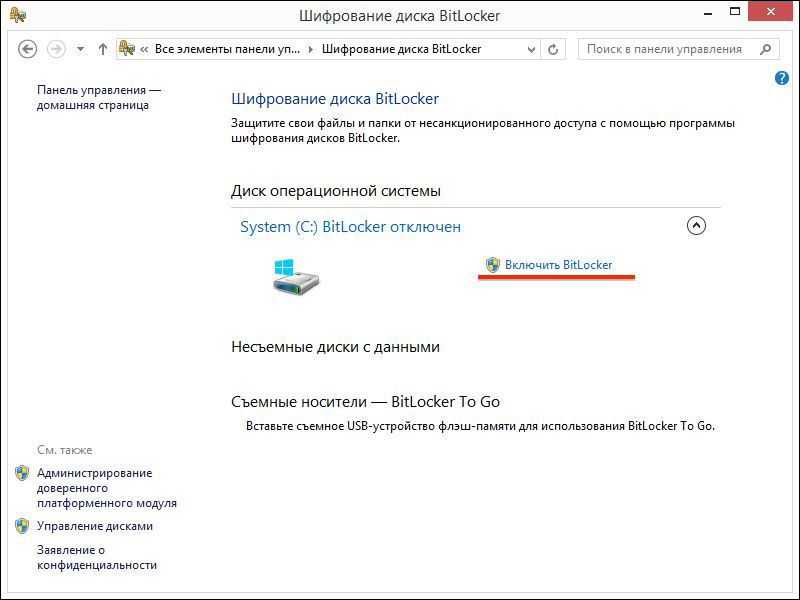

Не забудьте обозначить, где вы желаете осуществить шифрование. Это можно проделать и на жёстком, и на съёмном дисках. После выбора желаемого объекта нажмите на клавишу «Включить Bitlocker».

Теперь Windows 10 запустит автоматический процесс, изредка привлекая ваше внимание, предлагая вам конкретизировать ваши желания. Безусловно, лучше всего перед выполнением такого процесса сделать резервную копию. В противном случае при потере пароля и ключа к нему даже владелец ПК не сможет восстановить информацию.

Далее начнётся процесс подготовки диска к последующему шифрованию. Во время выполнения этого процесса не разрешается выключать компьютер, поскольку таким действием можно нанести серьёзный вред операционной системе. После такого сбоя вы просто не сможете запустить ваш Windows 10, соответственно, вместо шифрования вам предстоит установить новую операционную систему, потратив лишнее время.

Как только подготовка диска успешно завершается, начинается непосредственно сама настройка диска к шифрованию. Вам будет предложено ввести пароль, обеспечивающий доступ впоследствии к зашифрованным файлам. Также будет предложено придумать и ввести ключ восстановления. Оба этих важных компонента лучше всего сохранить в надёжном месте, лучше всего распечатать. Очень глупо хранить пароль и ключ к восстановлению на самом ПК.

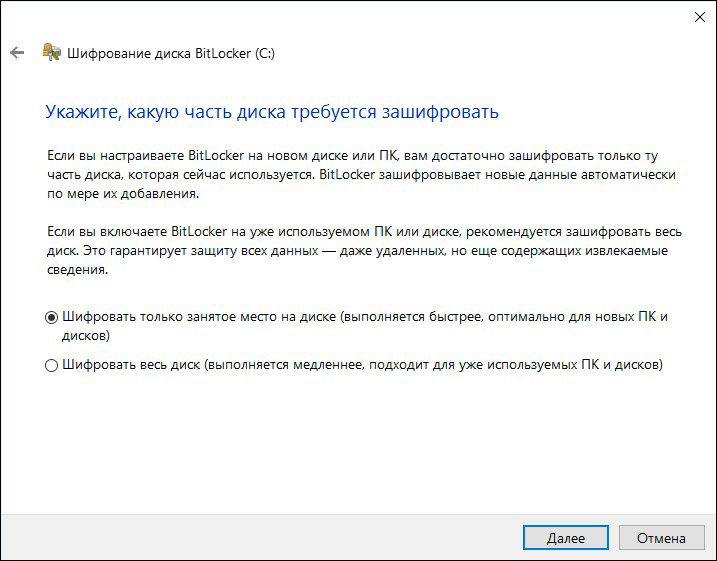

В процессе шифрования система может поинтересоваться у вас, какую часть конкретно вы желаете зашифровать. Лучше всего такой процедуре подвергнуть полностью всё пространство диска, хотя имеется вариант зашифровать только занятое пространство.

Остаётся выбрать такой вариант действий, как «Новый режим шифрования», а после этого запустить автоматическую проверку операционной системы BitLocker. Далее система благополучно продолжит процесс, после чего к вам поступит предложение перезагрузить ваш ПК. Безусловно, выполните это требование, осуществите перезагрузку.

После очередного запуска Windows 10 вы убедитесь в том, что доступ к документам без введения пароля будет невозможен. Процесс шифрования будет продолжаться, контролировать его можно при нажатии на значок BitLocker, располагающийся на панели уведомлений.

Отключение функции

Если по каким-либо причинам файлы на вашем компьютере перестали представлять повышенную важность, а вам не очень нравится каждый раз вводить пароль, чтобы получить к ним доступ, тогда предлагаем вам просто отключить функцию шифрования.

Чтобы выполнить такие действия, перейдите в панель уведомлений, найдите там значок BitLocker, кликните по нему. В нижней части открытого окна вы найдёте строку «Управление BitLocker», нажмите на неё.

Теперь система предложит вам выбрать, какое действие для вас является предпочтительным:

Безусловно, если вы решили отключить BitLocker, вам следует выбрать последний предлагаемый вариант. На экране сразу возникнет новое окно, в котором система пожелает убедиться в том, что вы действительно желаете отключить функцию шифрования.

Конечно, если вам нужно пользоваться в этот момент компьютером, вы можете себе это позволить, никакого категорического запрета на это нет. Однако следует себя настроить на то, что производительность ПК в этот момент может быть крайне низкой. Понять причину такой медлительности несложно, ведь операционной системе приходится разблокировать огромный объём информации.

Особенности Bitlocker в Windows 7

Несмотря на прекращение поддержки этой версии системы, многие продолжают её использовать. При этом возникает много вопросов по процессу включения функции шифрования в Windows 7.

На самом деле этот процесс почти не отличается от описанного выше – он одинаков для всех версий Windows – «семёрки», «восьмёрки», «десятки». Но в «семёрке» эта функция реализована только в версиях «Расширенная», «Корпоративная», и «Профессиональная». В «Домашней», например, её просто нет и нет смысла её там искать.

Итак, имея желание зашифровать или дешифровать файлы на компьютере, достаточно ознакомиться с нашими рекомендациями, после этого без поспешности выполнять каждый шаг обозначенного алгоритма, а по завершении порадоваться достигнутому результату.

Обзор шифрования устройств BitLocker в Windows

Область применения

В этом разделе объясняется, как шифрование устройств BitLocker может помочь защитить данные на устройствах, работающих Windows. Общий обзор и список тем о BitLocker см. в разделе BitLocker.

Когда пользователи путешествуют, конфиденциальные данные их организации путешествуют вместе с ними. Где бы ни хранились конфиденциальные данные, их необходимо защитить от несанкционированного доступа. В Windows давно успешно реализуются механизмы защиты данных на хранении, позволяющие оградить информацию от атак злоумышленников, начиная с файловой системы шифрования файлов в ОС Windows 2000. Совсем недавно BitLocker предоставил шифрование для полных дисков и портативных дисков. В ОС Windows последовательно совершенствуются механизмы защиты данных: улучшаются существующие схемы и появляются новые стратегии.

В таблице 2 перечислены конкретные проблемы защиты данных и их решения в Windows 11, Windows 10 и Windows 7.

Таблица2. Защита данных в Windows 11, Windows 10 и Windows 7

| Windows 7; | Windows 11 и Windows 10 |

|---|---|

| Если BitLocker используется вместе с ПИН-кодом для обеспечения безопасности в ходе загрузки, перезагрузить ПК (например, киоски) удаленно невозможно. | Современные Windows все чаще защищены с помощью шифрования устройств BitLocker из коробки и поддерживают SSO, чтобы легко защитить ключи шифрования BitLocker от атак холодной загрузки. Сетевая разблокировка позволяет выполнять автоматический запуск ПК при наличии подключения к внутренней сети. |

| Если BitLocker включен, процедура подготовки может занять несколько часов. | Предварительная подготовка BitLocker, шифрование жестких дисков и шифрование только используемого пространства позволяет администраторам быстро включать BitLocker на новых компьютерах. |

| Отсутствует поддержка использования BitLocker с самошифрующимися дисками (SED). | BitLocker поддерживает разгрузку шифрования на зашифрованные жесткие диски. |

| Администраторы должны использовать для управления зашифрованными жесткими дисками специальные средства. | BitLocker поддерживает зашифрованные жесткие диски благодаря встроенному оборудованию для шифрования, что позволяет администраторам использовать знакомые инструменты администрирования BitLocker для управления ими. |

| Шифрование нового флеш-диска может занять более 20 минут. | Используемое шифрование Только пространство в BitLocker To Go позволяет пользователям шифровать съемные диски данных в секундах. |

| BitLocker может потребовать от пользователей ввода ключа восстановления при внесении изменений в конфигурацию системы. | BitLocker требует ввода ключа восстановления только в случае повреждения диска или утери ПИН-кода или пароля пользователем. |

| Пользователи должны ввести ПИН-код для запуска ПК, а затем пароль для входа в Windows. | Современные Windows все чаще защищены с помощью шифрования устройств BitLocker из коробки и поддерживают SSO, чтобы защитить ключи шифрования BitLocker от атак холодной загрузки. |

Подготовка к шифрованию дисков и файлов

Самые лучшие меры безопасности прозрачны для пользователя на этапах внедрения и использования. Всякий раз при возникновении задержки или сложности, вызванной использованием функции безопасности, велика вероятность того, что пользователи попытаются обойти систему безопасности. Это особенно актуально, если речь идет о защите данных, и организациям нужно всеми способами обезопасить себя от этого. Планируете ли вы шифровать целые тома, съемные устройства или отдельные файлы, Windows 11 и Windows 10 для удовлетворения ваших потребностей путем предоставления упорядоченных и понятных решений. Можно предпринять определенные меры заранее, чтобы подготовиться к шифрованию данных и сделать развертывание максимально простым и быстрым.

Предварительная подготовка TPM

В Windows 7 подготовка TPM к работе была сопряжена с некоторыми сложностями.

Как правило, все это было сопряжено с большими сложностями. Если ИТ-специалисты занимаются подготовкой новых ПК, они могут выполнить все вышеперечисленное, но если требуется добавить BitLocker на устройства, с которыми уже работают пользователи, последним придется справляться с техническими сложностями и либо обращаться к ИТ-специалистам за поддержкой, либо не включать BitLocker.

Корпорация Майкрософт включает приборы Windows 11 и Windows 10, которые позволяют операционной системе полностью управлять TPM. Не требуется заходить в BIOS, устранены также все ситуации, требующие перезагрузки компьютера.

Шифрование жесткого диска

BitLocker может шифровать жесткие диски полностью, включая системные диски и диски с данными. Предварительная подготовка BitLocker позволяет существенно сократить время, необходимое для включения BitLocker на новых ПК. С Windows 11 и Windows 10 администраторы могут включить BitLocker и TPM из среды предварительной Windows до установки Windows или в рамках автоматической последовательности задач развертывания без взаимодействия с пользователем. В сочетании с шифрованием только используемого места на диске и учитывая, что диск практически пуст (поскольку Windows еще не установлена), для включения BitLocker потребуется всего несколько секунд. В предыдущих версиях Windows администраторам приходилось включать BitLocker после установки Windows. Несмотря на то что этот процесс можно автоматизировать, BitLocker потребовалось бы шифровать целый диск (на что ушло бы от нескольких часов до более одного дня в зависимости от размера диска и производительности), что существенно бы увеличило время развертывания. Корпорация Майкрософт улучшила этот процесс благодаря нескольким функциям Windows 11 и Windows 10.

Шифрование устройств BitLocker

Начиная с Windows 8.1, Windows автоматически включает шифрование устройств BitLocker на устройствах, поддерживаюх современное режим ожидания. С Windows 11 и Windows 10 microsoft предлагает поддержку шифрования устройств BitLocker на гораздо более широком диапазоне устройств, в том числе современных standby, и устройствах, Windows 10 Домашняя выпуска или Windows 11.

Корпорация Майкрософт ожидает, что большинство устройств в будущем будут проходить тестирование, что делает шифрование устройств BitLocker широко распространенным на современных Windows устройствах. Шифрование устройств BitLocker дополнительно защищает систему, прозрачно реализуя шифрование данных на всей устройстве.

В отличие от стандартной реализации BitLocker шифрование устройств BitLocker включено автоматически, чтобы устройство всегда было защищено. В следующем списке изложено, как это происходит.

Корпорация Майкрософт рекомендует включить шифрование устройств BitLocker в любых поддерживаемых системах, но процесс автоматического шифрования устройств BitLocker можно предотвратить, изменив следующий параметр реестра:

Администраторы могут управлять устройствами с поддержкой домена, на которые включено шифрование устройств BitLocker с помощью администрирования и мониторинга Microsoft BitLocker (MBAM). В этом случае шифрование устройств BitLocker автоматически делает доступными дополнительные параметры BitLocker. Преобразование или шифрование не требуется, и если нужно внести какие-либо изменения в конфигурацию, MBAM может осуществлять управление всем набором политик BitLocker.

Шифрование устройств BitLocker использует 128-битный метод шифрования XTS-AES. Если требуется использовать другой метод шифрования и/или силу шифра, сначала необходимо настроить и расшифровать устройство (если уже зашифровано). После этого можно применить различные параметры BitLocker.

Шифрование только занятого места на диске

На шифрование диска с помощью BitLocker в предыдущих версиях Windows могло уходить много времени, потому что шифровался каждый байт тома (включая части, не содержащие данных). Это по-прежнему самый безопасный способ шифрования диска, особенно если на диске ранее содержались конфиденциальные данные, которые с тех пор были перемещены или удалены. В этом случае следы конфиденциальных данных могут оставаться на части диска, помеченных как неиспользованые. Зачем шифровать новый диск, если можно просто шифровать данные по мере записи? Чтобы сократить время шифрования, BitLocker Windows 11 и Windows 10 позволяет пользователям шифровать только свои данные. В зависимости от объема данных на диске это позволяет сократить время шифрования более, чем на 99 процентов. Соблюдайте осторожность, шифруя только используемое пространство в существующем томе, где уже могут храниться конфиденциальные данные в незашифрованном состоянии, потому что пока сюда не будут записаны новые зашифрованные данные, эти секторы можно восстановить с помощью средств восстановления диска. Напротив, шифрование только используемого пространства в совершенно новом томе может существенно сократить продолжительность развертывания без рисков безопасности, потому что все новые данные будут зашифрованы по мере записи на диск.

Поддержка шифрования жесткого диска

SED доступны уже многие годы, однако Майкрософт не удавалось обеспечить поддержку этой технологии в более ранних версиях Windows, потому что на дисках отсутствовали важные функции управления ключами. Корпорация Майкрософт совместно с поставщиками ресурсов хранения сделала многое для совершенствования аппаратных возможностей, и теперь BitLocker поддерживает SED нового поколения, которые называются зашифрованными жесткими дисками. Зашифрованные жесткие диски имеют встроенные криптографические возможности, что позволяет шифровать данные на дисках, повышает производительность дисков и системы благодаря переносу криптографических вычислений с процессора ПК на сам диск и быстрому шифрованию диска с использованием специального выделенного оборудования. Если вы планируете использовать шифрование на всем диске Windows 11 или Windows 10, корпорация Майкрософт рекомендует изучить производителей жестких дисков и моделей, чтобы определить, соответствует ли любой из их зашифрованных жестких дисков требованиям безопасности и бюджета. Дополнительные сведения о зашифрованных жестких дисках см. в статье Зашифрованный жесткий диск.

Защита информации на этапе предварительной загрузки

Эффективная реализация защиты информации, как и большинство элементов управления безопасностью, рассматривает возможность использования, а также безопасность. Как правило, пользователи предпочитают простые системы безопасности. По сути, чем более прозрачным является решение безопасности, тем охотнее пользователи будут его применять. Для организаций очень важно защитить информацию на своих ПК независимо от состояния компьютеров и намерений пользователей. Такая защита не должна обременять пользователей. Одним из неудобных (однако очень распространенных ранее) сценариев является ситуация, когда пользователю нужно вводить определенные данные во время предварительной загрузки, а затем снова при входе в Windows. Следует избегать такой ситуации, когда пользователю приходится несколько раз вводить данные, чтобы войти в систему. Windows 11 и Windows 10 позволяет использовать настоящий SSO-опыт из среды предварительной перезагрузки на современных устройствах и в некоторых случаях даже на старых устройствах при надежных конфигурациях защиты информации. TPM в изоляции способен обеспечить надежную защиту ключа шифрования BitLocker в состоянии покоя и безопасно разблокировать диск операционной системы. Если ключ используется и, следовательно, находится в памяти, аппаратные функции в сочетании с возможностями Windows обеспечивают безопасность ключа и защищают от несанкционированного доступа в результате атак методом холодной загрузки. Несмотря на доступность других мер противодействия (разблокировка с использованием ПИН-кода), они неудобны; в зависимости от конфигурации устройства при использовании этих мер может не обеспечиваться дополнительная защита ключа. Дополнительные сведения см. в дополнительных сведениях о контрмерах BitLocker.

Управление паролями и ПИН-кодами

Если BitLoслук включен на системном диске и ПК оснащен модулем TPM, можно потребовать от пользователей ввода ПИН-кода, прежде чем BitLocker разблокирует диск. Это требование защищает от злоумышленников, получивших физический доступ к ПК, и не позволяет им даже дойти до входа в систему Windows. В результате получить доступ к данным пользователя или системным файлам или изменить их практически невозможно.

Требование ввода ПИН-кода при запуске — полезный механизм обеспечения безопасности, потому что он выступает в качестве второго фактора проверки подлинности («что-то, что вы знаете»). Тем не менее, есть и другая сторона медали. Во-первых, необходимо регулярно менять ПИН-код. В организациях, где BitLocker использовался с ОС Windows 7 и Windows Vista, пользователям приходилось обращаться к системным администраторам, чтобы обновить ПИН-код или пароль BitLocker. В результате не только росли затраты на управление, но и пользователи не желали менять ПИН-код или пароль BitLocker достаточно часто. Windows 11 и Windows 10 пользователи могут самостоятельно обновлять свои ПИН-коды и пароли BitLocker без учетных данных администратора. Это не только позволяет снизить затраты на поддержку, но и повысить безопасность, потому что поощряется регулярная смена ПИН-кодов и паролей пользователями. Кроме того, современные устройства standby не требуют ПИН-кода для запуска: они предназначены для запуска нечасто и имеют другие смягчающие меры, которые еще больше уменьшают поверхность атаки системы. Дополнительные сведения о том, как работает безопасность запуска и какие контрмеры Windows 11 и Windows 10, см. в этой рубке Protect BitLocker from pre-boot attacks.

Настройка сетевой разблокировки

В некоторых организациях действуют требования к безопасности данных в зависимости от расположения. Это наиболее распространено в средах, где на ПК хранятся очень ценные данные. Сетевая среда может обеспечить важную защиту данных и принудительно реализовать обязательную проверку подлинности; следовательно, согласно политике организации, такие ПК не должны покидать здание или отключаться от сети организации. Меры безопасности, такие как физические блокировки безопасности и использование геозон, позволяют реализовывать эту политику в форме реактивных мер контроля. Помимо этого, необходимо реализовать проактивный контроль безопасности: доступ к данным может быть предоставлен, только когда ПК подключен к сети организации.

Сетевая разблокировка позволяет автоматически запускать ПК под защитой BitLocker, если они подсоединены к проводной сети организации, в которой выполняются службы развертывания Windows. Если ПК не подключен к сети организации, пользователь должен ввести ПИН-код, чтобы разблокировать диск (если включена разблокировка по ПИН-коду). Для использования сетевой разблокировки требуется следующая инфраструктура.

Дополнительные сведения о настройке сетевой разблокировки см. в статье BitLocker: включение сетевой разблокировки.

Система администрирования и мониторинга Microsoft BitLocker

MBAM в составе пакета Microsoft Desktop Optimization Pack упрощает поддержку BitLocker и BitLocker To Go и управление этими технологиями. MBAM 2.5 с пакетом обновления 1 (последняя версия) имеет следующие ключевые функции:

Дополнительные сведения о MBAM, включая способы ее получения, см. в статье Администрирование и мониторинг Microsoft BitLocker в центре MDOP TechCenter.