что такое атака в информационной безопасности

Десять самых громких кибератак XXI века

Что такое кибератака и какой она бывает?

Кибератака — или хакерская атака — это вредоносное вмешательство в информационную систему компании, взлом сайтов и приложений, личных аккаунтов и устройств [1].

Главные цели — получить выгоду от использования этих данных или шантажа владельцев. Есть целые хакерские группы, которые взламывают сайты, инфраструктуры и сервисы, чтобы заявить о себе. Такие атаки сравнимы с террористическими.

Кибератаки различают по способу воздействия:

1. WannaCry — самый массовый вирус десятилетия

Когда: май 2017 года.

Кого или что атаковали: компьютеры на ОС Microsoft Windows.

Что произошло:

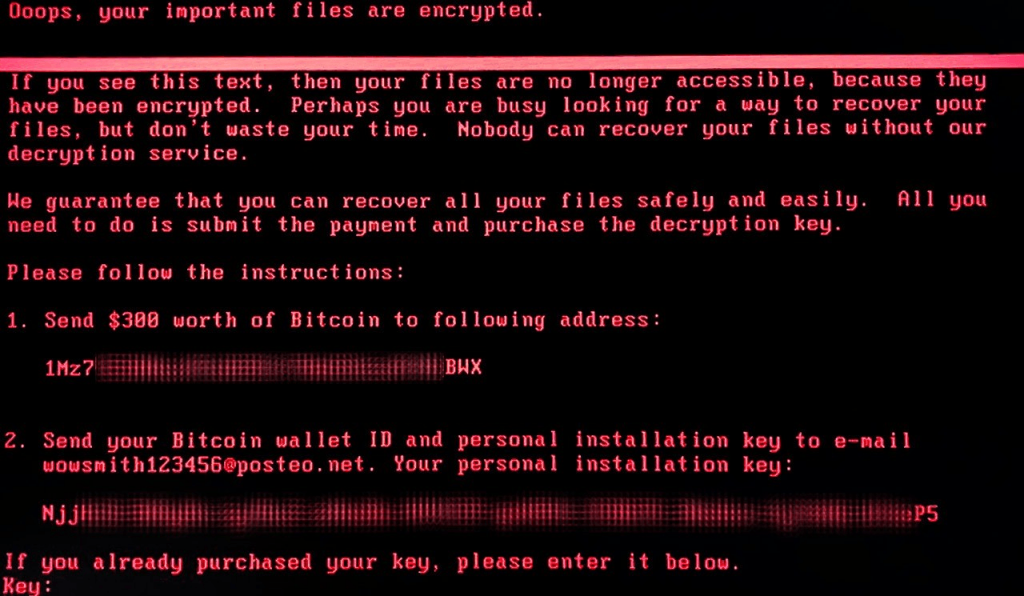

WannaCry — вредоносная программа-вымогатель, которая использовала уязвимость нулевого дня в различных версиях Windows. Проникая в компьютеры, вирус зашифровывал все содержимое, а затем начинал требовать деньги за разблокировку. Однако расшифровать файлы было невозможно.

Впервые его обнаружили в Испании, а затем и в других странах. Больше всего пострадали Россия, Украина и Индия. Из-за WannaCry остановилась работа банков, правительственных организаций, аэропортов. В ряде британских больниц не смогли провести срочные операции. Код вируса выглядел слишком примитивным и как будто недописанным. Поэтому появились версии, что разработчик случайно выпустил его раньше времени [2]. В пользу этого говорит и то, что коды для расшифровки не работали. Предполагают, что изначально WannaCry должен был поразить все устройства на Windows.

Остановить вирус удалось исследователю Маркусу Хатчинсу под ником Malwaretechblog. Он обратил внимание, что перед тем, как зашифровать файлы, программа отправляет запрос на несуществующий домен. Хатчинс зарегистрировал этот домен, после чего WannaCry перестал причинять вред. В создании вируса подозревают Lazarus Group и другие группировки, связанные с Агентством национальной безопасности США: данные об уязвимости были известны только АНБ.

2. Petya/NotPetya/ExPetr — самый большой ущерб от кибератаки

Когда: июнь 2017 года.

Кого или что атаковали: крупные корпоративные сети компаний и госслужб по всему миру

Что произошло:

Первая версия вируса появилась еще в марте 2016 года, но серьезные кибератаки начались в 2017-м. Не все согласны с тем, что в обоих случаях это был один и тот же вирус, но значительная часть кода действительно совпадала. По поводу названия тоже возникли споры: исследователи из «Лаборатории Касперского» предпочитают называть вирус New Petya, NotPetya или ExPetr [4].

Так же, как и WannaCry, Petya и его поздние версии поражали компьютеры на ОС Microsoft Windows. Они зашифровывали файлы — точнее, базу данных с информацией обо всех файлах на диске — и данные для загрузки ОС. Затем вирус требовал выкуп в биткоинах.

Но коды для расшифровки не помогали, а, наоборот, уничтожали все данные на жестком диске. При этом вирус получал полный контроль над всей инфраструктурой компании, и защита от WannaCry против него уже не действовала.

Для создания NotPetya использовали коды хакерской группировки Equation, выложенные в открытый доступ. В октябре 2020 власти США обвинили хакерскую группировку Sandworm [5], состоящую из сотрудников российского ГУ ГШ, в причастности к вирусу NotPetya и другим кибератакам.

Больше всего от вируса пострадала Украина. Позднее пришли к выводу [6], что именно отсюда началось заражение. Причина — в автоматическом обновлении бухгалтерской программы M.T.doc, которой пользуется большинство компаний и госорганов в стране.

3. Выборы в США — главный политический скандал

Когда: июль 2016 года.

Кого или что атаковали: серверы Национального комитета Демократической партии США (DNC) и комитета Демократической партии по выборам в Конгресс (DCCC).

Что произошло:

Хакеры использовали вредоносное ПО для удаленного управления серверами и передачи файлов, а также слежки за всеми действиями пользователей в рамках сети. После кибератаки хакеры вычистили все следы своей активности.

Хакерам удалось получить доступ к электронной почте кандидата в президенты от демократов Хилари Клинтон и ее команды. В итоге 30 тыс. электронных писем были опубликованы на WikiLeaks [8], включая 7,5 тыс. документов, отправленных самой Клинтон. Многие документы были секретными и касались террористических атак на консульство США в Бенгази в 2012 году. Остальные содержали персональные данные членов и спонсоров демократической партии, включая номера их кредитных карт.

Американские эксперты по интернет-безопасности обвинили в этих атаках действующие из России хакерские группировки под названием Cozy Bear и Fancy Bear [9].

Ущерб: История с перепиской вызвала раскол внутри демократов и сильно пошатнула их позиции накануне выборов. Скандал негативно повлиял на рейтинги Клинтон и помешал ей победить Дональда Трампа на президентских выборах. Она же положила начало Пиццагейту — одной из самых масштабных теорий заговора в США [10].

Накануне новых американских выборов в 2020 году вышел доклад Microsoft [11]. В нем сообщается о 200 хакерских атаках, связанных с выборами. И вновь в числе главных виновных называют Россию [12].

4. Взлом Facebook — самая громкая утечка данных из соцсети

Когда: 2020 год.

Кого или что атаковали: персональные данные пользователей Facebook.

Что произошло:

В марте 2020 года британская компания Comparitech сообщила об утечке данных более 267 млн пользователей Facebook [13]. Большая часть из них принадлежит американцам [14]. Их могли использовать для рассылки фишинговых ссылок.

В августе 2020 года эксперты из компании DarkNet Data Leakage & Breach Intelligence (DLBI) обнаружили в Cети персональные данные 150 млн пользователей Facebook, Instagram и LinkedIn [15]. На этот раз данные похитили с сервера в США, который принадлежит китайской компании Shenzhen Benniao Social Technology (socialarks.com) [16]. Она продает рекламу и продвижение в соцсетях.

Психическая кибератака: взлом клиники в Финляндии

В сентябре 2020 года киберпреступники взломали базу Vastaamo — одного из крупнейших психотерапевтических центров в Финляндии [19]. Они похитили личные данные десятков тысяч пациентов, включая записи сессий с терапевтами. В обмен на данные хакеры потребовали выкуп в €200-540 с каждого пациента и €450 тыс. (около 40 млн руб.) — с самого центра [20]. Правительство Финляндии собрало экстренное заседание с участием министра обороны. Однако злоумышленников так и не поймали, а данные пациентов оказались в даркнете [21].

5. Нашумевший взлом аккаунтов знаменитостей в Twitter

Когда: июль 2020 года.

Кого или что атаковали: Twitter-аккаунты Билла Гейтса, Илона Маска, Барака Обамы, Джеффа Безоса, Канье Уэста и других известных личностей в США.

Что произошло:

Во взломанных профилях злоумышленники, от имени американских звезд, политиков и бизнесменов, призывали отправлять биткоины на указанный криптокошелек [22]. Каждый перевод они обещали вернуть в двойном размере. Пострадали также корпоративные аккаунты Apple и Uber.

Виктор Сердюк,

ведущий инженер-программист Департамента развития технологий информационной безопасности компании РНТ,

vicsmati@online.ru

Все чаще и чаще в последнее время мы слышим о вторжениях в информационные системы (ИС) предприятий и организаций и о наносимом ими ущербе. Увы, явление это не случайное, поскольку инфокоммуникационные технологии, охватывающие почти все административно-производственные цепочки и ставшие одной из важнейших парадигм XXI века, вызывают повышенный «нездоровый» интерес у потенциальных злоумышленников. Подтверждением тому служит не только частная выборка автора, но и данные научно-исследовательского центра CERT, организованного при университете Карнеги (США), согласно которым только в 2003 г. было зафиксировано более 42 тыс. инцидентов, связанных с нарушением информационной безопасности. И это более чем вдвое превышает аналогичный показатель 2002 г. Поневоле задумаешься о необходимости постоянно повышать уровень защищенности предприятия, внедрять более эффективные средства защиты, способные противодействовать информационным атакам. А можно ли вообще выявить информационную атаку, если практически ежедневно появляются все новые и новые угрозы?

В этой связи напомним, что в качестве одного из базовых средств защиты информационных ресурсов сегодня выступают системы обнаружения атак (СОА), позволяющие своевременно выявлять и блокировать атаки нарушителей, желающих заполучить секреты компании. В основу этих систем могут быть положены различные методы, позволяющие обнаружить атаку.

Что такое информационная атака

В общем случае в любой атаке можно выделить четыре стадии (рис. 1).

| Рис. 1. Жизненный цикл типовой атаки. |

Рекогносцировка. На этой стадии нарушитель старается получить как можно больше информации об объекте атаки, чтобы на ее основе спланировать дальнейшие этапы вторжения. Этим целям может служить, например, информация о типе и версии ОС, установленной на хостах ИС; список пользователей, зарегистрированных в системе; сведения об используемом прикладном ПО и т. д.

Вторжение. На этом этапе нарушитель получает несанкционированный доступ к ресурсам тех хостов, на которые совершается атака.

Развитие атаки. Злоумышленник стремится расширить объекты атаки, чтобы продолжить несанкционированные действия на других составляющих ИС.

Рассмотрим на конкретных примерах, как могут реализовываться эти стадии. Так, на этапе рекогносцировки действия нарушителя могут быть нацелены на получение следующих данных: о структуре и топологии ИС, о типе ОС, о типе прикладных сервисов, о зарегистрированных пользователях.

Для получения информации о структуре и топологии системы нарушитель может воспользоваться стандартными утилитами, такими, как traceroute, входящими в состав практически любой ОС, которые позволяют сформировать список IP-адресов транзитных маршрутизаторов вплоть до хоста-объекта нападения. Информацию о структуре ИС злоумышленник может получить и путем обращения к DNS-серверу.

Один из наиболее распространенных методов определения типа ОС основан на том, что различные системы по-разному реализуют требования RFC, определяющие правила взаимодействия с сетевыми протоколами. При одних и тех же сетевых запросах разные ОС отправляют в ответ разные данные, и по ним можно с большой долей вероятности определить характеристики атакуемой ОС и даже тип аппаратной платформы.

Информацию о типе прикладных сервисов нарушитель может получить путем сканирования открытых портов и анализа заголовков ответов, полученных от этих служб. Данные же о зарегистрированных пользователях можно извлечь из базы данных SNMP MIB, установленной на рабочих станциях и серверах ИС.

Когда необходимая информация собрана, можно начинать вторжение. Всякая атака основана на наличии в ИС уязвимостей, и «правильное» использование хотя бы одной из них открывает злоумышленнику вход в систему.

Примеров уязвимостей можно привести немало. Здесь и ошибки при конфигурировании сетевых служб ИС, и ошибки в ПО, не «закрытые» пакетами обновления (service packs, patches, hotfixes), и использование «слабых» и «нестойких» паролей, и отсутствие необходимых средств защиты, и многое другое. В результате же нарушитель получает несанкционированный доступ к ресурсам атакованного хоста, что позволяет ему перейти к следующей стадии информационной атаки.

Способы обнаружения атак

Процесс выявления информационных атак, как и атака, начинается со сбора данных, необходимых для определения факта атаки на ИС (рис. 2). В частности, можно анализировать сведения о пакетах данных, поступающих в ИС, производительность программно-аппаратных средств (вычислительная нагрузка на хосты, загруженность оперативной памяти, скорость работы прикладного ПО), сведения о доступе к определенным файлам системы и т. д. Полезно также иметь полную информацию о регистрации пользователей при входе в ИС.

|

| Рис. 2. Схема процесса обнаружения информационной атаки. |

Сигнатурные методы

Среди сигнатурных методов выявления атак наиболее распространен метод контекстного поиска, который заключается в обнаружении в исходной информации определенного множества символов. Так, для выявления атаки на Web-сервер, направленной на получение несанкционированного доступа к файлу паролей, проводится поиск последовательности символов «GET */etc/passwd» в заголовке HTTP-запроса. Для расширения функциональных возможностей контекстного поиска в некоторых случаях используются специализированные языки, описывающие сигнатуру атаки. Ниже приведен пример сигнатуры атаки Land, описанной при помощи языка N-code системы NFR.

С помощью контекстного поиска эффективно выявляются атаки на основе анализа сетевого трафика, поскольку данный метод позволяет наиболее точно задать параметры сигнатуры, которую необходимо выявить в потоке исходных данных.

В ряде академических СОА были реализованы еще два сигнатурных метода: анализа состояний и метод, базирующийся на экспертных системах.

Метод анализа состояний основан на формировании сигнатуры атак в виде последовательности переходов ИС из одного состояния в другое. По сути, каждый такой переход определяется по наступлению в ИС определенного события, а набор этих событий задается параметрами сигнатуры атаки. Как правило, сигнатуры атак, созданные на основе анализа состояний, описываются математическими моделями, базирующимися на теории конечных автоматов или сетей Петри. На рис. 3 показана сеть Петри, описывающая сигнатуру атаки, которая выполняет подбор пароля для получения несанкционированного доступа к ресурсам ИС. Каждый переход ИС в новое состояние в этой сети Петри связан с попыткой ввода пароля. Если пользователь в течение 1 мин четыре раза подряд введет неправильный пароль, то метод зафиксирует факт осуществления атаки.

|

| Рис. 3. Сеть Петри, описывающая сигнатуру атаки, осуществляющей подбор пароля. |

Нейросетевой метод основан на создании сети взаимосвязанных друг с другом искусственных нейронов, каждый из которых представляет собой пороговый сумматор атак. После создания нейросеть проходит период «обучения», в течение которого она учится распознавать определенные типы атак: на ее вход подаются данные, указывающие на определенную атаку, после чего параметры нейросети настраиваются таким образом, чтобы на выходе она смогла определить тип этой атаки. Проблема данного метода состоит в том, что, прежде чем использующее его средство СОА сможет выявлять большое количество атак, необходим чрезвычайно длительный период обучения на большом количестве примеров. На сегодняшний день все методы, базирующиеся на биологических моделях, находятся в стадии исследования и коммерческого применения не имеют.

Поведенческие методы

Среди поведенческих методов наиболее распространены те, что базируются на статистических моделях. Такие модели определяют статистические показатели, характеризующие параметры штатного поведения системы. Если с течением времени наблюдается определенное отклонение данных параметров от заданных значений, то фиксируется факт обнаружения атаки. Как правило, в качестве таких параметров могут выступать уровень загрузки процессора, нагрузка на каналы связи, штатное время работы пользователей системы, количество обращений к сетевым ресурсам и т. д.

В пороговой модели, как явствует из названия, для каждого статистического параметра определены пороговые величины. Если наблюдаемый параметр превышает заданный порог, то событие, вызвавшее это превышение, считается признаком потенциальной атаки. Например, превышение заданного количества запросов на доступ к ресурсам ИС может свидетельствовать о факте атаки типа «отказ в обслуживании».

Модель среднего значения и среднеквадратичного отклонения для каждого статистического параметра на основе математического ожидания и дисперсии определяет доверительный интервал, в пределах которого должен находиться данный параметр. Если текущее значение параметра выходит за эти границы, то фиксируется осуществление атаки. Например, если для каждого пользователя ИС определен доверительный интервал для времени его работы в системе, то факт регистрации пользователя вне этого интервала может рассматриваться как попытка получения несанкционированного доступа к ресурсам системы.

Многовариационная модель аналогична модели среднего значения и среднеквадратичного отклонения, но позволяет одновременно учитывать корреляцию между большим количеством статистических показателей.

Поведенческие методы также реализуются при помощи нейросетей и экспертных систем. В последнем случае база правил экспертной системы описывает штатное поведение ИС. Так, при помощи экспертной системы можно точно специфицировать взаимодействие между хостами ИС, которое всегда осуществляется по определенным протоколам в соответствии с действующими стандартами. Если же в процессе обмена информацией между хостами будет выявлена неизвестная команда или нестандартное значение одного из параметров, это может считаться признаком атаки.

Практические аспекты выявления атак

| Рис. 4. Многоуровневая схема обнаружения атак в ИС. |

Рассмотрим, как можно использовать сигнатурный и поведенческий методы для обнаружения различных стадий информационных атак.

Следует отметить, что на стадии рекогносцировки, когда осуществляется сбор информации, эффективны лишь сигнатурные методы выявления атак. Дело в том, что все операции получения необходимой нарушителю информации в большинстве случаев не вызывают никакого отклонения работы ИС от штатного режима. Для этого этапа характерны такие признаки, как формирование запроса к DNS-серверу, получение информации из базы данных SNMP MIB или многократные TCP-запросы на установление соединения с различными портами. На стадии рекогносцировки могут использоваться как сетевые, так и хостовые датчики (см. таблицу).

Применимость сигнатурного и поведенческого методов для обнаружения различных стадий атак

Источники дополнительной информации

Другие статьи из раздела

Демонстрация Chloride Trinergy

Впервые в России компания Chloride Rus провела демонстрацию системы бесперебойного электропитания Chloride Trinergy®, а также ИБП Chloride 80-NET™, NXC и NX для своих партнеров и заказчиков.

Завершена реорганизация двух дочерних предприятий NEC Corporation в России

С 1 декабря 2010 года Генеральным директором ЗАО «NEC Нева Коммуникационные Системы» назначен Раймонд Армес, занимавший ранее пост Президента Shyam …

компания «Гротек»

С 17 по 19 ноября 2010 в Москве, в КВЦ «Сокольники», состоялась VII Международная выставка InfoSecurity Russia. StorageExpo. Documation’2010.

Новейшие решения защиты информации, хранения данных и документооборота и защиты персональных данных представили 104 организации. 4 019 руководителей …

Хотите повысить эффективность работы в офисе? Вам поможет новое МФУ #Panasonic DP-MB545RU. Устройство осуществляет

RAID-контроллеры Adaptec Series 5Z с безбатарейной защитой кэша

Опытные сетевые администраторы знают, что задействование в работе кэш-памяти RAID-контроллера дает серьезные преимущества в производительности …

Трехфазный ИБП Chloride от 200 до 1200 кВт: Trinergy

Trinergy — новое решение на рынке ИБП, впервые с динамическим режимом работы, масштабируемостью до 9.6 МВт и КПД до 99%. Уникальное сочетание …

Как защититься от информационной атаки

Люди бросаются в обменники, валюта дорожает, глава Банка России выступает с официальным заявлением, но ее никто не слушает. На улицах паника, астрологи объявляют месяц волатильности.

Проходит месяц — операции с валютой не запрещают. Проходит год — не запрещают. В итоге все, кто повелись на эту новость, теряют деньги. Это пример информационной атаки, на московском наречии — вброс. От вбросов нужно уметь защищаться.

В этой статье — основные приемы атаки и средства самозащиты.

Дата публикации

Самая тупая атака — это найти древнюю настоящую новость и переопубликовать ее сейчас. Большинство читателей не заметят, что это новость многолетней давности, и снова начнут ее обсуждать. Поэтому первое правило информационной безопасности — проверяйте дату публикации.

На сайте «Ура-ру» есть новость от 2015 года, что россиянам запретят рассчитываться валютой (на самом деле только задумались). Ничто не мешает заново опубликовать эту новость в соцсетях и развести скандал:

Не сделали, а планируют

Когда перед вами скандальный шокирующий заголовок, посмотрите в первый абзац. Если там «депутаты предложили» или кто-то «выступил с инициативой» — это вполне может быть пиар-акцией, расходимся.

Я поискал в Яндексе фразу «депутаты предложили». Вот что они предлагали:

Всё это — не события, а просто предложения, мысли вслух. Это еще не случилось и может не случиться никогда — никаких действий пока предпринимать не нужно.

Это не значит, что не нужно следить за законопроектами: иногда есть смысл подождать, пока какой-то закон примут, и тогда уже действовать. Например, не покупать квартиру, пока не заработает программа господдержки. Но в этом случае обязательно сначала проконсультироваться со специалистом, который разбирается в нюансах.

Источник

Если в новости говорят о чем-то важном, всегда ищите ссылку на источник и кликайте по ней. Если ссылка на источник есть — прочитайте, о чем там говорится на самом деле.

В октябре 2017 года в интернете гулял ролик, в котором якобы разумный робот София общается со своим создателем.

На самом деле это фрагмент художественного мини-фильма «Пробуждение Софии». Фильм сняли по заказу компании «Хансон-роботикс», производящей человекоподобных аниматроников — это такие роботы, которые умеют изображать человеческую мимику. Само по себе это полезное изобретение, но СМИ подали это историю так, будто София пришла за вашими детьми.

Так с любыми новостями о сенсационных изменениях, новых законах и поворотных решениях судов — их нужно проверять по источникам с особой тщательностью.

В России все важные официальные документы публикуются в открытых источниках. До публикации они не работают. Что где искать:

Глубокое погружение в источники

Справочные системы — это библиотеки законов, часто с комментариями юристов. Преимущество в том, что там опубликованы действующие версии документов: если посмотреть статью через год, то по той же ссылке она будет с изменениями. Если же попытаться найти что-то просто в интернете, легко попасть на устаревшую редакцию.

Картотека судебных дел — у каждого суда есть сайт с полным текстом решений. По закону не все решения можно публиковать, но если дело не касается детей или семейных тяжб, чаще всего текст есть в открытом доступе. Читаете что-то о судебном споре — требуйте ссылку на текст решения.

Портал Минюста — свежий и официальный источник документов. Здесь есть даже нормативные акты из регионов.

Если вы попали в «Российскую газету» через Яндекс, придется дополнительно проверить, что вы читаете самый свежий документ.

Трактовка

Часто люди неверно трактуют изменения в законах, делают поспешные выводы и в итоге тиражируют глупости. Чтобы не попасться на чужую глупость, нужно изучать первоисточники с экспертом.

А на самом деле по-прежнему никому нельзя быть пьяным за рулем. Просто гаишник теперь не может собственноручно выписать судье протокол и забрать права: в правительстве посчитали, что это будет давлением одной ветви власти на другую. Но гаишник не даст судье вести машину в нетрезвом виде, и права у такого судьи запросто заберут. Для этого есть особая процедура с участием начальства и с лишением судейского иммунитета. Для прокуроров, например, она давно работала, но шум подняли год назад.

Отсюда правило: если вы собираетесь совершить какие-то действия, связанные с инфоповодами или новыми законами, проконсультируйтесь с экспертом — только не диванным, а практикующим.

Не без гордости отметим, что самые дикие вбросы мы компетентно разбираем в рубрике «Истерика».

Передергивание и безумные миллионы

Госкомпания купила что-то за безумные миллионы.

Кто-то большой вложил во что-то маленькое безумные миллионы.

Какой-то чиновник сказал, что заработал за год безумные миллионы.

Футбольный клуб заплатил какому-то футболисту безумные миллионы.

У кого-то на руке часы за безумные миллионы.

Помимо того что эти новости никак не влияют на жизнь читателей, в них зашита хладнокровная манипуляция: расчет на то, что при виде безумных миллионов читатель разозлится и сделает возмущенный репост.

В реальности многие вещи в жизни должны стоить безумные миллионы, особенно когда этих вещей покупают сразу много или они сложные. Но обычному человеку будет неочевидно, за что столько платить. На этом СМИ и паразитируют.

В 2016 году в интернете был скандал по поводу высаженных на Тверской деревьев. Весной деревья не зацвели вовремя. «Медуза» поспешила рассказать, что каждое деревце стоило почти 200 тысяч рублей. Со стороны всё выглядело как огромный коррупционный скандал, читатели поспешили обвинить во всем воровскую власть. Уму непостижимо: двести тысяч за дерево!

Позже «Медуза» проанализировала стоимость деревьев, и стало видно, что деревья импортные, закупаются за евро, в России таких деревьев нет, цена в 200 тысяч близка к рыночной. Но это уже никого не интересовало — СМИ получило свой скандал. А деревья, кстати, в итоге распустились.

Если кто-то яростно доказывает вам, что деньги потрачены зря, а по такой цене можно было построить больницы и школы, — вами манипулируют. Подумайте зачем.

Кстати, построить школу в Солнцеве в 2015 году стоило 767 млн рублей — в стоимость входит здание на 11 тысяч квадратных метров, трансформаторная подстанция, стадион, площадки, озеленение, дороги и тротуары. Школа рассчитана на одновременное обучение 550 человек, или 22 классов. Когда начинаешь всё это складывать, 767 миллионов уже не кажутся такой большой суммой.

Трюки со статистикой

Официальная статистика — тоже не гарантия, что вам не промывают мозг. Одни и те же данные можно интерпретировать как угодно — смотря с чем сравнить, что скрыть, а что выпятить.

В «Коммерсанте» вышла статья с шок-заголовком «Реальные доходы россиян за месяц сократились вполовину». Кажется, что это кошмар: страна катится в пропасть. Статья опирается на опубликованный отчет Росстата. И на 76-й странице там действительно есть таблица, в которой видно, что в январе денежных доходов вдвое меньше, чем в декабре.

Но чу! Годом ранее мы видим похожую картину: январь 2017 года тоже вполовину меньше, чем декабрь 2016 года. Нет ли здесь закономерности? Может быть, в декабре россияне получают премии и зарплаты сразу за два месяца, поэтому по сравнению с декабрем январь выглядит жалко?

Ниже на этой же странице мы видим, что в декабре 2017 года доход россиян в полтора раза больше, чем в ноябре. То есть в декабре он растет, в январе падает, а в феврале возвращается на прежний средний уровень. Находим таблицу с данными за 10 лет: одна и та же ситуация каждый год. Никакой сенсации нет.

Простое наглое вранье

Отдельный жанр — обыкновенные фальсификации, когда искажают факты, неверно подписывают фотографии и делают фотомонтаж. Это уже инструменты информационной войны, такое по ошибке не сделаешь. Против этого нужны сверщики фактов и проверка изображений в Гугле. По идее, для этого нам и нужны журналисты, но «в нашу эпоху постправды я уже ни в чем не уверен». Это сказал, конечно же, не я, а известный английский актер Альберт Эйнштейн — люблю все его картины.

Как еще определить информационную атаку

Эмоции. Хороший манипулятор будет стараться разжечь в вас гнев и ненависть к какому-то противнику. Если в вас закипает что-то вроде «Да как они смеют!» — скорее всего, вами манипулируют. Настоящие глубокие новости создают чувство «Как всё сложно».

Ощущение, что вокруг дураки. Для максимального эффекта манипулятор должен выстроить историю так, чтобы у читателя разыгралось чувство собственного величия. Читатель должен подумать так: «Каким же нужно быть дураком, чтобы закупить деревья по 200 тысяч?» или «Вот я бы в сто раз эффективнее закупил!». Если у вас такое ощущение, скорее всего, вами хладнокровно манипулируют.

Неподтвержденные ссылки на всеобщее знание: «все нормальные люди знают», «очевидно», «каждому понятно», «мы всё это много раз видели». Так манипуляторы скрывают отсутствие доказательной базы.

Опора на тренды, веяния и течения: «всё больше людей считают», «актуальный тренд», «самая актуальная проблема». Это когда вообще нечем доказывать.

Работа с виртуальными понятиями вместо конкретных и измеримых — долг, родина, справедливость, любовь, патриотизм: «Это настоящие враги России», «Патриот так никогда не поступит», «Так поступают только предатели». Виртуальными понятиями можно объяснить что угодно с любой стороны.

Атаки на личность оппонента, описание его характеристик, а не действий: «Он вор и взяточник» вместо «Он украл там-то и столько-то ». «Он подлец и мерзавец» вместо «Он нарушил такие-то договоренности».

Атаки на лендроверы. Особо низкое коварство — убеждать, что перед нами идеологический враг, на основании того, что он водит машину, которая новая в салоне стоит 4—5 млн. Может, ему подарили.

Полярность. Главный признак, что вам морочат голову, — нарочитая полярность: «вот наши — вон чужие», «мы хорошие — они плохие», «я умный — он дурак». «Бизнес хороший — банки их отжимают». «Банки хорошие — бизнес их грабит». Любой практик скажет, что жизнь всегда сложнее и разнообразнее, чем «наши» и «чужие». Тот, кто хочет вам по-настоящему помочь, будет показывать все нюансы.

Золотое правило

Берегите свой ум. Подписывайтесь на наш канал, здесь говорят правду.™