что такое атака путем подделки записей кэша arp

ESET CONNECT

Единая точка входа для ресурсов ESET

Войти через социальные сети

Здравствуйте. У меня проблема. Надеюсь на вашу помощь. У меня компьютер подключен к интернету через Wi Fi роутер ASUS (кабелем). Раньше был интернет МТС и все было отлично, но вот стоило переподключиться на ДомРу, как сразу стала появляться табличка с надписью: Обнаружена атака путем подделки записей кэша ARP 192.168.1.22.

Это из журнала файервол:

ВРЕМЯ СОБЫТИЕ ИСТОЧНИК ОБЪЕКТ ПРОТОКОЛ

09.05.2015 0:55:35 Обнаружена атака путем подделки записей кэша ARP 192.168.1.22 192.168.1.242 ARP

IP роутера 192.168.1.1 IP компьютера 192.168.1.242

Появляется примерно 2 раза в минуту. Что делать? В чем причина?

Доброго времени суток!

В папке с программой UVS будет файл script.cmd

Запустить файл, запустится окно программы для ввода скрипта,

скопировать скрипт написанный ниже и вставить в окно программы.

ПЕРЕД ВЫПОЛНЕНИЕМ СКРИПТА, ЗАКРЫТЬ ВСЕ БРАУЗЕРЫ!

| Код |

|---|

И жмем кнопку Выполнить.

На запросы программы по удалению жмите ДА

ПК перезагрузится.

Начну по порядку.

При первом запуске скрипта вроде все нормально, но потом на удалении программ выполнение скрипта зависло. Ждал минут десять результат не изменился. Пришлось принудительно остановить и запустить заного скрипт. ( Соответственно ни все программы за первый раз удалились, которые предлогалось удалить).

Запустив второй раз все прошло успешно, программы удалились и компьютер ушел на релог.

ВОПРОС: можно ли считать такое выполнение удачным ( я имею ввиду со второго раза)?

Следующий момент. Почему пришлось удалять программы которыми пользуюсь не первый год. Например: Guard Mail.ru, Ace Stream Media Player, Яндес браузер, Mc Afee, Элементы яндекса для браузеров? И можно ли их заного установить теперь?

Атака канального уровня ARP-spoofing и как защитить коммутатор Cisco

Данная статья не является руководством для кулхацкеров. Все ниже написанное является частью изучения курса Cisco SECURE.

В данном материале я покажу как на практике провести атаку канального уровня на коммутатор Cisco, а также покажу как защитить свою сеть от этого. Для лабораторного стенда я использовал Cisco 881 и Catalyst 3750G.

Наверное все, кто сталкивался хоть немного с сетями знают, что такое протокол ARP.

Вкратце напомню. Протокол ARP используется для преобразования IP-адреса в MAC-адрес. Рассмотрим такую топологию:

Что произойдет, если с хоста H1 пропинговать Gateway? Первым делом будет работать ARP протокол. H1 отправит широковещательный запрос (ARP-request), в котором будут указаны MAC и IP хоста H1 и IP получателя (GATEWAY). Далее GATEWAY получит запрос и видя, что в поле IP получателя содержится его адрес, дописывает к нему свой MAC и отправляет ответ ARP-reply. Хост H1 получает ответ и заносит его в ARP-таблицу.

Как можно перехватить трафик идущий от H1 к GATEWAY? Допустим атакующий (ATTACKER) находится в одном широковещательно домене с GATEWAY и H1. Если атакующий запустит сниффер, к примеру Wireshark, то в сниффере ничего интересного он не увидит, кроме своих броадкастов и прочей служебной информации. Для перехвата трафика можно использовать слабости протокола ARP. Данный протокол не имеет никакой защиты, никакой проверки подлинности запросов. А еще возможна отправка ARP ответов без ARP запросов, это так называемый gratuitous-ARP.

Это как раз то, что нужно. Использовать для атаки будем софт Cain & Abel, но для начала посмотрим ARP-таблицы на хосте H1 и на ATTACKER:

Далее запускаем Cain&Abel, включаем сниффер и добавляем все хосты из широковещательного домена.

Далее переходим на вкладку ARP, жмем + и выбираем адрес шлюза и хост, с которого будем перехватывать трафик.

Жмем кнопку ARP-poisoning и процесс изменения таблицы ARP на хосте H1 запустился.

Теперь посмотрим, как изменилась ARP-таблица на хосте H1.

Видим подмену MAC-адреса для IP 192.168.1.1

Теперь запустим на хосте H1 putty и попробуем зайти на GATEWAY через небезопасный протокол telnet. Так как протокол telnet передает данные в plain text, то атакующий в сниффере должен будет увидеть всю нужную информацию, то есть логин и пароль. Заходим и вводим логин/пароль и пароль enable.

Теперь на ATTACKER в сниффер, вкладка Passwords. Видно что какую-то информацию отловили

Смотрим эту запись и видим текст такого содержания:

User Access Verification

Username: яы яы яы яы’яэ яы яэ яъ P яряю яъ яряю’яэ яъ XTERMяряы$яю$admin

Все. Пароль от телнета перехвачен.

А теперь самое главное. Как защитить свою сеть от таких атак. На помощь нам приходит инструмент Dynamic ARP Inspection (DAI).

DAI предназначен для регулировки ARP-запросов, то есть решает — какие пропускать, а какие отброс ить. Грубо говоря, DAI полностью защищает сеть от атаки ARP-spoofing, которая происходит на канальном уровне, благодаря незащищенности протокола ARP.

Немного о том, как работает DAI. Для того, чтобы работал этот механизм, нам необходимо в сети использовать DHCP и на коммутаторе должен быть включен DHCP Snooping. Если в сети используется статическая адресация, то DAI работать не будет.

Как работает DHCP Snooping. Допустим DHCP сервер у нас настроен на GATEWAY. Злоумышленник ATTACKER решил поднять у себя dhcp сервер и раздавать какие-то свои адреса. DHCP snooping предназначен для регулировки запросов и будет отбрасывать запросы сервера злоумышленника. Все очень просто. Есть Untrusted и Trusted порты. Надежным портом мы назначаем порт, которые ведет к GATEWAY, так как он у нас будет авторизованным DHCP сервером. Все остальные порты будут ненадежными и серверные запросы от них будут отбрасываться.

При этом строится таблица соответствия адресов dchp snooping database. Включаем на коммутаторе SW функцию DHCP snooping

ip dhcp snooping vlan 1

ip dhcp snooping database flash:/dhcp-snoop.db

ip dhcp snooping

На порту, смотрящему в сторону GATEWAY

SW(config-if)# ip dhcp snooping trust

Смотрим, что получилось

SW#sh ip dhcp snooping

Switch DHCP snooping is enabled

DHCP snooping is configured on following VLANs:

1

DHCP snooping is configured on the following Interfaces:

Insertion of option 82 is enabled

circuit-id format: vlan-mod-port

remote-id format: MAC

Option 82 on untrusted port is not allowed

Verification of hwaddr field is enabled

Interface Trusted Rate limit (pps)

— — — FastEthernet1/0/47 yes unlimited

И посмотрим, что появилось в таблице соответствия

SW#sh ip dhcp snooping binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

— — — — — — E8:03:9A:BE:0C:D8 192.168.1.50 26268 dhcp-snooping 1 FastEthernet1/0/13

50:B7:C3:78:B4:1A 192.168.1.10 69421 dhcp-snooping 1 FastEthernet1/0/1

Total number of bindings: 2

Теперь, если атакующий захочет стать dhcp сервером, то запросы его коммутатор будет отбрасывать.

На основании базы dhcp snooping, где содержится соответствие всех MAC и IP адресов и будет работать механизм Dynamic ARP Inspection.

Перейдем к настройке. На коммутаторе Cisco данный инструмент включается для каждого vlan отдельно. В нашем случае, достаточно на коммутаторе SW дать команду:

SW(config)#ip arp inspection vlan 1

Оба хоста и шлюз находятся в vlan 1. В DAI для портов коммутатора есть две настройки: Trusted и Untrusted. По-умолчанию, все порты коммутатора

Untrusted, то есть ненадежные. Порт, который идет к шлюзу или порт, в который включен транком еще один коммутатор можно сделать Trusted, тогда ARP-запросы приходящие через него будут считаться надежными.

SW(config-if)#ip arp inspection trust

Теперь повторим атаку с самого начала. Пробуем делать ARP-poisoning через Cain&Abel. Атака не проходит и в логах коммутатора появились следующие записи:

18:11:19: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Fa1/0/1, vlan 1.([50b7.c378.b41a/192.168.1.10/0000.0000.0000/192.168.1.1/18:11:19 UTC Mon Mar 1 1993])

18:11:19: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Res) on Fa1/0/1, vlan 1.([50b7.c378.b41a/192.168.1.10/001d.4641.02b4/192.168.1.1/18:11:19 UTC Mon Mar 1 1993])

18:11:19: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Res) on Fa1/0/13, vlan 1.([e803.9abe.0cd8/192.168.1.1/50b7.c378.b41a/192.168.1.10/18:11:19 UTC Mon Mar 1 1993])

18:11:19: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Res) on Fa1/0/13, vlan 1.([e803.9abe.0cd8/192.168.1.10/001d.4641.02b4/192.168.1.1/18:11:19 UTC Mon Mar 1 1993])

18:11:21: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Res) on Fa1/0/1, vlan 1.([50b7.c378.b41a/192.168.1.10/001d.4641.02b4/192.168.1.1/18:11:21 UTC Mon Mar 1 1993])

18:11:21: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Res) on Fa1/0/13, vlan 1.([e803.9abe.0cd8/192.168.1.1/50b7.c378.b41a/192.168.1.10/18:11:21 UTC Mon Mar 1 1993])

18:11:21: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Res) on Fa1/0/13, vlan 1.([e803.9abe.0cd8/192.168.1.10/001d.4641.02b4/192.168.1.1/18:11:21 UTC Mon Mar 1 1993])

18:11:24: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Fa1/0/1, vlan 1.([50b7.c378.b41a/192.168.1.10/001d.4641.02b4/192.168.1.1/18:11:24 UTC Mon Mar 1 1993])

18:11:25: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Res) on Fa1/0/1, vlan 1.([50b7.c378.b41a/192.168.1.10/001d.4641.02b4/192.168.1.1/18:11:25 UTC Mon Mar 1 1993])

Коммутатор отбрасывает «неправильные» arp-запросы. Теперь атакующий ничего не сможет перехватить.

Включим еще дополнительную проверку DAI

SW(config)#errdisable recovery cause arp-inspection

Данная опция позволяет восстановить порт и состояния errdisabled через 300 секунд. Если конечно несоответствие MAC-IP будет на этом порту продолжаться, то порт восстановлен не будет.

Просмотреть trusted и untrusted порты и статистику можно командой

SW#show ip arp inspection interfaces

На этом всё.

Спасибо за внимание.

ARP атака

ARP (англ. Address Resolution Protocol — протокол определения адреса) — протокол в компьютерных сетях, предназначенный для определения MAC-адреса по известному IP-адресу.

Рассмотрим суть функционирования ARP на простом примере. Компьютер А (IP-адрес 10.0.0.1) и компьютер Б (IP-адрес 10.22.22.2) соединены сетью Ethernet. Компьютер А желает переслать пакет данных на компьютер Б, IP-адрес компьютера Б ему известен. Однако сеть Ethernet, которой они соединены, не работает с IP-адресами. Поэтому компьютеру А для осуществления передачи через Ethernet требуется узнать адрес компьютера Б в сети Ethernet (MAC-адрес в терминах Ethernet). Для этой задачи и используется протокол ARP. По этому протоколу компьютер А отправляет широковещательный запрос, адресованный всем компьютерам в одном с ним широковещательном домене. Суть запроса: «компьютер с IP-адресом 10.22.22.2, сообщите свой MAC-адрес компьютеру с IP-адресом 10.0.0.1». Сеть Ethernet доставляет этот запрос всем устройствам в том же сегменте Ethernet, в том числе и компьютеру Б. Компьютер Б отвечает компьютеру А на запрос и сообщает свой MAC-адрес (напр. 00:ea:d1:11:f1:11) Теперь, получив MAC-адрес компьютера Б, компьютер А может передавать ему любые данные через сеть Ethernet.

Наибольшее распространение ARP получил благодаря повсеместности сетей IP, построенных поверх Ethernet, поскольку практически в 100 % случаев при таком сочетании используется ARP. В семействе протоколов IPv6 ARP не существует, его функции возложены на ICMPv6.

Новости

Хакеры врут. Хорошие хакеры врут еще лучше. И все хакеры во всем мире вдохновенно врут как людям, так и машинам. Ложь в рабочем коллективе, которая также называется «социальным инжинирингом», заключается в том, что хакер втирается в доверие к сотруднику компании (примерно так поступил в свое время легендарный Кевин Митник), незаметно выуживая из него все корпоративные секреты.

Когда человек врет машине, он использует различные способы. Об одином из них – подмене ARP-кэша поговорим в данной статье.

Подмена ARP позволяет хакерам причинять ущерб сетевым системам. И так как подобный тип атак фактически неустраним, системным администраторам следует знать о том, что же это такое и к чему может привести.

ARP изнутри

ARP – очень простой протокол, который состоит из четырех типов сообщений:

1. ARP-запрос. Компьютер A спрашивает сеть: «У кого есть этот IP-адрес?»

2. ARP-ответ. Компьютер Б говорит компьютеру A :«У меня есть! Мой MAC-адрес такой-то».

3. Обратный ARP-запрос (RARP). Очень похож на простой запрос, только компьютер A спрашивает: «У кого есть этот MAC-адрес?».

4. RARP-ответ. Компьютер Б говорит компьютеру A: «У меня есть такой MAC-адрес! Мой IP-адрес такой-то!».

Все сетевые устройства имеют так называемую ARP-таблицу, хранящую все пары IP- и MAC-адресов устройств. ARP-таблица указывает, для каких машин не нужно повторять ARP-запросы.Пример нормального обмена ARP-пакетами.

Джессика, секретарь, дала в Microsoft Word команду распечатать список контактов сотрудников компании. Это ее первая распечатка за сегодняшний день. Ее компьютер (с IP-адресом 192.168.0.16) посылает задачу в принтер HP LaserJet (имеющий IP-адрес 192.168.0.45). Таким образом, компьютер Джессики выдает следующий ARP-запрос в локальную сеть: «Кто владеет IP-адресом 192.168.0.45?» Все устройства в сети игнорируют этот ARP-запрос, кроме принтера HP LaserJet. Он видит, что кто-то интересуется его IP и посылает ответ: «Это мой IP-адрес 192.168.0.45. А мой MAC-адрес вот такой: 00:90:7F:12:DE:7F» Теперь компьютер Джессики знает MAC-адрес принтера. Он отошлет запрос на печать этому устройству и ассоциирует этот MAC-адрес с IP-адресом этого же принтера (192.168.0.45) в ARP-таблице.

ARP, как же ты доверчив…

Создатели сетевых протоколов предельно упростили процесс коммуникации для ARP. Вероятно, для того, чтобы оно эффективно функционировало. К сожалению, такая простота оборачивается плохой защитой. В процесс коммуникации с ARP отсутствует система аутентификации пользователей.

ARP очень доверчив, даже чересчур. Когда устройство в сети шлет ARP-запрос, оно слепо верит тому устройству, которое пришлет ответ и никак не проверяет, чем ответившее устройство является на самом деле. Вообще, большинство операционных систем обращаются с ARP столь халатно, что даже устройства, которые никогда не посылали ARP-запрос, могут принимать ARP-ответ от любого другого оборудования в локальной сетиТеперь представим себя на месте злоумышленника. Вы только что узнали о том, что ARP-протокол никак не проверяет ARP-ответы. Вы узнали, что много устройств принимает ARP-ответы, даже если не запрашивали их. А это значитчто я могу внедрить вредоносное устройство, которое сгенерирует ARP-ответ, содержащий какие-нибудь произвольные IP- и MAC-адреса или просто транслирую мои ARP-ответы в сеть, где находится компьютер жертвы, и обведу вокруг пальца все компьютеры! Вернемся в реальный мир. Теперь вы примерно понимаете, почему эта атака называется «подмена ARP-кэша» (или просто «подмена ARP). Злоумышленник обманывает девайсы в вашей сети, повреждает или «отравляет» их «знания» о других устройствах. Эта донельзя простая процедура позволяет хакеру доставить множество неприятностей, описанных далее. Способность ассоциировать любой IP-адрес с любым MAC-адресом позволяет хакерам осуществлять управление сетевым доступом, проводить множество разнообразных атак, включая отказ в обслуживании (DoS-атака) «man-in-the-middle» и MAC-флуд.

Отказ в обслуживании

Хакер может легко ассоциировать рабочий IP-адрес с фальшивым MAC-адресом. Например, он посылает ARP-ответ, который связывает IP вашего роутера с несуществующим MAC-адресом. Ваши компьютеры уверены в том, что они знают шлюз по умолчанию, но в реальности они шлют пакеты неизвестно куда и неизвестно кому. Одним легким движением злоумышленник отрезал вас от Интернета.

Man in the Middle

Хакер использует подмена ARP-кэша для перехвата сетевого трафика между двумя устройствами в вашей сети. Например, хакер хочет увидеть трафик между вашим компьютером (192.168.0.12) и вашим интернет-роутером (192.168.0.1). Он начинает отсылать пакеты ARP-ответа (которые никто не запрашивал) на ваш роутер, подставив в качестве IP-адреса своего компьютера адрес вашего – 192.168.0.12.Теперь роутер думает, что компьютер хакера – это ваш компьютер. Далее, хакер шлет зараженный ARP-ответ на ваш компьютер, подставив исходный IP-адрес 192.168.0.1 Ваш компьютер теперь думает, что компьютер хакера – это роутер. Наконец, хакер задействует функцию операционной системы под названием переадресация IP. Эта функция разрешает компьютеру хакера «пропускать» через себя любой сетевой трафик, который ваш компьютер отсылает роутеру. (см. рис. 5). Это значит, что ваш трафик станет полностью прозрачным для него, и вы можете лишиться важнейшей информации

MAC-флуд

MAC-флуд – это техника отравления ARP-кэша, использующая сетевые свитчи. Когда у свитча переполняется адресная память, он переходит в режим хаба. В этом режиме свитч слишком занят безопасностью портов и попросту транслирует сетевой трафик на каждый компьютер в сети. Заполняя ARP-таблицу свитча килобайтами ARP-ответов, хакер может перегрузить множество свитчей и получить потенциальную возможность перехвата трафика с помощью прослушивания сетевого трафика

Да, это все достаточно пугающе. Подмена ARP-кэша – по сути примитивный эксплойт, который, тем не менее, очень эффективен. Успокаивает то, что ARP-уязвимостью можно воспользоваться при наличии физического доступа к вашей сети или полного контроля над машиной в локальной сети для отравления ARP-кэша. Эта атака не может быть произведена удаленно. Хорошие администраторы должны предохранять сеть от отравления ARP. Так как это происходит из-за уязвимостей в самом протоколе TCP/IP, вы не сможете устранить опасность полностью. Но минимизировать риски, последовав нижеследующим советам, вам вполне по силам.

Для малых сетей

Если вы управляете большой сетью, исследуйте функцию Port Security (Безопасность портов) в вашем роутере. Эта функция позволяет ассоциировать только один MAC-адрес на один физический порт в вашей сети, что не дает хакеру возможность поменять или размножить MAC-адреса на своем компьютере. Это также может предотвратить ARP-атаки типа man-in-the-middle.

В качестве резюме

Наилучшая защита от ARP-отравлений – это понимание данного типа атак и наблюдение за сетью. Настоятельно рекомендуем вам использовать специальную утилиту для ARP-мониторинга, например, ARPwatch или любую другую И это будет наилучшей защитой.

–Автор статьи: Corey Nachreiner, сертифицированный профессионал систем информационной безопасности (CISSP)

ARP отравление / подделка: как обнаружить и предотвратить

Эти атаки пытаются перенаправить трафик с первоначально запланированного хоста на злоумышленника. ARP отравление делает это, связывая адрес Media Access Control (MAC) злоумышленника с IP-адресом цели. Это работает только против сетей, которые используют ARP.

Что такое протокол разрешения адресов (ARP)?

Связь между данным MAC-адресом и его IP-адресом хранится в таблице, известной как кэш ARP. Когда пакет, направляющийся к хосту в локальной сети, попадает в шлюз, шлюз использует ARP, чтобы связать MAC-адрес или физический адрес хоста с соответствующим IP-адресом..

Затем хост выполняет поиск в своем кэше ARP. Если он находит соответствующий адрес, адрес используется для преобразования формата и длины пакета. Если правильный адрес не найден, ARP отправит пакет запроса, который запрашивает другие машины в локальной сети, знают ли они правильный адрес. Если машина отвечает с адресом, кэш ARP обновляется в случае возникновения каких-либо будущих запросов из того же источника..

Что такое отравление ARP?

Теперь, когда вы понимаете больше о базовом протоколе, мы можем более подробно рассмотреть отравление ARP. Протокол ARP был разработан, чтобы быть эффективным, что привело к серьезному отсутствие безопасности в своем дизайне. Это позволяет относительно легко монтировать эти атаки, если они могут получить доступ к локальной сети своей цели..

ARP отравление включает в себя отправку поддельные ARP-пакеты ответа на шлюз по локальной сети. Злоумышленники обычно используют инструменты спуфинга, такие как Arpspoof или Arppoison, чтобы упростить работу. Они устанавливают IP-адрес инструмента в соответствии с адресом своей цели. Затем инструмент сканирует целевую локальную сеть на предмет IP и MAC-адресов своих хостов..

Как только злоумышленник получает адреса хостов, он начинает отправлять поддельные пакеты ARP по локальной сети на хосты.. Мошеннические сообщения говорят получателям, что MAC-адрес злоумышленника должен быть подключен к IP-адресу компьютера, на который они нацелены.

Это приводит к тому, что получатели обновляют свой кэш ARP с помощью адреса атакующего. Когда получатели общаются с целью в будущем, вместо этого их сообщения будут отправлены злоумышленнику.

На этом этапе злоумышленник втайне находится в центре связи и может использовать это положение для чтения трафика и кражи данных. Злоумышленник также может изменить сообщения, прежде чем они достигнут цели, или даже полностью прекратить связь..

Злоумышленники могут использовать эту информацию для организации дальнейших атак, таких как отказ в обслуживании или перехват сеанса:

Как обнаружить отравление ARP

Отравление ARP может быть обнаружено несколькими различными способами. Вы можете использовать командную строку Windows, анализатор пакетов с открытым исходным кодом, такой как Wireshark, или проприетарные опции, такие как XArp..

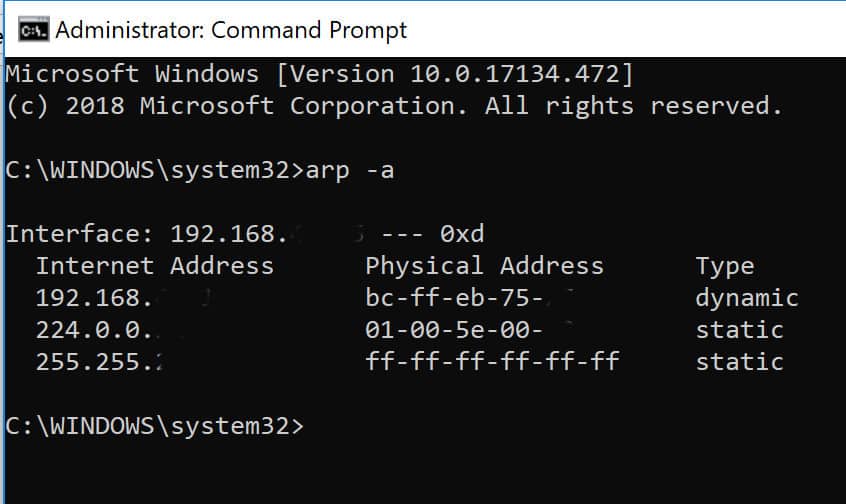

Командная строка

Это вызовет командную строку, хотя вам, возможно, придется нажать да дать приложению разрешение вносить изменения. В командной строке введите:

Это даст вам таблицу ARP:

* Адреса на изображении выше были частично затемнены из соображений конфиденциальности.*

В таблице показаны IP-адреса в левом столбце и MAC-адреса в середине.. Если таблица содержит два разных IP-адреса, которые имеют один и тот же MAC-адрес, то вы, вероятно, подвергаетесь атаке отравления ARP.

Например, допустим, что ваша таблица ARP содержит несколько разных адресов. Когда вы сканируете его, вы можете заметить, что два IP-адреса имеют одинаковый физический адрес. Вы можете увидеть что-то подобное в своей таблице ARP, если вы на самом деле отравлены:

Интернет-адрес Физический адрес

Как видите, совпадают как первый, так и третий MAC-адреса. Это указывает на то, что владелец IP-адреса 192.168.0.106, скорее всего, злоумышленник.

Другие опции

Wireshark можно использовать для обнаружения отравления ARP путем анализа пакетов, хотя эти шаги выходят за рамки данного руководства и, вероятно, лучше оставить тем, кто имеет опыт работы с программой..

Коммерческие ARP-детекторы отравления, такие как XArp, облегчают процесс. Они могут дать вам предупреждение, когда начинается отравление ARP, что означает, что атаки обнаружены ранее, и ущерб может быть сведен к минимуму.

Как предотвратить отравление ARP

Вы можете использовать несколько методов для предотвращения отравления ARP, каждый из которых имеет свои положительные и отрицательные стороны. К ним относятся статические записи ARP, шифрование, VPN и анализ пакетов..

Статические записи ARP

Это решение связано с большими административными затратами и рекомендуется только для небольших сетей. Это включает добавление записи ARP для каждой машины в сети на каждый отдельный компьютер.

Сопоставление компьютеров с наборами статических IP-адресов и MAC-адресов помогает предотвратить спуфинговые атаки, поскольку компьютеры могут игнорировать ответы ARP. К сожалению, это решение может защитить только от простых атак.

шифрование

Такие протоколы, как HTTPS и SSH, также могут помочь снизить вероятность успешной атаки отравления ARP. Когда трафик зашифрован, злоумышленнику придется перейти на дополнительный шаг, чтобы обмануть браузер цели и принять незаконный сертификат. тем не мение, любые данные, передаваемые за пределами этих протоколов, по-прежнему будут уязвимы.

Виртуальные частные сети

VPN может быть разумной защитой для частных лиц, но они обычно не подходят для крупных организаций. Если только один человек устанавливает потенциально опасное соединение, например, пользуется общедоступным Wi-Fi в аэропорту, тогда VPN зашифрует все данные, которые передаются между клиентом и сервером выхода. Это помогает сохранить их в безопасности, потому что злоумышленник сможет увидеть только зашифрованный текст.

Это менее осуществимое решение на организационном уровне, поскольку между каждым компьютером и каждым сервером должны быть установлены VPN-соединения. Это будет не только сложно настроить и поддерживать, но шифрование и дешифрование в таких масштабах также снизит производительность сети..

Пакетные фильтры

Эти фильтры анализируют каждый пакет, отправляемый по сети. Они могут отфильтровывать и блокировать вредоносные пакеты, а также тех, чьи IP-адреса являются подозрительными. Фильтры пакетов также могут сообщать о том, что пакет утверждает, что он поступил из внутренней сети, когда он фактически исходит извне, что помогает снизить шансы на успех атаки..

Защита вашей сети от отравления ARP

Если также имеются активные средства обнаружения, вы узнаете об отравлении ARP, как только оно начнется. Пока ваш сетевой администратор действует быстро после получения оповещения, вы обычно можете прекратить эти атаки, прежде чем будет нанесен большой ущерб.

Дизайн изображения на основе ARP Spoofing 0x55534C под CC3.0